钓鱼指北 Gophish钓鱼平台和邮件服务器搭建

0x00 攻防演练钓鱼行动方案起因,在大型攻防演练中,传统的web层面Nday打点突破难点变大,于是越来越多的攻击队会加入钓鱼行动中,本文章就常规邮件的钓鱼进行介绍,后续还有IM这种也是很有效的方式。0x01 搭建Gophish钓鱼平台Gophish 是一个功能强大的开源网络钓框架,安装运行都非常简单。Github 地址:https://github.com/gophish/gophish1、下载

0x00 攻防演练钓鱼

起因,在大型攻防演练中,传统的web层面Nday打点突破难点变大,于是越来越多的攻击队会加入钓鱼行动中,本文章就常规邮件的钓鱼进行介绍,后续还有IM这种也是很有效的方式。

0x01 搭建Gophish钓鱼平台

Gophish 是一个功能强大的开源网络钓框架,安装运行都非常简单。

Github 地址:https://github.com/gophish/gophish

1、下载

https://github.com/gophish/gophish/releases

下载对应的版本

wget https://github.com/gophish/gophish/releases/download/v0.11.0/gophish-v0.11.0-linux-64bit.zip

unzip gophish-v0.11.0-linux-64bit.zip

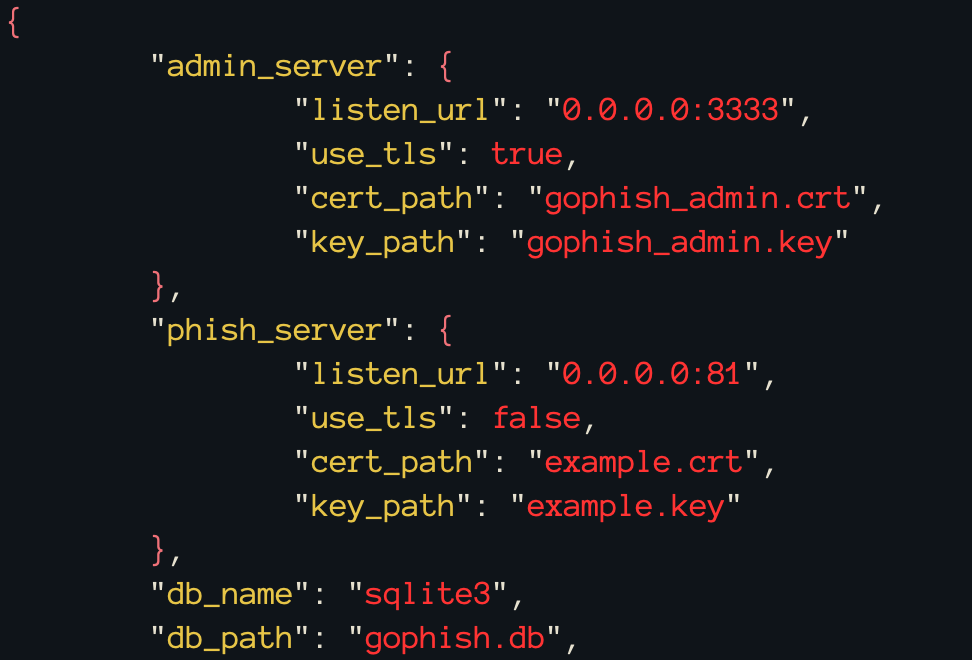

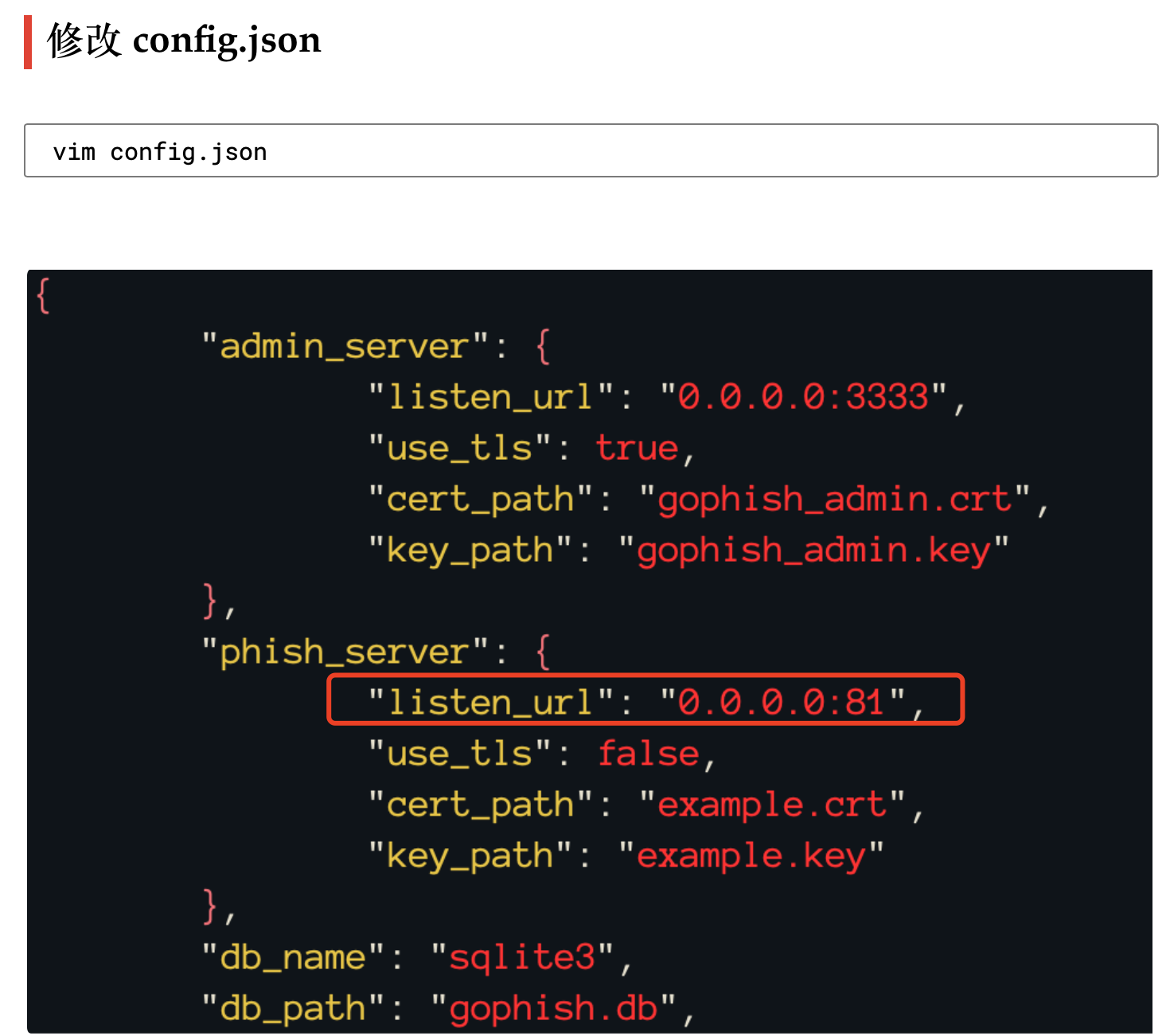

2、修改 config.json

vim config.json

-

admin_server 把 127.0.0.1 改为 0.0.0.0,外网直接访问就要0.0.0.0

-

listen_url也要是0.0.0.0:81,我的80端口被占用了,所以改81

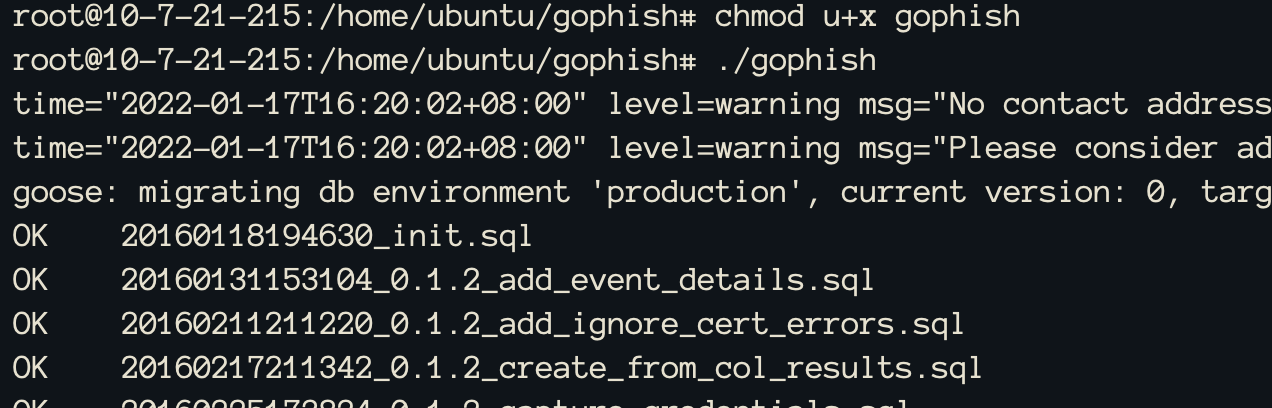

3、运行

chmod u+x gophish

./gophish

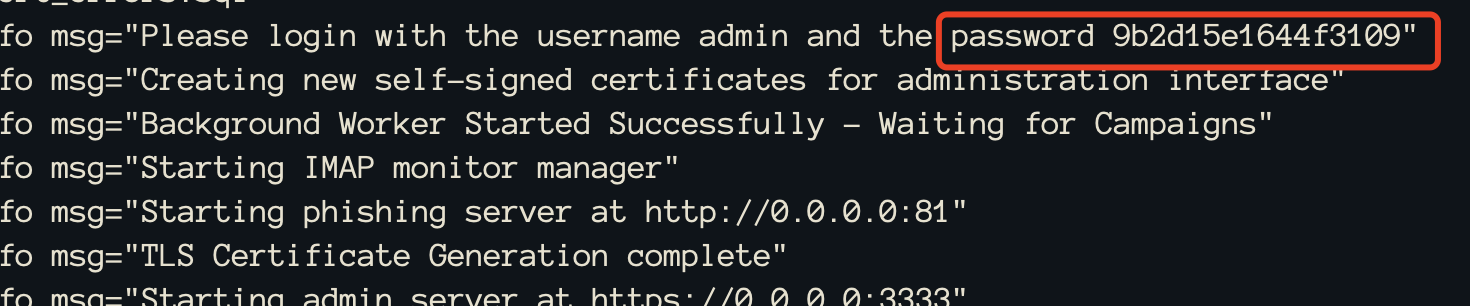

默认的admin密码再在最后,自己找一下

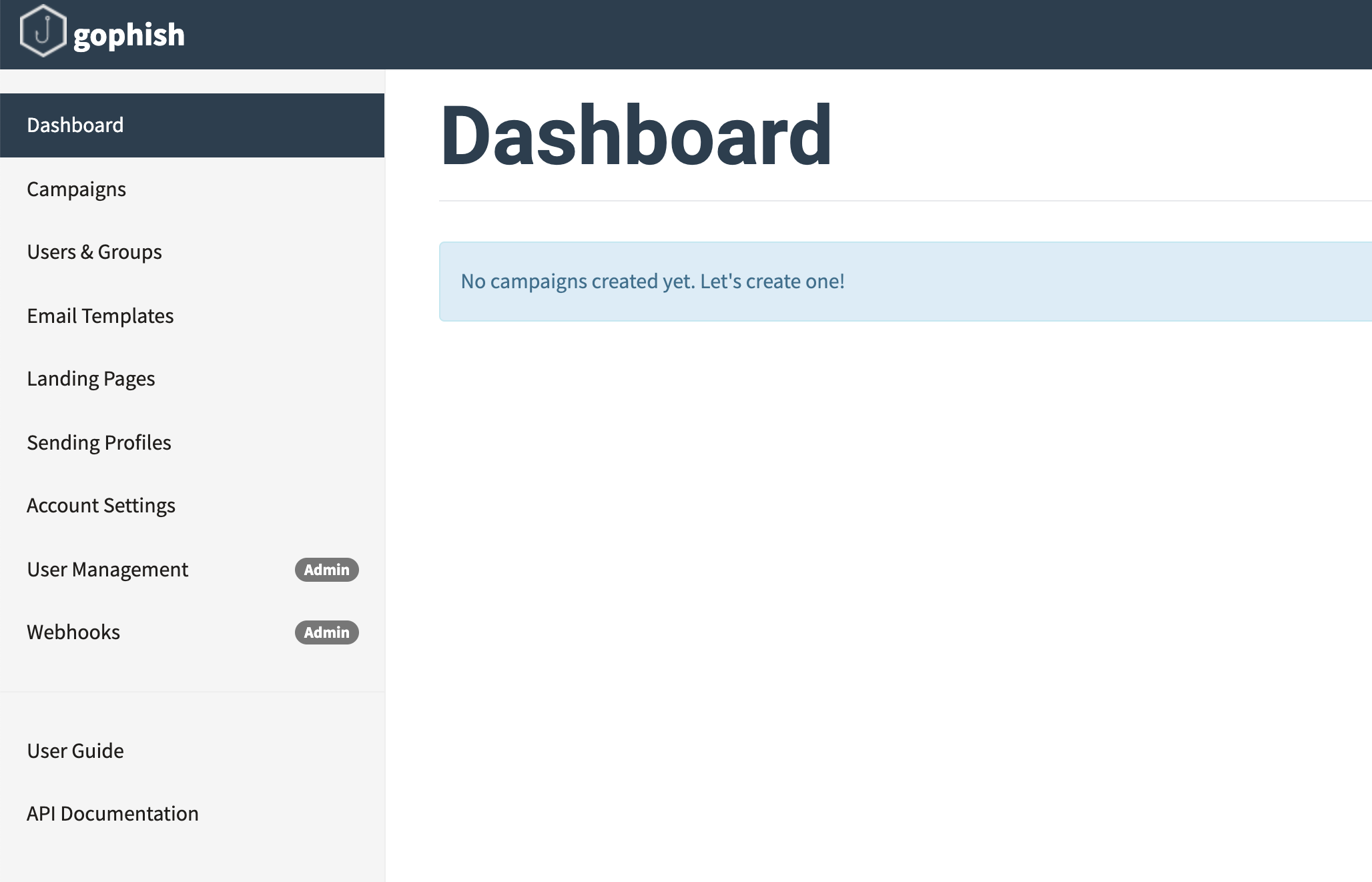

4、搭建完成

https://VPS-IP:3333/

也可以直接使用公共邮箱,去开通一下就好了。但是发多了会被封的,所以我们还是自己搭。

0x02 购买域名

建议使用国外的域名和云vps

要自己去弄一个近似域名发件人去发一些钓鱼邮件,这个自己购买吧

在此近似域名的DNS管理页面增加两条记录:

0x03 邮件服务器的搭建

- 公共邮箱其实也是可以,但是发多了会被封的,所以我们还是自己搭。

- 由于我的VPS一直是Ubuntu,所以选择使用 Postfix+mailutils

(如果是centos,有更好用的平台EwoMail搭建,参考官方文档进行一步步搭建http://doc.ewomail.com/docs/ewomail/install)

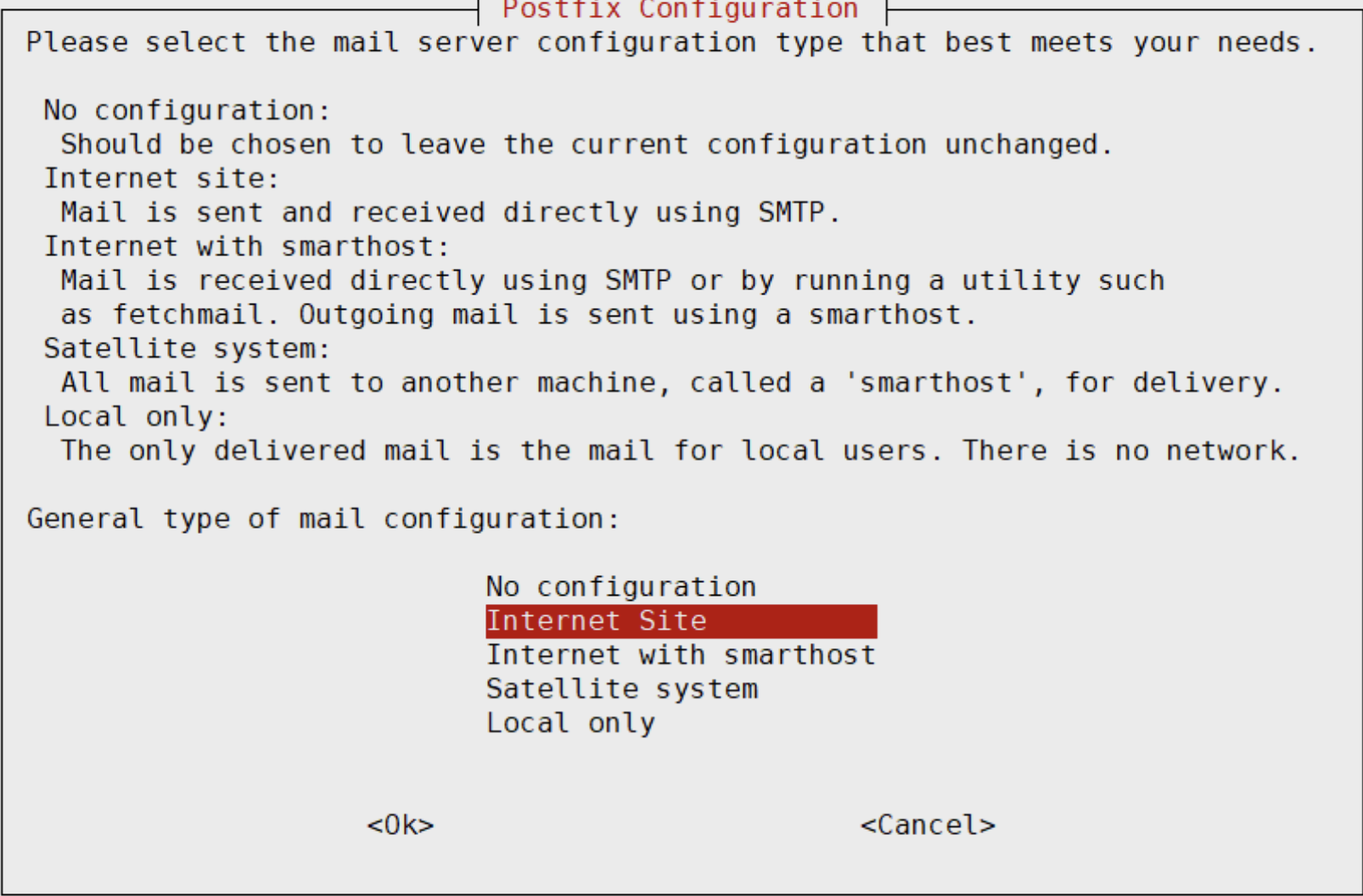

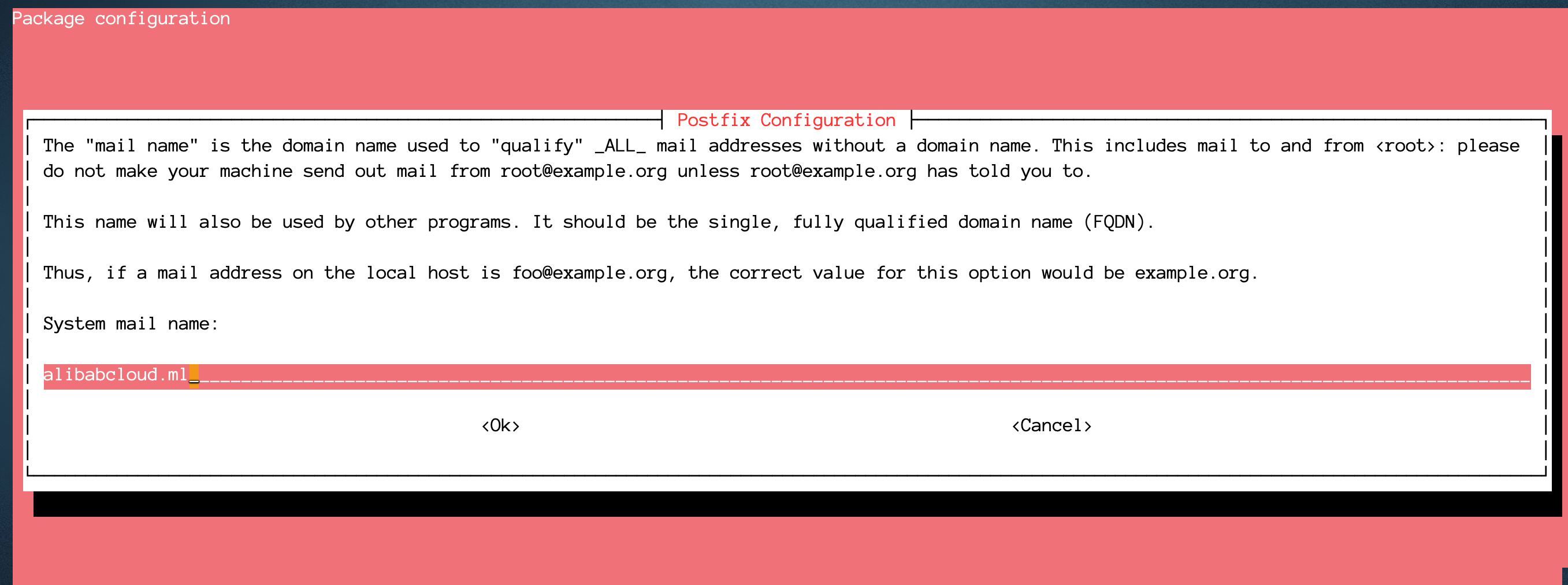

1、安装Postfix

apt install postfix

写入自己域名,不需要前缀

2、安装mailx软件包

apt install mailutils

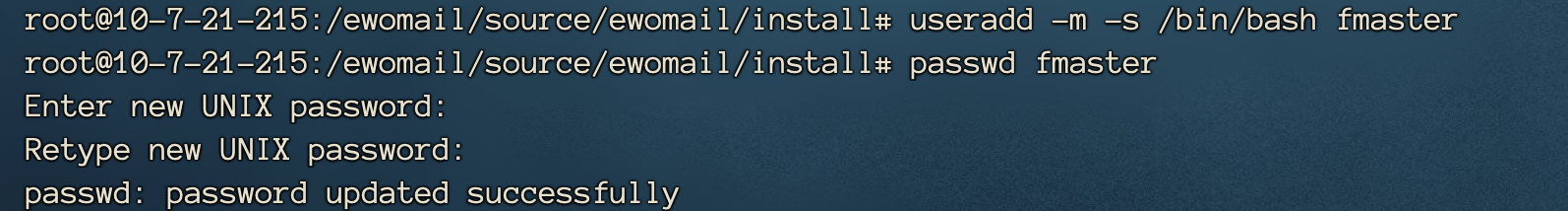

3、增加测试用户

这个用户就是将来收发邮件那个同名用户

useradd -m -s /bin/bash master

passwd master

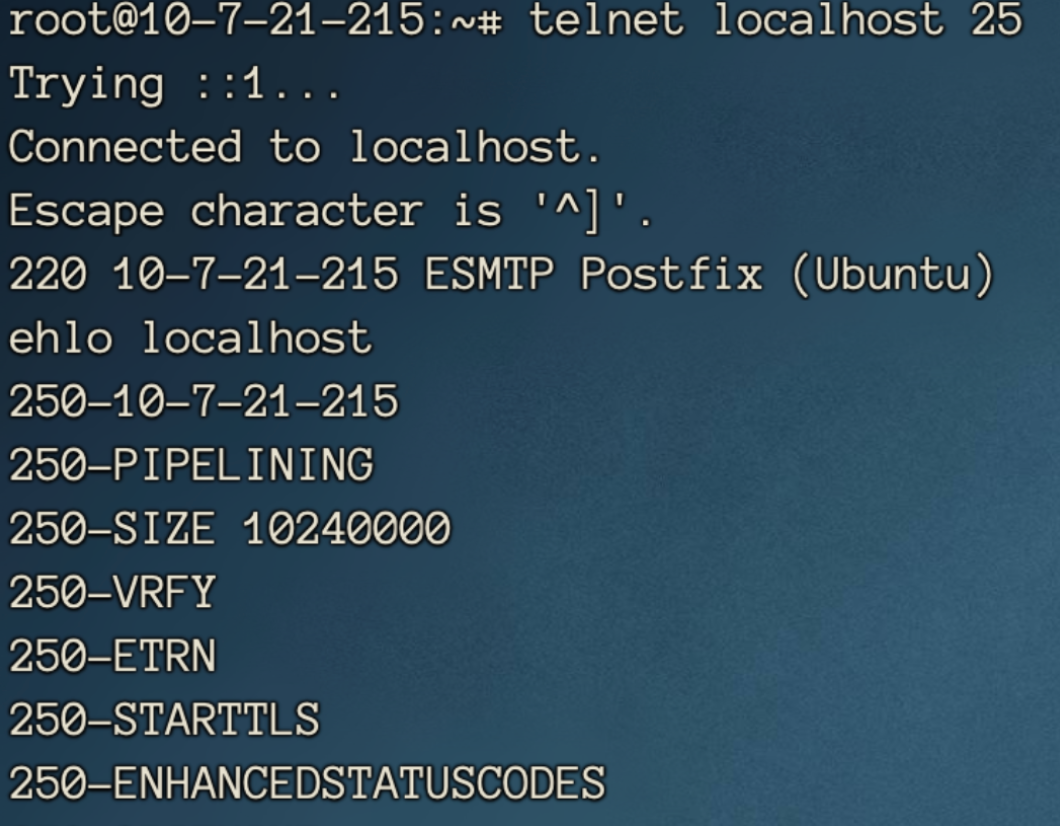

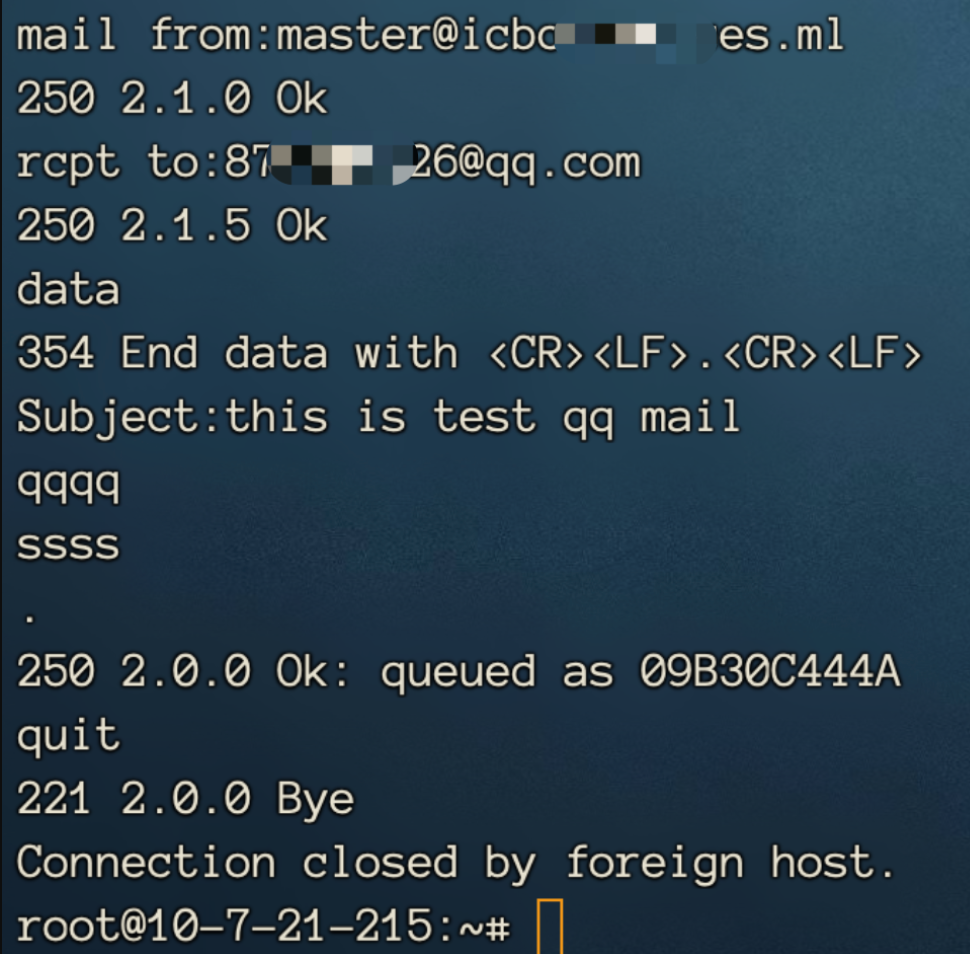

4、测试邮件发送

root@10-7-21-215:~# telnet localhost 25

Trying ::1...

Connected to localhost.

Escape character is '^]'.

220 10-7-21-215 ESMTP Postfix (Ubuntu)

ehlo localhost

250-10-7-21-215

250-PIPELINING

250-SIZE 10240000

250-VRFY

250-ETRN

250-STARTTLS

250-ENHANCEDSTATUSCODES

250-8BITMIME

250-DSN

250 SMTPUTF8

mail from:master@icbxxxxices.ml

250 2.1.0 Ok

rcpt to:123456@qq.com

250 2.1.5 Ok

data

354 End data with <CR><LF>.<CR><LF>

Subject:this is test qq mail

qqqq

ssss

.

250 2.0.0 Ok: queued as 09B30C444A

quit

221 2.0.0 Bye

Connection closed by foreign host.

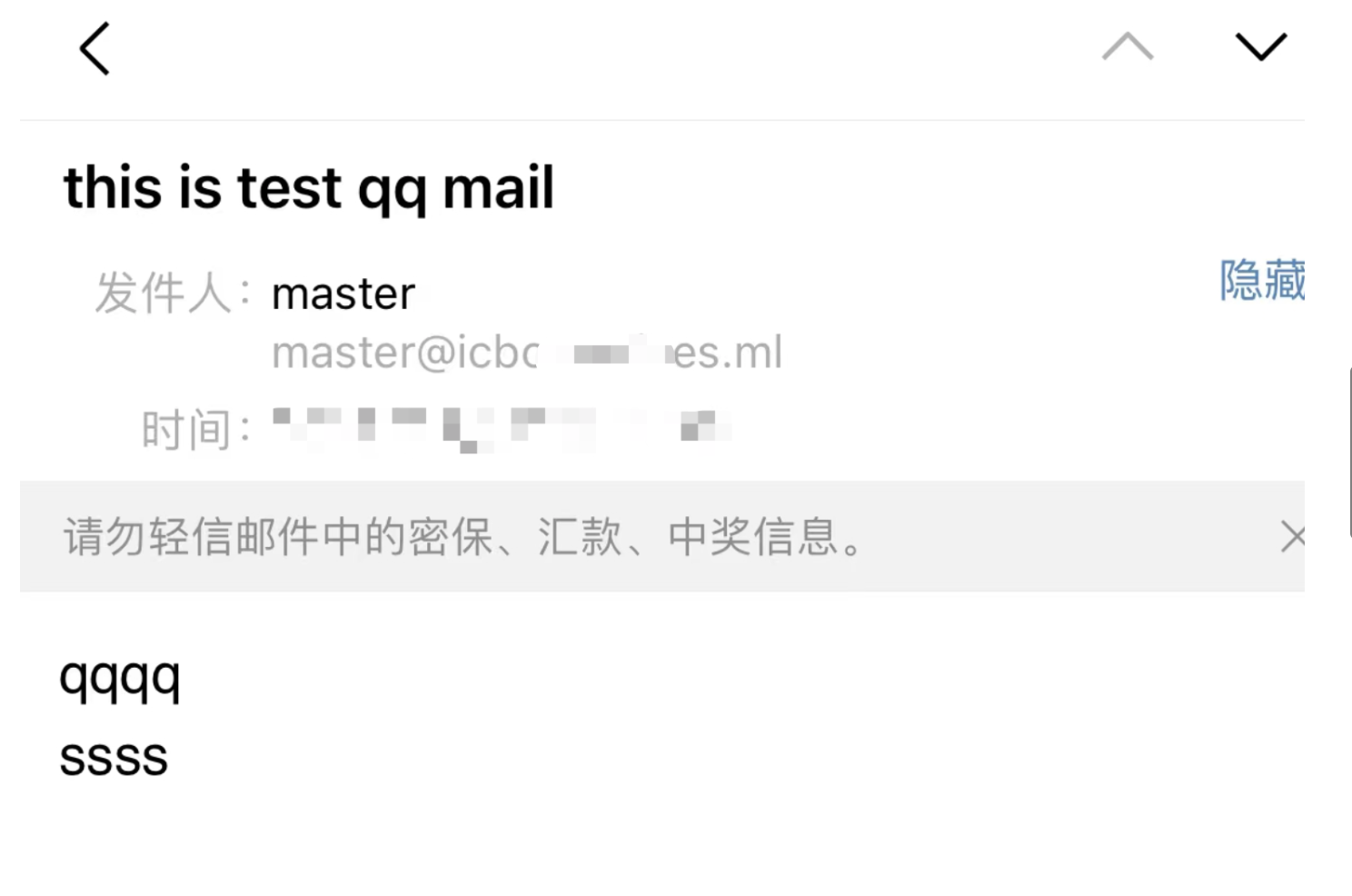

5、收到测试邮件

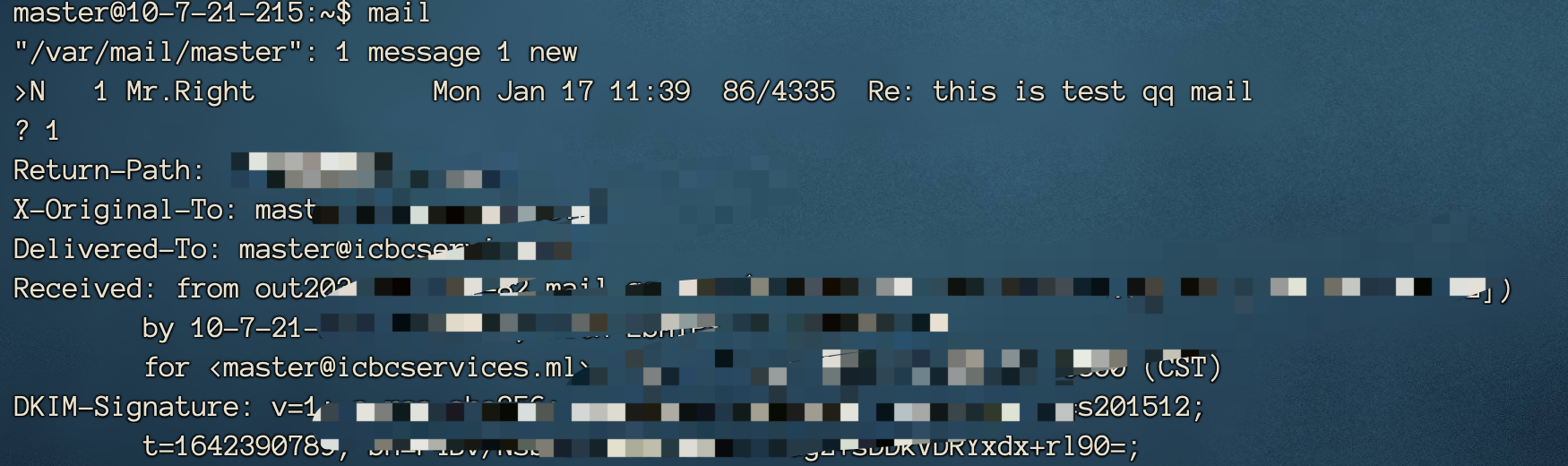

6、回复一下邮件,可以接受邮件

切换用户看一下

su - master

mail

7、邮件服务器done

0x04 实战钓鱼

环境搭建好了,那么下面就开始正式钓鱼了

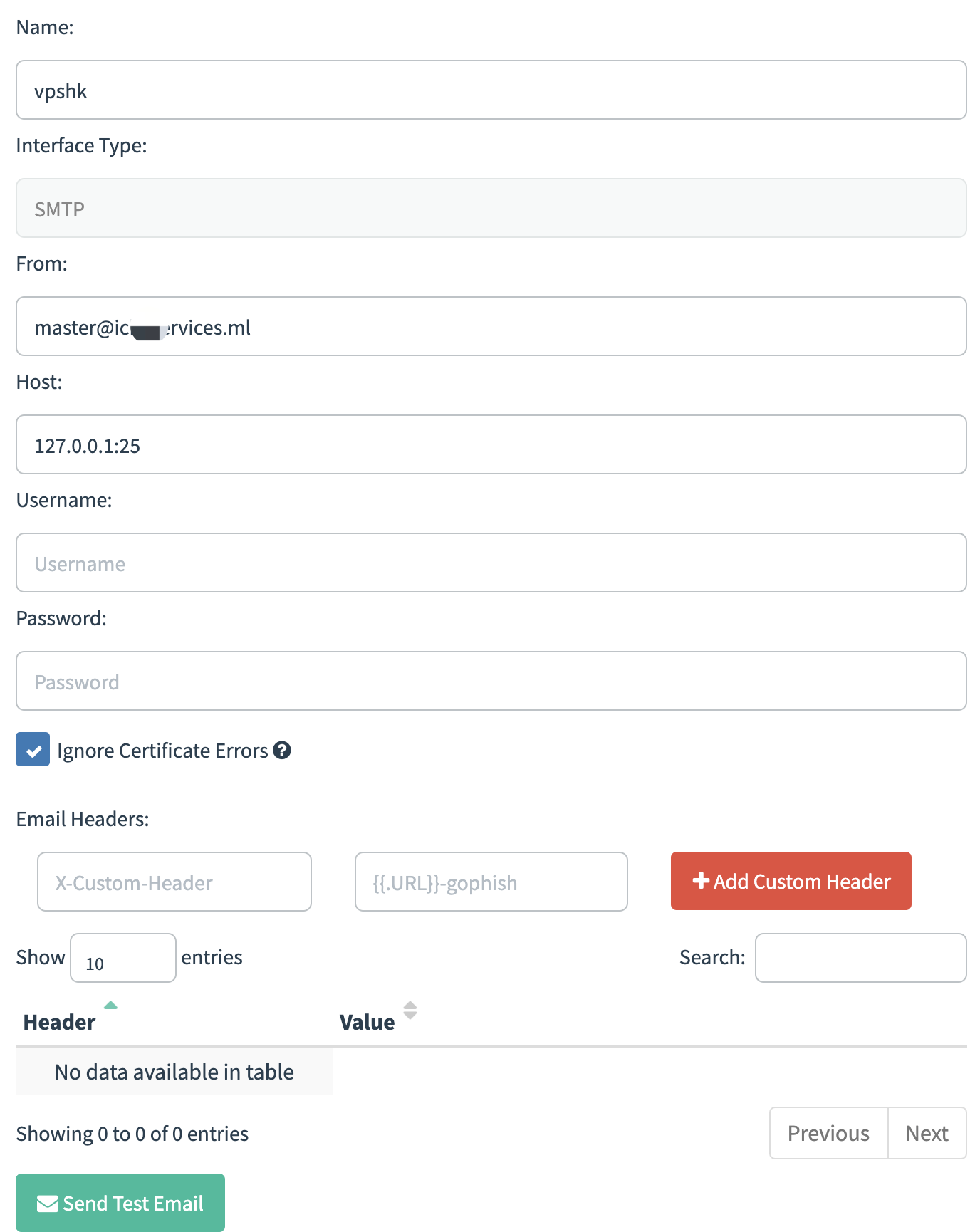

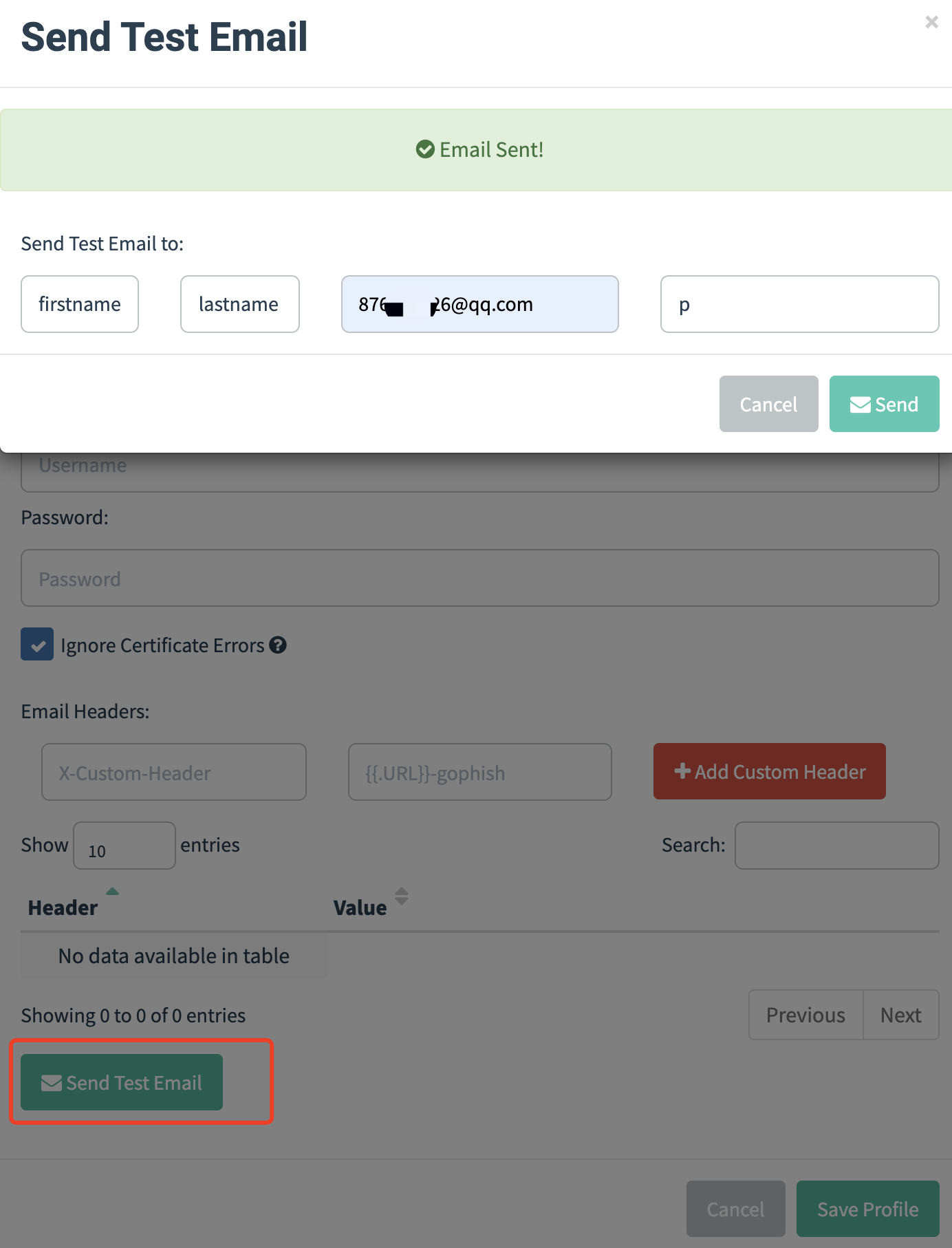

1、Sending Profiles-邮箱配置

使用本机刚刚陪着好邮件服务器

此处需要注意的是Host处:

- 因为大部分的国内云厂商因为 监管要求,为防止邮件泛滥,都将25端口禁用了,因此可采用带有SSL的SMTP服务的端 口:465端口。

- 我能用是因为,我用的vps是国外的,大家自行更改。

- 因为我们的 Gophish 服务器跟邮件服务器搭在同一台 VPS 上面,所以在这里填写 127.0.0.1

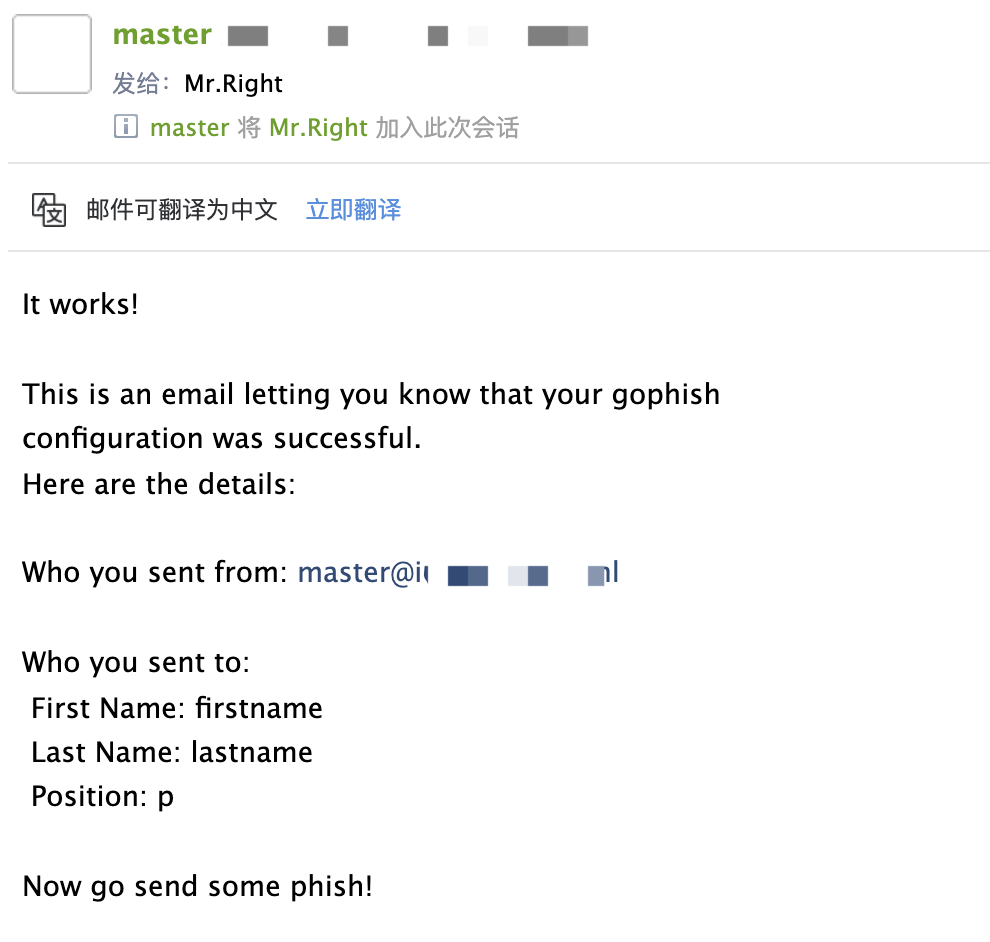

发送测试一下

收到邮件

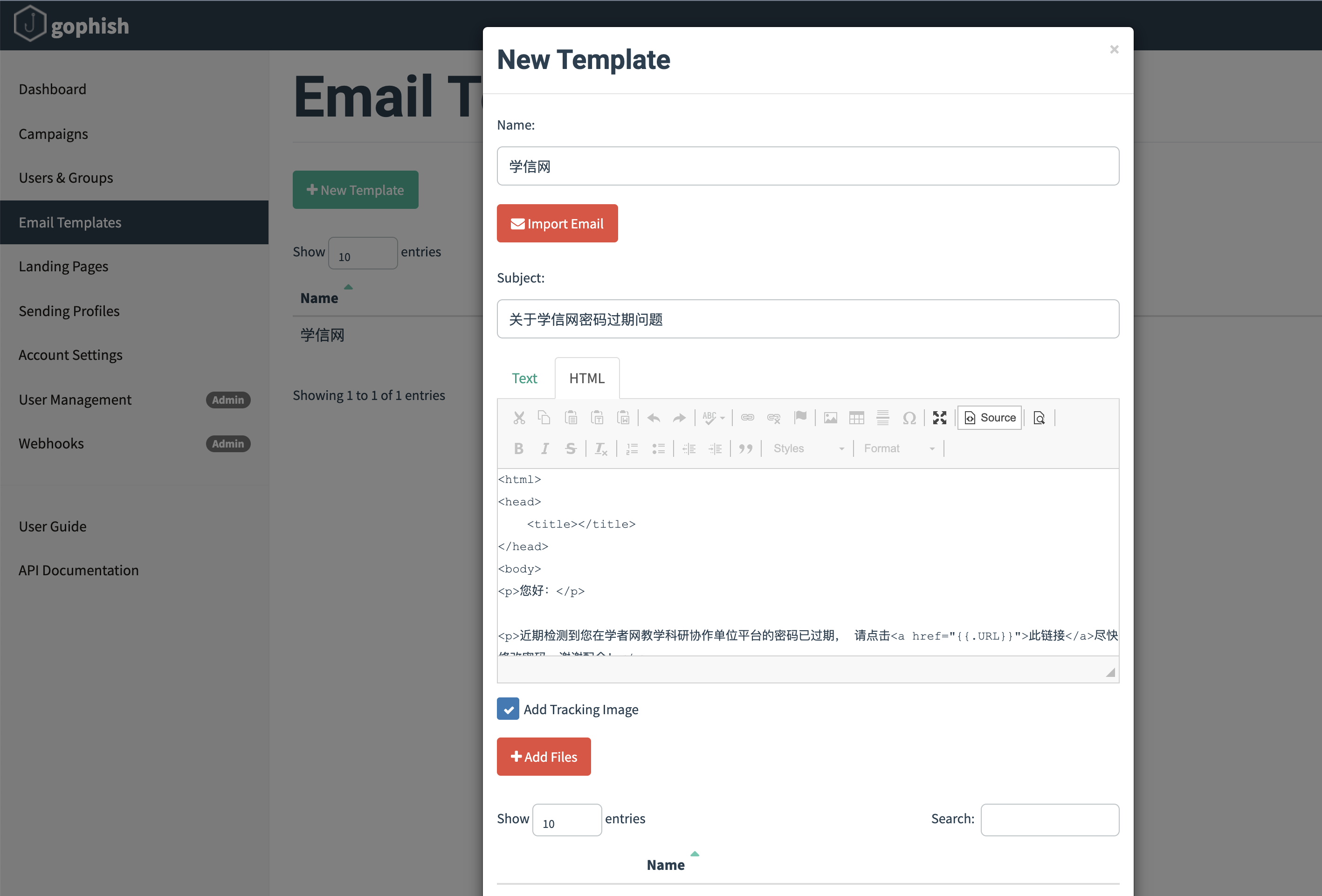

2、Email Templates-钓鱼邮件模板

第一种自己写

<html>

<head>

<title></title>

</head>

<body>

<p>您好:</p>

<p>近期检测到您在学者网教学科研协作单位平台的密码已过期, 请点击<a href="{{.URL}}">此链接</a>尽快修改密码,谢谢配合!</p>

{{.Tracker}}</body>

<p>请不要直接回复本邮件。</p>

<p>学信网</p>

</html>

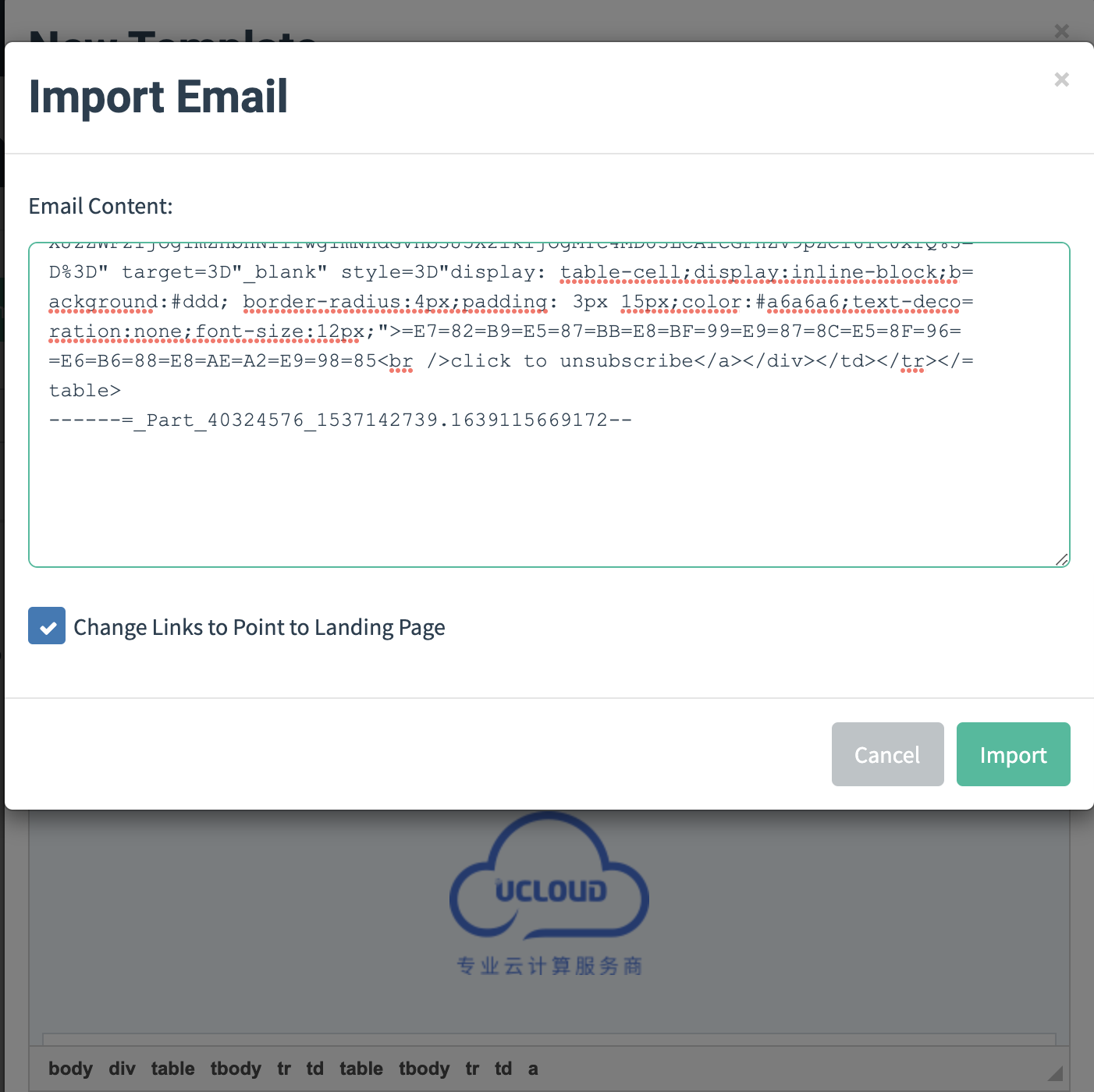

第二种可以导入现有的邮件

首先将原有的邮件导出为eml格式。

导入即可

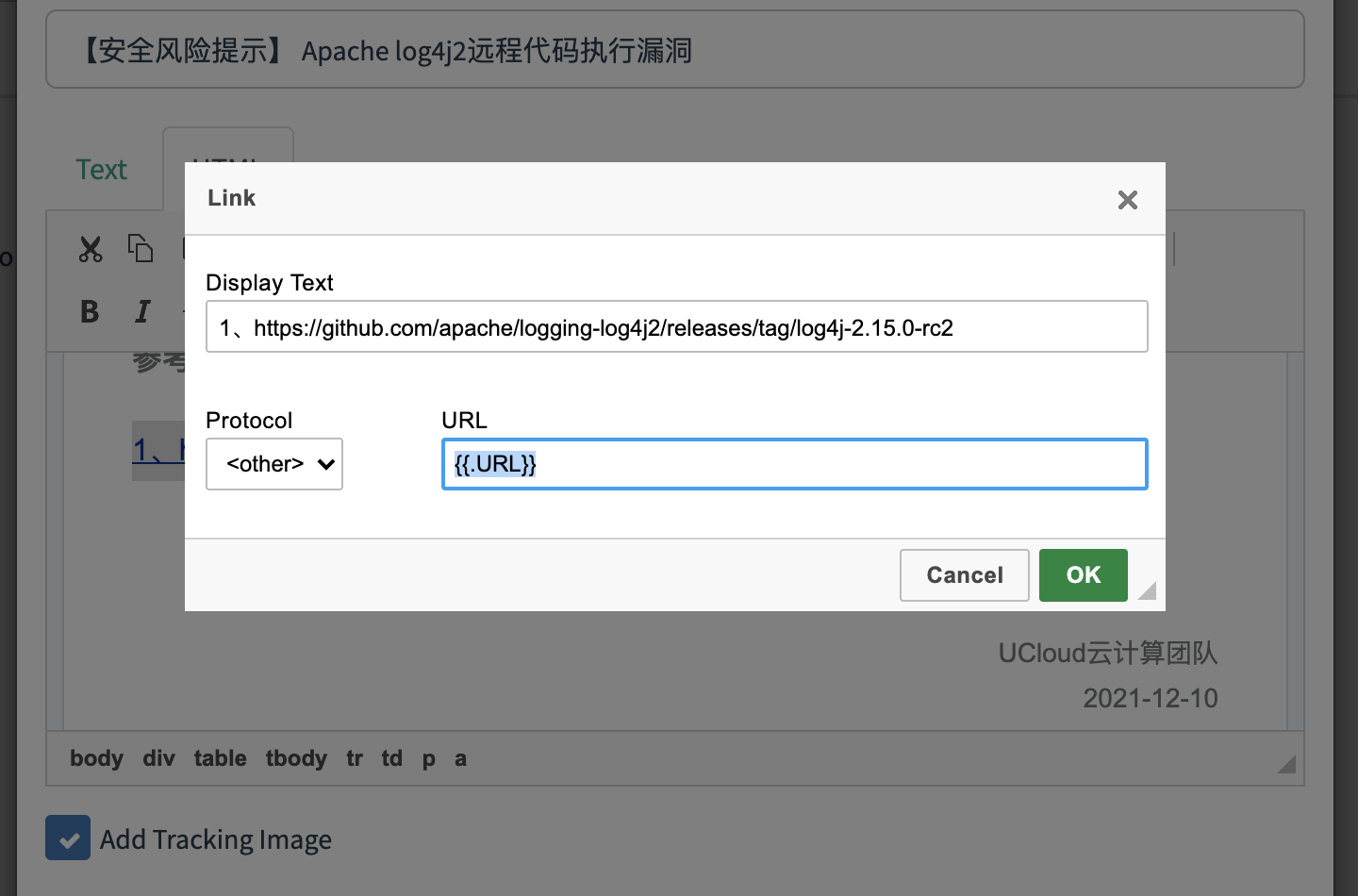

把超链接的部分,加上URL标签,最后设置钓鱼页面

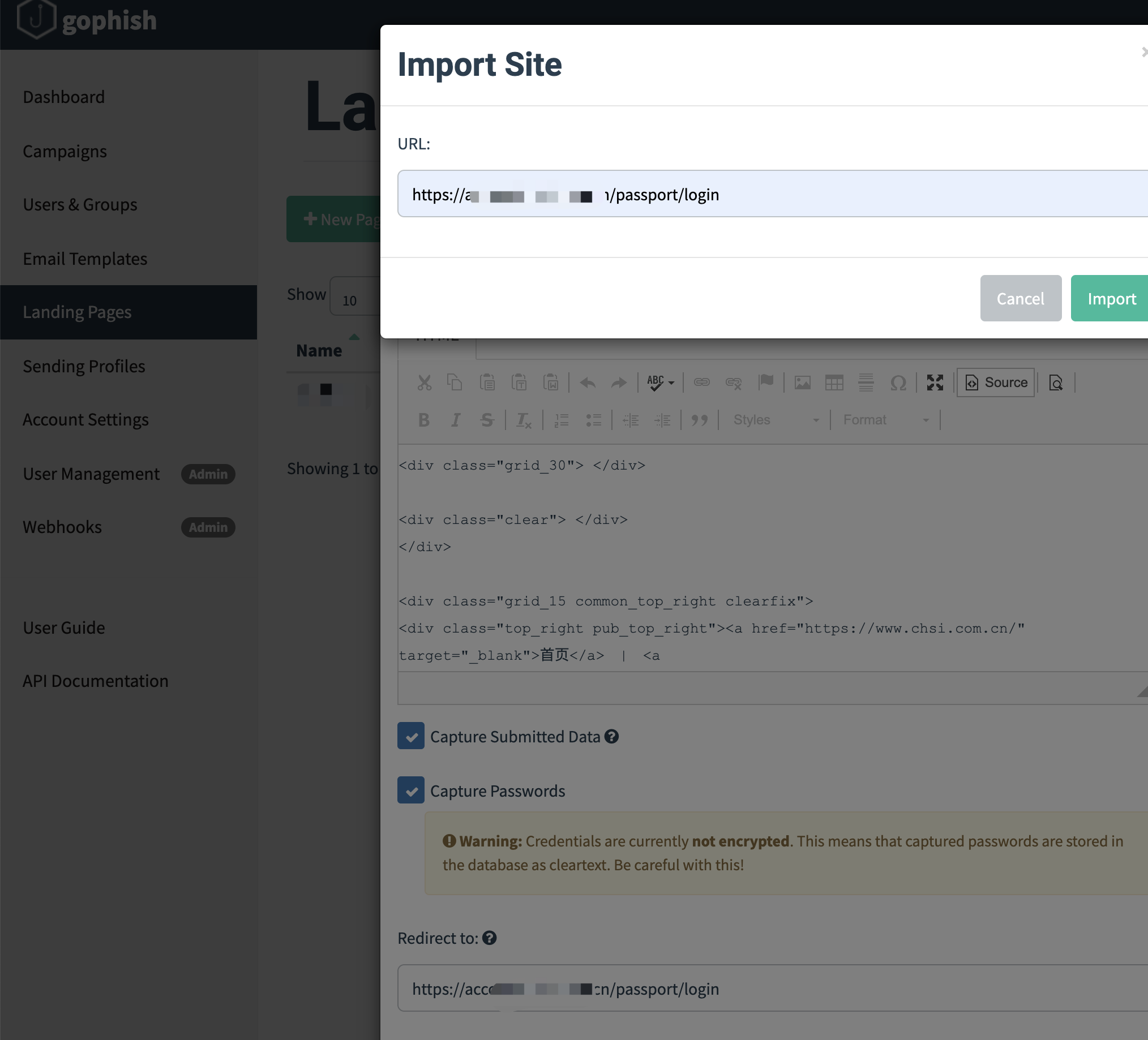

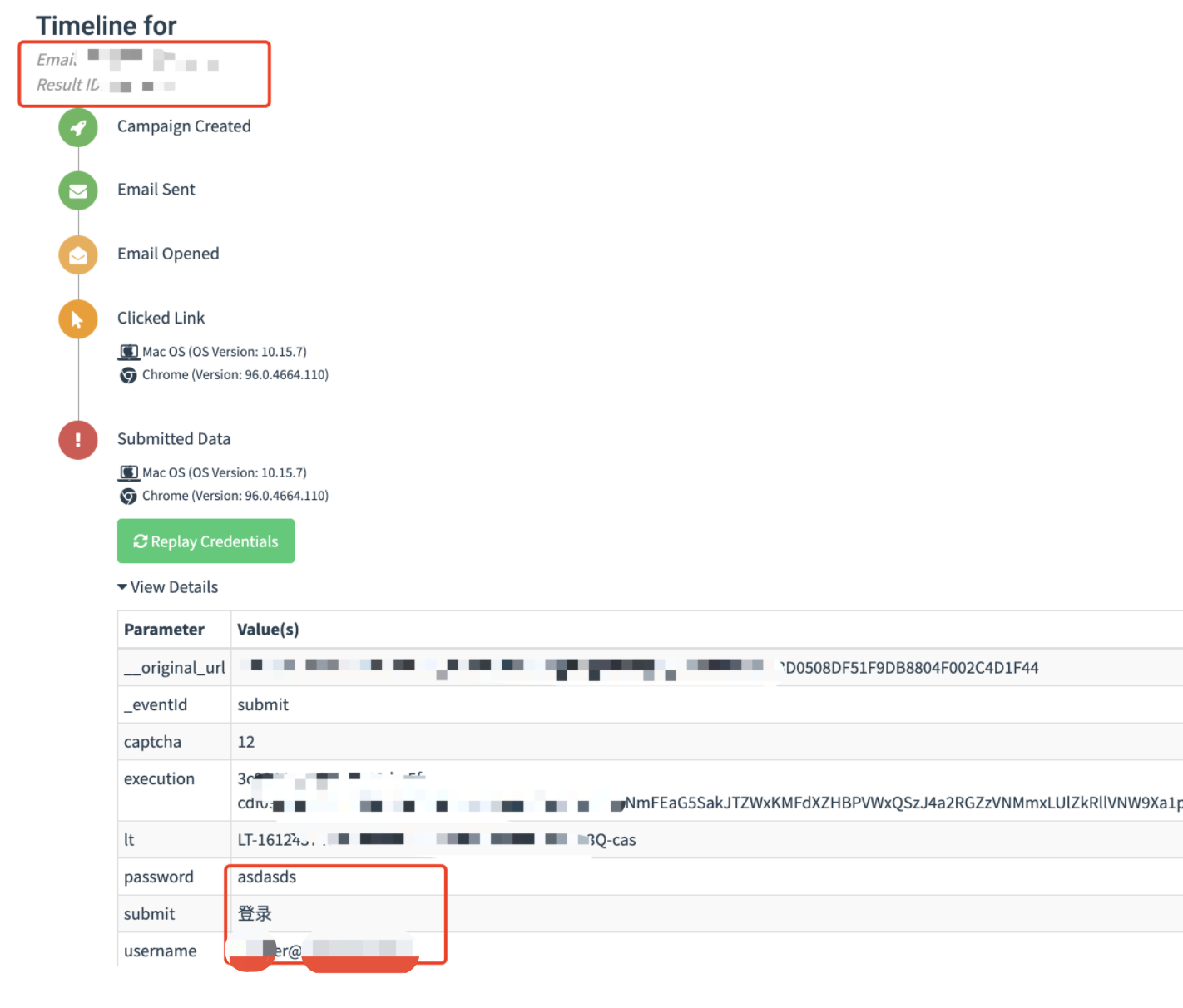

3、Landing Pages-伪造钓鱼页面

配置好钓鱼邮件后,就可以通过LandingPages模块来新建钓鱼网站页面。

1、此处支持手写 html文件

2、直接克隆网站

我使用第二种:

其中选项:

- CaptureSubmitted Data和CapturePasswords,记录受害者输入的账号和密码。

- Redirect to填写该页面真实的地址,方便受害者点击完提交按钮后,自动跳转至真正的网站。

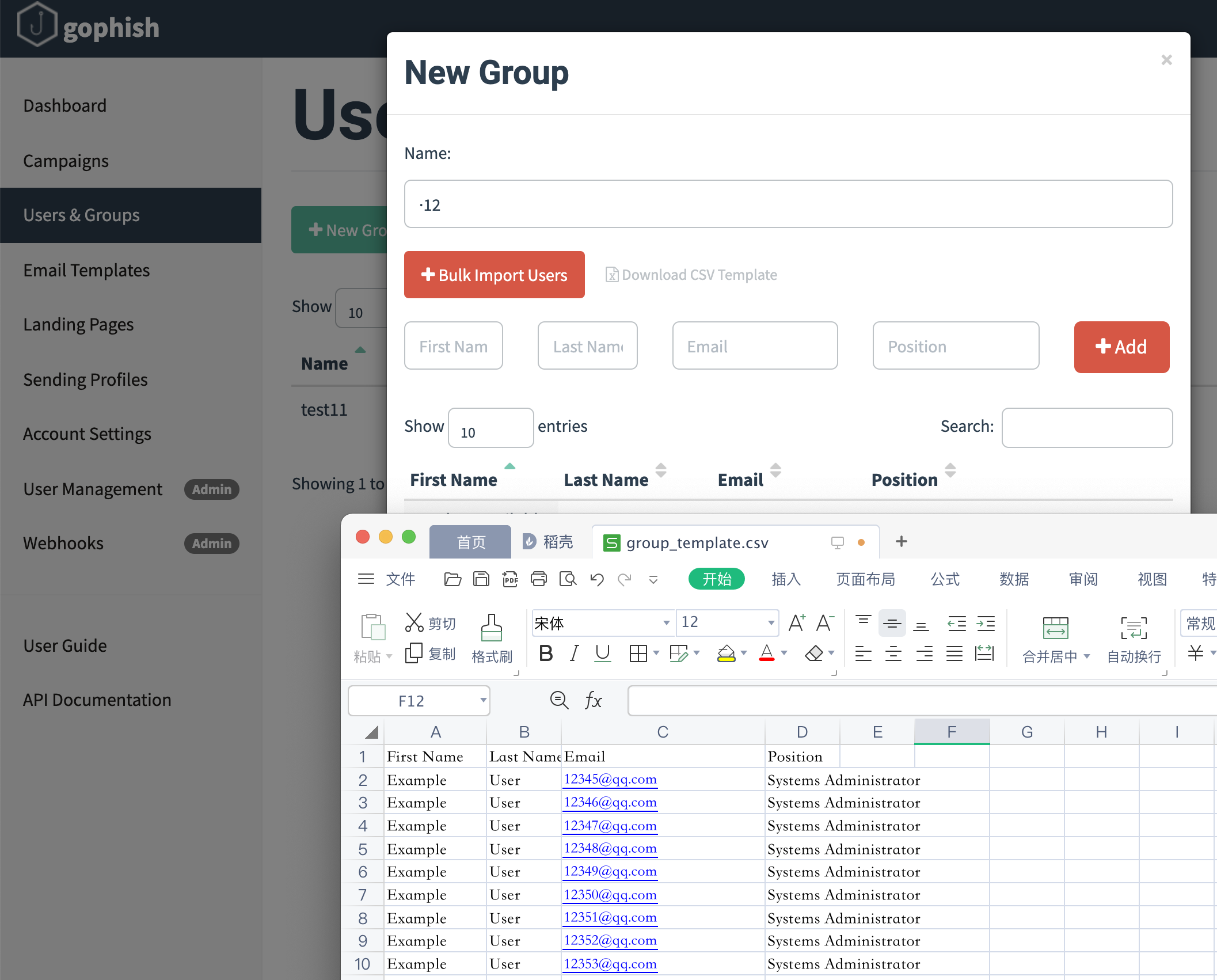

4、Users& Groups-邮件用户和组

此时就可以进行下一步的配置,设置要进行钓鱼攻击的邮箱地址

使用模版批量导入,导入邮箱可以使用CSV进行批量添加

(格式可点击Download CSV TEmplate获取模板)

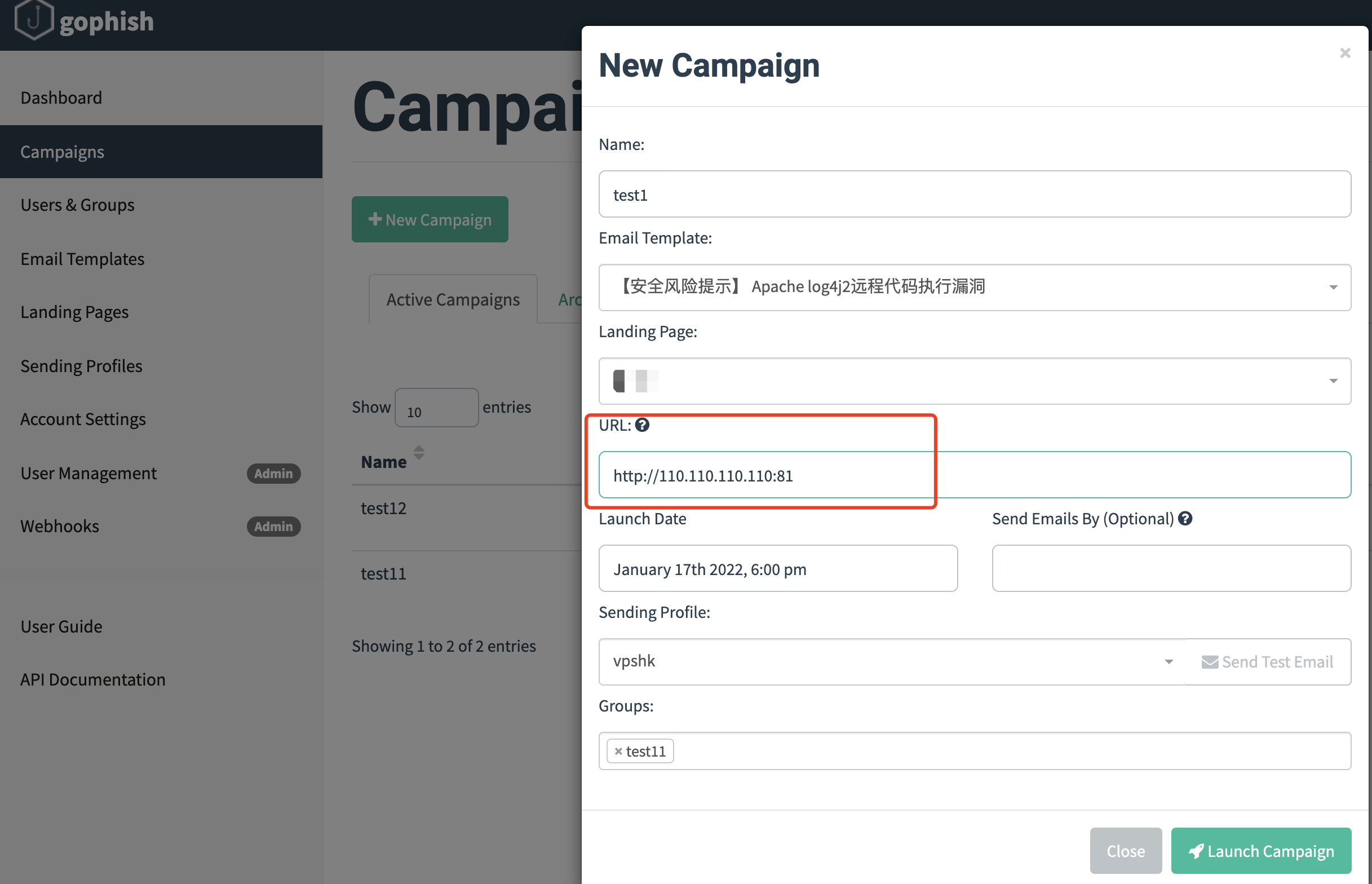

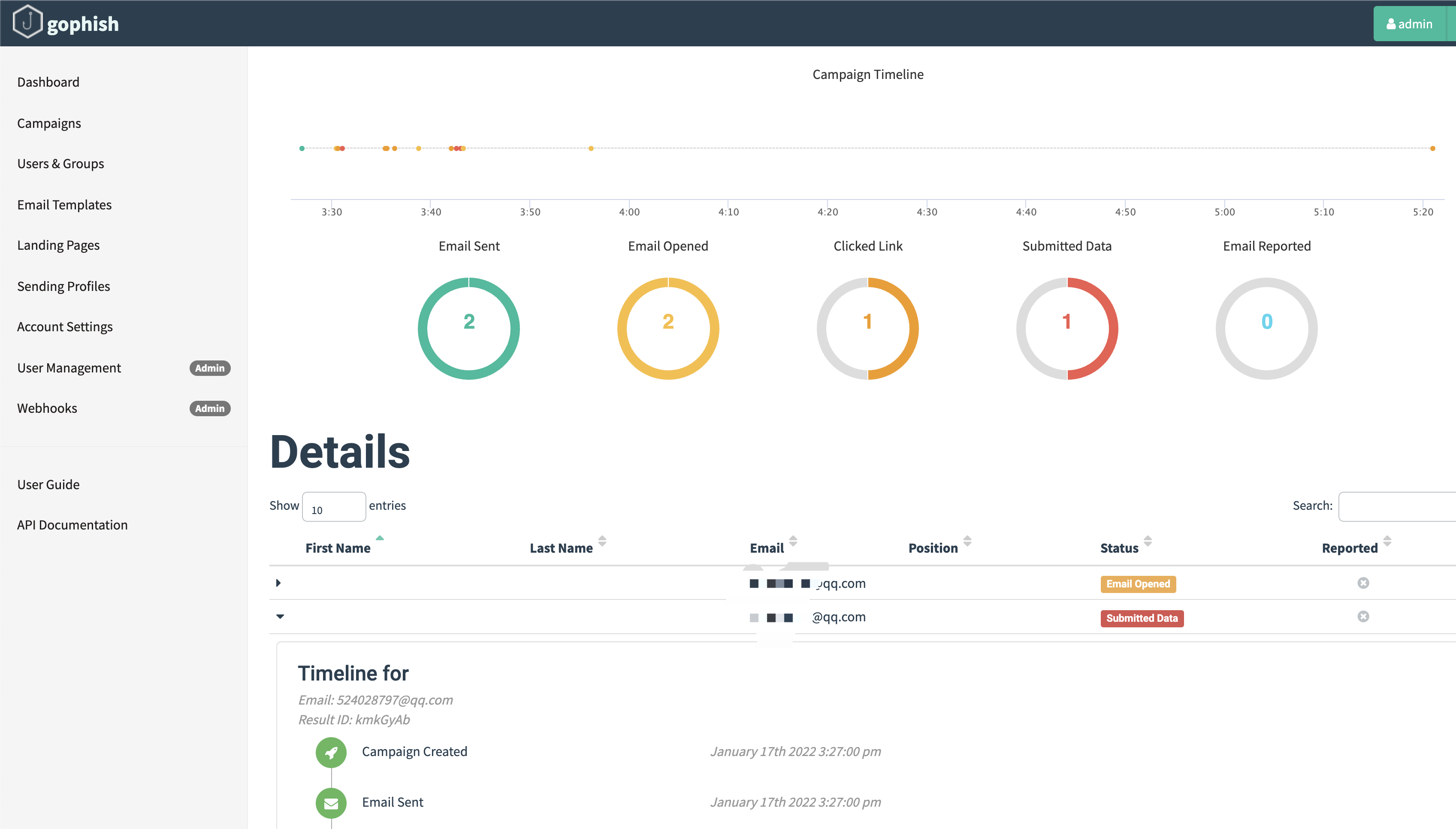

5、Campaigns-钓鱼测试

配置Campaigns,填写Name、选择钓鱼邮件模板、选择钓鱼网站模板、填写钓鱼网站 URL、填写发件邮箱、选择受害者邮件组。

注意这个URL是VPS上gophish一开始配置的那个

就是 http://vps-ip:81

6、查看战果

这里有全部任务的统计

7、打开详细内容

可以看到发送成功的邮件、打开邮件的情况、点击链接的情况、提交数据的情况

0x05 总结

这个只是邮件钓鱼的基础设施搭建,和基本使用方式,后续还有很多要点,木马免杀、钓鱼话术、邮箱收集等等。。。还有就是通过IM的方式也是十分有效的,后续再说。

更多推荐

已为社区贡献3条内容

已为社区贡献3条内容

所有评论(0)