tcpdump命令详解

本文介绍tcpdump的命令常用格式,参数详解和常见用法技巧范例,并有解决具体问题的实例。是全网最好的入门教程,从命令格式,参数说明,用法范例到解决问题实例,一步步深入说明。

目录

6.1 Tcpdump -D显示对应的系统的网口,用于-i后面指定网络接口用

6.2 -i 网口编号数字或者网口别名 ,指定抓包的端口号和名称进行抓包

6.3 -i any是抓取所有接口接口的消息(这样用-any时,抓包里看不到目的mac地址)

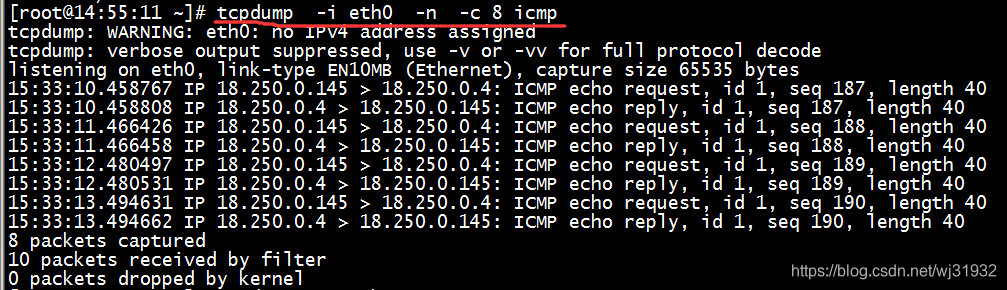

tcpdump -i eth0 -n -c 8 icmp;指定eth0,关闭反查dns,抓8包icmp消息后自动结束抓包

6.4 -c用于指定抓包的包数,到达指定包数后自动停止抓包,不用ctrl+c来停止。

6.6 -nn取消反向dns的过程,立即打印抓包,并用数字显示ip端口之类

6.9 -w写文件,参数是路径和文件名,不写路径默认是系统默认路径

6.10 嵌入式系统一般都有tcpdump命,抓到的抓包文件可用通过tftp命令发出

tcpdump -nnex port 5060和tcpdump -nnexx port 5060的用法比较

8.1 -w写文件后文件大小为0,系磁盘占满所致,改在其他目录下保存就ok了

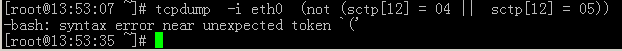

8.5 syntax error near unexpected token `('

Tcpdump是linux环境下抓包工具,可以对对应网络接口流量进行抓取或者过滤抓取,可以打印输出到屏幕,也可以保存到指定文件。指定的文件可以用wireshark来打开查看。可以快速查看符合网络接口符合某一条件的抓包,方便我们确定网络问题。

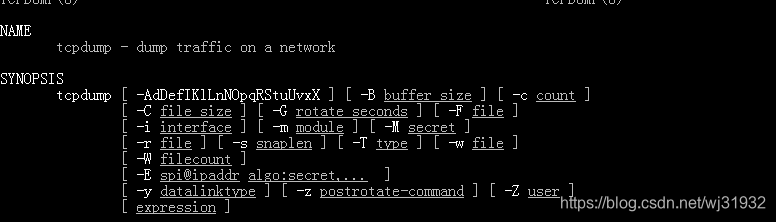

可以在linux系统环境下输入man tcpdump回车来查看它的帮助说明。如下图:

其命令格式是:tcpdump 跟踪范围 选项和对应参数 表达式

其命令格式是:tcpdump 跟踪范围 选项和对应参数 表达式

如 tcpdump -i eth0 -nnevv host 192.168.205.201 and icmp

tcpdump的跟踪接口的数据流量,首先得指定跟踪接口,不指定默认是编号最小的接口。

跟踪范围可以是某一个接口,也可以是any所有接口。选项和参数完成输出显示符合一定要求功能。表达式完成过滤一些特殊需要的包。

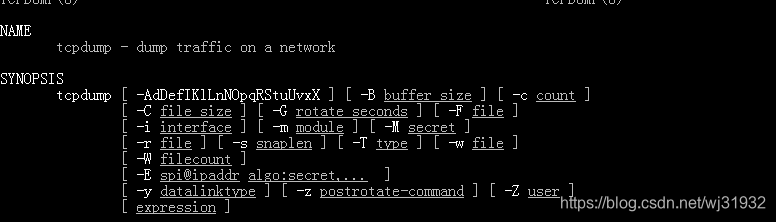

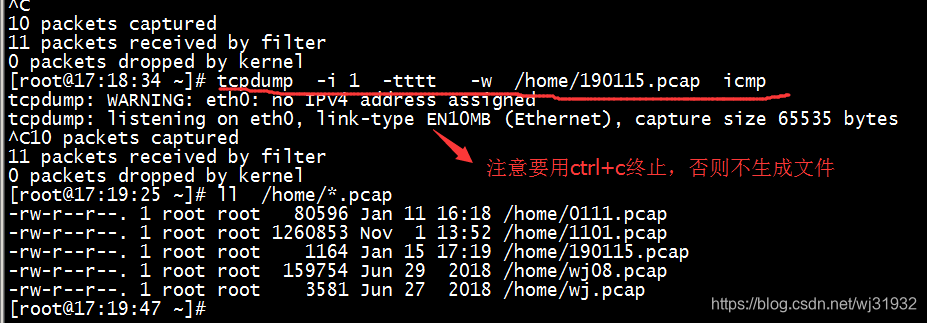

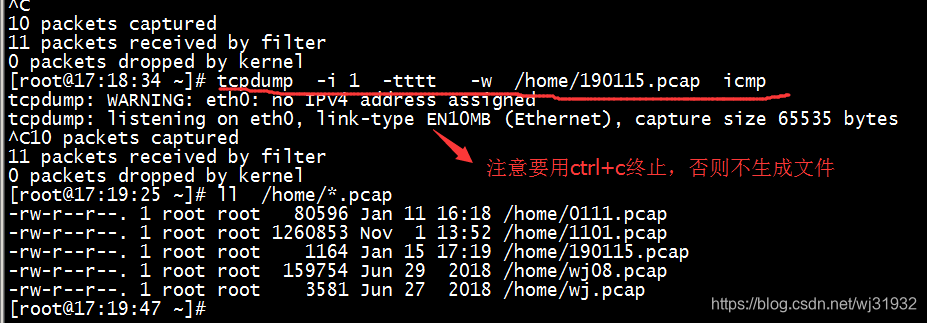

命令执行后,一般用ctrl+c来终止抓取,有的系统用ctrl+z,有的环境中ctrl+z不生成文件,要生成抓包文件必须用ctrl+c结束后才能生成;结果有输出打印和捕获包数,过滤包数和缓存占满丢弃包数。如下图:

执行结果是时间戳,链路层信息,网络层以上协议相关内容。常见格式就是源目的mac地址和方向,源目的ip地址,方向用>表示。协议的结果看下一章节的协议格式。常用arp,ip,tcp和udp。我们根据具体打印协议格式判断问题。根据选项确定显示格式,通过表达式确定筛选对应的包。

3 常见协议输出格式

我们使用tcpdump的目的是为了解决问题,所以必须了解对应常见协议的输出格式。

通用的格式是时戳,链路层,arp层,ip层,tcp层和udp层。还有其他特殊协议,tcpdump的man手册里有详细解释。我们输出到屏幕的打印,不可能那么详细掌握,知道几个关键点,要仔细研读还是保存到文件里,用wireshark详细判断。

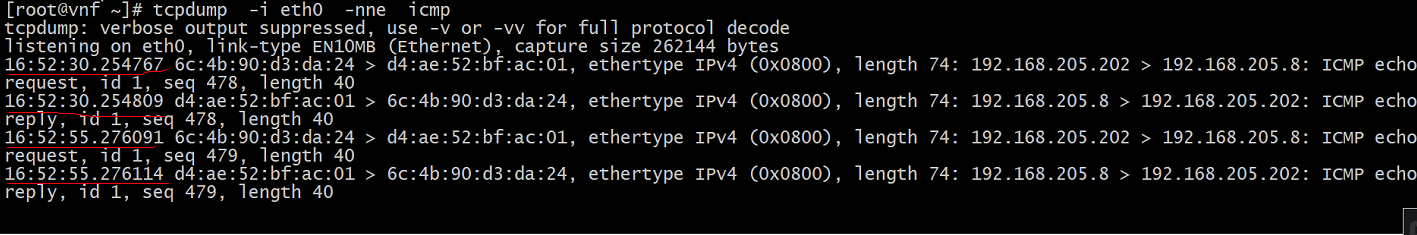

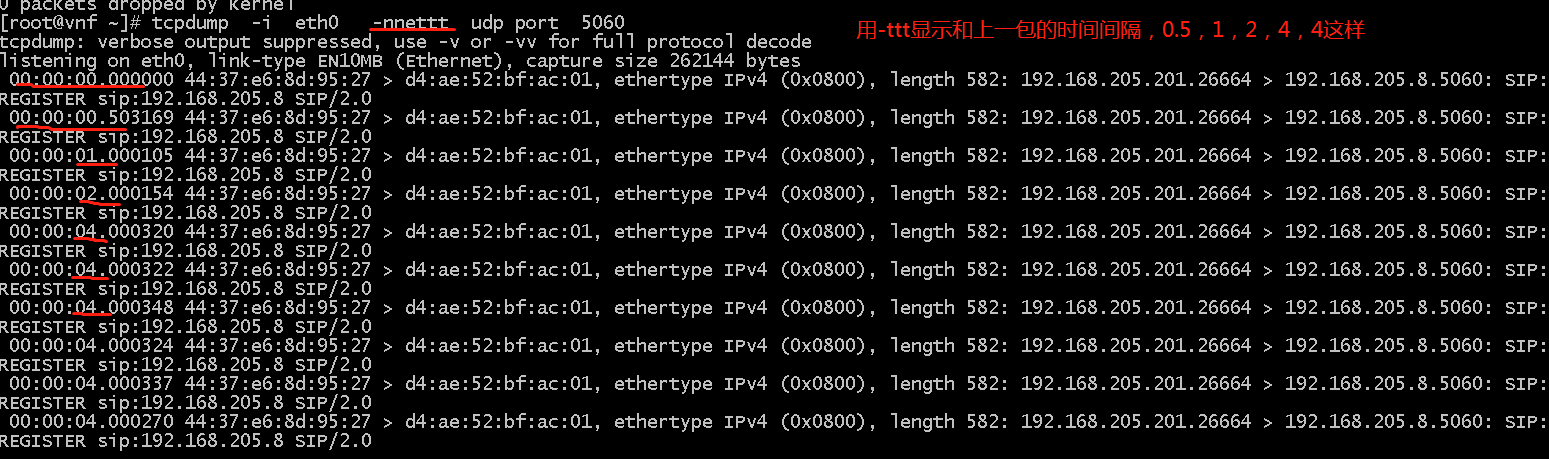

时戳一般是小时,分钟,秒小数点后六位,注意有时需要关注下一包和上一包的时间差,可以用-ttt,如在sip协议,有的时候有重发机制,就可以用到。

sip注册消息重发如下图:绝对时间显示

和上一包时间间隔显示

链路层格式就是源mac和目的mac和方向符>,ether层协议类型,长度,注意命令加选项-e

我们在选项里加上-XX来对比一下链路层的消息,length对应链路层总的字节数。下图我们能看到frame总数。

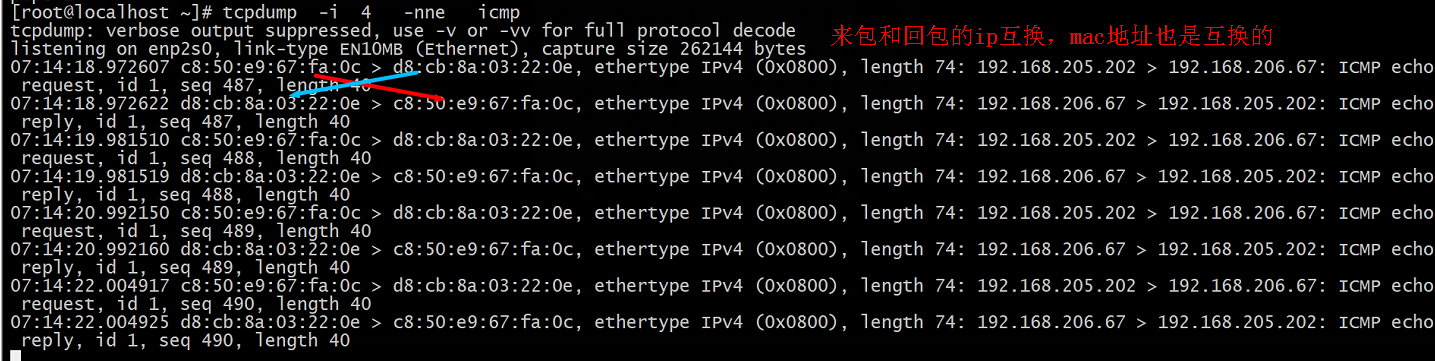

常用的观察就是ip协议的包,通常单播消息来包和回包的源和目的mac是交换的,若不是,应该是回程路由出了问题。

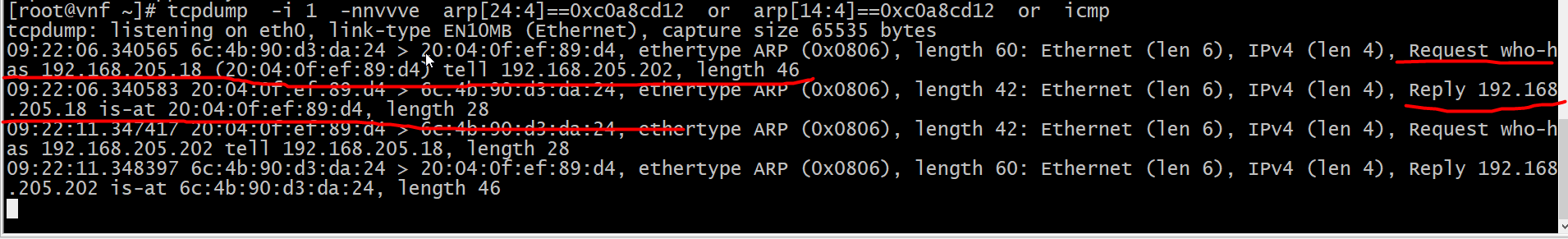

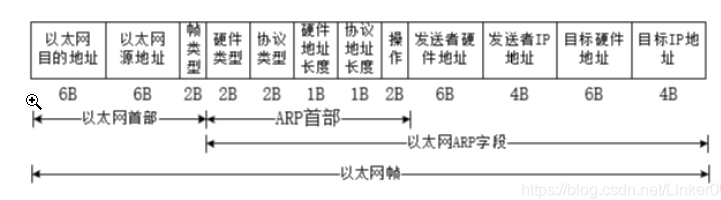

Arp层格式就是请求和应答

Request arp who-has 目的ip tell 源ip地址

Reply arp reply 目的地址 is-at 请求目的mac地址

实际应用中注意观察是否request是否收到,reply是否发出,这个节点和回程路由相关。

Ip层格式,格式tos , ttl , id , offset , flags , proto , length,我们常见关心的是ttl值,可以知道是内网直连的消息还是经过节点发来的,proto协议可以知道ip层承载的是啥协议?flag看是否有分片标志?

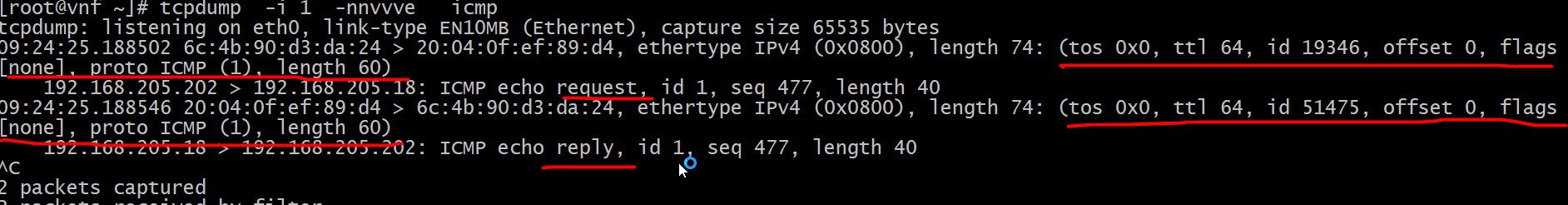

icmp层的协议就是ip层的源和目的ip,消息类型,id,seq,和length,我们关心的就是ping的request的id,seq号,是否和reply的序号是否一致,时间是否超时? 如虽然id和seq有收到,但大于了5秒,终端还是会显示超时。

icmp层还有错误提示,如目标主机不可达,端口不可达,网络不可达等等。

ping的结果打印

注意观察ip层的ttl的变化。Icmp消息观察request的收发情况,reply的回程mac地址是否变化,没有回reply,多半与防火墙和回程路由相关。

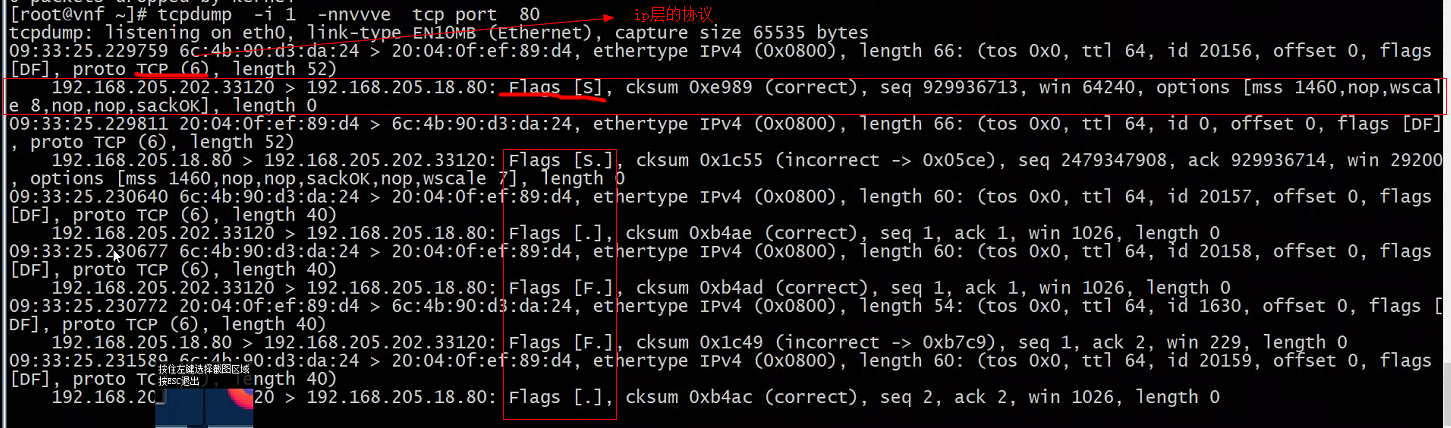

Tcp层的格式

src > dst: flags data-seqno ack window urgent options

Tcp的Flag的介绍:

S (SYN), F (FIN), P (PUSH), R (RST), U (URG), W (ECN CWR), E (ECN-Echo) or `.' (ACK), or `none' ,有的是组合,S.就是[syn+ack],R.就是[reset+ack],p.就是[push+ack]

一般出问题多在三步握手上,注意syn消息是否收到,是否回syn+ack,是否ack收到?

若直接reset消息发出,多半端口没有打开,未处于listen态。若syn+ack重发,多半是源主机的ack没有发出或者节点丢失syn+ack。

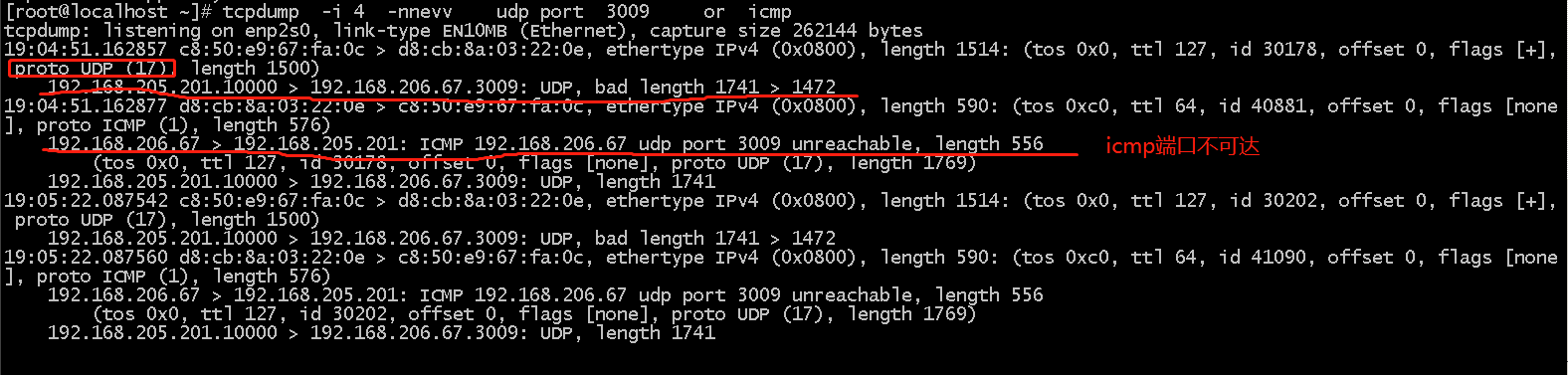

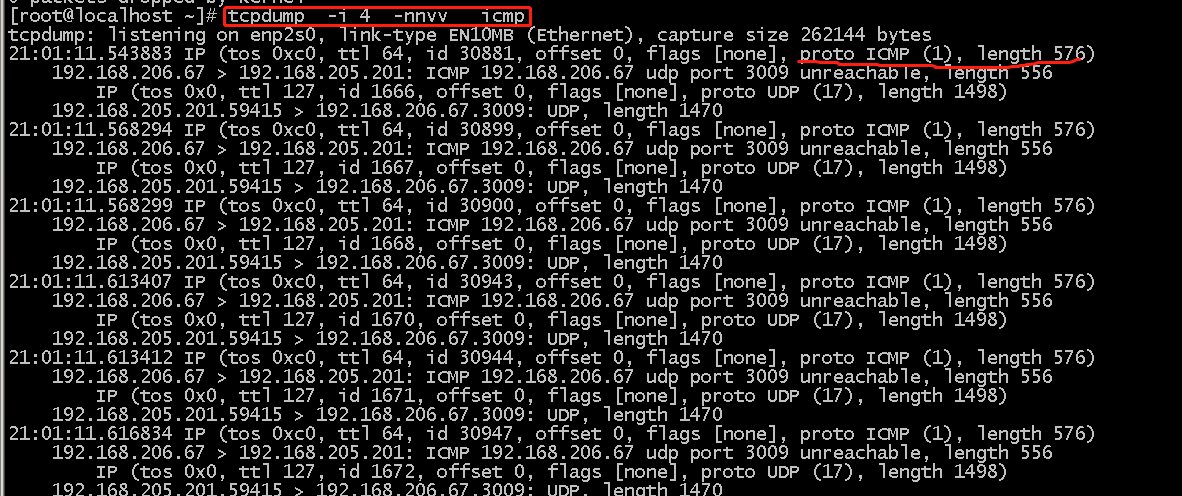

Udp层格式:发起方ip:端口 > 目的方.端口: udp 协议层长度

注意:若收到udp包,发出icmp包,说明端口未打开。

4 常用的选项和对应参数

- 选项不带参数可以写在一起,如-nev

- 我们使用tcpdump结合它的参数,目的是为了显示结果符合定位数据流的格式,快速找出符合我们需求的包,方便我们分析找到问题。

-D 是显示所有的可跟踪的接口,可以和ip addr配合使用来确定要抓取的网口数字编号或名称;

-i 端口号 是指定抓取网卡的名称或者数字编号;

-n 来关闭dns反向解析功能,-nn是关闭反向查询功能并以数字格式显示ip地址端口号,和url地址。不带这个选项回显会很慢。

-c 用于指定抓取包的包字节数;

-C 用于指定抓取保存文件的大小,单位是兆;

-e用于显示对应的源,目的的mac地址

-w 文件路径和文件名 用于指定保存文件的路径和名称,没有指定路径默认在系统默认路径下;

-t是不显示时间戳,-tt显示时间戳,-ttt显示请求和响应的时间的时间差;

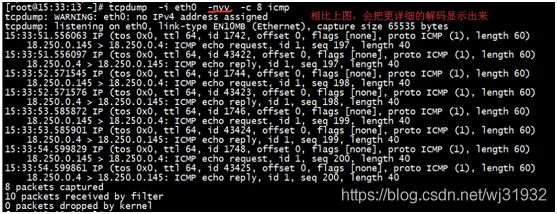

-v是显示一些协议的详细资料,-vv,-vvv来显示更详细的资料;

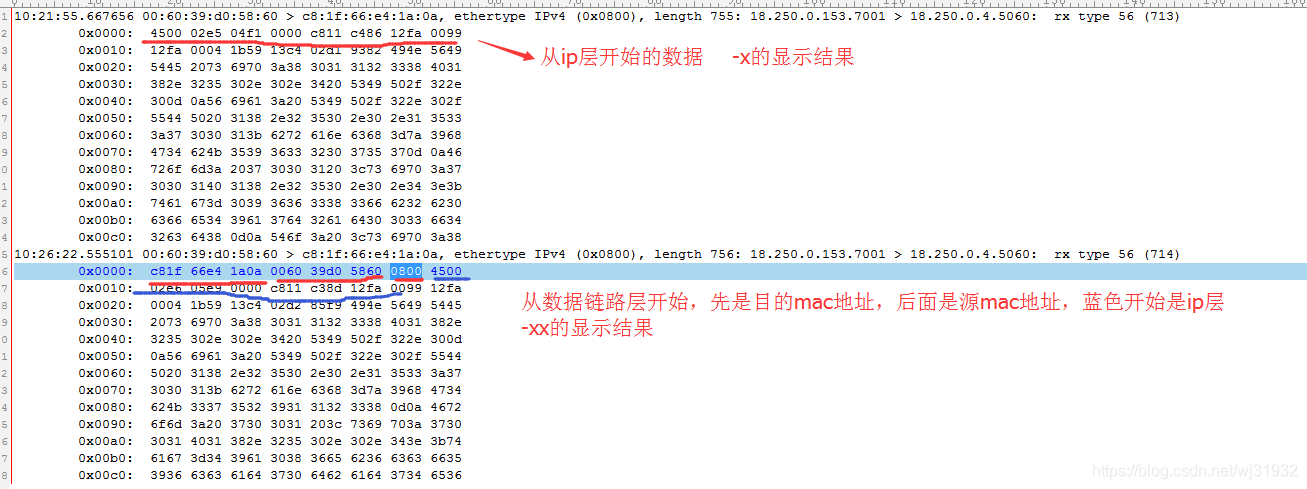

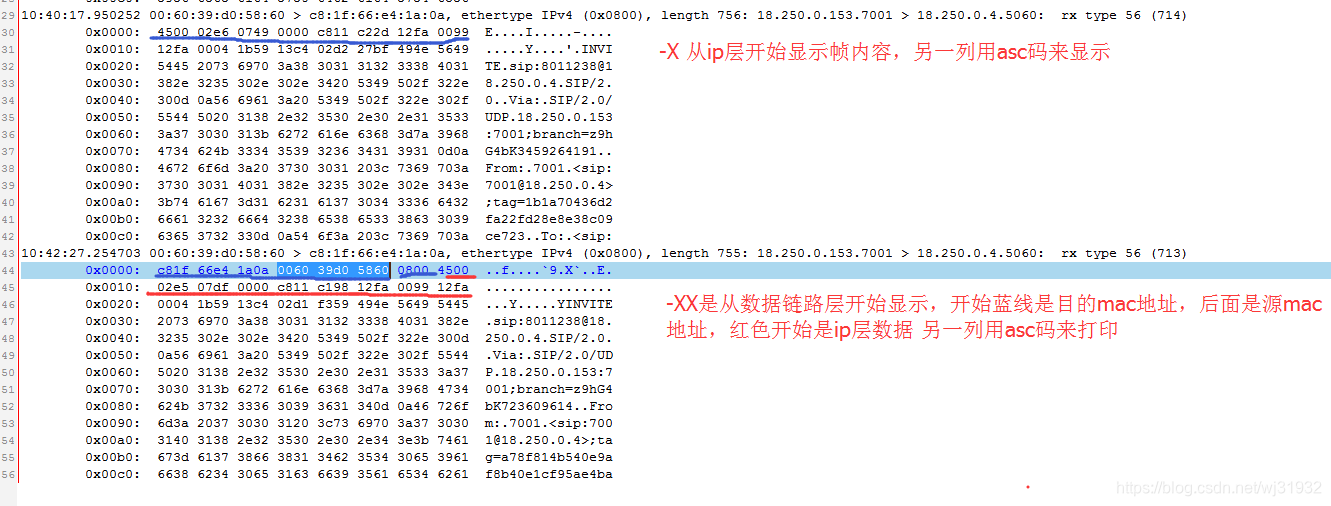

-X是用16进制和asc码显示ip层以上各协议包头;

-x 小写x是用16进制打印从ip层开始的帧内容

-xx 小写的xx是用16进制打印从数据链路层开始的帧内容

-X 大写的X是用16进制打印从ip层开始的帧内容

-XX 大写的XX是用16进制打印从数据链路层开始的

-G 后面跟秒数,多少秒后重写另一个文件;

-Z 后面跟用户名,表示要用该用户名来执行;

-r 后面跟抓包文件,读取抓包文件

当选项后面没有参数时,可以把几个选项连接起来使用,如-nne,-envv等等。

5 表达式

当输出到屏幕上时,不过滤会有大量包不停刷新,很难看清某一个消息,这时就需要用表达式进行捕获时过滤,过滤出自己需要的特定包。

表达式是指过滤表达式,对抓包进行预过滤,过滤出需要的包。符合正则表达式的过滤式和wireshark的预过滤描述方法一致。用过wireshark应该不会陌生。

| 语法: | Protocol | Direction | Host(s) | Value | Logical Operations | Other expression | ||||||

| 例子: | tcp | dst | host | 192.168.205.201 | or | udp port 5060 |

过滤表达式:协议 方向 关键词 值 可以使用关系符如not非,and与,or或或

协议icmp,arp,tcp ,sctp,udp,ether,vlan之类;

如要抓包icmp消息,表达式可以写icmp

过滤arp和icmp消息可以用 arp or icmp

过滤dhcp消息,就可以用包含udp的端口是67或68的条件实现:

udp port 67 or udp port 68

方向源src,目的dst;

如抓主机ip为192.168.205.202的表达式 host 192.168.168.205.202

抓源主机或者目的主机可以src,dst来指定

src host 192.168.168.205.202

dst host 192.168.168.205.202

过滤二层mac地址可以用ether host 00:0e:5e:11:22:33就是过滤保护mac地址为 00:

:0e:5e:11:22:33的所有包。

可以用not来排除区分一个条件,如

not ether host 00:0e:5e:11:22:33 不要这个mac地址的包

过滤某一个网段,如192.168.10.0/24网段的包,可以用了net 192.168.10.0/24的语句

关键词 host主机, port端口, portrange端口范围;

过滤某个端口用port xx,如port 21,tcp port 21

如过滤sip消息可以输入udp port 5060,

过滤rtp消息可以输入udp portrange 10000-65535

多个条件可以使用and ,or,not ;

如要过滤sip消息和语音流消息,udp的5060信令消息rtp的语音流可以

udp port 5060 or udp portrange 10000-65535

两个条件组合的可以用and,or来选择

如过滤192.168.10.0/24网段的icmp消息可以用

net 192.168.10.0/24 and icmp 来实现

对frame长度的过滤可以用greater,less来实现大于等于和小于等于的过滤,如下:

greater 1999 帧长>=1999,less 1999 帧长<=1999

5.1 根据偏移量预过滤

用法协议[x:y]=z 其中x,y为十进制数字,x是协议偏移量,y是截取的字节数,当y为1时,z为十进制,当y大于1时,z为16进制,用0x开头,

如过滤arp的源ip为192打头,arp[14]=192

arp[8:4]=0x000e5e11 过滤arp的源mac地址

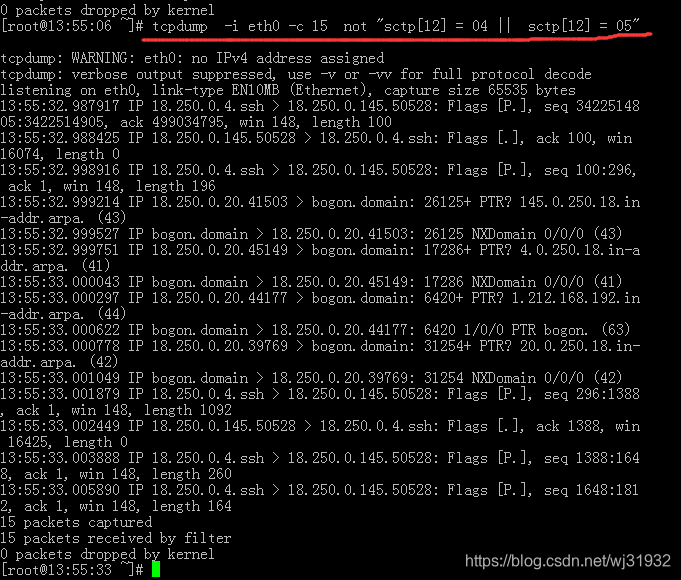

如:net 18.250.0.0/24 and not“sctp[12] = 04 or sctp[12] = 05” 过滤18.250.0网段的sctp消息,不含心跳sctp[12] = 04和心跳响应消息sctp[12] = 05。

sctp协议开始第十二字节是消息类型。

6 使用方法执行结果范例

6.1 Tcpdump -D显示对应的系统的网口,用于-i后面指定网络接口用

6.2 -i 网口编号数字或者网口别名 ,指定抓包的端口号和名称进行抓包

-i后面可以跟上面显示的数字编号,也可以使用数字编号“.”后面的名称。但要注意,每个接口都有自己的ip地址,抓包时,要根据具体ip选择网卡的编号。如2,3,4,5,6,7,8,14,如使用-i 1是前者的用法,也就是跟踪eth0.也可使用-i eth0和-i 1是等效的。但注意选择子接口进行抓包和对这个接口抓包是一样的效果。比如抓编号7.eth0:smc的效果和标号1 eth0效果是一样的。 也可以用 -i eth0就抓取eth0上所有子接口ip的消息,这是后一种用法。

也可以用 -i eth0就抓取eth0上所有子接口ip的消息,这是后一种用法。

6.3 -i any是抓取所有接口接口的消息(这样用-any时,抓包里看不到目的mac地址)

如下图: tcpdump -i any -nne host 192.168.205.201 and icmp

若是保存的抓包文件里,-i any的目的mac地址没有,二层mac层先linux cooked capture

指定具体网络接口后,抓主机ip为192.168.205.201的icmp消息的命令如下:

tcpdump -i eth1 -nne host 192.168.205.201 and icmp,and进行与运行,符合二者的消息才被显示出来。

所以需要看源mac和目的mac时,一定要确定具体的网卡名称或者编号。

当没有指定网卡时,程序会从找一个编号最小的网口进行跟踪。

lo只内部回环ip地址。没有使用-i时,默认抓取最小数字的网络接口。我们下面pc18.250.0.145去ping服务器18.250.0.4为例来显示我们的我们的tcpdump抓包过程。

-

tcpdump -i eth0 -n -c 8 icmp;指定eth0,关闭反查dns,抓8包icmp消息后自动结束抓包

6.4 -c用于指定抓包的包数,到达指定包数后自动停止抓包,不用ctrl+c来停止。

下图范例:-c 8抓8包后,自动停止。

tcpdump -i eth0 -nvv -c 8 icmp;加一个-vv会显示更详细的解码,能看协议的一些细节。

6.5 -n 关闭ip地址反查域名

不使用-n时,会反查源ip和目标ip对应的url地址,回显会很慢,几十秒都看不到打印出来,影响判断。

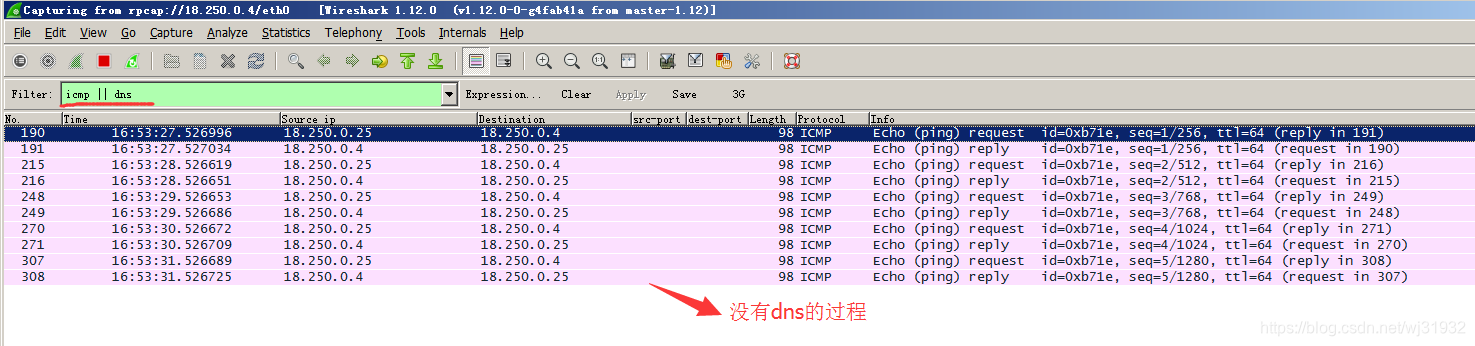

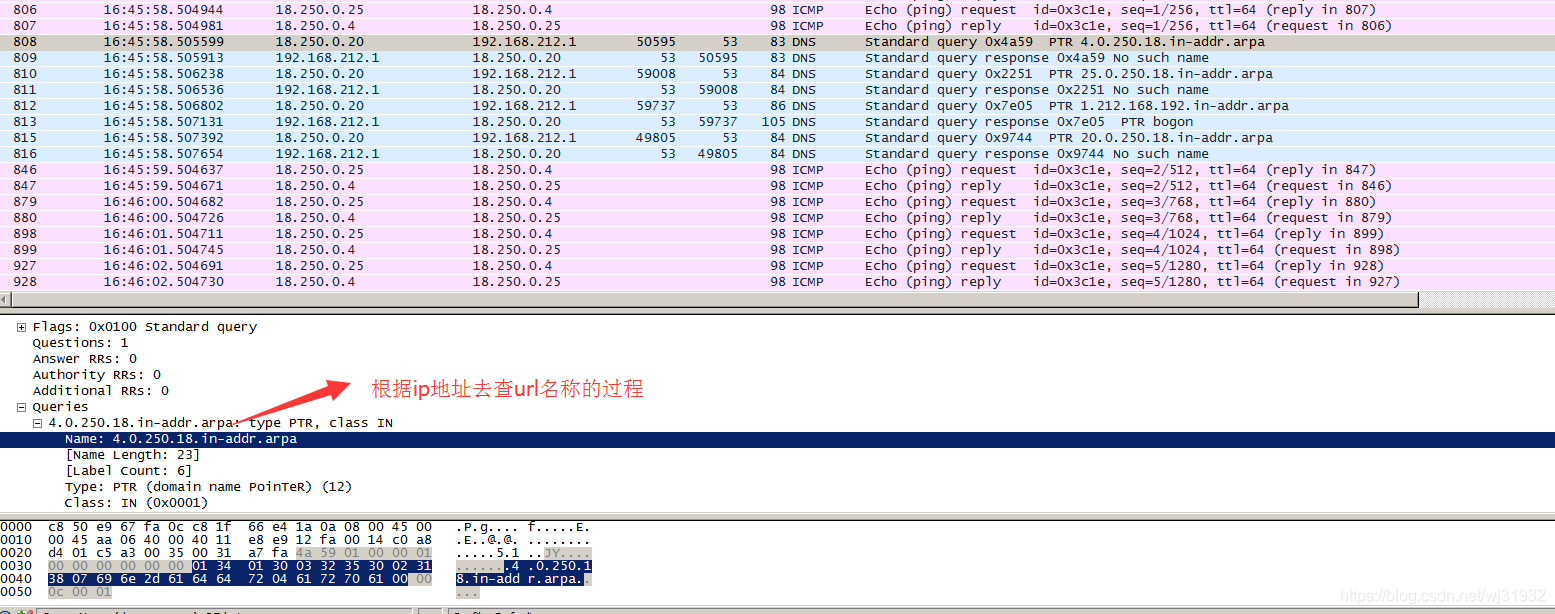

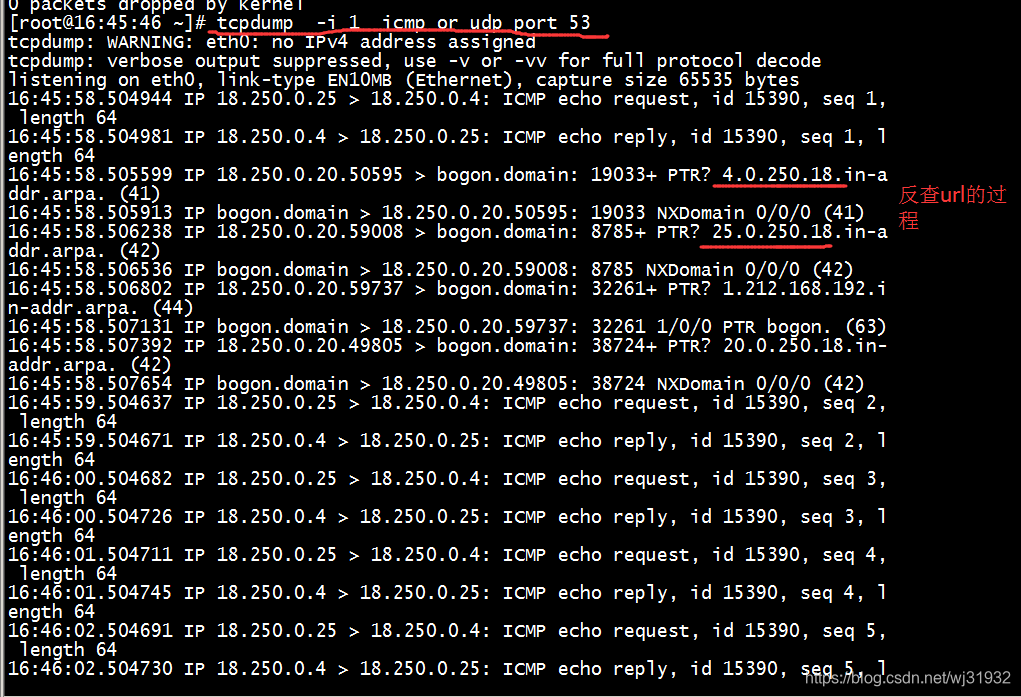

-n用于关闭对ip包的dns反向查询功能,不使用-n,收到包后,系统会执行根据ip反向查询url地址的过程。有时执行tcpdump后,等十几秒才会有显示,使用-n后抓包后立即显示。tcpdump -i 1 -c 15 icmp or udp port 53,我们使用表达式icmp or udp 53来表示抓符合icmp协议的包和进行dns查询的包,为比较期间,我们用两台服务器相互访问为例,wireshark进行抓包比较;

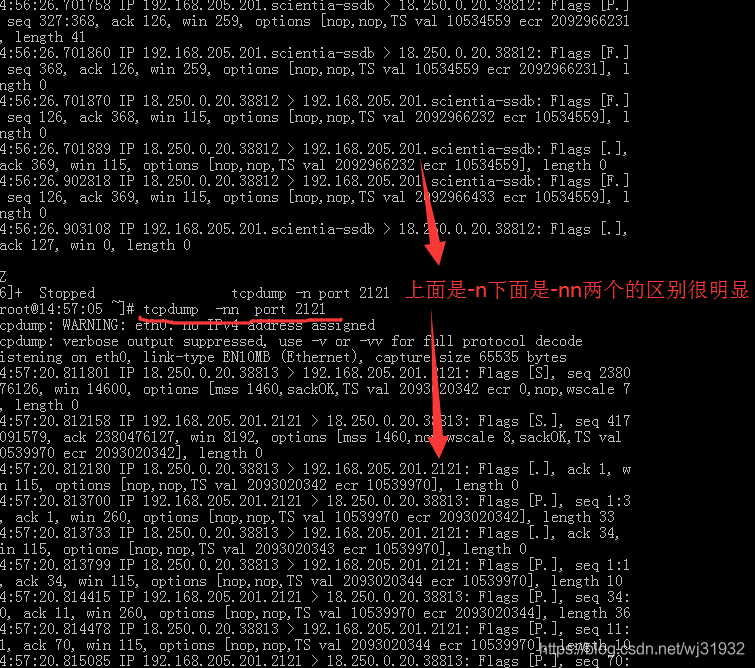

6.6 -nn取消反向dns的过程,立即打印抓包,并用数字显示ip端口之类

下面是一个跟踪2121端口的对比图:

所以为了及时打印显示抓包,一般都用选项-nn来快速显示。

没有使用-i默认是-i 1或者-i eth0,使用最小网络接口编号的进行。

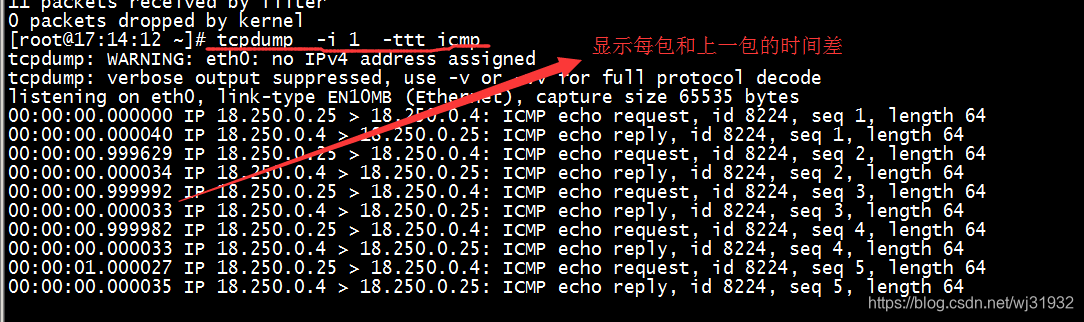

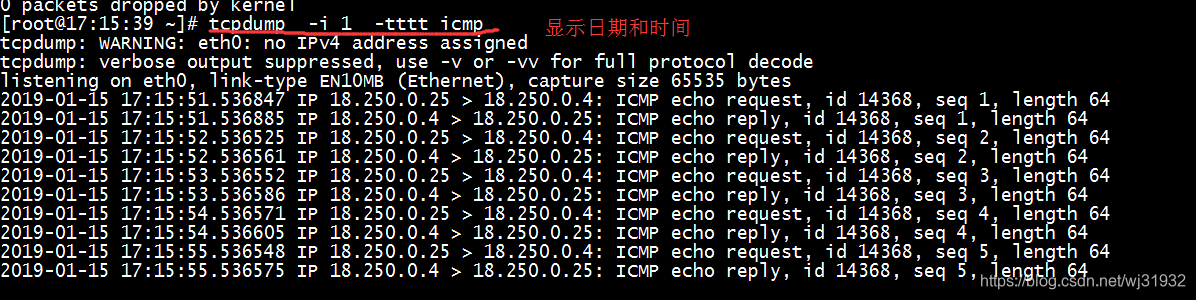

6.7 -tt;-ttt;-tttt的用法

-tt显示时戳,时分秒和秒后6位微秒

-ttt显示每包间的时间差,在一些超时分析,重发分析中常用

-tttt显示每包的日期和时间

6.8 -e 用来显示源,目标ip的mac地址

- 如tcpdump -i eth0 -nne icmp

- 在有ip冲突,ping不通之类与入出mac相关的问题时,最好使用这个选项。如正常的ping消息,request和reply的源和目的地址是相互互换的,若不是,ping的发起方有可能显示time out,这是用-e选项,很容易看出问题。

不写选项-e则不显示源和目的mac地址,如下图命令tcpdump -i 2 -nn icmp

-i any监视所有端口的icmp消息,这时使用-e抓到包不会显示目的mac地址,要显示目的mac,必须在-i后面使用网卡label或者编号。

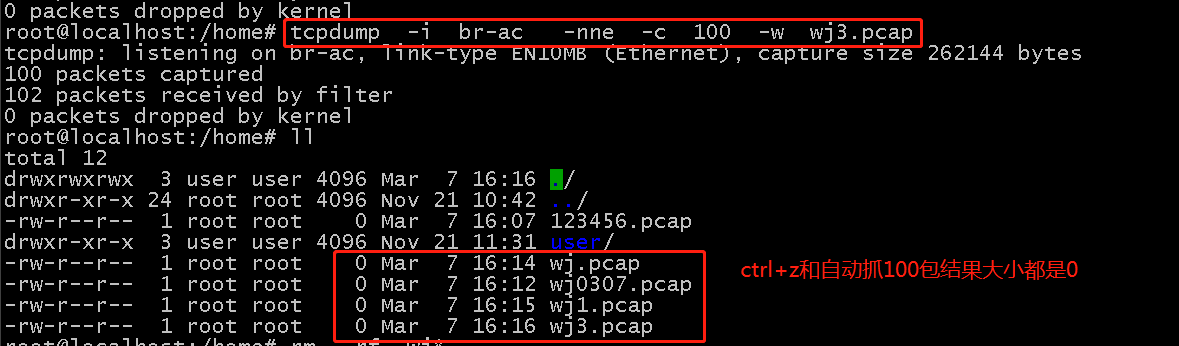

6.9 -w写文件,参数是路径和文件名,不写路径默认是系统默认路径

默认路径是/root

注意没有设置抓包大小时,用ctrl+z终止不会生成文件,必须用ctrl+c来终止。下面是生成抓包文件名。

可以用-c来指定抓包个数的大小 字节数。

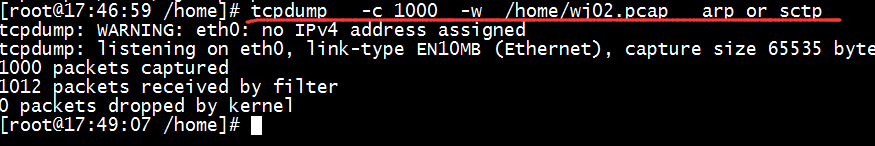

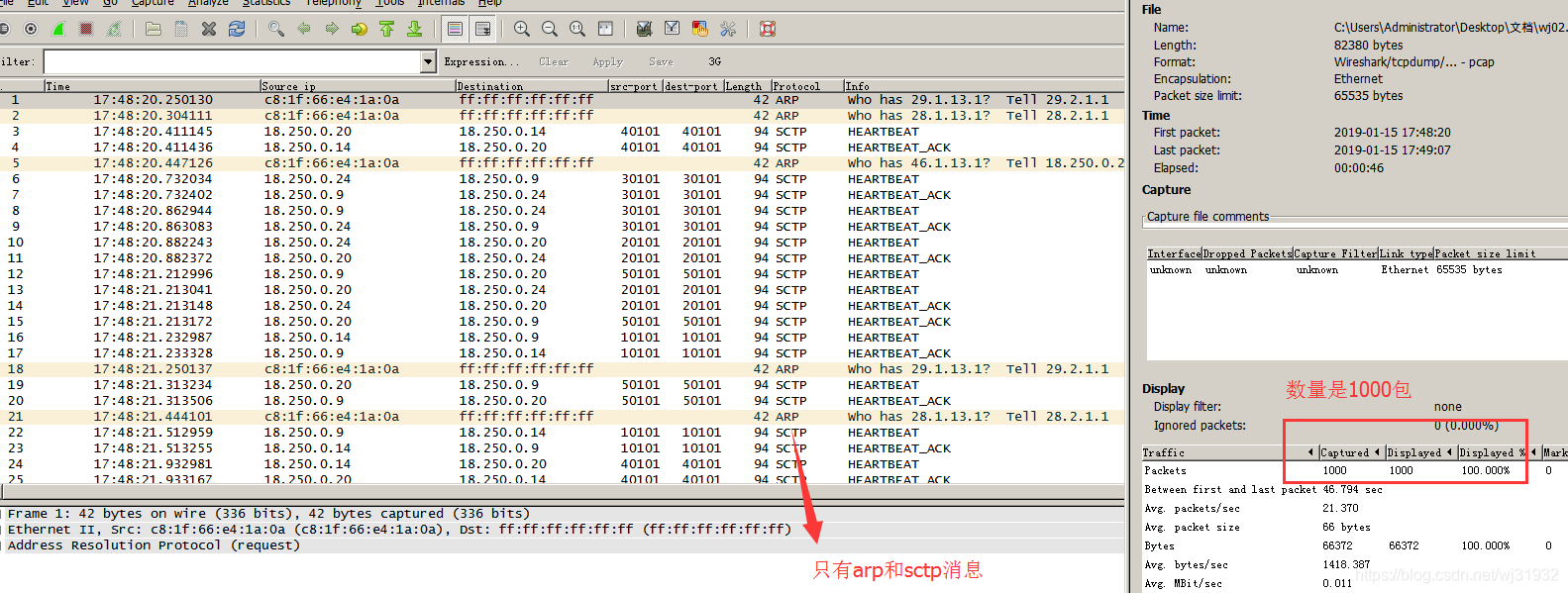

上面的语句-c 1000是指抓取符合条件的1000包数据后自动停止,条件是arp消息和sctp消息。

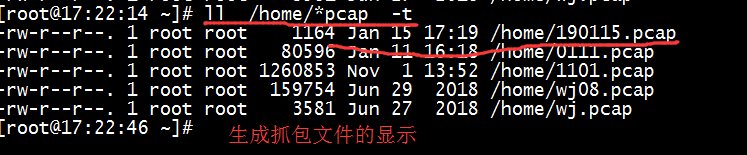

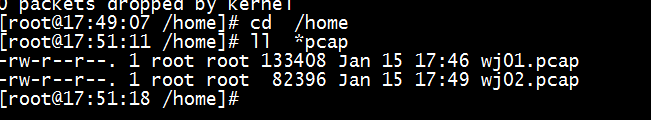

查看生成文件的大小

拷贝出来文件查看

打开查看包数符合1000个。

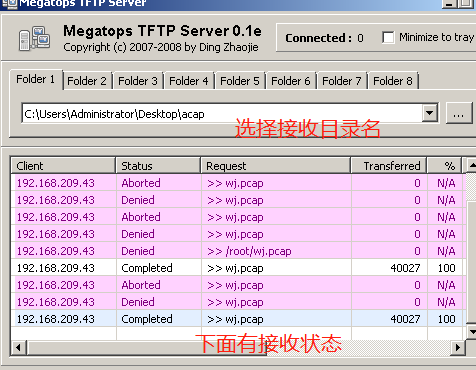

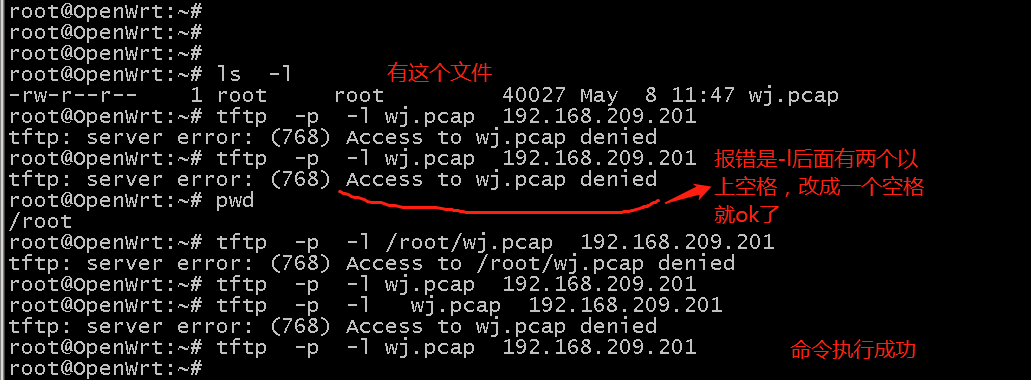

6.10 嵌入式系统一般都有tcpdump命,抓到的抓包文件可用通过tftp命令发出

先打开一个tftp server,和嵌入式设备网络可达,然后用tftp -p -l 文件路径和文件名 tftp的服务器ip这样的格式传出

如tftp server192.168.209.201

6.11 -v的用法详解

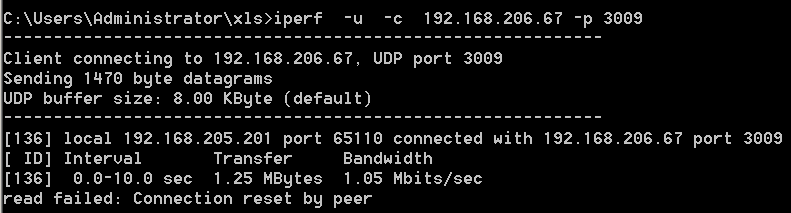

- 用向192.1683.206.67的3009端口发udp包来触发icmp的端口不可达消息

- iperf -u -c 192.168.206.67 -p 3009

- 只能看到源目的ip,和简单协议解释

- 我们用-vv开对比看看

- 和源设备的wireshark抓到icmp消息对比,可以看的更多细节

-

6.12 -x,-xx ,-X,-XX的用法

6.12 -x,-xx ,-X,-XX的用法 - 特定需要显示十六进制的包,就需要x的参数组合。

-

tcpdump -nnex port 5060和tcpdump -nnexx port 5060的用法比较

tcpdump -nneX port 5060和tcpdump -nneXX port 5060的用法比较

6.13 -r 查看抓包文件,-r后面跟文件名

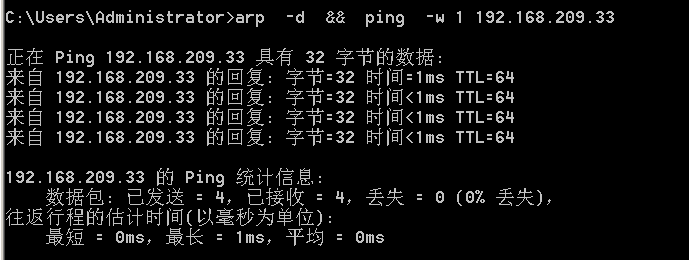

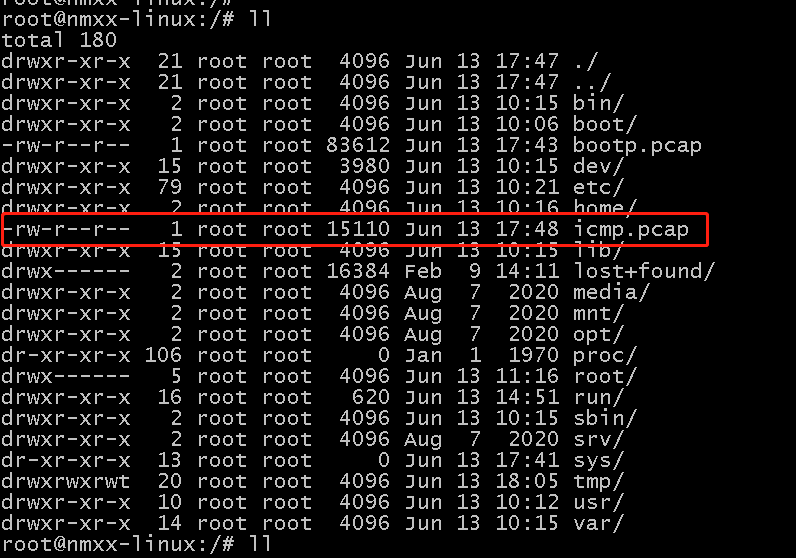

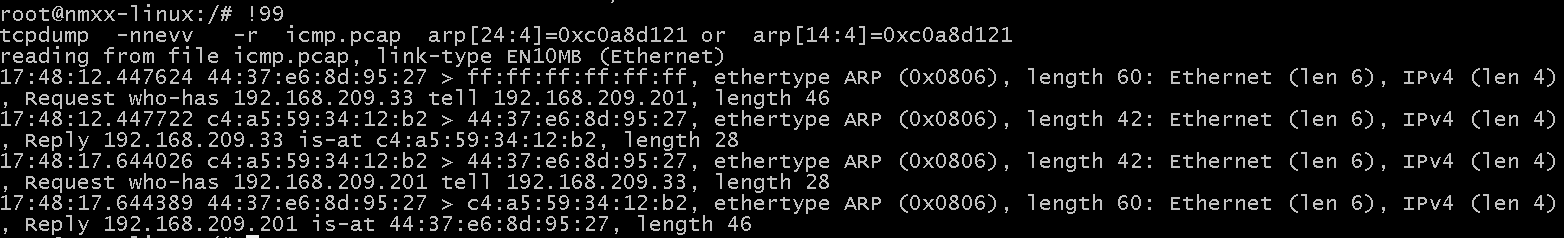

如tcpdump -nnevv -r icmp.pcap arp[24:4]=0xc0a8d121 or arp[14:4]=0xc0a8d121

查看抓包文件icmp.pcap里,并过滤arp消息,查询192.168.209.33的arp广播和响应消息

清arp缓存,重新ping操作

生成icmp.pcap抓包文件

查看抓包文件并过滤arp请求和响应消息

7 复杂的过滤条件表达式范例

可以用or,and,not来组合过滤条件,如icmp and arp,和wireshark的预过滤语句的写法相同。

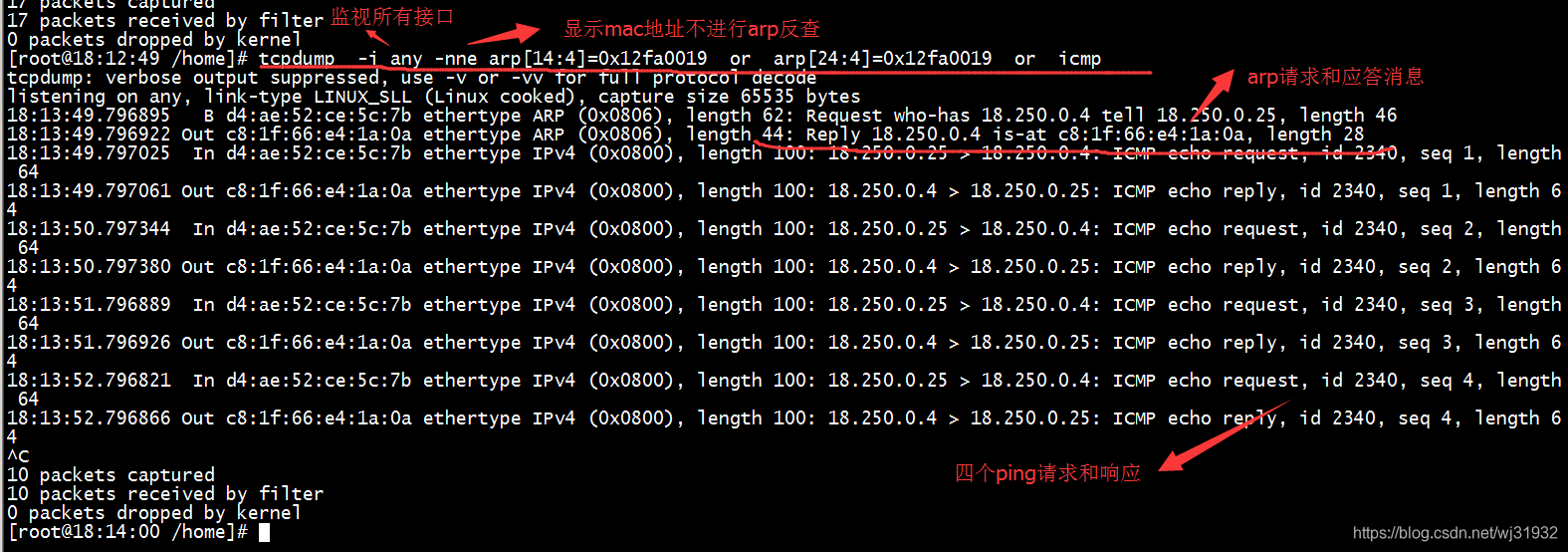

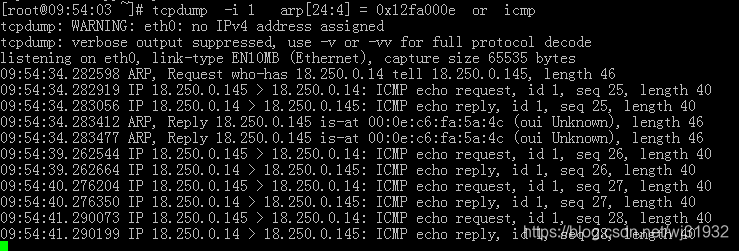

如我们要过滤arp消息和其成功后的icmp的ping消息,用服务器18.250.0.25去ping服务器18.250.0.4。

proto[位置:个数] = 0x十六进制数,proto指协议,位置是指协议字段开始的偏移量,个数指从偏移位置开始的字节数,[]里都是十进制数字。

语句:arp[14:4]=0x12fa0019 or arp[24:4]=0x12fa0019 or icmp

-

Arp请求消息中偏移量为14开始的4个字节是arp请求消息的源ip,arp应答消息偏移量为24开始的4个字节是arp响应reply的目的ip,这条语句就是抓arp查询过程和icmp消息,ip地址是18.250.0.25的消息过程。

过程如下:

在18.250.0.25侧

在18.250.0.4侧有这样的显示

-

过滤rtp流用用udp[8:1]=0x80

-

8 Tcpdump执行时的常见错误提示

8 Tcpdump执行时的常见错误提示 -

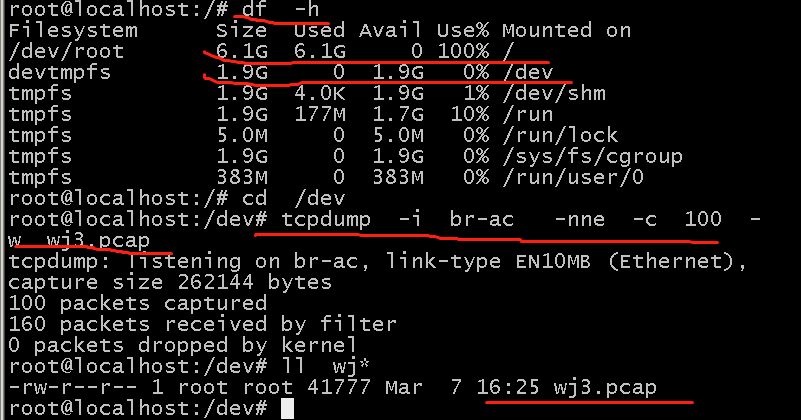

8.1 -w写文件后文件大小为0,系磁盘占满所致,改在其他目录下保存就ok了

- df -h查看磁盘大小,发现磁盘占满,改到写到其他未占满目录下后ok

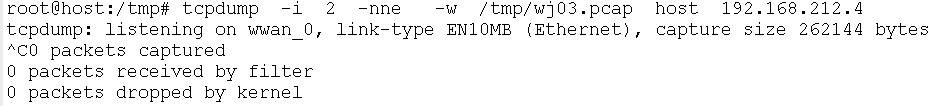

8.2 抓包写文件发现文件大小只有24byte

含义是只有文件头,一般原因是可能抓错网卡,可以用-i any 可以不写入文件,进行预过滤,看回包源mac地址,再根据源mac和ip addr确定网卡名称,用tcpdump -D核对-i后面的数字或名称。

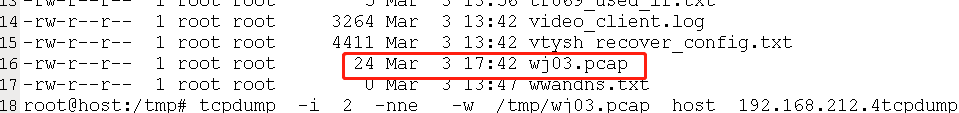

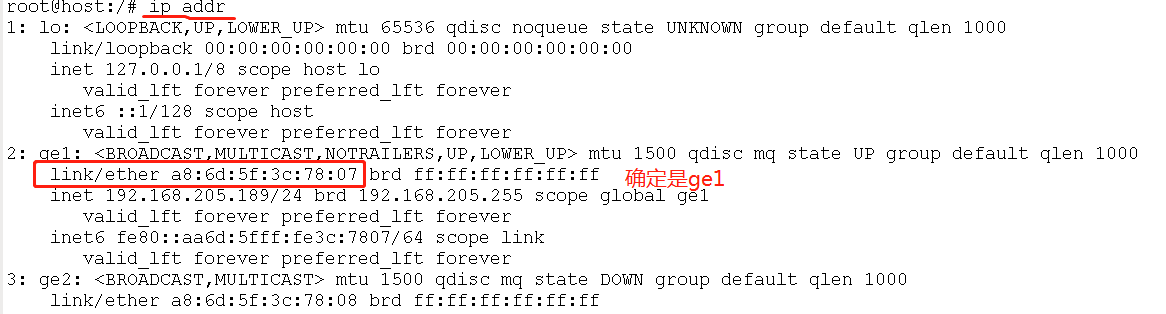

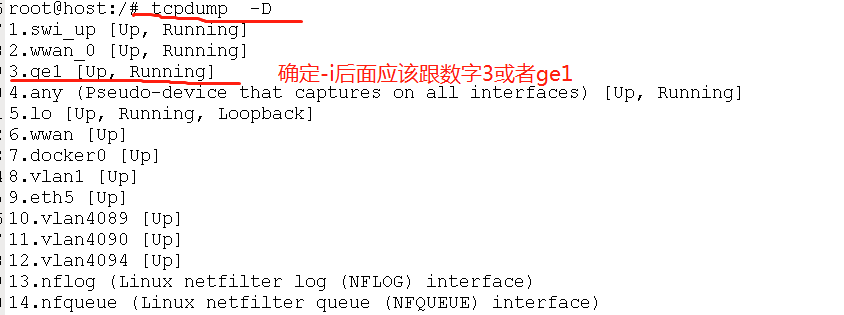

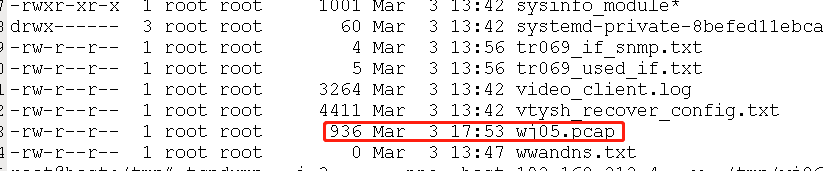

tcpdump -i 2 -nne -w /tmp/wj03.pcap host 192.168.212.4命令执行后,文件大小为24字节

修正后tcpdump -i 3 -nne host 192.168.212.4 -w /tmp/wj05.pcap

错在把ip addr显示的网卡编号当成tcpdump里-i 的数字编号,没抓对对应网卡端口

-

8.3 表达式的语法没有错误,但没有交集没有符合条件的包

-

-

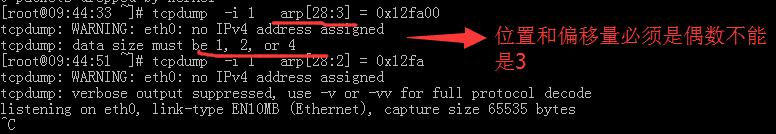

8.4 根据偏移量和个数过滤出错

-

proto[位置:个数] = 0x十六进制数,个数必须是1,2,4的偶数

Proto包括:ether,host,arp,sctp,tcp,udp等等

-

tcpdump -i 1 arp[24:4] = 0x12fa000e or icmp 抓目的ip和icmp消息的抓包,注意源ip是arp[14:x]开始的,目的ip是24开始的。

-

8.5 syntax error near unexpected token `('

-

linux中不能出现(),把括号去掉就没有问题了(需要使用转义符)

用“”来转义就没有问题了

-

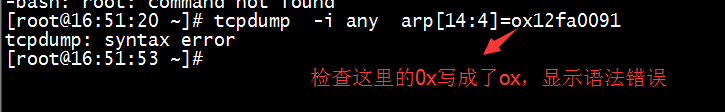

8.6 语法错误

-

9 解决问题实例

-

tcpdump抓取流量,输出到屏幕上时,不做过滤,会有大量包弹出,不利于我们判断问题,所以要采用表达式过滤流量,显示特定的包,这样方便我们发现问题。

-

9.1 范例回程路由的问题确定:

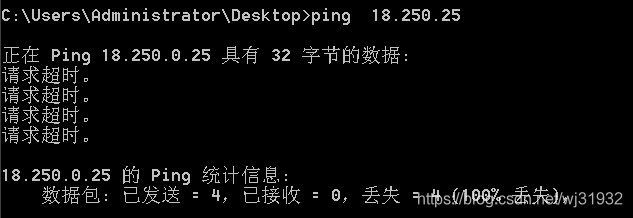

办公环境中的192.168.207.0/24网段pc192.168.207.25要通过路由方式访问服务器18.250.0.25,发现ping不通, 如下图:

看图中表现,ping包已经发出,没有等到响应包,超时了。

-

time out的可能原因:

1、经过的节点或目的ip设备的防火墙拦截的ping的request消息,导致高层无法收到,所以不回ping的reply消息。

2、跨网段环境中存在ip冲突,导致网关把ping的request消息发给其他mac地址。

3、也与目的主机的路由相关,没有回程路由,如同网段可能掩码错误,没有配置网关的话。

4、在目的侧抓包,有request和reply消息,但因回程路由指向其他ip地址,导致ping的reply消息的目的mac指向其他mac地址,没有回到request消息的源mac上去,导致源ip没有收到ping的reply消息。

5、ping消息的入接口和回程出接口不是设备的同一接口等等原因造成。

6、目的方发出的ping的reply包,但经过的节点有acl拦截了 ,导致源设备没有收到。

-

处理思路:

在207网段pc侧长ping服务器ip,在服务器侧18.250.0.25侧执行tcpdump看是否收到包,收到了证明前向路由没有问题,没有收到,检查经过节点的路由指向。有回包的话,证明服务器有回程路由,但是否符合上面的原因4和原因6,检查经过节点的回程路由指向,回包在哪一级丢了。没有回包检查是否符合上面1,防火墙拦截?是否有符合3,没有回程路由?是否符合5,入出不在同一接口上?

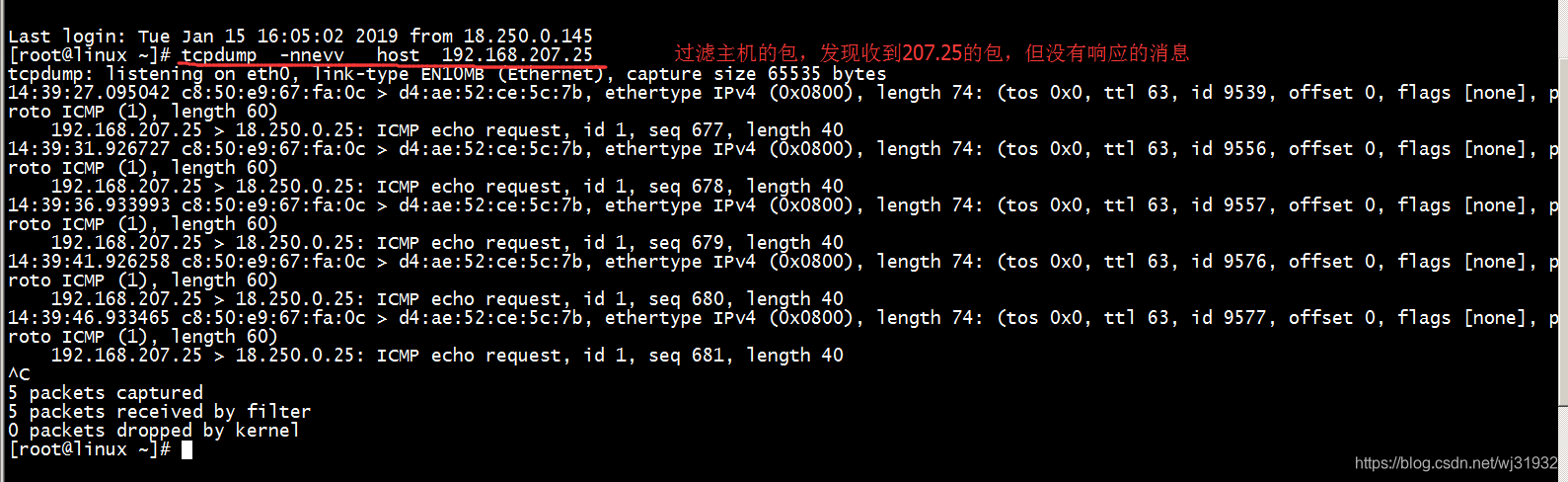

服务器侧执行tcpdump -nnevv host 192.168.207.25,看到收到ping的request消息,但没有响应reply消息发出。

首先检查回程路由。

发现本身只有直连路由18.250.0.0/24的直连路由,没有回程路由。

确定服务器本身mac地址是d4:ae:52:ce:5c:7b,在上图的tcpdump消息里ping的request消息是由c8:50:e9:67:fa:0c发来的,只要知道这个MAC地址对应的ip,把回程路由指向这个mac地址对应的ip就能实现回程路由。

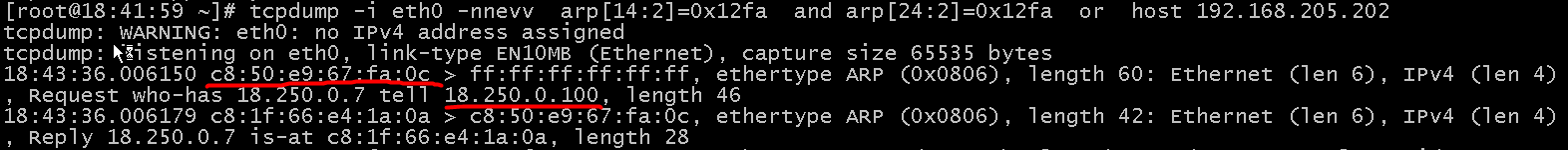

确定c8:50:e9:67:fa:0c对应的ip的方法,因为发包前,服务器的上级设备应该和服务器在同一网段,并发arp查询消息过来,得到响应后,转发request消息给服务器。知道这样流程后,重新来过,207侧ping服务器上的一个ip18.250.0.7(ping18.250.0.25因为经过节点的三层交换机可能会有这个地址的arp缓存,不一定会发起arp请求,所以ping一个服务器上不常用的ip地址18.250.0.7),服务器侧抓tcpdump -nnevv arp[14:2]=0x12fa and arp[24:2]=0x12fa or host 192.168.207.25看看?它是从协议的起始开始计算偏移量,等号只有一个。

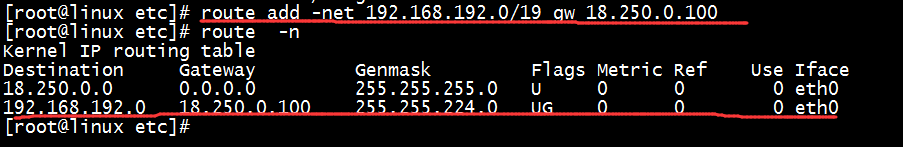

确定是从18.250.0.100的mac c8:50:e9:67:fa:0c发出的arp请求消息,已知18.250.0.100是三层交换机的一个子接口ip地址,由此确定做一个回程路由指向18.250.0.100,考虑办公网的ip段是192.168.192.0/19,因此做一个这样的回程路由看看,route add -net 192.168.192.0/19 gw 18.250.0.100。

-

添加成功后,再次ping一下看看?

问题解决。

-

范例2,路由器的dnat是否成功问题判断

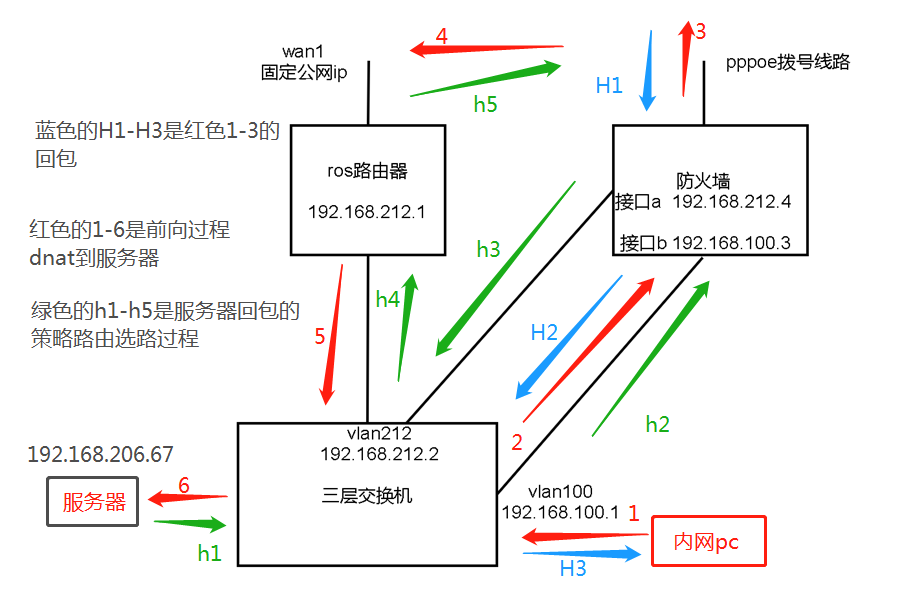

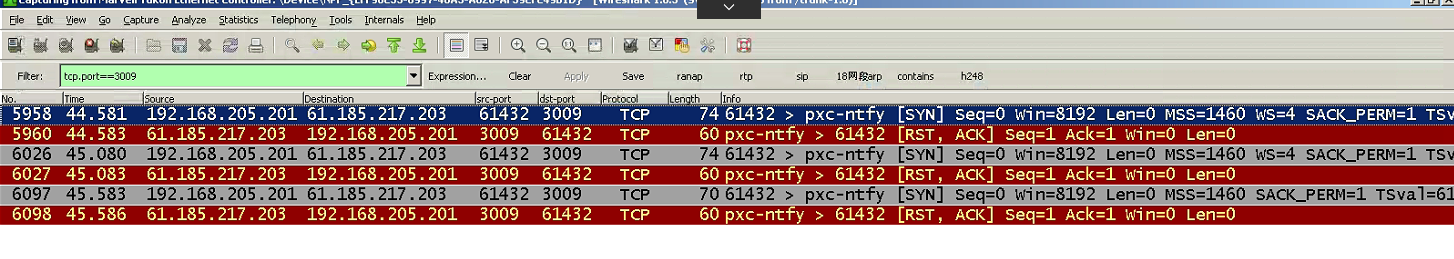

需求;双出口设备组网,一个公网固定ip61.185.217.203,一个pppoe拨号网络,当时公网号码219.145.1.248,要求访问公网ip61.185.2017.203的3009端口dnat到内网ip192.168.206.67的3009端口上,并回程包,也从公网ip发出。

-

9.2 dnat是否成功判断

问题:配置完成后,内网发包,路由从pppoe的219.145.1.248发出访问61.185.217.203的3009端口发现不通,排查可能原因?组网流程如下图: -

内网设备挂在三层交换机下,出局流量都走防火墙,防火墙上根据目的ip和协议端口做策略路由进行出包分流,需要走固定ip的放流到ros路由器,snat成固定ip出去。去ros防火墙固定ip的包,走防火墙的pppoe线路出去,snat成pppoe的ip地址。ros路由器收到需要dnat的包,dnat目的地址,直接到三层交换机发出到内网设备。

-

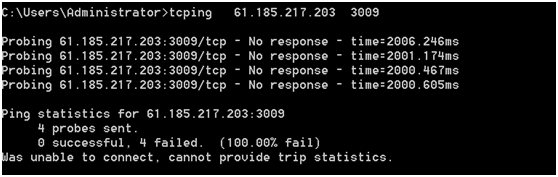

用cmd下tcping 61.185.217.203 3009去发tcp的握手syn信息去连固定ip的3009端口,发现没有连接成功。

-

-

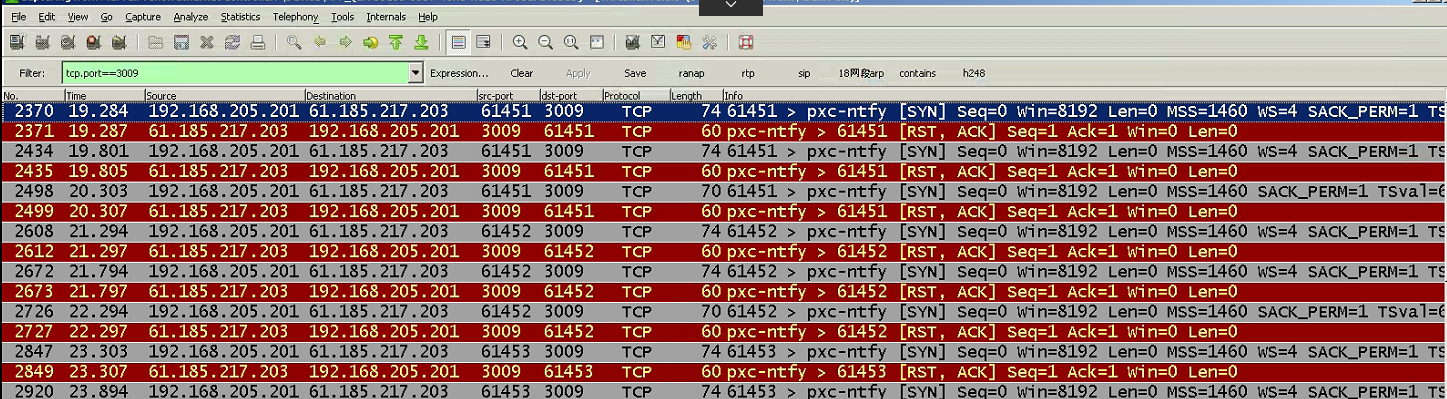

抓包看收到固定ip的rst释放连接,如下图:

-

现在判断不出,reset消息是路由设备发出的还是内网服务器上发出?是路由器的dnat有问题,数据包没有到内网服务器,直接拒绝连接了,还是到达内网服务器,内网服务器发的reset?

解决思路:去内网服务器上tcpdump,看看外网访问的包是否到达内网服务器192.168.206.67?是否回reset?

处理过程:

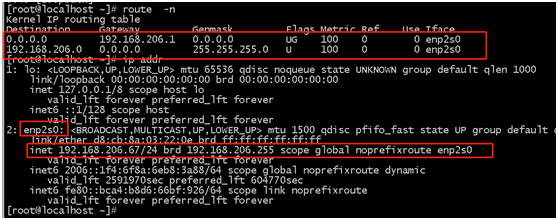

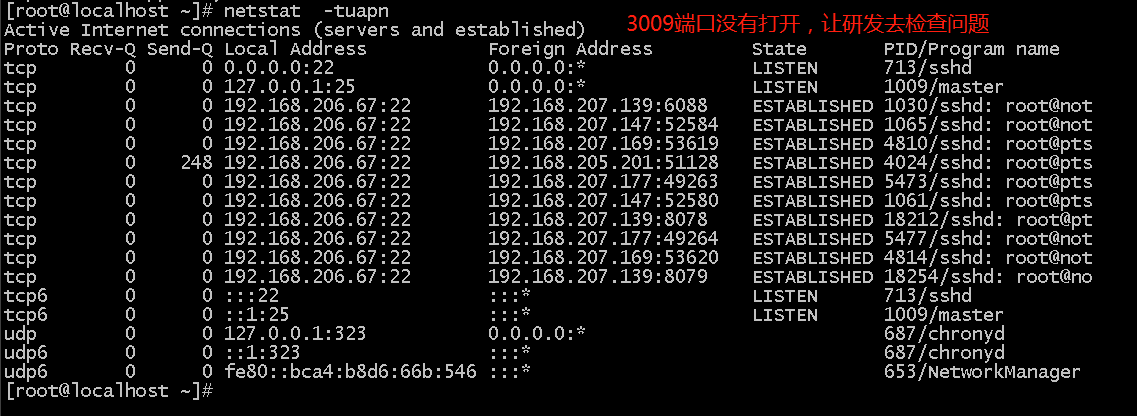

Ssh登录内网服务器192.168.206.67,查看路由和ip

-

-

发现仅一个网卡,默认路由也是通过这个网卡出去。

tcpdump -D查看端口编号

-

确定是第4口enp2s0

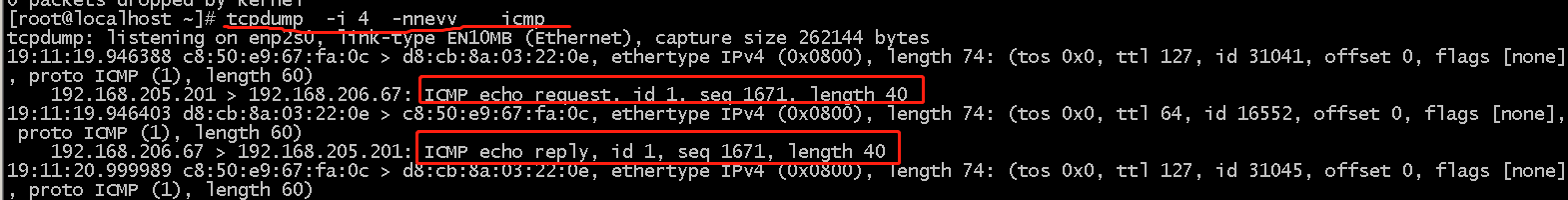

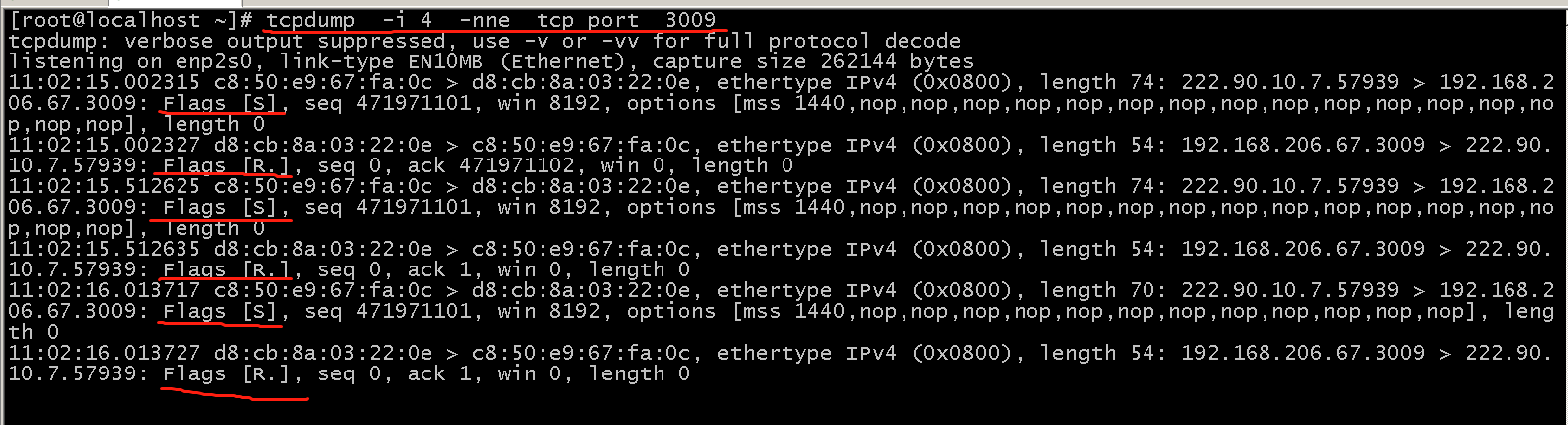

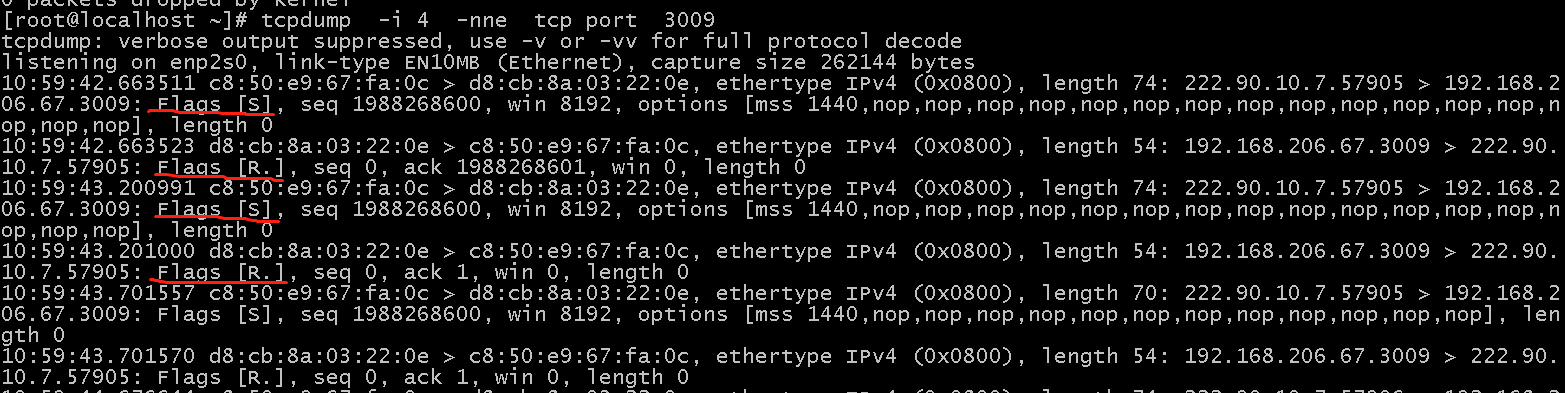

因为无需看看源目的mac地址,执行tcpdump -i 4 -nn tcp port 3009

Cmd下执行,发出tcping -n 1 61.185.217.203 3009发出syn握手消息

-

-

发现服务器收到flag是[S],发出的[R.],服务器是有应答的。

-

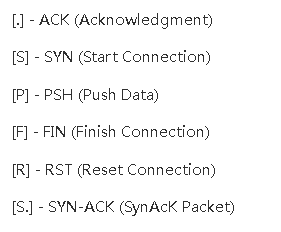

如上图,看到公网pppoe拨号219.145.1.248已经进入服务器,看看服务器已经有应答,看不懂tcp里的里flag的含义,查询一下,有以下说明:

-

看是pppoe的ip发来的内网ip的tcp的flag是[S]即syn握手请求消息,回的包的flag是[R.],应该是服务器回的reset和ack,和pc侧的wireshark抓包对比。

和pc侧wireshark的tcp消息匹配,证明是服务器侧发出reset消息,导致tcp连接不成功。

-

考虑一般tcp会reset是端口没有打开,udp会发出icmp端口不可达消息,所以查看一下端口是否打开?

-

netstat -tuapn检查3009没有打开,让研发处理,可能对于程序没有安装或加载。

-

在操作系统下,tcpdump的直接应用不可能太复杂,因为要打印显示不出太多细节,细节查看要保存到文件里,在wireshark里慢慢查看,所以尽量用过滤语句,大概确定问题方向既可。

-

我的另一篇三步搞定子网划分方法和例题详解自觉写的还行,学会可以轻松掌握子网划分方法,有兴趣可以看一下三步搞定子网划分方法和例题详解_wj31932的博客-CSDN博客_划分子网的方法

更多推荐

已为社区贡献15条内容

已为社区贡献15条内容

所有评论(0)