简介

该用户还未填写简介

擅长的技术栈

未填写擅长的技术栈

可提供的服务

暂无可提供的服务

[CTF]攻防世界:easy_laravel 学习

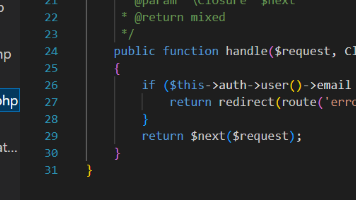

本文分析了攻防世界easy_laravel题目解题过程。首先通过SQL注入获取管理员密码重置token,利用token重置密码登录系统。随后发现需要清除Blade模板缓存才能获取flag,通过上传精心构造的phar文件触发反序列化漏洞,删除缓存文件/var/www/html/storage/framework/views/34e41df0934a75437873264cd28e2d835bc387

[安全]在Windows日志里发现入侵痕迹(转载)

转载文章来源:Bypass有小伙伴问:Windows系统日志分析大多都只是对恶意登录事件进行分析的案例,可以通过系统日志找到其他入侵痕迹吗?答案肯定是可以的,当攻击者获取webshell后,会通过各种方式来执行系统命令。所有的web攻击行为会存留在web访问日志里,而执行操作系统命令的行为也会存在在系统日志。不同的攻击场景会留下不一样的系统日志痕迹,不同的Event ID代表了不同的意义,需要重点

到底了