简介

该用户还未填写简介

擅长的技术栈

未填写擅长的技术栈

可提供的服务

暂无可提供的服务

pikachu靶场——验证码绕过(on client)

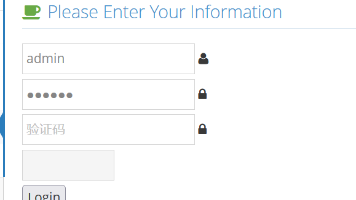

字典爆破得到username:adminpassword:123456无需输入验证码,直接登录。接下来就好办了,直接F12+F1,禁用JavaScript,绕过验证码验证。又是一个验证码绕过,ctrl+U查看源码,发现验证码的验证是在前端。剩余步骤同第一篇文章—

pikachu靶场——验证码绕过(on server)

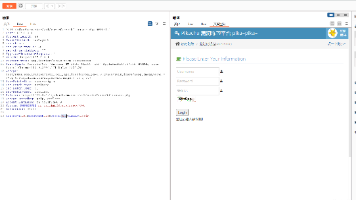

BP抓包,发送到repeater,看到错误的username、password和验证码回显显示验证码输入错误。修改验证码的值,重新发送渲染,回显看到username和password错误。那么接下来就简单了,发送到intruder进行字典爆破(详情见上一篇文章。经过上述观察验证,可以得到,只有当页面刷新时,验证码才会刷新。验证码不变,输入后,login success。爆破得到username:a

pikachu靶场——token防爆破

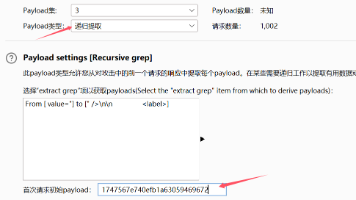

所以,直接发送到intruder,payload username password 和 token,选择pitchfork爆破,前两个集采用正常字典爆破,先随便输入username和password,bp抓包,发现源码里面有token,重复两次提交后回显error,说明token的值是不断刷新的。第三个集要爆破token的值,现在我们先来到设置,下滑找到 检索-提取,点击添加,重新获取响应,找到

到底了