简介

该用户还未填写简介

擅长的技术栈

未填写擅长的技术栈

可提供的服务

暂无可提供的服务

【BUUCTF】伟大的侦探

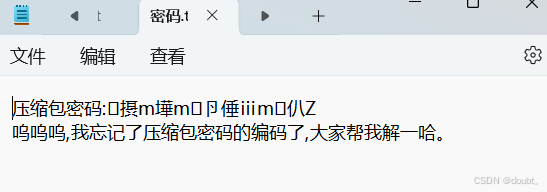

对照表得到iloveholmesandwllm。即为wllm_is_the_best_team!将密码.txt拖入010editor。居然是福尔摩斯小人密码对照这张表。misc.zip显示需要密码。密码.txt则不需要密码。提示压缩包密码编码,用。

4.[ISITDTU 2019]EasyPHP

进入题目页面如下给出PHP源码进行代码审计任意代码执行风险:代码中使用了 eval 函数,并且该函数的输入来自用户通过 GET 请求传递的参数 _。只要用户输入的内容通过了前面的正则表达式和字符数量检查,就会被作为 PHP 代码执行。这是一个非常严重的安全漏洞,攻击者可以利用这个漏洞执行任意 PHP 代码,例如读取敏感文件、执行系统命令、篡改数据库等。正则表达式过滤不严谨:正则表达式虽然对输入进行

到底了