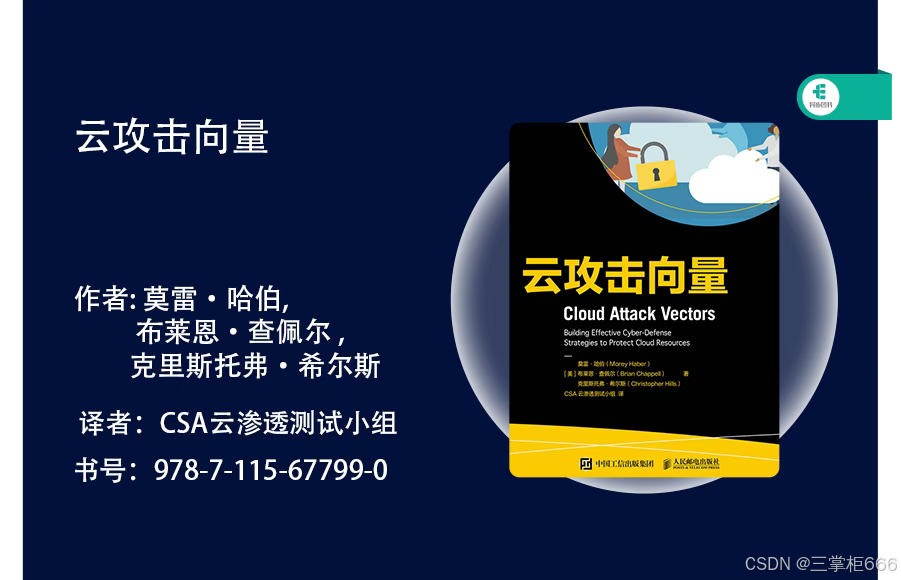

2025三掌柜赠书活动第三十二期:云攻击向量

随着企业纷纷将核心业务与数据迁移至云端,云安全这一隐形的“达摩克利斯之剑”也悄然悬于头顶,成为制约企业云战略深入发展的关键因素。云环境的开放性、虚拟化与动态性等特点,也使得云安全面临前所未有的挑战。

目录

前言

随着企业纷纷将核心业务与数据迁移至云端,云安全这一隐形的“达摩克利斯之剑”也悄然悬于头顶,成为制约企业云战略深入发展的关键因素。云环境的开放性、虚拟化与动态性等特点,也使得云安全面临前所未有的挑战。从数据泄露、勒索软件攻击到供应链攻击,云环境下的安全威胁层出不穷,令人防不胜防。云把基础设施的边界溶解成一行行可编程的 API,也把“攻击面”从单点服务器扩展为无数可被调用的端点、角色、密钥与元数据。于是,传统的“防火墙+IDS”思路像冷兵器遭遇热武器——规则还没更新,攻击者已利用新的攻击向量完成横向移动,擦除日志,扬长而去。那么本文就来简单唠唠。

宕机事件

2025年8月13日,IBM Cloud就遭遇了年内第三次重大宕机,涉及10个地区和27个服务,造成用户无法访问服务、管理或创建资源,被官方定为最高级别的“一级事件”。其实早在同年5月和6月,IBM Cloud就已经发生过类似问题。其中5月那次影响15种产品,包括IBM Kubernetes服务、对象存储等;6月那次则波及41种产品,涵盖虚拟私有云服务、云端AI助手及数据库等。IBM将“开放混合云平台和人工智能能力”视为重要增长战略,但其云业务市场份额仅为个位数,未进入全球前五。频繁的服务中断加剧了市场竞争压力,用户对稳定性和可靠性的质疑可能影响其市场表现。

关于混合云架构

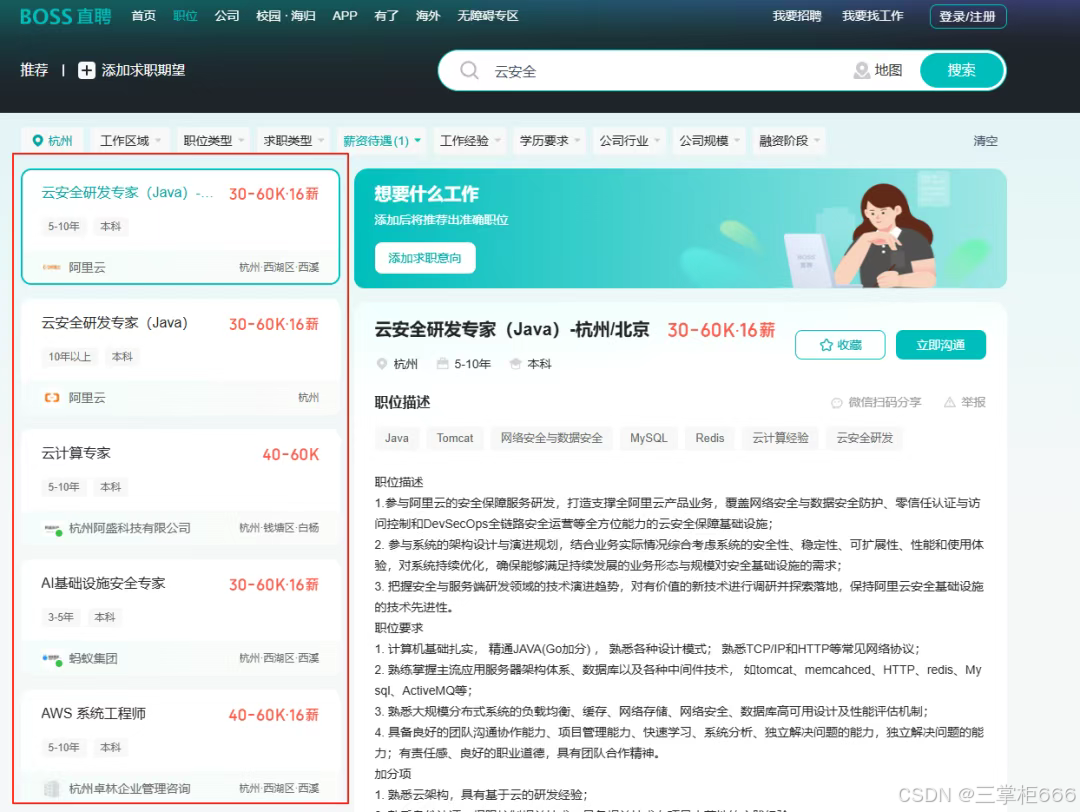

混合云架构的复杂性决定了它始终处于多维冲突中。技术层面需解决异构云平台(如私有云与公有云)的API兼容性、数据格式标准化及网络协议互通问题,同时需通过中间件或定制化开发实现跨平台资源调度与数据流动。安全层面需构建覆盖数据传输、存储、访问全生命周期的防护体系,包括跨云加密、细粒度身份认证及动态威胁检测,但不同云平台的法律管辖差异使得合规性策略难以统一,数据主权与跨境流动限制更增加了管理成本。因此,云安全已成为关乎业务存续的核心议题。各行各业普遍将云安全体系构建纳入战略规划,通过增设专门的安全管理部门、制定高于行业基准的安全标准,并持续加大资源投入以吸引专业人才。

关于《云攻击向量》

接下来给大家推荐一本关于云安全的书籍,这是一本关于如何识别与防御云原生攻击向量的干货图书,一经上市就登上了当当“计算机与互联网”图书排行榜前列。本书从云攻击面剖析讲起到实战利用与防护技巧,助企业在多云、容器、微服务环境中提前发现隐患、精准止血!另外,关注本文博主,点赞+收藏本文,且在本文评论区评论“入手云攻击向量”,将选取三名幸运读者送出纸质版《云攻击向量》一本,截止时间:2025.10.09。入手《云攻击向量》传送门:https://item.jd.com/10174606317129.html 或者https://product.dangdang.com/29935591.html,个人觉得这本书非常的不错,是一本不可多得的好书,值得拥有去学习。

编辑推荐

·痛点拆解,秒懂入侵逻辑:不绕理论!直接点破授权漏洞、账户盗用等入侵关键路径,清晰界定云威胁定义,帮你快速吃透云安全底层逻辑,告别 “知其然不知其所以然”。

·实战方案,专治云环境痛点:给的都是经过验证的硬招!针对云 / 混合云特有威胁,提供防御 + 监控组合策略,让组织从 “被动挨揍” 变 “主动防攻”,有效降低攻击风险。

·合规 + 风控,一套方案搞定:不用再东拼西凑!手把手教你按自身云部署,搭风险记录、合规管理、报告全流程模型,轻松应对监管,实现 “安全合规两手抓”。

·15 章全覆盖,云安全一本通:从基础(云计算、云服务商)到进阶(混沌工程、攻击向量),再到落地(服务商选择),多维度内容无死角,满足从入门到实战的所有需求。

·匹配岗位,拿来就能用:专为 IT / 安全管理者、网安从业者、云运维人员量身定制,不是空泛理论,而是守护云端资产的 “实战手册”,工作中遇到问题翻书就有解法。

内容简介

在当下复杂多变的云安全环境里,为了守护企业部署在云端的各类关键资产,必须构建多层级防护体系以降低风险并防范云服务遭受入侵。

本书详细介绍了与云部署相关的风险、威胁行动者利用的技术、组织应采用的经过实证检验的防御措施,并介绍了如何改进对恶意活动的检测。本书共15章,主要包括云安全简介、云计算、云服务提供商、云定义、资产管理、攻击向量、缓解策略、合规监管、云架构、群体智能、混沌工程、冒名顶替综合征、如何选择云服务提供商、针对云环境的安全建议等内容。

本书适合希望深入了解云安全威胁,实施有效防御策略以切实保护企业云端资产的企业IT及安全管理人员、网络安全从业人员、云技术实施与运维人员以及对云安全感兴趣的人阅读。

作者简介

Morey Haber,BeyondTrust公司的首席安全官,拥有超过25年的IT行业经验。他之前已经写作了3本图书:《特权攻击向量》《资产攻击向量》《身份攻击向量》。他是行业组织Transparency in Cyber(网络透明度)的创始成员,并于2020年入选身份定义安全联盟(IDSA)执行顾问委员会。Morey Haber目前负责监管BeyondTrust针对企业及基于云的解决方案的安全与治理工作,并定期为全球各大媒体提供咨询。 Brian Chappell,BeyondTrust公司的首席安全策略师,在其超过35年的信息技术行业从业经历中,他曾在供应商和客户机构中担任高级职位,这些机构包括英斯特拉德公司、英国广播公司电视台、葛兰素史克公司。在BeyondTrust工作的这10多年里,Brian先后担任过销售工程师、销售工程总监、解决方案架构高级总监、产品管理总监,如今专注于CSO办公室内的安全策略和新技术领域。他经常在各种会议上发表演讲,也撰写文章和博客,并在媒体上对网络安全问题发表评论。 Christopher Hills(克里斯托弗·希尔斯),BeyondTrust公司的首席安全策略师,拥有超过18年的IT经验。在加入BeyondTrust之前,Chris曾在一家大型金融机构任职,担任技术总监,负责所有与PAM安全性、成熟度、架构和运营相关的事务。加入BeyondTrust后,在CTO办公室担任高级解决方案架构师,随后转任CTO副职,一年后又获得了CISO副职的头衔。

图书目录

第 1 章 简介 1

第 2 章 云计算 6

21 软件即服务 7

22 平台即服务 9

23 基础设施即服务 11

24 函数即服务 12

25 X即服务 13

第 3 章 云服务提供商 19

31 亚马逊云服务 23

32 Microsoft Azure 24

33 Google 云平台 25

34 阿里云 27

35 Oracle 云 27

36 IBM 云 28

37 其他云服务商 29

第 4 章 云定义 31

41 可用性 31

42 身份 33

43 账户 36

44 主体 37

45 虚拟专用云(VPC) 42

46 授权项 42

47 特权 43

48 权利 45

49 角色 45

410 证书 45

411 资源 46

412 证书颁发机构 46

413 权限 47

414 容器 48

415 隔离 49

416 微隔离 50

417 实例 51

418 单租户 52

419 多租户 54

420 边缘计算 57

421 数据泄露 58

422 恢复点目标和恢复时间目标 59

423 其他 62

第 5 章 资产管理 71

第 6 章 攻击向量 76

61 MITRE ATT&CK 框架 80

62 权限 83

63 漏洞 84

64 系统加固 85

65 Web 服务 86

66 OWASP Top 10 87

67 配置 92

68 勒索软件 109

69 加密货币挖矿攻击 111

610 网络钓鱼 112

611 横向移动 115

612 RDP 122

613 远程访问(SSH) 128

614 其他形式的远程访问 129

615 社会工程学 130

616 供应链攻击 135

617 其他云攻击向量 136

第 7 章 缓解策略 139

71 特权访问工作站 139

72 访问控制列表 141

73 加固 143

74 漏洞管理 147

75 渗透测试 149

76 补丁管理 151

77 IPv6 与 IPv4 153

78 PAM 155

79 VPAM 157

710 MFA 159

711 SSO 160

712 IDaaS 163

713 CIEM 164

714 CIAM 167

715 CSPM 169

716 CWPP 171

717 CNAPP 173

718 CASB 174

719 AI 175

720 单租户与多租户 177

721 网络保险 179

722 监控技术 181

第 8 章 合规监管 183

81 安全评估问卷 184

82 SOC 185

83 CSA 188

84 互联网安全中心(CIS)控制措施 192

85 PCI DSS 204

86 ISO 211

87 NIST 219

88 FedRAMP 224

第 9 章 云架构 228

91 零信任 228

92 云原生 236

93 混合云 238

94 临时实施 239

第 10 章 群体智能 243

第 11 章 混沌工程 246

第 12 章 冒名顶替综合征 250

第 13 章 如何选择云服务提供商 253

第 14 章 针对云环境的安全建议 257

第 15 章 总结 262

附录 A 安全评估问卷样本 264

附录 B 云服务提供商调查问卷 270

《云攻击向量》全书速览

结束语

攻击向量的演变从未停歇,从简单的漏洞利用到AI驱动的自动化攻击,从单一系统入侵到供应链级联瘫痪,安全防御的边界正被不断重塑。企业与组织需清醒认识到,安全不是“补丁”,而是“基因”,唯有将攻击向量分析融入安全战略的每一环——从代码开发到云架构设计,从员工培训到威胁狩猎——才能在这场没有终点的攻防战中占据主动。同时,掌握攻击向量分析技术,你将能成为企业安全防御的关键——从渗透测试工程师到安全架构师,从威胁情报分析师到零信任战略顾问,职业路径的宽度与深度,将由你对攻击向量的理解深度决定。

更多推荐

已为社区贡献24条内容

已为社区贡献24条内容

所有评论(0)