Docker容器宿主机软链接挂载、绑定挂载和卷的区别(bind mounts and volumes)、容器软链接本质、symlinks、inode(挂载软链接时必须注意要将目标一并挂载——不需要!)

serves as(用作:用来作为) a reference or pointer to another file or directory.符号链接或软链接,是一种文件,用作指向另一个文件或目录的引用或指针。

文章目录

- 20240918 更正,“挂载软链接时必须注意要将目标一并挂载了”是错误的,无需将目标一并挂载,而是必须得保证挂载时,软链接是有效的(如果软链接指向另一个硬盘,另一个硬盘在docker服务启动时,并未挂载上,那么这个软链接将无效)

- 旧:Docker容器和软链接挂载:深度分析 (Docker Containers and Symlink Mounts: An In-Depth Analysis)

20240918 更正,“挂载软链接时必须注意要将目标一并挂载了”是错误的,无需将目标一并挂载,而是必须得保证挂载时,软链接是有效的(如果软链接指向另一个硬盘,另一个硬盘在docker服务启动时,并未挂载上,那么这个软链接将无效)

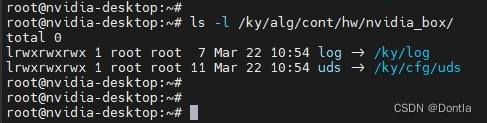

参考以下,挂载时无需将软链接指向的目标一并挂载到容器中:

root@nvidia:~#

root@nvidia:~# docker exec -it kyai_seaweedfs_masterVolumefiler /bin/sh

/data #

/data #

/data # ls -l /

total 64

drwxr-xr-x 1 root root 4096 Jun 26 2023 bin

drwxr-xr-x 4 root root 4096 Sep 18 08:56 data

drwxr-xr-x 5 root root 340 Sep 14 12:01 dev

-rwxr-xr-x 1 root root 1411 Jun 26 2023 entrypoint.sh

drwxr-xr-x 1 root root 4096 Sep 11 15:58 etc

drwxr-xr-x 2 root root 4096 Jun 14 2023 home

drwxr-xr-x 1 root root 4096 Jun 26 2023 lib

drwxr-xr-x 5 root root 4096 Jun 14 2023 media

drwxr-xr-x 2 root root 4096 Jun 14 2023 mnt

drwxr-xr-x 2 root root 4096 Jun 14 2023 opt

dr-xr-xr-x 486 root root 0 Sep 14 12:01 proc

drwx------ 1 root root 4096 Sep 18 11:08 root

drwxr-xr-x 2 root root 4096 Jun 14 2023 run

drwxr-xr-x 1 root root 4096 Jun 26 2023 sbin

drwxr-xr-x 2 root root 4096 Jun 14 2023 srv

dr-xr-xr-x 12 root root 0 Sep 14 11:26 sys

drwxrwxrwt 1 root root 4096 Sep 14 12:02 tmp

drwxr-xr-x 1 root root 4096 Jun 14 2023 usr

drwxr-xr-x 1 root root 4096 Jun 14 2023 var

/data #

/data #

/data # ls -l /data/

total 14728880

-rw-r--r-- 1 root root 1086417672 Sep 13 16:24 1.dat

-rw-r--r-- 1 root root 24960 Sep 13 16:24 1.idx

-rwxr-xr-x 1 root root 78 Dec 20 2023 1.vif

-rw-r--r-- 1 root root 483576960 Sep 18 11:07 10.dat

-rw-r--r-- 1 root root 10160 Sep 18 11:07 10.idx

-rwxr-xr-x 1 root root 78 Sep 12 09:54 10.vif

-rw-r--r-- 1 root root 402159496 Sep 18 11:07 11.dat

-rw-r--r-- 1 root root 5088 Sep 18 11:07 11.idx

-rwxr-xr-x 1 root root 78 Sep 12 09:54 11.vif

-rw-r--r-- 1 root root 604374336 Sep 18 11:07 12.dat

-rw-r--r-- 1 root root 11280 Sep 18 11:07 12.idx

-rwxr-xr-x 1 root root 78 Sep 12 09:54 12.vif

-rw-r--r-- 1 root root 502023824 Sep 18 11:07 13.dat

-rw-r--r-- 1 root root 10352 Sep 18 11:07 13.idx

-rwxr-xr-x 1 root root 78 Sep 12 09:54 13.vif

-rw-r--r-- 1 root root 589673296 Sep 18 11:07 14.dat

-rw-r--r-- 1 root root 11888 Sep 18 11:07 14.idx

-rwxr-xr-x 1 root root 78 Sep 12 09:54 14.vif

-rw-r--r-- 1 root root 1079487824 Sep 18 11:04 2.dat

-rw-r--r-- 1 root root 22032 Sep 18 11:04 2.idx

-rwxr-xr-x 1 root root 78 Dec 20 2023 2.vif

-rw-r--r-- 1 root root 1078530680 Sep 13 10:51 3.dat

-rw-r--r-- 1 root root 25344 Sep 13 10:51 3.idx

-rwxr-xr-x 1 root root 78 Dec 20 2023 3.vif

-rw-r--r-- 1 root root 1074611648 Sep 13 10:51 4.dat

-rw-r--r-- 1 root root 23760 Sep 13 10:51 4.idx

-rwxr-xr-x 1 root root 78 Dec 20 2023 4.vif

-rw-r--r-- 1 root root 1074024944 Sep 13 10:51 5.dat

-rw-r--r-- 1 root root 24752 Sep 13 10:51 5.idx

-rwxr-xr-x 1 root root 78 Dec 20 2023 5.vif

-rw-r--r-- 1 root root 1089467200 Sep 13 10:51 6.dat

-rw-r--r-- 1 root root 24896 Sep 13 10:51 6.idx

-rwxr-xr-x 1 root root 78 Dec 20 2023 6.vif

-rw-r--r-- 1 root root 1083197088 Sep 13 10:51 7.dat

-rw-r--r-- 1 root root 26128 Sep 13 10:51 7.idx

-rwxr-xr-x 1 root root 78 Dec 20 2023 7.vif

-rw-r--r-- 1 root root 419132744 Sep 18 11:07 8.dat

-rw-r--r-- 1 root root 8240 Sep 18 11:07 8.idx

-rwxr-xr-x 1 root root 78 Sep 12 09:54 8.vif

-rw-r--r-- 1 root root 481162320 Sep 18 11:07 9.dat

-rw-r--r-- 1 root root 10880 Sep 18 11:07 9.idx

-rwxr-xr-x 1 root root 78 Sep 12 09:54 9.vif

drwxr-xr-x 10 root root 4096 Dec 20 2023 filerldb2

drwxr-xr-x 3 root root 4096 Sep 14 12:02 m9333

-rw-r--r-- 1 root root 36 Dec 20 2023 vol_dir.uuid

/data #

/data #

/data # exit

root@nvidia:~#

root@nvidia:~# ls -l /ky_data/

mysql/ seaweedfs/ vsftpd/ zlmedia/

root@nvidia:~# ls -l /ky_data/seaweedfs/kyai_seaweedfs_masterVolumefiler/data/

total 14728880

-rw-r--r-- 1 root root 483576960 Sep 18 11:07 10.dat

-rw-r--r-- 1 root root 10160 Sep 18 11:07 10.idx

-rwxr-xr-x 1 root root 78 Sep 12 09:54 10.vif

-rw-r--r-- 1 root root 402159496 Sep 18 11:07 11.dat

-rw-r--r-- 1 root root 5088 Sep 18 11:07 11.idx

-rwxr-xr-x 1 root root 78 Sep 12 09:54 11.vif

-rw-r--r-- 1 root root 604374336 Sep 18 11:07 12.dat

-rw-r--r-- 1 root root 11280 Sep 18 11:07 12.idx

-rwxr-xr-x 1 root root 78 Sep 12 09:54 12.vif

-rw-r--r-- 1 root root 502023824 Sep 18 11:07 13.dat

-rw-r--r-- 1 root root 10352 Sep 18 11:07 13.idx

-rwxr-xr-x 1 root root 78 Sep 12 09:54 13.vif

-rw-r--r-- 1 root root 589673296 Sep 18 11:07 14.dat

-rw-r--r-- 1 root root 11888 Sep 18 11:07 14.idx

-rwxr-xr-x 1 root root 78 Sep 12 09:54 14.vif

-rw-r--r-- 1 root root 1086417672 Sep 13 16:24 1.dat

-rw-r--r-- 1 root root 24960 Sep 13 16:24 1.idx

-rwxr-xr-x 1 root root 78 Dec 20 2023 1.vif

-rw-r--r-- 1 root root 1079487824 Sep 18 11:04 2.dat

-rw-r--r-- 1 root root 22032 Sep 18 11:04 2.idx

-rwxr-xr-x 1 root root 78 Dec 20 2023 2.vif

-rw-r--r-- 1 root root 1078530680 Sep 13 10:51 3.dat

-rw-r--r-- 1 root root 25344 Sep 13 10:51 3.idx

-rwxr-xr-x 1 root root 78 Dec 20 2023 3.vif

-rw-r--r-- 1 root root 1074611648 Sep 13 10:51 4.dat

-rw-r--r-- 1 root root 23760 Sep 13 10:51 4.idx

-rwxr-xr-x 1 root root 78 Dec 20 2023 4.vif

-rw-r--r-- 1 root root 1074024944 Sep 13 10:51 5.dat

-rw-r--r-- 1 root root 24752 Sep 13 10:51 5.idx

-rwxr-xr-x 1 root root 78 Dec 20 2023 5.vif

-rw-r--r-- 1 root root 1089467200 Sep 13 10:51 6.dat

-rw-r--r-- 1 root root 24896 Sep 13 10:51 6.idx

-rwxr-xr-x 1 root root 78 Dec 20 2023 6.vif

-rw-r--r-- 1 root root 1083197088 Sep 13 10:51 7.dat

-rw-r--r-- 1 root root 26128 Sep 13 10:51 7.idx

-rwxr-xr-x 1 root root 78 Dec 20 2023 7.vif

-rw-r--r-- 1 root root 419132744 Sep 18 11:07 8.dat

-rw-r--r-- 1 root root 8240 Sep 18 11:07 8.idx

-rwxr-xr-x 1 root root 78 Sep 12 09:54 8.vif

-rw-r--r-- 1 root root 481162320 Sep 18 11:07 9.dat

-rw-r--r-- 1 root root 10880 Sep 18 11:07 9.idx

-rwxr-xr-x 1 root root 78 Sep 12 09:54 9.vif

drwxr-xr-x 10 root root 4096 Dec 20 2023 filerldb2

drwxr-xr-x 3 root root 4096 Sep 14 12:02 m9333

-rw-r--r-- 1 root root 36 Dec 20 2023 vol_dir.uuid

root@nvidia:~#

root@nvidia:~#

旧:Docker容器和软链接挂载:深度分析 (Docker Containers and Symlink Mounts: An In-Depth Analysis)

引言(Introduction)

Docker, a cornerstone(基石) of modern DevOps practices(实践), revolutionizes(彻底改变) how applications are developed, shipped(交付), and run.

Docker是现代DevOps实践的基石,彻底改变了应用程序的开发、交付和运行方式。

One of Docker’s key features is its robust(强大的) support for various types of mounts, including bind mounts and volumes.

Docker的一个关键特性是它对各种类型的挂载,包括绑定挂载和卷,提供了强大的支持。

This article delves into the technical intricacies(技术细节) of using symlinks (symbolic links) within Docker containers, exploring how they maintain their referential integrity(引用完整性) and why ensuring the linked host(宿主机) directories or files are also mounted is crucial for seamless operation(无缝操作).

本文深入探讨了在Docker容器中使用软链接(符号链接)的技术细节,探索了它们如何保持引用完整性,以及为什么确保链接的宿主机目录或文件也被挂载对于无缝操作至关重要。

主机(host)和宿主机(host machine)

在计算机和网络领域里,“主机"和"宿主机"这两个词经常被使用,而且它们的英文确实都可以被翻译为"host”。不过,根据上下文,它们指代的具体含义可能有所不同。

主机(Host):这个术语在不同的上下文中有不同的意义。它可以指代任何有能力接入网络的计算机设备。在更具体的情况下,如Web主机(Web

Hosting)或数据库主机(Database

Hosting),它指的是运行特定服务的计算机或服务器。主机在这里被视为提供资源、数据或服务的实体。宿主机(Host Machine):这个术语通常用在虚拟化和容器化的上下文中,指的是运行一个或多个虚拟机(VMs)或容器的物理机器。在这种情况下,宿主机提供硬件资源,如CPU、内存和存储,供虚拟机或容器使用。虚拟机或容器内部运行的操作系统和应用程序则可以看作是“客户机”(Guest)或“容器化应用”。

尽管在英文中这两个词都可以翻译为"host",理解它们的区别主要是通过上下文。当提到"宿主机"时,通常强调的是虚拟化或容器化环境中的物理服务器角色。而"主机"的使用更加广泛,可能指任何能够提供网络服务的设备或系统。

绑定挂载和卷的区别是什么?(What are the differences between bind mounts and volumes in Docker?)

绑定挂载(Bind Mounts)和卷(Volumes)是Docker中用于数据持久化和数据共享的两种主要机制。尽管它们在功能上有所重叠,但它们在实现方式、使用场景和灵活性方面存在一些关键的区别。

绑定挂载(Bind Mounts)

- 依赖于宿主机的文件系统:绑定挂载直接映射宿主机上的一个文件或目录到容器中的指定路径。这意味着绑定挂载的路径是依赖于宿主机的文件系统结构的。

- 管理灵活性:用户可以完全控制绑定挂载的源目录或文件,包括其内容和权限。这提供了高度的灵活性,但也需要用户对宿主机的文件系统有较好的理解和管理。

- 性能:由于绑定挂载直接访问宿主机的文件系统,通常它们的性能较高。

- 使用场景:适合开发环境和需要直接访问宿主机文件系统的场景,比如代码热重载。

卷(Volumes)

- 由Docker管理:卷是由Docker在宿主机上创建和管理的。虽然它们也存储在宿主机上,但用户不需要直接操作文件系统来管理卷。

- 更好的隔离和安全:卷提供了更好的数据隔离和安全性,因为它们是由Docker管理,且可以通过Docker的API和CLI工具进行配置和管理。

- 数据迁移和备份方便:由于卷是独立于容器的,它们更适合生产环境中的数据持久化。Docker提供了工具来帮助用户备份、恢复和迁移卷数据。

- 使用场景:适合生产环境和需要持久化存储、数据备份和迁移的应用。

关键区别

- 管理方式:绑定挂载依赖于宿主机的文件系统,由用户直接管理;而卷由Docker管理,提供更好的隔离和安全性。

- 使用场景:绑定挂载更适合开发环境和对性能要求高的场景;卷则更适合生产环境,尤其是需要数据持久化、备份和迁移的应用。

- 性能:虽然两者性能差异不大,但绑定挂载可能在某些情况下提供更直接的文件系统访问,从而有更好的性能。

- 可移植性:卷不依赖于宿主机的文件系统结构,因此在不同环境间迁移容器时,使用卷更容易保持数据的一致性和可移植性。

根据应用的具体需求和运行环境,开发者可以选择最合适的方式来持久化和共享数据。

命令区别

绑定挂载(Bind Mounts)

绑定挂载允许你将宿主机上的文件或目录直接映射到容器内的文件系统中。使用绑定挂载时,你需要提供宿主机上的绝对路径。

命令格式如下:

docker run -v /宿主机路径:/容器内路径 ...

例如,如果你想将宿主机的/my/data目录挂载到容器的/data目录,你可以使用以下命令:

docker run -v /my/data:/data my_image

卷(Volumes)

卷是由Docker管理的,存储在宿主机上的一部分空间,但是它不像绑定挂载那样直接映射到宿主机的文件系统。卷提供了更多的功能,例如跨多个容器共享数据、备份、恢复以及加密等。

命令格式如下:

docker run -v 卷名称:/容器内路径 ...

例如,创建一个卷并将其挂载到容器的/data目录:

- 首先,创建一个卷:

docker volume create my_volume

- 然后,使用这个卷启动一个容器:

docker run -v my_volume:/data my_image

这里的my_volume是卷的名称,/data是容器内部的挂载点。

理解符号链接(Understanding Symbolic Links)

Before diving into the specifics of Docker’s handling of symlinks, it’s essential to grasp(理解) what symbolic links are and how they function at the operating system level.

在深入了解Docker如何处理软链接之前,必须先理解什么是符号链接以及它们在操作系统级别是如何工作的。

什么是符号链接?(What Are Symbolic Links?)

A symbolic link, or symlink, is a type of file that serves as(用作:用来作为) a reference or pointer to another file or directory.

符号链接或软链接,是一种文件,用作指向另一个文件或目录的引用或指针。

Unlike a hard link, which directly points to the data on the disk, a symlink is a separate(独立的) entity(实体) that directs(指引) the operating system to another location in the filesystem.

与直接指向磁盘上数据的硬链接不同,软链接是一个独立的实体,它指引操作系统到文件系统中的另一个位置。

创建一个符号链接(Creating a Symlink)

ln -s /path/to/original /path/to/symlink

This command creates a symlink named /path/to/symlink that points to /path/to/original.

这个命令创建了一个名为/path/to/symlink的软链接,它指向/path/to/original。

软链接如何工作(How Symlinks Work)

When a process accesses a symlink, the operating system automatically redirects(重定向) the access to the target file or directory.

当一个进程访问一个软链接时,操作系统会自动将访问重定向到目标文件或目录。

This redirection is transparent(透明的) to the application, making symlinks a powerful tool for file system organization and management.

这种重定向对应用程序是透明的,使得软链接成为文件系统组织和管理的强大工具。

软链接的本质(inode)

软链接的信息是存储在inode中的,但是有一点不同。软链接本身拥有自己的inode和一组自己的文件属性,这些属性与软链接指向的目标文件的属性是分开的。软链接的inode记录的信息包括软链接自己的权限、所有者、大小等信息,而软链接的“大小”是指链接路径字符串的长度,不是链接目标文件的大小。

软链接的一个特殊之处在于,它的数据部分存储的是目标文件或目录的路径名,而不是像普通文件那样存储文件内容。这意味着,软链接的inode中包含了一个指向目标路径字符串的指针,而不是指向数据块的指针。

因此,当你查看一个软链接的信息时,ls -l命令会特别显示这是一个链接,并显示链接本身的权限和属性,以及它指向的目标路径。如果你想查看软链接指向的目标文件的详细信息,你需要对目标文件本身使用ls -l或者其他相应的命令。

用stat命令查看软连接

直接查看软链接(符号链接)的inode信息是可能的,但需要使用特定的命令选项来实现。通常,当你对软链接使用命令如ls -l或stat时,这些命令默认显示的是链接指向的目标文件的信息,而不是链接自身的信息。

为了查看软链接本身的inode信息,可以使用stat命令:

使用stat命令查看详细的inode信息:

stat命令提供了文件或目录的详细信息,包括inode编号。

stat <链接名>

通过这个方法,你可以查看软链接的inode信息,包括它的权限、所有者、inode编号等,而不是它所指向的目标文件的信息。

Docker与软链接(Docker and Symlinks)

Docker’s architecture, built around containerization(容器化) and isolation(隔离), nevertheless(尽管如此) offers comprehensive support for symlinks, including those that point to locations outside the container.

尽管Docker的架构围绕容器化和隔离构建,但它仍然为软链接提供了全面的支持,包括那些指向容器外部位置的链接。

This section explores how Docker interacts with symlinks, particularly when they are used in mounted volumes or bind mounts.

这一部分探讨了Docker如何与软链接交互,特别是当它们被用在挂载的卷或绑定挂载中时。

Docker中的软链接挂载(Symlink Mounts in Docker)

Mounting a directory or file from the host system into a Docker container is a common practice for sharing data between the host and the container.

将宿主系统中的目录或文件挂载到Docker容器中是一种常见的做法,用于在宿主机和容器之间共享数据。

This can be achieved using bind mounts or Docker volumes. When symlinks are involved, Docker’s behavior is influenced by the mount type and the symlink’s target.

绑定挂载或Docker卷。当涉及到软链接时,Docker的行为会受到挂载类型和软链接目标的影响。

示例:带有软链接的绑定挂载(Example: Bind Mount with a Symlink)

docker run -v /host/path:/container/path -it myimage

If /host/path contains a symlink that points to another location on the host, Docker will mount the symlink as is(按照原来的样子). However, for the symlink to resolve correctly inside the container, the target of the symlink must also be accessible(可访问的) within the container’s file system.

如果/host/path包含一个指向宿主机上另一个位置的软链接,Docker将按原样挂载软链接。然而,为了让软链接在容器内正确解析,软链接的目标也必须在容器的文件系统中可访问。

容器中软链接的本质(The Essence(本质) of Symlinks in Containers)

The key to effectively using symlinks in Docker containers lies in(在于) understanding that the resolution of symlinks is handled by the container’s filesystem, not Docker itself.

在Docker容器中有效使用软链接的关键在于理解软链接的解析是由容器的文件系统处理的,而不是Docker本身。

This means that for a symlink to function correctly within a container, the symlink’s target must exist within the container’s filesystem namespace.

这意味着为了让软链接在容器内部正确工作,软链接的目标必须存在于容器的文件系统命名空间内。

当将宿主机的文件或目录挂载到容器中时,并没有发生文件系统的“转换”。Docker容器使用的是宿主机的内核,包括文件系统的处理。挂载操作实质上是利用了Linux内核的能力,将宿主机的某个文件系统路径直接映射到容器的命名空间内的某个路径。这个过程中,软链接的物理存储(inode中的数据)或逻辑存储(指向的路径)并不会改变。容器中的软链接仍然指向原始的路径字符串。

"Essence"和"nature"这两个词在英语中都可以用来描述事物的基本特征或属性,但它们在使用上有细微的区别:

Essence:

- 指某事物的本质或最核心的属性,这些属性是定义事物身份的关键因素,没有它们,该事物就不再是它自己。

- 通常用于哲学和深层次的讨论,强调某个事物不可分割的、定义性的核心特征。

- 例句:The essence of democracy is the right to vote and have one’s voice heard.

Nature:

- 更多地指事物的固有属性、特征或倾向,可以是生物的天性、物质的物理特性,或者某个人的性格。

- 使用范围更广,可以用于描述自然界的现象、人的性格、社会现象等。

- 通常是指没有人为干预时的自然状态或倾向。

- 例句:It’s in the nature of fire to consume oxygen and produce heat.

简而言之,"essence"强调的是某事物不可或缺的核心特质,它是事物定义和存在的基础;而"nature"则是更宽泛地指事物的固有属性或自然状态。虽然两者在某些情境下可以互换使用,但"essence"通常用于更深刻或哲学性的讨论中,而"nature"的使用则更为广泛,覆盖自然和社会现象等多个领域。

确保软链接目标已挂载(Ensuring Symlink Targets Are Mounted)(错误的,不需要软链接的目标也挂载进容器,只需要在挂载时,软链接是有效的即可!)

To ensure that a symlink functions correctly inside a container, both the symlink and its target must be mounted into the container. This can sometimes mean mounting multiple paths from the host to the container, especially if the symlink’s target is not within the initially mounted directory.

为了确保软链接在容器内部正确工作,软链接及其目标都必须挂载到容器中。这有时意味着需要从宿主机向容器挂载多个路径,特别是当软链接的目标不在最初挂载的目录内时。

示例场景(Example Scenario)

Consider a scenario where /host/path/link is a symlink that points to /host/otherpath/target. To use this symlink within a container, both /host/path and /host/otherpath must be mounted to appropriate locations inside the container:

考虑一个场景,其中/host/path/link是一个指向/host/otherpath/target的软链接。要在容器内使用这个软链接,必须将/host/path和/host/otherpath都挂载到容器内的适当位置:

docker run -v /host/path:/container/path -v /host/otherpath:/container/otherpath -it myimage

This setup ensures that when the symlink /container/path/link is accessed within the container, its target /container/otherpath/target is available, maintaining the integrity of the symlink.

这种设置确保当在容器内访问软链接/container/path/link时,其目标/container/otherpath/target是可用的,维护了软链接的完整性。

在Docker容器中使用软链接的最佳实践(Best Practices for Using Symlinks in Docker Containers)

To optimize the use of symlinks within Docker containers, consider the following best practices:

为了优化在Docker容器中使用软链接,考虑以下最佳实践:

-

Pre-Plan Mounts: Understand the directory structure and symlink relationships on the host. Ensure all relevant paths are mounted into the container.

提前规划挂载:了解宿主机上的目录结构和软链接关系。确保所有相关路径都挂载到容器中。 -

Use Absolute Paths for Symlinks: Absolute paths in symlinks are more predictable and easier to manage in Docker environments.

为软链接使用绝对路径:在Docker环境中,软链接的绝对路径更可预测,更易于管理。 -

Consistency(一致性) Between Environments: Ensure that the directory structure and symlinks are consistent across development, testing, and production environments to avoid path resolution issues.

环境之间的一致性:确保目录结构和软链接在开发、测试和生产环境中保持一致,以避免路径解析问题。 -

Performance Considerations: Be mindful(留心、注意) of the potential performance impact when mounting large directories or numerous files, as each mount can add overhead(开销) to container startup(启动) and runtime(运行时).

性能考虑:在挂载大型目录或大量文件时要注意潜在的性能影响,因为每次挂载都会增加容器启动和运行时的开销。

结论(Conclusion)

Symlinks, while a powerful tool in filesystem management, require careful handling when used in Docker containers.

软链接是文件系统管理中的强大工具,在Docker容器中使用时需要小心处理。

这句话是一个完整的句子,使用了一种文学或形式写作中常见的结构,称为省略句或省略结构。在这种结构中,某些词(通常是助动词或be动词)被省略,但句子的意思仍然清晰明了。这种写法可以使句子更加紧凑和有力。

句子的全面形式可能是:“Symlinks, while they are a powerful tool in filesystem

management, require careful handling when used in Docker containers.”

在这里,“they are” 被省略了。在你给出的原句中,使用了这样的结构:

- “Symlinks” 作为主语。

- “while a powerful tool in filesystem management” 是一个插入语,用来提供关于主语的额外信息,其中省略了“they are”,使句子更加流畅。

- “require careful handling when used in Docker containers” 是谓语和宾语部分,说明了主语“Symlinks”需要什么样的处理。

这种省略结构在英语中相对常见,尤其是在正式或书面语中,可以增加句子的节奏感和阅读的兴趣。省略be动词的结构要求读者或听者根据上下文理解句子的完整意思,通常在意思明确的情况下使用。

在句子“Symlinks, while a powerful tool in filesystem management, require careful handling when used in Docker containers.”中,虽然没有直接出现“are”,但如果我们展开省略的部分,句子可能会被理解为“Symlinks, while they are a powerful tool in filesystem management, require careful handling when used in Docker containers.”

这里,“a powerful tool”是用来描述“Symlinks”的,即使“Symlinks”是复数形式。这种用法是因为整个“Symlinks”集合被视为一个单一的概念或工具类别。这是英语中的一种表达方式,其中一个复数名词可以被视为一个整体或单一概念时,就可以用单数形式的修饰语来描述。

因此,“are”在这种结构中是省略的,而“a powerful tool”在语法上是正确的,因为它把复数的“Symlinks”作为一个整体概念来描述。这样的表达方式在英语中是接受的,特别是在形容一个类别或一组事物作为整体时。

By ensuring that both the symlink and its target are appropriately mounted within the container, developers can leverage(利用) the flexibility of symlinks without compromising(损害;使陷入危险) the functionality of their applications.

通过确保软链接及其目标在容器内适当地挂载,开发人员可以利用软链接的灵活性,而不会损害他们应用程序的功能。

Following best practices(最佳实践) and understanding the underlying(根本的) mechanics of symlink resolution in Docker can significantly(显著地) enhance the development workflow(工作流程) and application deployment process.

遵循最佳实践并理解Docker中软链接解析的基本机制可以显著提高开发工作流程和应用程序部署过程。

在技术文档中,“最佳实践”(best practices) 是一个常见的术语,它指的是在特定领域、行业或技术中,通过经验积累和社区共识形成的推荐做法。这些做法通常代表了实现特定目标的最有效、最高效的方法。遵循最佳实践不仅可以提高工作的质量和效率,还可以帮助避免常见的错误和陷阱。在不同的上下文中,最佳实践可能涉及编码风格、软件开发流程、安全措施、系统部署策略等方面。

就Docker的symlink(符号链接)解析而言,遵循最佳实践意味着理解Docker如何处理符号链接,以及如何在Docker容器和镜像中有效地使用它们来提高开发流程和应用部署的效率。例如,这可能包括如何正确设置卷(Volumes)以解决符号链接指向外部文件或目录的问题,或如何在构建镜像时避免不必要的数据复制以提高效率。遵守这些最佳实践,可以帮助开发人员避免性能瓶颈,保证容器的可移植性和安全性。

更多推荐

已为社区贡献14条内容

已为社区贡献14条内容

所有评论(0)