RDS 数据库 + VPC 安全组的安全实践

数据库安全的核心思路:不要暴露公网,必须通过 VPC 私有子网和安全组来严格限制。安全组实践要点:只允许必要的来源(例如应用服务器),使用安全组引用,而不是宽泛的 IP 地址。运维访问建议:通过堡垒机或 Session Manager,而不是直接放行本地 IP。进阶安全措施:启用 IAM 认证、数据加密、审计与多可用区。通过这些措施,数据库层的安全性将显著提升。配合前一篇的 WAF + Cloud

在一个完整的云上架构中,Web 层的安全(WAF + CDN)只能防御外部攻击,而真正的核心资产往往在 数据库。如果数据库暴露在公网环境下,没有合理的访问控制,一旦被攻破,后果远比网站被黑严重得多。

在 AWS 的云环境里,常见的数据库选择是 RDS(Relational Database Service)。如何把 RDS 放到 VPC(Virtual Private Cloud) 中,并结合 安全组(Security Group) 来限制访问,就是保障数据层安全的关键。

本文将带你系统梳理 RDS + VPC 安全组的实践经验,从原理到架构再到实操配置,全面提升数据库的安全性。

一、为什么数据库必须搭配 VPC + 安全组?

-

数据库是攻击者的重点目标

-

SQL 注入一旦成功,攻击者就能直接访问数据库。

-

如果数据库直接暴露公网,黑客甚至可以跳过应用层,直接尝试密码暴力破解。

-

-

VPC 提供隔离边界

-

RDS 可以部署在 VPC 的 私有子网,避免直接暴露到公网。

-

只有特定子网、特定安全组的资源才能访问数据库。

-

-

安全组是最小粒度的访问控制

-

类似虚拟防火墙,可以限制 IP 地址、端口号、协议类型。

-

只允许应用服务器(例如 EC2 或 Lambda)访问数据库,拒绝所有外部访问。

-

二、典型的安全架构设计

📌 一个常见的 安全架构拓扑:

Internet -> CloudFront -> WAF -> ALB -> EC2 (Web/App) EC2

-> RDS (Private Subnet) RDS: 仅允许来自 EC2 安全组的 3306 端口访问

-

公网流量:通过 CloudFront + WAF 拦截恶意请求。

-

应用层:EC2/容器在 VPC 公网子网运行,接收用户请求。

-

数据库层:RDS 部署在 VPC 私有子网,不直接暴露公网,只接受应用层访问。

-

安全组规则:严格限制端口(MySQL 3306 / PostgreSQL 5432),并限定来源安全组。

这样,哪怕攻击者知道数据库地址,也无法从公网直接连接。

三、RDS + VPC 安全组实操配置

以下是一个实践中的配置流程(以 MySQL 为例):

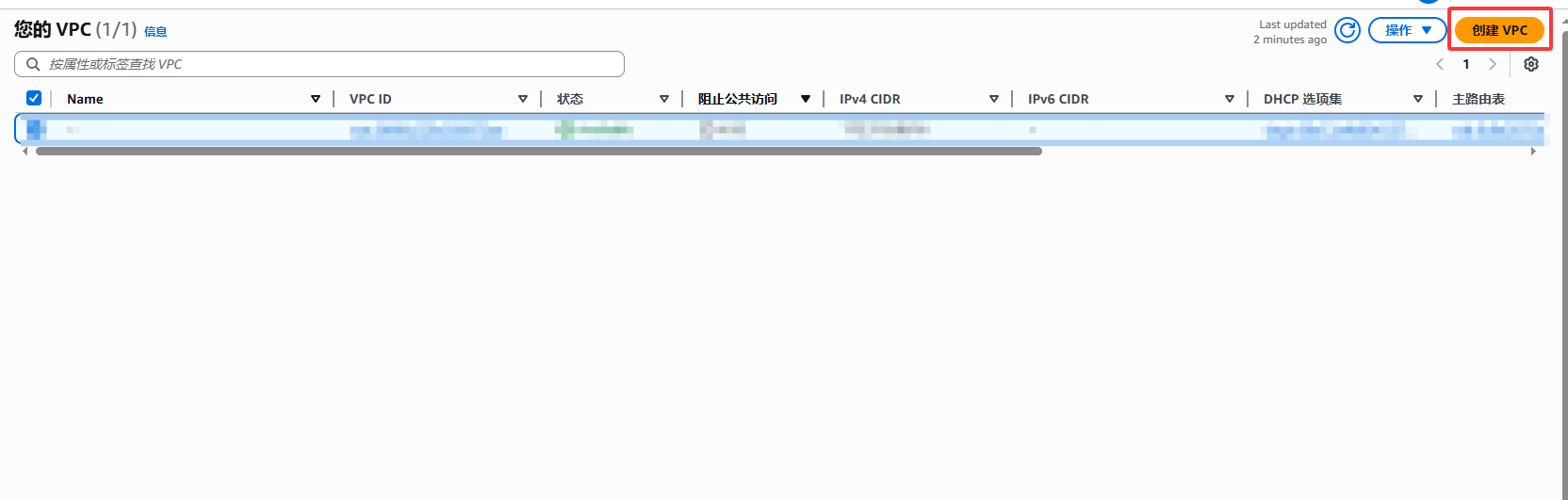

1️⃣ 创建 VPC:数据库的专属网络

首先,我们需要为数据库准备一个独立的网络环境。

这里创建一个名为

MyDemoVPC的虚拟网络,CIDR 地址段设置为10.0.0.0/16。这样,数据库和应用服务器都会运行在隔离的网络里,避免直接暴露在公网环境。

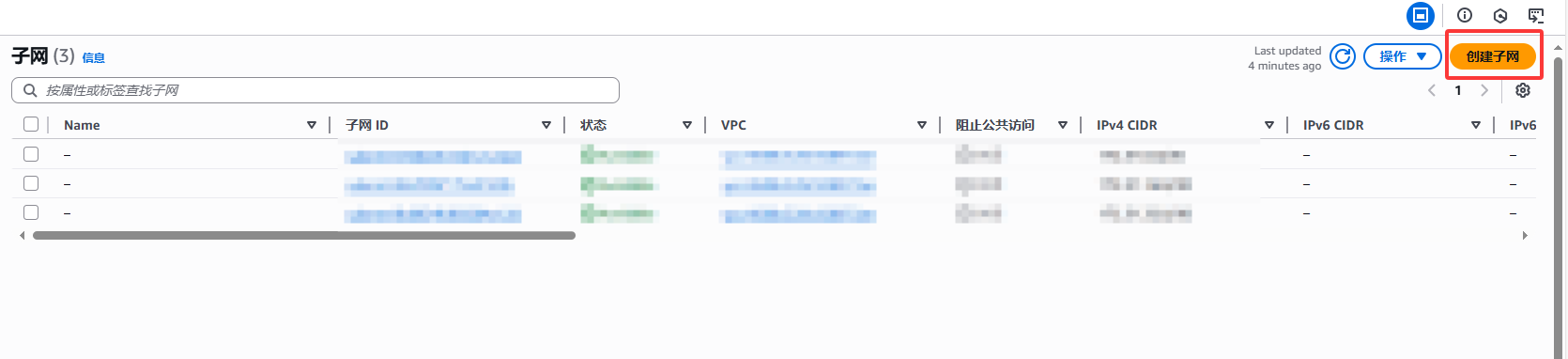

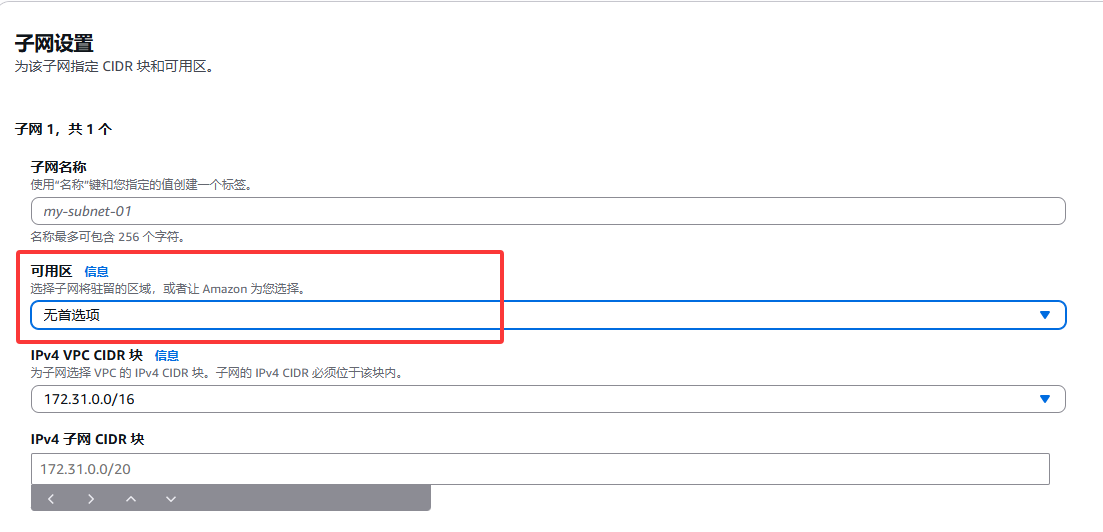

2️⃣ 创建私有子网:隔离数据库

接下来,为数据库分配一个私有子网。

在 VPC 中新建子网 ,CIDR 为

10.0.1.0/24。

这个子网没有通向 Internet Gateway 的路由,因此属于 私有子网。这意味着数据库不会直接拥有公网访问能力,必须通过应用服务器或跳板机间接访问,大幅降低攻击风险。

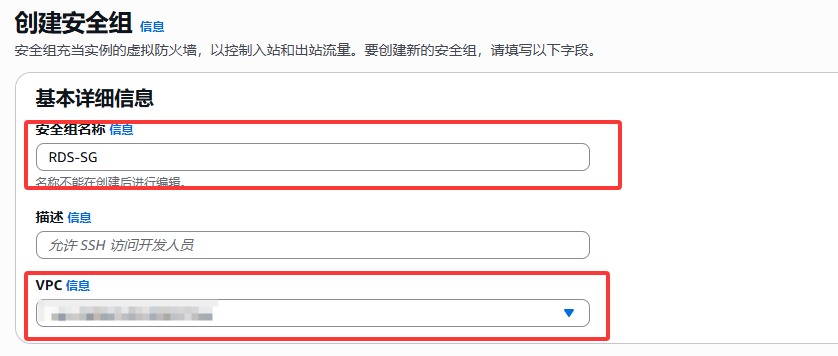

3️⃣ 创建数据库安全组

有了私有网络,还需要一道“防火墙”来控制访问数据库的规则。

新建一个名为

RDS-SG的安全组。安全组相当于数据库实例的门卫,决定了哪些来源可以访问它。

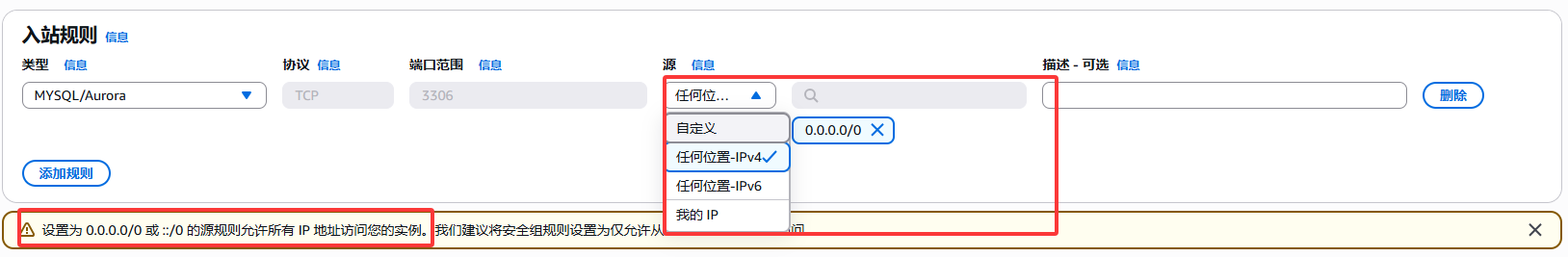

4️⃣ 配置入站规则:错误 vs 正确

这一步非常关键。我们用两张图做对比:

❌ 错误做法:很多人为了方便,直接把数据库端口 3306 对全网开放(0.0.0.0/0)。这会让数据库暴露在公网,随时可能被扫描和暴力破解。

✅ 正确做法:限制来源,只允许应用服务器所在的安全组访问。这样,数据库只能被受控的应用访问,最大限度减少攻击面。

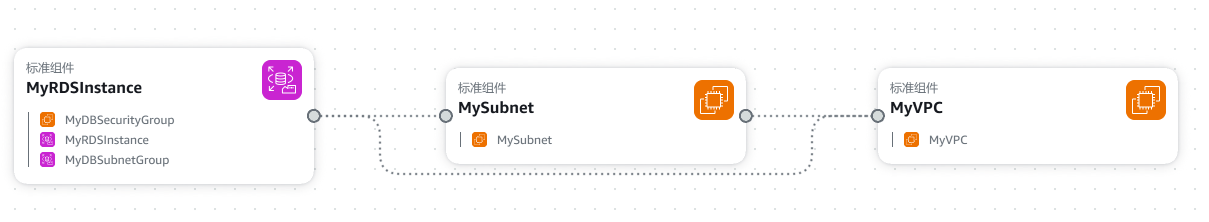

5️⃣ 查看拓扑图:全局可视化

配置完成后,可以用 AWS 的拓扑图直观查看架构。

从拓扑图中可以清晰地看到:数据库被部署在私有子网中,并且只接受应用服务器安全组的流量。通过 VPC 和安全组的双重保护,数据库不会暴露在公网,整体安全性显著提升

四、安全加固的进阶实践

-

启用 IAM 数据库认证

-

RDS 支持用 IAM 角色临时凭证登录数据库,避免写死数据库密码。

-

-

开启加密(Encryption at Rest & In Transit)

-

RDS 提供 KMS 加密存储数据,防止磁盘层泄露。

-

启用 SSL/TLS,保证数据库连接加密传输。

-

-

审计与监控

-

开启 RDS Enhanced Monitoring 和 CloudWatch 日志。

-

定期查看连接来源和 SQL 执行情况,发现异常行为。

-

-

多可用区部署(Multi-AZ)

-

提升数据库高可用性,避免单点故障。

-

五、总结

-

数据库安全的核心思路:不要暴露公网,必须通过 VPC 私有子网和安全组来严格限制。

-

安全组实践要点:只允许必要的来源(例如应用服务器),使用安全组引用,而不是宽泛的 IP 地址。

-

运维访问建议:通过堡垒机或 Session Manager,而不是直接放行本地 IP。

-

进阶安全措施:启用 IAM 认证、数据加密、审计与多可用区。

通过这些措施,数据库层的安全性将显著提升。配合前一篇的 WAF + CloudFront,你的网站将形成 从前端到数据层的立体安全防护体系。

👉 下一篇,我们将探讨 “S3 数据存储安全与访问控制最佳实践”,继续补齐存储层面的安全方案。

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)