Java大厂面试:安全框架与AI在产业链协同中的深度应用

互联网大厂Java开发工程师面试场景,小润龙在面试中展示了对Spring Security、JWT、OAuth2等安全框架和RAG、向量数据库(Milvus)、AI Agent等AI技术的理解,并结合产业链协同业务场景进行了回答。文章详细解析了核心技术知识点,并给出了实用的代码示例和架构图。

Java大厂面试:安全框架与AI在产业链协同中的深度应用

📋 面试背景

本篇面试实录记录了互联网大厂Java开发工程师岗位的一场技术面试。面试聚焦于当下热门的“安全框架”与“AI”技术,并深入探讨其在“产业链协同”这一复杂业务场景中的具体应用与挑战。面试官是一位经验丰富的技术专家,而候选人“小润龙”则是一位对技术充满热情,但对复杂问题的理解尚显稚嫩的程序员。

🎭 面试实录

第一轮:基础概念考查

面试官:小润龙,你好。我们项目目前正在构建一个大型的产业链协同平台,涉及到多方数据交换和业务集成。首先,我们来聊聊安全。在这样一个平台上,你是如何理解Spring Security的核心作用的?它能为我们的平台提供哪些基础保障?

小润龙:面试官您好!Spring Security嘛,就像我们小区的保安大爷,主要负责“谁能进小区”(认证)和“谁能在小区里干什么”(授权)这两件事。它能确保只有合法用户才能访问平台,并且每个用户都只能执行他们被允许的操作,比如供应商只能看自己的订单,不能看别人的。

面试官:比喻很生动。那么,在产业链协同中,数据在多方之间传输和存储时,我们还需要考虑数据的安全性和完整性。你认为JWT(JSON Web Token)在这个场景下能扮演什么角色?它和传统Session有什么区别?

小润龙:JWT就像一个带签名的通行证。用户登录后,服务器给客户端发一个JWT,客户端拿着这个通行证访问后续接口。它最大的好处就是无状态,服务器不用存Session,这样在分布式系统中特别方便。传统的Session呢,就像图书馆借书要登记,服务器要记住每个人的借书记录,在大规模并发下会比较吃力。JWT在产业链协同中,可以作为不同服务之间调用的凭证,比如A系统调用B系统的接口,就可以带上JWT来验证身份。

面试官:说得不错。我们平台后续还会引入一些AI能力,比如智能推荐供应商或者预测需求。你对RAG(Retrieval Augmented Generation)这个概念有了解吗?它能如何帮助我们减少AI的“幻觉”问题?

小润龙:RAG啊,我最近也在看!它就像一个聪明的学生,回答问题前会先去图书馆查阅资料(检索),然后再结合自己的知识(生成)来给出答案。这样就能避免AI瞎编乱造(幻觉)。在产业链协同里,比如我们想让AI回答某个供应商的履约情况,RAG就可以先去企业内部的文档库里找相关合同、物流记录,然后再生成答案,这样信息会更准确可靠。

第二轮:实际应用场景

面试官:考虑到产业链上下游有很多不同的企业系统,比如ERP、CRM,我们平台需要和这些系统进行集成。你觉得OAuth2在这个跨系统集成中扮演着怎样的角色?如何保障授权的安全性?

小润龙:OAuth2就像一个“授权中介”。我们平台需要访问供应商的ERP系统获取库存数据,但又不能直接问供应商要ERP的用户名密码。这时候,OAuth2就允许供应商在不暴露自己凭证的情况下,授权我们平台访问其ERP的特定数据。我们平台拿到一个临时的“令牌”(Access Token),就可以去访问了。安全性方面,OAuth2有不同的授权模式,比如授权码模式,就是为了避免Access Token直接暴露在客户端,提高安全性。

面试官:很好。我们希望利用AI来分析海量的产业链数据,比如各种合同、协议、技术文档,实现企业级的文档问答。你会如何设计基于RAG和向量数据库(比如Milvus)的架构,来支持这种需求?

小润龙:嗯,这个我知道!首先,我们会把这些企业文档进行“向量化”,也就是把文字内容转换成一串串数字(Embedding),然后把这些数字存到向量数据库Milvus里。当用户提问时,我们把用户的问题也向量化,然后去Milvus里搜索最相关的文档片段。这些文档片段再结合用户问题一起喂给大模型,让大模型生成答案。这样,大模型就能基于我们自己的企业知识来回答,而不是凭空想象。Milvus在这里就像一个超高速的“语义索引”,能快速找到意思相近的文档。

面试官:在这个架构中,如何确保上传到Milvus的文档以及检索回来的数据是安全的?例如,不同供应商的文档只能被授权的用户检索到。

小润龙:这是一个非常关键的问题。在数据上传到Milvus之前,我们需要进行严格的权限控制。每个文档都可以打上标签,比如“供应商A的文档”。在检索阶段,当用户提出问题时,我们首先要通过Spring Security或JWT验证用户的身份和权限,确定他有权访问哪些供应商的文档。然后,在向Milvus发起检索请求时,我们会把用户权限相关的标签作为过滤条件带上,确保Milvus只返回用户有权访问的文档向量。这样,即使Milvus里存了所有文档的向量,也只有经过授权的请求才能检索到对应的数据。

第三轮:性能优化与架构设计

面试官:我们现在有大量的产业链数据需要处理和分析。如果我们的AI Agent要执行一些工具(比如调用外部API更新库存、发送通知等),你如何设计一个安全且可扩展的“工具执行框架”?同时,如何避免AI Agent执行恶意操作或者访问不该访问的资源?

小润龙:这个……就像给AI Agent套上“紧箍咒”。首先,我们会定义一个白名单机制,只有经过预先批准的工具(API)才能被AI Agent调用。每个工具的调用都需要进行权限校验,比如AI Agent要调用更新库存的API,它也需要通过OAuth2获取相应的Access Token,或者使用JWT进行认证。我们可以在工具执行框架中加入一个“沙箱”环境,隔离AI Agent的执行,防止它影响到核心业务系统。此外,所有工具的执行日志都应该详细记录,方便审计和追踪。扩展性方面,可以采用插件化的设计,方便新工具的接入。

面试官:考虑我们RAG架构中,如果企业文档库非常庞大,比如 TB 级别,Milvus 的检索性能可能会成为瓶颈。你有哪些优化 Milvus 检索性能的思路?以及如何优化 Embedding 模型的调用效率?

小润龙:哇,TB 级别!那确实是个挑战。对于 Milvus,首先,Embedding 模型的选择很重要,好的 Embedding 模型能生成更高质量的向量,提高检索召回率。其次是索引策略,比如 HNSW、IVF_FLAT 等,要根据数据特点和查询模式选择最合适的索引。数据分片和集群部署也是必须的,把数据分散到多个 Milvus 节点上。另外,对于Embedding模型调用,我们可以引入缓存机制,如果相同或者相似的文本多次需要Embedding,可以直接从缓存中获取。还可以对Embedding模型进行本地部署(比如使用Ollama),减少网络延迟,提高响应速度。如果资金允许,也可以考虑使用更高性能的GPU进行Embedding计算。

面试官:最后一个问题,结合Spring Security和AI Agent的工具执行框架,你觉得如何才能实现一个既智能又安全的“Agentic RAG”?在产业链协同中,这种Agentic RAG能够解决哪些复杂工作流问题?

小润龙:Agentic RAG,听起来就很高级!它就像给RAG装上了一个“大脑”和“手脚”。“大脑”就是AI Agent,它能根据用户意图,决定什么时候需要检索(RAG),什么时候需要调用工具。比如用户问“请帮我查询A供应商最近的订单状态并通知采购部门”,Agent就会先通过RAG从内部文档库里检索A供应商的订单信息,然后判断需要调用一个“通知”工具去通知采购部门。

安全性方面,Agent在调用工具之前,仍然要经过严格的权限校验和白名单检查。每一个工具调用都是一个受限的操作。这样,它就能解决很多复杂的产业链协同工作流,比如:

- 智能客服系统:自动回答供应商关于订单、发货、付款的常见问题,复杂问题则通过工具流转给人工客服。

- 供应链异常预警:AI Agent监控物流信息、库存水平,一旦发现异常(比如某批货物延误),RAG检索相关合同条款,然后Agent调用通知工具提醒相关负责人,并给出初步处理建议。

- 合同审批自动化:AI Agent可以阅读合同文本,RAG检索公司审批规范,然后Agent根据规范自动发起审批流程。 总之,Agentic RAG通过组合RAG和工具调用,让AI更主动、更智能地参与到业务流程中,同时通过安全框架保障操作的合规性。

面试结果

面试官:小润龙,今天的面试到这里就结束了。你对基础概念的理解比较到位,但对于实际应用和深度优化方面,还有一些提升空间。特别是如何将安全框架更紧密地融入到AI架构中,以及处理超大规模数据时的性能挑战,这些都需要更深入的思考和实践。我们会将你的面试表现纳入评估,后续会通过邮件通知你结果。感谢你的参与。

小润龙:谢谢面试官!我学到了很多,我会继续努力提升自己的技术深度和广度!

📚 技术知识点详解

Spring Security Core Concepts & Configuration Example

Spring Security是Java企业级应用中功能强大且高度可定制的认证和授权框架。在产业链协同平台中,它为用户访问控制、API安全提供了坚实的基础。

核心概念:

- 认证 (Authentication):验证用户身份的过程,即“你是谁”。例如,用户通过用户名密码登录。

- 授权 (Authorization):验证用户是否有权限执行某个操作或访问某个资源的过程,即“你能做什么”。例如,供应商只能查看自己的订单。

- 安全上下文 (SecurityContext):存储当前已认证用户的详细信息,包括其Principal(通常是用户信息)和Granted Authorities(权限列表)。

- 过滤器链 (Filter Chain):Spring Security通过一系列Servlet过滤器来实现安全功能。请求在到达Controller之前会经过这些过滤器。

在产业链协同中的应用:

- 用户登录:集成LDAP、OAuth2等多种登录方式。

- API权限控制:通过

@PreAuthorize等注解细粒度控制不同角色用户对API的访问。 - 数据隔离:结合业务逻辑,确保用户只能访问其有权查看的供应商/订单数据。

代码示例 (Spring Security基本配置):

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.config.annotation.web.configuration.EnableWebSecurity;

import org.springframework.security.core.userdetails.User;

import org.springframework.security.core.userdetails.UserDetails;

import org.springframework.security.core.userdetails.UserDetailsService;

import org.springframework.security.crypto.bcrypt.BCryptPasswordEncoder;

import org.springframework.security.crypto.password.PasswordEncoder;

import org.springframework.security.provisioning.InMemoryUserDetailsManager;

import org.springframework.security.web.SecurityFilterChain;

@Configuration

@EnableWebSecurity

public class SecurityConfig {

@Bean

public SecurityFilterChain securityFilterChain(HttpSecurity http) throws Exception {

http

.authorizeHttpRequests(authorizeRequests ->

authorizeRequests

.requestMatchers("/public/**").permitAll() // 允许所有人访问

.requestMatchers("/api/supplier/**").hasRole("SUPPLIER") // 只有供应商角色能访问

.requestMatchers("/api/admin/**").hasRole("ADMIN") // 只有管理员角色能访问

.anyRequest().authenticated() // 其他所有请求都需要认证

)

.formLogin(formLogin ->

formLogin

.permitAll() // 允许所有用户访问登录页面

)

.logout(logout ->

logout

.permitAll() // 允许所有用户注销

);

return http.build();

}

@Bean

public UserDetailsService userDetailsService(PasswordEncoder passwordEncoder) {

UserDetails supplier = User.builder()

.username("supplier_user")

.password(passwordEncoder.encode("password"))

.roles("SUPPLIER")

.build();

UserDetails admin = User.builder()

.username("admin_user")

.password(passwordEncoder.encode("admin"))

.roles("ADMIN")

.build();

return new InMemoryUserDetailsManager(supplier, admin);

}

@Bean

public PasswordEncoder passwordEncoder() {

return new BCryptPasswordEncoder();

}

}

JWT (JSON Web Token) 机制与最佳实践

JWT是一种紧凑、URL安全的方式,用于在各方之间安全地传输信息。它常用于无状态认证,尤其是在微服务架构中。

JWT构成:

- Header (头部):通常包含令牌的类型(JWT)和所使用的签名算法(如HS256)。

- Payload (载荷):包含声明(claims),如用户ID、角色、过期时间等。

- Signature (签名):用于验证令牌的完整性。通过对头部和载荷进行编码,并用一个密钥进行签名。

在产业链协同中的应用:

- 无状态认证:用户登录后获取JWT,后续请求携带JWT访问资源,服务器无需保存Session。

- 跨服务认证:在微服务架构中,一个服务调用另一个服务时,可以通过传递JWT来验证调用方的身份和权限。

- API网关集成:API网关可以负责验证JWT,并将解析后的用户信息传递给下游服务。

最佳实践:

- 短生命周期:JWT应设置较短的过期时间,降低被窃取的风险。

- 刷新令牌 (Refresh Token):配合刷新令牌机制,在Access Token过期后,使用Refresh Token获取新的Access Token,提高用户体验。

- HTTPS传输:始终通过HTTPS传输JWT,防止中间人攻击。

- 存储安全:客户端应将JWT安全存储(如HttpOnly Cookie,避免XSS攻击)。

- 黑名单/吊销机制:对于需要强制失效的JWT(如用户登出),应在服务器端维护一个黑名单。

OAuth2 (开放授权) 在企业级应用中的授权码模式

OAuth2是一种授权协议,允许用户授权第三方应用访问他们在另一个服务提供商(如ERP、CRM)中的受保护资源,而无需共享其凭据。

授权码模式 (Authorization Code Grant):是最常用且最安全的授权模式,适用于有服务器端的Web应用。

流程简述:

- 用户请求授权:客户端应用将用户重定向到授权服务器,请求授权。

- 用户授权:用户在授权服务器上输入凭据并同意授权。

- 授权码返回:授权服务器将授权码重定向回客户端应用。

- 客户端获取Access Token:客户端应用将授权码和客户端凭据发送给授权服务器,换取Access Token和Refresh Token。

- 访问受保护资源:客户端使用Access Token访问资源服务器的受保护资源。

在产业链协同中的应用:

- 集成外部系统:允许平台安全地集成供应商的ERP、物流系统,获取库存、订单状态等信息。

- 统一身份认证:可以作为单点登录(SSO)的底层协议,用户在平台登录后,可以无缝访问其他关联系统。

- 第三方应用集成:允许合作伙伴或第三方应用安全地访问平台提供的API。

RAG (Retrieval Augmented Generation) 架构与接地气的企业级问答

RAG是一种结合了信息检索和文本生成的技术,旨在解决大型语言模型(LLM)的“幻觉”问题,使其回答更准确、更具时效性,尤其适用于企业内部知识库问答。

RAG核心思想: 当用户提出问题时,LLM不再是直接生成答案,而是先“查阅资料”,从外部知识库中检索相关信息,然后结合这些信息来生成答案。

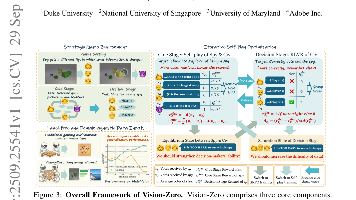

架构图:

用户查询 -> Query Embedding (OpenAI/Ollama) -> 向量数据库 (Milvus) 语义检索 ->

检索到的相关文档片段 + 原始查询 -> LLM (大语言模型) -> 最终答案

在产业链协同中的应用:

- 智能客服:快速回答供应商关于合同条款、发货流程、支付周期等问题,提高客服效率。

- 内部知识管理:员工可以查询公司政策、产品手册、技术规范等,提高工作效率。

- 供应链风险分析:结合外部新闻、行业报告等,回答特定事件对供应链可能产生的影响。

接地气实施要点:

- 文档预处理:对企业文档进行清洗、分块,确保高质量的检索单元。

- Embedding模型选择:根据业务场景和数据特点选择合适的Embedding模型,如OpenAI Embedding、Ollama部署的本地模型。

- Reranker (重排器):在初步检索结果上再进行排序,提高相关性。

- 迭代优化:RAG是一个不断优化的过程,需要根据实际效果调整检索策略、Embedding模型等。

向量数据库 (Milvus) 与 Embedding 模型在语义检索中的作用

在RAG架构中,向量数据库和Embedding模型是实现语义检索的核心组件。

Embedding模型 (如OpenAI Embedding, Ollama部署模型):

- 作用:将非结构化的文本数据(如文档、查询)转换成高维度的数值向量。这些向量能够捕捉文本的语义信息,语义相似的文本会得到距离相近的向量。

- 在产业链协同中的应用:将海量的合同、规范、产品说明、邮件等文档转换为向量,存入向量数据库。同时,用户的自然语言查询也会被转换为向量。

向量数据库 (如Milvus, Chroma, Redis-Stack):

- 作用:专门用于存储和查询向量数据,能够高效地进行“近似最近邻搜索”(ANN),即快速找到与给定查询向量最相似的Top-K个向量。

- Milvus特性:开源、分布式、云原生向量数据库,支持PB级向量数据,提供多种索引算法(HNSW、IVF_FLAT等)以优化检索性能。

- 在产业链协同中的应用:

- 存储:存储所有企业文档的Embedding向量。

- 检索:接收用户查询的Embedding向量,快速检索出语义最相关的文档片段。

- 实时更新:当有新的文档或信息时,可以实时进行向量化并更新到Milvus。

工作流程:

- 企业文档 -> Embedding模型 -> 文档向量 -> Milvus存储。

- 用户查询 -> Embedding模型 -> 查询向量 -> Milvus进行ANN搜索 -> 返回相似文档向量对应的文档片段。

AI Agent 与安全工具调用框架在产业链协同中的应用

AI Agent 是一种能够感知环境、进行决策并执行动作的智能实体。在复杂的产业链协同场景中,AI Agent 结合“工具执行框架”可以自动化处理复杂工作流。

AI Agent核心能力:

- 感知:理解用户意图、分析输入信息。

- 思考/决策:规划执行步骤,决定何时使用何种工具。

- 行动:调用外部工具或API来执行具体操作。

工具执行框架 (Tool Execution Framework): 为AI Agent提供调用外部API和系统功能的标准化、安全化的机制。

在产业链协同中的应用场景 (Agentic RAG):

- 智能订单管理:Agent接收到新订单,通过RAG检索供应商库存信息,如果库存不足,则调用工具向供应商发起补货请求,并通知采购部门。

- 物流异常处理:Agent监控物流系统,发现货物延误后,RAG检索合同条款,然后调用工具向承运商发送查询请求,并向客户发送预警通知。

- 合同自动审批:Agent解析新上传的合同,通过RAG检索公司审批规范,判断是否符合条件,然后调用工具自动发起审批流程或提醒审批人。

安全工具执行框架设计:

- 工具注册与白名单:所有可供Agent调用的工具(API)必须预先注册,并加入白名单。

- 权限最小化:Agent调用工具时,其身份应被授予最小必要的权限。

- 参数校验与沙箱:对Agent生成的工具调用参数进行严格校验,防止SQL注入、目录遍历等攻击。必要时在沙箱环境中执行工具。

- 身份认证与授权:工具调用本身需要进行身份认证和授权(如JWT、OAuth2),确保Agent只有经过授权才能调用。

- 日志与审计:详细记录Agent的所有工具调用行为,包括输入、输出、时间戳、调用者等,便于审计和追踪。

- 人类在环 (Human-in-the-Loop):对于敏感或高风险操作,引入人工确认环节。

💡 总结与建议

本次面试充分体现了在当前技术背景下,企业对Java开发工程师的综合能力要求。除了扎实的基础,更需要具备将前沿技术(如AI)与传统技术(如安全框架)相结合,解决复杂业务问题的能力。

对小润龙的建议:

- 深入理解原理:对技术概念不仅要知其然,更要知其所以然。比如Spring Security的过滤器链、OAuth2的授权模式等,需要深入理解其工作原理和安全考量。

- 关注架构设计:在面对大规模数据和复杂系统时,要多思考如何进行架构设计、性能优化和扩展性。

- 结合业务场景:技术是为业务服务的。在学习和实践中,始终要将技术与具体的业务场景结合起来思考,这样才能更好地发挥技术价值。

- 实践与探索:多动手实践,尝试搭建RAG系统、实现AI Agent的工具调用,在实践中发现问题、解决问题。

对于所有Java开发者而言,不断学习新知识、深化旧知识,并将其运用到实际业务中,是保持竞争力的关键。特别是在AI浪潮下,将AI能力安全、高效地融入现有系统,将成为未来重要的技术能力。

更多推荐

已为社区贡献5条内容

已为社区贡献5条内容

所有评论(0)