【GitHub项目推荐--AI-Infra-Guard:腾讯朱雀实验室AI红队测试平台完全指南】

(简称AIG)是腾讯朱雀实验室开发的一款综合性AI红队测试平台,专注于AI基础设施安全检测和风险评估。该平台集成了AI基础设施漏洞扫描、MCP服务器风险扫描和越狱评估等核心能力,为企业用户提供全面、智能、易用的AI安全风险自检解决方案。🔗 GitHub地址🚀 核心价值:AI安全测试 · 基础设施扫描 · 红队评估 · 企业级解决方案项目背景:AI安全需求:响应AI技术快速发展

简介

AI-Infra-Guard(简称AIG)是腾讯朱雀实验室开发的一款综合性AI红队测试平台,专注于AI基础设施安全检测和风险评估。该平台集成了AI基础设施漏洞扫描、MCP服务器风险扫描和越狱评估等核心能力,为企业用户提供全面、智能、易用的AI安全风险自检解决方案。

🔗 GitHub地址:

https://github.com/Tencent/AI-Infra-Guard

🚀 核心价值:

AI安全测试 · 基础设施扫描 · 红队评估 · 企业级解决方案

项目背景:

-

AI安全需求:响应AI技术快速发展带来的安全挑战

-

企业级需求:满足企业对AI基础设施的安全检测需求

-

技术领先:基于腾讯朱雀实验室的安全研究积累

-

开源精神:遵循开源理念,促进AI安全生态发展

技术特色:

-

🔍 全面检测:覆盖AI基础设施多个层面的安全检测

-

🤖 智能评估:AI驱动的安全风险评估和漏洞识别

-

🛡️ 企业级:面向企业环境的完整安全解决方案

-

🔧 易于集成:支持多种部署方式和集成方案

-

📊 可视化报告:详细的安全评估报告和修复建议

设计理念:

-

安全第一:以安全检测和防护为核心目标

-

用户友好:简洁的界面和操作流程设计

-

全面覆盖:覆盖AI系统各个层面的安全风险

-

持续更新:跟随AI技术发展持续更新检测能力

-

社区驱动:开源社区共同维护和增强功能

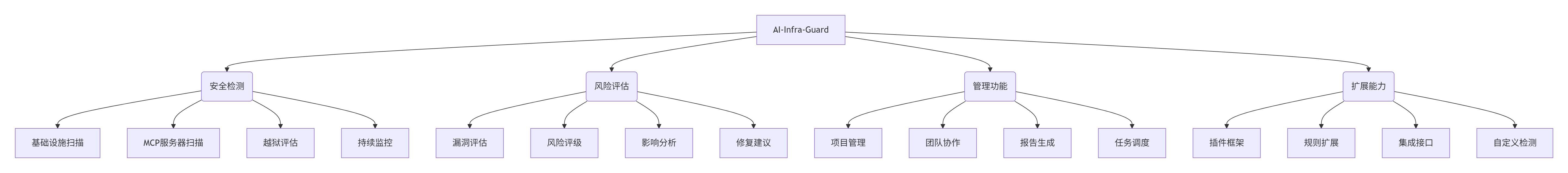

主要功能

1. 核心功能体系

2. 功能详情

AI基础设施扫描:

-

组件识别:精确识别30+种AI框架和组件

-

漏洞检测:覆盖近400个已知CVE漏洞

-

平台支持:支持Ollama、ComfyUI、vLLM等主流平台

-

深度扫描:深度组件依赖和配置分析

-

版本检测:精确识别组件版本和关联漏洞

MCP服务器风险扫描:

-

AI驱动:基于AI代理的智能风险检测

-

风险分类:检测9大类MCP安全风险

-

扫描方式:支持源代码和远程URL扫描

-

协议分析:深度协议分析和漏洞挖掘

-

配置检查:服务器配置安全审计

越狱评估:

-

快速评估:快速评估Prompt安全风险

-

数据集:包含多个精选越狱评估数据集

-

报告生成:快速生成越狱评估报告

-

风险评级:安全风险等级评估和分类

-

修复指导:提供具体修复建议和方案

安全管理:

-

项目管理:多项目安全检测管理

-

团队协作:团队成员和权限管理

-

任务调度:定期自动安全检测任务

-

历史记录:检测历史记录和对比分析

-

通知提醒:安全风险和漏洞通知

报告和分析:

-

详细报告:生成详细的安全评估报告

-

可视化:安全数据可视化展示

-

导出功能:支持多种格式报告导出

-

趋势分析:安全态势趋势分析

-

合规检查:合规性检查和报告

扩展能力:

-

插件框架:可扩展的插件架构

-

规则引擎:自定义检测规则和策略

-

API接口:丰富的API集成接口

-

数据导入:支持外部数据导入和分析

-

自定义检测:用户自定义检测场景

3. 技术规格

系统要求:

# 基础要求

操作系统: Linux, Windows, macOS

Docker: 20.10+ 版本

内存: 4GB+ RAM (推荐8GB+)

存储: 10GB+ 可用空间

网络: 互联网连接(更新和扫描需要)

# 生产环境

CPU: 4核+ 处理器

内存: 8GB+ RAM

存储: 50GB+ 可用空间

网络: 稳定高速网络连接

# 扫描目标

支持扫描: 本地网络、云环境、混合架构

协议支持: HTTP/HTTPS, SSH, RDP, 数据库协议等

认证支持: 多种认证方式支持检测能力:

# 漏洞库

CVE漏洞: 400+ 已知AI相关CVE漏洞

组件覆盖: 30+ AI框架和组件

规则数量: 1000+ 检测规则和策略

更新频率: 每日规则库更新

# 扫描性能

并发扫描: 支持多目标并发扫描

扫描速度: 优化扫描算法和性能

资源占用: 智能资源管理和分配

断点续扫: 支持扫描中断恢复集成支持:

# CI/CD集成

Jenkins: 完整Jenkins流水线集成

GitLab CI: GitLab CI/CD支持

GitHub Actions: GitHub Actions工作流

其他: 支持常见CI/CD工具

# 安全工具集成

SIEM系统: 安全信息和事件管理集成

漏洞管理: 与漏洞管理系统集成

监控系统: 与监控告警系统集成

报表系统: 与报表和BI系统集成合规标准:

# 标准符合

等保2.0: 符合网络安全等级保护要求

ISO27001: 信息安全管理体系标准

NIST框架: 美国国家标准技术研究院框架

GDPR: 通用数据保护条例符合性

# 行业标准

金融行业: 金融行业安全标准

医疗健康: 医疗卫生行业要求

政府机构: 政府安全合规要求

教育科研: 教育和科研机构标准安装与配置

1. 环境准备

系统要求:

# 硬件要求

内存: 最小4GB,推荐8GB+

存储: 最小10GB,推荐50GB+

CPU: 最小2核,推荐4核+

网络: 稳定互联网连接

# 软件要求

操作系统: Linux Ubuntu 18.04+, CentOS 7+

Docker: 20.10+ 版本

Docker Compose: 1.29+ 版本

网络: 开放必要端口(8088等)

# 权限要求

Docker权限: 需要docker和docker-compose权限

网络权限: 需要网络访问权限

存储权限: 需要文件系统读写权限网络要求:

# 端口要求

Web界面: 8088 端口

API服务: 8080 端口

数据库: 3306 端口(内部)

扫描服务: 多种扫描端口

# 网络访问

出站连接: 访问漏洞库和更新服务

入站连接: 管理界面访问和API调用

扫描连接: 到目标系统的网络连接安全考虑:

# 安全配置

防火墙: 配置适当的防火墙规则

访问控制: 限制管理界面访问权限

加密传输: 使用HTTPS加密通信

日志审计: 启用详细日志记录

备份策略: 定期备份配置和数据2. 安装步骤

一键安装脚本(推荐):

# 使用官方一键安装脚本

# 此脚本会自动安装Docker并启动AIG

curl https://raw.githubusercontent.com/Tencent/AI-Infra-Guard/main/docker.sh | bash

# 安装过程包括

1. 检查系统环境

2. 安装Docker(如需要)

3. 下载AIG镜像

4. 启动所有服务

5. 验证安装结果

# 访问管理界面

安装完成后访问: http://localhost:8088

默认账号: admin

默认密码: admin(首次登录需修改)使用预构建镜像:

# 克隆仓库

git clone https://github.com/Tencent/AI-Infra-Guard.git

cd AI-Infra-Guard

# 使用预构建镜像启动

docker-compose -f docker-compose.images.yml up -d

# 此方法的优势

快速启动: 使用Docker Hub预构建镜像

稳定可靠: 官方测试和验证的镜像

易于管理: 完整的容器编排配置从源码构建:

# 克隆源码

git clone https://github.com/Tencent/AI-Infra-Guard.git

cd AI-Infra-Guard

# 从源码构建和启动

docker-compose up -d

# 构建过程

1. 构建自定义Docker镜像

2. 配置所有服务依赖

3. 启动完整服务栈

4. 初始化数据库和配置

# 适用场景

开发测试环境

自定义修改需求

特定环境适配验证安装:

# 检查服务状态

docker ps # 查看所有容器运行状态

docker logs aig-web # 查看Web服务日志

# 服务健康检查

访问 http://localhost:8088/health

访问 http://localhost:8080/api/health

# 登录测试

使用默认凭证登录管理界面

验证各功能模块正常可用3. 配置说明

初始配置:

# 首次登录配置

1. 修改默认管理员密码

2. 配置系统基本设置

3. 设置网络和代理配置

4. 配置邮件通知设置

5. 更新漏洞库和规则库

# 系统设置

{

"system": {

"name": "AIG Security Platform",

"language": "zh-CN",

"timezone": "Asia/Shanghai",

"auto_update": true

}

}扫描配置:

# 扫描器配置

{

"scanner": {

"concurrency": 10,

"timeout": 300,

"retries": 3,

"rate_limit": 100,

"exclude_patterns": []

}

}网络配置:

# 网络设置

{

"network": {

"proxy": "",

"dns_servers": ["8.8.8.8", "1.1.1.1"],

"scan_ports": "1-10000",

"exclude_ranges": []

}

}通知配置:

# 通知设置

{

"notifications": {

"email": {

"enabled": true,

"smtp_server": "smtp.example.com",

"port": 587,

"username": "alert@example.com",

"password": "password"

},

"webhook": {

"enabled": false,

"url": "https://hook.example.com/alert"

}

}

}存储配置:

# 数据存储

{

"storage": {

"reports_retention": 365,

"logs_retention": 90,

"scan_data_retention": 30,

"backup_enabled": true,

"backup_schedule": "0 2 * * *"

}

}使用指南

1. 基本工作流

使用AI-Infra-Guard的基本流程包括:系统部署 → 目标配置 → 扫描执行 → 结果分析 → 修复验证。整个过程设计为系统化、自动化,帮助企业建立完整的安全检测闭环。

2. 基本使用

系统初始化:

# 首次使用设置

1. 登录管理界面 http://localhost:8088

2. 修改默认密码和系统设置

3. 更新漏洞库和检测规则

4. 配置通知和集成设置

5. 创建扫描目标和策略

# 用户管理

管理员: 创建和管理用户账号

权限分配: 分配适当的操作权限

审计日志: 查看用户操作日志目标管理:

# 添加扫描目标

1. 定义扫描目标(IP、域名、URL)

2. 配置目标属性和标签

3. 设置认证凭据(如需要)

4. 定义扫描范围和排除规则

5. 保存目标配置

# 目标类型

单个主机: 指定IP或域名

网络范围: CIDR格式网络范围

URL列表: 多个Web地址

云环境: 云平台资源扫描扫描执行:

# 启动扫描

1. 选择扫描目标和策略

2. 配置扫描参数和选项

3. 立即执行或计划任务

4. 监控扫描进度和状态

5. 查看实时结果和日志

# 扫描类型

全面扫描: 完整的深度扫描

快速扫描: 快速安全评估

合规扫描: 特定合规要求扫描

自定义扫描: 自定义检测项目结果分析:

# 漏洞分析

漏洞列表: 查看所有发现的漏洞

风险评级: 按风险等级分类查看

影响分析: 分析漏洞业务影响

修复优先级: 基于风险的修复优先级

# 报告生成

详细报告: 生成详细的安全评估报告

导出格式: PDF, HTML, CSV等多种格式

定制报告: 自定义报告内容和格式

比较报告: 多次扫描结果对比修复管理:

# 漏洞修复

修复建议: 详细的修复步骤和建议

责任分配: 分配修复任务给团队成员

进度跟踪: 跟踪修复进度和状态

验证测试: 修复后验证扫描

# 集成工作流

工单系统: 与ITSM系统集成

项目管理: 与项目管理工具集成

通信工具: 与团队通信工具集成3. 高级用法

API集成:

# RESTful API使用

获取扫描结果: GET /api/scans/{id}/results

创建扫描任务: POST /api/scans

管理目标: GET/POST /api/targets

获取报告: GET /api/reports/{id}

# 自动化集成

CI/CD流水线: 集成到开发流水线

自动化运维: 与运维自动化平台集成

监控告警: 与监控系统集成

数据分析和BI: 与数据分析平台集成自定义规则:

# 规则开发

指纹规则: 在data/fingerprints/添加YAML规则

漏洞规则: 在data/vuln/添加漏洞检测规则

MCP规则: 在data/mcp/添加MCP安全规则

越狱数据集: 在data/eval添加评估数据集

# 规则语法

基于YAML的规则定义

支持多种检测条件和模式

可扩展的规则引擎

社区规则共享和导入大规模部署:

# 分布式部署

多个扫描器节点: 分布式扫描能力

负载均衡: 扫描任务负载均衡

高可用: 关键服务高可用部署

水平扩展: 根据需求水平扩展

# 企业级特性

多租户支持: 支持多个团队或项目

审计合规: 完整的审计日志记录

性能优化: 大规模环境性能优化

备份恢复: 企业级备份和恢复方案合规扫描:

# 合规框架

等保2.0: 网络安全等级保护合规扫描

ISO27001: 信息安全管理体系合规检查

PCI DSS: 支付卡行业数据安全标准

GDPR: 通用数据保护条例合规评估

# 自定义合规

自定义合规框架定义

合规要求映射和检查

合规报告生成

持续合规监控应用场景实例

案例1:企业AI基础设施安全评估

场景:企业部署了多个AI平台和框架,需要全面安全评估

解决方案:使用AI-Infra-Guard进行全面的AI基础设施安全扫描。

实施流程:

# 环境发现

1. 识别所有AI相关系统和组件

2. 包括开发、测试、生产环境

3. 覆盖Ollama、vLLM、ComfyUI等平台

4. 包括相关依赖和服务

# 安全扫描

全面扫描: 对所有识别系统进行深度扫描

漏洞检测: 检测已知CVE漏洞和安全风险

配置审计: 检查安全配置和最佳实践

风险评估: 评估整体安全风险状况

# 修复加固

优先级修复: 基于风险等级制定修复计划

配置加固: 按照安全最佳实践加固配置

持续监控: 建立持续安全监控机制

定期评估: 定期进行安全重新评估企业价值:

-

风险可视化:全面了解AI基础设施安全状况

-

合规保障:满足安全合规和审计要求

-

预防性安全:提前发现和修复安全漏洞

-

成本优化:减少安全事件导致的损失

-

信任建立:增强客户和合作伙伴信任

案例2:MCP服务器安全检测

场景:企业使用多个MCP服务器,需要检测安全风险

解决方案:使用AIG的MCP服务器风险扫描功能。

检测实施:

# MCP服务器清单

列出所有MCP服务器实例

包括开发和生产环境

记录版本和配置信息

确定网络访问权限

# 风险扫描

协议分析: 深度分析MCP协议实现

配置检查: 检查服务器安全配置

漏洞检测: 检测已知安全漏洞

访问控制: 评估访问控制机制

# 安全加固

漏洞修复: 修复发现的安全漏洞

配置优化: 优化安全配置设置

访问加固: 加强访问控制措施

监控告警: 部署安全监控和告警实施效果:

-

全面覆盖:覆盖9大类MCP安全风险

-

深度检测:AI驱动的深度安全分析

-

风险量化:量化的安全风险评估

-

actionable:具体的修复建议和指导

-

持续保障:建立持续安全检测机制

案例3:AI应用越狱风险评估

场景:企业开发AI应用,需要评估Prompt安全风险

解决方案:使用AIG的越狱评估功能进行安全测试。

评估过程:

# 应用分析

分析AI应用架构和组件

识别Prompt处理逻辑

确定用户输入处理流程

评估潜在攻击面

# 越狱测试

数据集测试: 使用精选越狱数据集测试

边界测试: 测试各种边界情况和输入

绕过测试: 测试安全机制绕过可能性

影响评估: 评估潜在影响和风险

# 安全加固

输入验证: 加强输入验证和过滤

输出过滤: 实施输出内容过滤

监控检测: 部署异常检测和监控

应急响应: 制定应急响应计划安全效益:

-

风险识别:早期识别越狱和安全风险

-

预防措施:实施预防性安全措施

-

用户保护:保护用户免受恶意内容影响

-

合规性:满足内容安全合规要求

-

品牌保护:保护企业品牌和声誉

总结

AI-Infra-Guard作为腾讯朱雀实验室开发的AI红队测试平台,通过其全面的检测能力、企业级的功能设计和易用的操作界面,为企业提供了强大的AI安全检测解决方案。其开源特性和持续更新,使其成为AI安全领域的重要工具。

核心优势:

-

🔍 全面检测:覆盖AI基础设施、MCP服务器、越狱评估

-

🏢 企业级:面向企业环境的设计和功能

-

🤖 智能驱动:AI增强的安全检测和评估

-

🔧 易于使用:简洁的界面和自动化操作

-

🌐 开源开放:开源模式,社区驱动发展

适用场景:

-

企业AI基础设施安全评估

-

MCP服务器安全检测和加固

-

AI应用越狱风险评估

-

安全合规和审计要求满足

-

持续安全监控和管理

技术特色:

-

多维度检测:覆盖多个安全检测维度

-

可扩展架构:插件化和可扩展设计

-

丰富集成:支持多种工具和系统集成

-

详细报告:全面的报告和可视化

-

持续更新:活跃的开发和漏洞库更新

🌟 GitHub地址:

https://github.com/Tencent/AI-Infra-Guard

🚀 快速部署:

支持Docker一键部署

💬 社区支持:

通过GitHub和社区获取支持

立即部署AI-Infra-Guard,提升您的AI安全防护能力!

最佳实践建议:

-

🏢 企业用户:建立完整的AI安全检测体系

-

🔧 安全团队:集成到现有安全运维流程

-

👨💻 开发者:在开发过程中进行安全测试

-

📊 管理者:基于报告进行安全决策

-

🤝 社区用户:参与项目贡献和功能开发

注意事项:

-

⚠️ 合规使用:遵守法律法规和授权要求

-

🔒 权限控制:合理控制扫描权限和范围

-

📋 测试授权确保获得适当的测试授权

-

💾 数据安全:保护扫描结果和敏感数据

-

🔄 定期更新:保持系统和规则库最新版本

AI-Infra-Guard持续演进和发展,欢迎企业用户和开发者反馈贡献,共同推动AI安全技术的发展!

更多推荐

已为社区贡献49条内容

已为社区贡献49条内容

所有评论(0)