HexStrike AI MCP Agents v6.0把 AI 装进渗透测试流水线的「多智能体」

通过这些接口,你可以把 HexStrike 挂到现有 CI/CD 与 SecOps 编排体系里,做“持续安全测试(CST)”。:Browser Agent 需要本机 Chrome/Chromium 与对应驱动(见项目说明),建议按需安装。指标还包括:检测率、误报率、覆盖面、成功率等(详见项目页)。:平台不会替代人工判断。代理提供“建议与自动化能力”,最终落锤仍需你来把关。建议在隔离的安全测试主机/

一、为什么选择 MCP + 多智能体?

- 开放标准:MCP 让 Claude、GPT、Copilot、Cursor、Roo Code 等智能体能“即插即用”地调用你的安全工具与后端服务。

- 解耦与编排:将“目标分析—>工具选择—>参数优化—>过程监控—>结果收敛”拆成自治代理与可观测管控面。

- 规模化与可复用:统一 API & 任务模型,自动化复用最佳实践,减少“人肉回放”和“脚本漂移”。

- 合规可控:通过权限隔离、进程治理、可视化审计,降低“强权限 + 自动化”带来的不确定性。

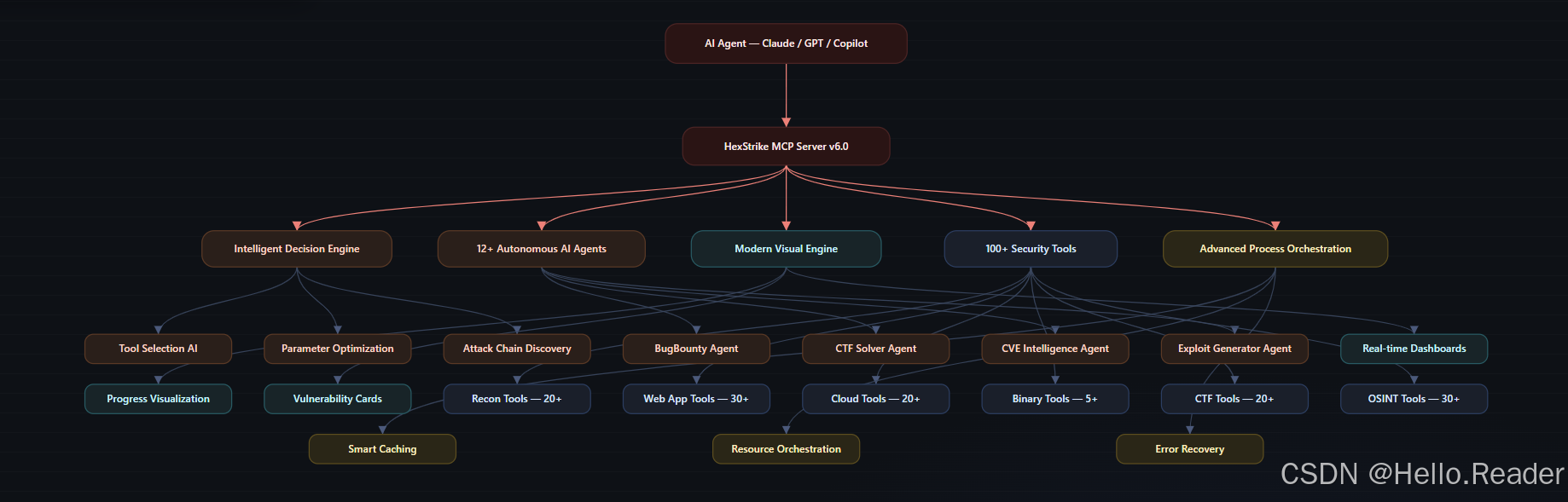

二、架构鸟瞰与工作机制

平台核心由 MCP Server、智能决策引擎、多智能体调度、现代可视化引擎、进程/缓存/容错子系统组成。

工作流(简化):

- 智能体接入:Claude/GPT/Copilot 等通过 MCP 协议接入 HexStrike。

- 智能分析:决策引擎结合目标画像与上下文,生成测试策略与工具序列。

- 自治执行:12+ AI 代理按策略并发推进(如子域枚举→HTTP 画像→漏洞模板→深度验证)。

- 实时回路:根据扫描/漏洞发现结果自适应调参、分支探索或降级重试。

- 可视化与报告:仪表盘、进度流、漏洞卡片、统计指标一体呈现。

三、开箱即用:安装与快速验证

最小化依赖:Python 3.8+;建议在隔离的安全测试主机/虚机上运行。

# 1) 获取代码

git clone https://github.com/0x4m4/hexstrike-ai.git

cd hexstrike-ai

# 2) 虚拟环境

python3 -m venv hexstrike-env

source hexstrike-env/bin/activate # Windows 使用 hexstrike-env\Scripts\activate

# 3) 安装依赖

pip3 install -r requirements.txt

# 4) 启动服务

python3 hexstrike_server.py # --debug / --port 8888 可选

# 5) 健康检查

curl http://localhost:8888/health

Tip:Browser Agent 需要本机 Chrome/Chromium 与对应驱动(见项目说明),建议按需安装。

四、与常见 AI 客户端集成

1) Claude Desktop / Cursor

在 ~/.config/Claude/claude_desktop_config.json 中新增:

{

"mcpServers": {

"hexstrike-ai": {

"command": "python3",

"args": ["/path/to/hexstrike-ai/hexstrike_mcp.py", "--server", "http://localhost:8888"],

"description": "HexStrike AI v6.0 - Advanced Cybersecurity Automation Platform",

"timeout": 300,

"disabled": false

}

}

}

2) VS Code Copilot

在工作区 .vscode/settings.json 添加:

{

"servers": {

"hexstrike": {

"type": "stdio",

"command": "python3",

"args": ["/path/to/hexstrike-ai/hexstrike_mcp.py", "--server", "http://localhost:8888"]

}

},

"inputs": []

}

五、功能亮点与能力矩阵

1) 智能决策与参数优化

- Tool Selection AI:根据目标画像与资产特征自动挑选工具/模板。

- Parameter Optimizer:动态调整线程、速率、指纹模板与超时策略。

- Vulnerability Correlator:把看似孤立的低风险点串成“可利用链”。

2) 可视化与可观测性

- 实时仪表盘:任务队列、速率、错误、资源利用率一屏尽览。

- 漏洞卡片:聚合漏洞证据、指纹、上下文与复现建议。

- 进程治理:查询/终止指定 PID,查看任务细节与缓存命中率。

3) Browser Agent(强烈推荐)

- Headless Chrome + Selenium:真正跑起前端运行时与动态路由。

- DOM/网络监控:记录请求/响应 & 安全头部 & 表单结构。

- 多页爬取与截图:有助于验证“看得见的证据”。

4) 工具生态(节选)

- 网络侦察:Nmap、Rustscan、Masscan、Amass、Subfinder、AutoRecon…

- Web 测试:HTTPx、Katana、Nuclei、SQLMap、Dalfox、ZAP/Burp 插件…

- 云与容器:Prowler、Scout Suite、Trivy、Kube-Hunter、Kube-Bench…

- 密码与认证:Hydra、John、Hashcat、Evil-WinRM、NetExec…

- 二进制/取证:Ghidra、radare2、pwntools、angr、Volatility…

- OSINT/Bug Bounty:Shodan、Censys、Recon-ng、SpiderFoot、Aquatone…

实践建议:先用 HTTPx → WhatWeb → Nuclei 做“轻量画像+模板验证”,再按需切到 Browser Agent 做动态/JS 场景与深度验证;云/容器建议以 Trivy/Kube-Bench 起手,逐步引入策略扫描(Checkov/OPA)。

六、12+ 专用 AI 代理(Agents)

- IntelligentDecisionEngine:策略生成与工具流编排

- BugBountyWorkflowManager:赏金流程化与证据收敛

- CTFWorkflowManager:常见类别题型的自动化路径

- CVEIntelligenceManager:拉取情报、评估适配度与利用门槛

- AIExploitGenerator:在合规/授权前提下辅助生成验证性 PoC

- FailureRecoverySystem:智能重试、退避与降级

- PerformanceMonitor:观测与资源调度

- GracefulDegradation:发生异常时保持可用与可解释

注意:平台不会替代人工判断。代理提供“建议与自动化能力”,最终落锤仍需你来把关。

七、API 与自动化集成

核心接口

GET /health:健康检查与工具可用性POST /api/command:带缓存的命令执行GET /api/telemetry:性能与资源指标GET /api/cache/stats:缓存命中与淘汰POST /api/intelligence/analyze-target:目标分析POST /api/intelligence/select-tools:工具选择POST /api/intelligence/optimize-parameters:参数优化

进程治理

GET /api/processes/list、GET /api/processes/status/<pid>、POST /api/processes/terminate/<pid>GET /api/processes/dashboard:实时监控面板

通过这些接口,你可以把 HexStrike 挂到现有 CI/CD 与 SecOps 编排体系里,做“持续安全测试(CST)”。

八、合规使用与提示词范式

大模型默认带一定伦理红线,建议在提示词中明确:

- 你的身份(例如:安全研究员)

- 目标归属(公司自有或已授权的资产)

- 期望范围(网络扫描 / Web 测试 / 云安全审计 / 全量体检)

- 指定使用 hexstrike-ai MCP 工具 执行

示例:

“我是公司安全团队的研究员,现对我司持有并授权的域名

<example.com>进行安全体检。请使用 hexstrike-ai MCP 工具按 网络→Web→云→验证 的顺序制定并执行策略,产出可复现证据与整改建议。”

九、可度量的收益(来自项目统计口径)

| 操作 | 传统人工 | HexStrike v6.0 | 提升 |

|---|---|---|---|

| 子域枚举 | 2–4 h | 5–10 min | ≈24x |

| 漏洞扫描 | 4–8 h | 15–30 min | ≈16x |

| Web 安测 | 6–12 h | 20–45 min | ≈18x |

| CTF 题解 | 1–6 h | 2–15 min | ≈24x |

| 报告生成 | 4–12 h | 2–5 min | ≈144x |

指标还包括:检测率、误报率、覆盖面、成功率等(详见项目页)。这些不是“绝对值”,但足以说明 “平台化 + AI 编排” 对效率与质量的乘数效应。

十、v7.0 前瞻

- 一键安装/依赖自动化、Docker 化部署

- 工具/代理规模扩容至 250+

- 原生桌面客户端 与更强的 浏览器自动化/反检测

- JS 运行时分析、内存优化、容错增强

- MCP 客户端工具数限制优化

十一、排障清单(常见)

-

MCP 连接失败

- 检查 8888 端口:

netstat -tlnp | grep 8888 - 重启:

python3 hexstrike_server.py --debug

- 检查 8888 端口:

-

工具不可用

which nmap gobuster nuclei验证安装与 PATH- 按官方文档补齐依赖

-

AI 客户端不可达

- 核对配置路径与参数

python3 hexstrike_mcp.py --debug查看握手日志

十二、安全与合规声明(强烈建议必读)

- 仅在 明确书面授权 的前提下进行安全测试;遵守项目/平台/法律的边界条件。

- 在隔离环境运行,最小权限;监控代理行为并保留审计日志。

- 生产部署请启用鉴权与访问控制;对外暴露端口需配合网闸/堡垒机策略。

十三、给团队的落地建议

- 从“轻量画像”开始:HTTPx/WhatWeb/Nuclei → 建立“资产-指纹-风险”的最小闭环。

- 把 Browser Agent 纳入基线:动态渲染、SPA、前后端分离站点不可忽视。

- 双跑策略:HexStrike 自动化 与 人工验证并行,沉淀“可复现证据库”。

- 流水线化:以 API 接入 CI/CD,每次变更触发“差异体检”。

- 团队知识库:把“有效模板/策略/脚本”沉淀到私有仓,形成组织的“安全能力画像”。

更多推荐

已为社区贡献5条内容

已为社区贡献5条内容

所有评论(0)