CobaltStrike4.0渗透工具cs下载、安装和使用教程

简介

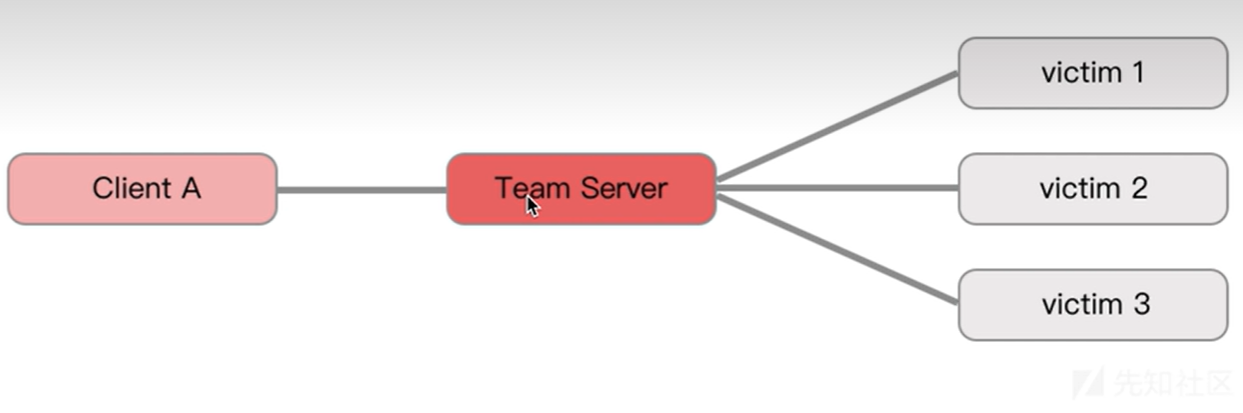

cobalt strike(简称CS)是一款团队作战渗透测试神器,分为客户端及服务端,一个服务端可以对应多个客户端,一个客户端可以连接多个服务端。

主要是用来后期持久渗透、横向移动、流量隐藏、数据窃取的工具。当已经在目标机器上执行了CS的payload,它会创建一个Beacon(远控木马功能)回连到C2服务器。

C/S框架

客户端(Client GuI):团队成员使用的图形化界面

服务器(Team Server):

- 控制:Team Server是Cobalt Strike中所有payload的主控制器,与victim的所有连接bind/reverse都由Team Server管理

- 日志记录:Cobalt Strike中发生的所有事件保存在logs文件夹

- 信息搜集:收集在后渗透阶段发现的、或攻击者在目标系统上用于登录的所有凭据credentials

- 自定义脚本:cat teamserver可看到该文件是一个简单的bash脚本(可根据自己要求修改)调用Metasploit RPC服务msfrped并启动服务器cobaltstrike.jar

安装

下载地址:

链接:https://pan.baidu.com/s/16ZwH-ks0Qh9CGMZ-Y7E5qw

提取码:8888

下载后解压,将有修改中文版拖入kali虚拟机中

在终端打开该文件夹

为"agscript"、“c2lint”、"peclone"和"teamserver"文件赋予执行权限。

chmod +x agscript

chmod +x c2lint

chmod +x peclone

chmod +x teamserver

ls -l查看一下权限

启动服务端

./teamserver 192.168.47.129 123456

#192.168.47.129 电脑的ip地址/如果是云主机就填公网ip,123456是密码

报错的话,在前面加上sudo命令

启动客户端

windows本机打开cs原版文件夹 start.bat

弹出一个窗口,输入host为kali ip,端口默认50050、user默认

密码是前面自己设置的,123456

connect后连接成功,弹出以下界面

简单使用

Listenrs功能

作用:一个监听器既是一个payload的配置信息,同时又是Cobalt Strike起一个服务器来接收来自这个payload 的连接的指示。

开始操作,选择Listener监听器

点击add添加监听器

name输入监听器名称(随意)

payload选择默认的http反弹方式

host选择前面使用到的kali ip

port随便填一个没有在使用的83

点击save保存

Listener添加成功

可以看到kali虚拟机中服务端已经开始监听

![]()

选择Scripted Web Delivery脚本攻击

弹窗最上面有一段简单的功能介绍,翻译过来就是:提供的一行代码将允许您快速获得目标主机上的会话

url随便起一个名字

host依然填服务端的kali ip

port端口随便填一个没有在使用的82

listener选择刚刚创建的那个test1

type选择powershell(powershell用于在 Windows 中自动执行管理任务)

点击launch启动

生成一条payload,复制它

打开目标主机,我这里用的windows本机,将payload复制到搜索框,点击运行powershell

实战的过程中,需要让受害者执行这条语句

反弹回来说明Listener是正常运行的

点击view->web log,里面会显示一些访问信息

更多推荐

已为社区贡献2条内容

已为社区贡献2条内容

所有评论(0)