简介

该用户还未填写简介

擅长的技术栈

未填写擅长的技术栈

可提供的服务

暂无可提供的服务

泛微OA V8 SQL注入漏洞和文件上传漏洞

fofa语句app="泛微-协同办公OA"SQL注入在泛微OA V8中的getdata.jsp文件里,通过gatData方法将数据获取并回显在页面上,而在getData方法中,判断请求里cmd参数是否为空,如果不为空,调用proc方法。其中它存在四个参数,分别为空字符串、cmd参数值、request对象以及serverContext对象,通过对cmd参数值进行判断,当cmd值等于getSelect

M芯片Mac强开DevTools没你版本?这个极简方案不用打开IDA也能找到你的函数地址!

摘要:针对M芯片Mac电脑微信版本不适配GitHub项目WeChatOpenDevTools-Python-arm的问题,作者分享了一种无需IDA的地址查找方法。通过Mac自带的strings命令,可直接搜索关键字符串(如"https://applet-debug.com/devtools/wechat_app.html"、"devTools"等)获取偏移地

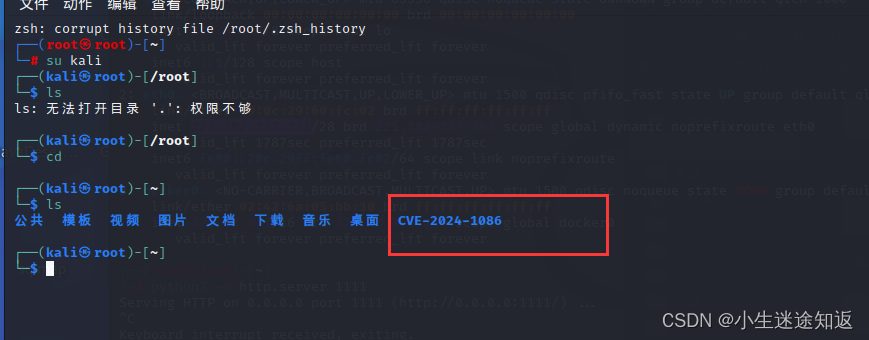

【漏洞复现】(CVE-2024-1086)Linux内核中提权漏洞CVE-2024-1086

# 影响范围以下版本的Linux内核受该漏洞影响:该漏洞不适用于内核配置 `CONFIG_INIT_ON_ALLOC_DEFAULT_ON=y` 且 Linux 内核版本 > 6.4 的系统。## 检查是否受漏洞影响### 1. 检查当前Linux内核版本在终端运行以下命令,查看当前内核版本:uname -a。

到底了