简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

更新日期:2021.04.140x01 测试条件这个是get请求的,要求对方可以接收post请求,也就是说对方应该是request在发送请求的时候,要将bp的请求方式修改为post型将安全狗的cc防攻击功能关闭0x02 代码# -*- encoding: utf-8 -*-# Time : 2021/04/14 15:33:48# Author: crowimport requests'''POS

Metasploitable漏洞演练系统 是Metasploit团队维护的一个集成了各种漏洞弱点的Linux主机(ubuntu)镜像,这方便大家对于msf的学,以下以6667端口的unreal_ircd_3281_backdoor进行攻击。可以在虚拟机中启动(登录密码和账号都是msfadmin)查看其ip: ifconfig地址为:192.168.127.145然后在kali linux中进

Metasploitable漏洞演练系统 是Metasploit团队维护的一个集成了各种漏洞弱点的Linux主机(ubuntu)镜像,这方便大家对于msf的学,以下以6667端口的unreal_ircd_3281_backdoor进行攻击。可以在虚拟机中启动(登录密码和账号都是msfadmin)查看其ip: ifconfig地址为:192.168.127.145然后在kali linux中进

01背景介绍在使用cobalt strike的场景中,很多时候会遇到内网机是Windows不出网,而外网机是Linux的,而且外网机只能获取到低权限来转发流量。如果此时想使用cobalt strike来横向的话,需要使用Linux机器作为跳板机来进行操作。...

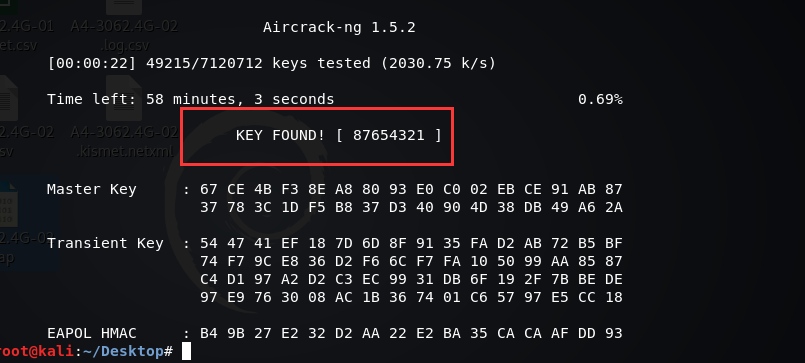

发表于2019-05-09|分类于渗透|阅读次数本文只是提供一个思路,目的是为了提升学习渗透的兴趣,禁止用于非法操作,否则后果自负 !!!1.准备工作首先你得有一个外置网卡,然后用虚拟机进行破解所需要的设备: kali linux 外置网卡要将虚拟机设置为:桥接模式转存失败重新上传取消然后就是将插入的外接网卡设置为:转存失败重新上传取消然后 ifconfig看下:2.开始攻击接着就进行混合:并将w