简介

该用户还未填写简介

擅长的技术栈

未填写擅长的技术栈

可提供的服务

暂无可提供的服务

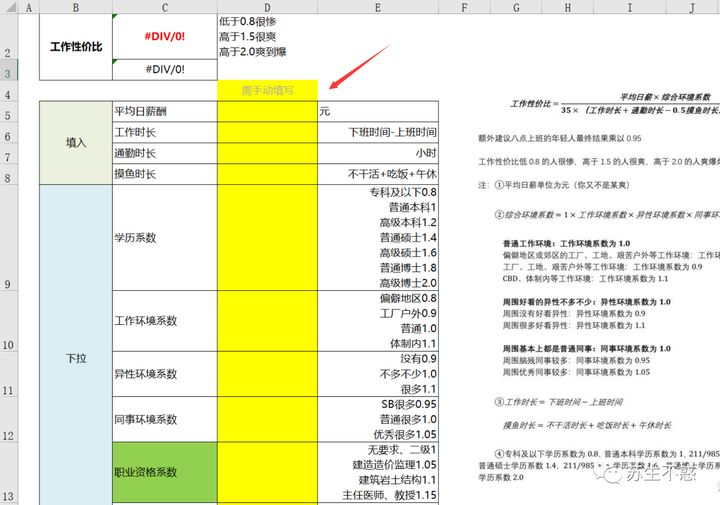

这班上的值不值

生活不只有眼前的苟且,还有诗和远方——但如果诗和远方的路费有点贵,那就先来【这班上的值不值】算一算,看看今天的班,到底值不值得你跨出这一步!输入日薪,工作时长,通勤时长,摸鱼时长,学历系数,工作环境系数,异性环境系数,同事环境系数,职业资格系数等。各位打工人,是不是每天上班遇到烦心事时,心里就想,这xx工作真是干不下去了。后来在一个群里有朋友分享了一个excel,用来测算自己这个班上的值不值。用了

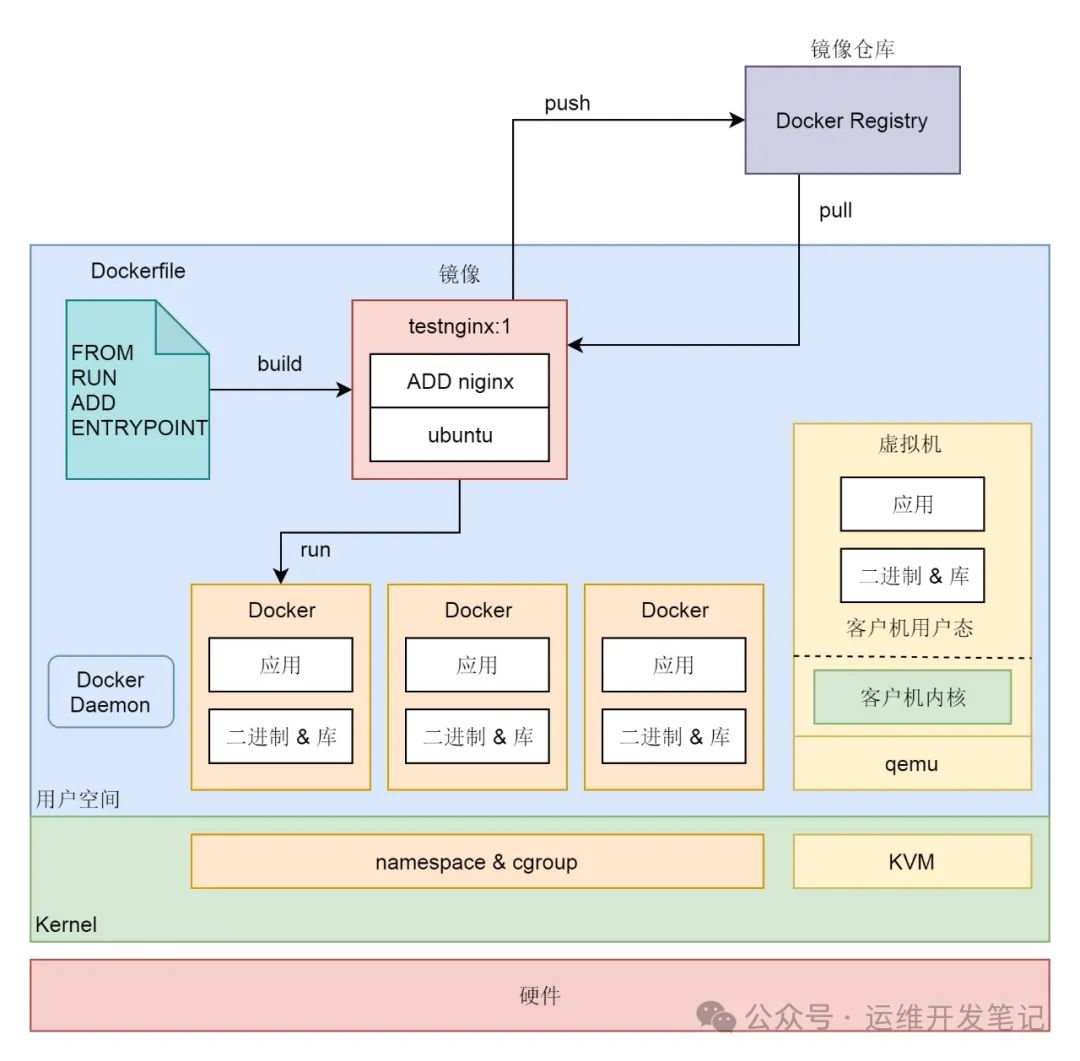

容器的底层技术:CGroup和NameSpace

无论是容器,还是虚拟机,都依赖于内核中的技术,虚拟机依赖的是 KVM,容器依赖的是 namespace 和 cgroup 对进程进行隔离和资源限制。容器实现封闭的环境主要要靠两种技术,一种是看起来是隔离的技术,称为(命名空间)。在每个 namespace 中的应用看到的,都是不同的 IP 地址、用户空间、进程 ID 等。另一种是用起来是隔离的技术,称为(资源限制),即明明整台机器有很多的 CPU、

到底了