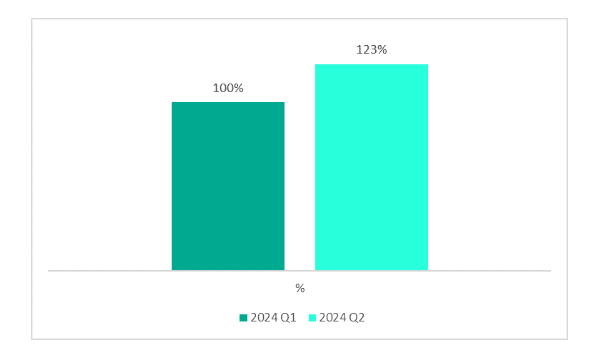

卡巴斯基检测到针对包含漏洞的Windows驱动程序的攻击增加了23%

这一趋势带来的另一个令人担忧的问题是,利用包含漏洞的驱动程序的工具激增——这些工具可以在网上找到。公司提供全面的安全产品组合,包括领先的端点保护解决方案以及多种针对性的安全解决方案和服务,以及用于应对复杂和不断变化的数字威胁的网络免疫解决方案。相关信息并未经过本网站证实,不对您构成任何投资建议,据此操作,风险自担,以上网页呈现的图片均为自发上传,如发生图片侵权行为与我们无关,如有请直接微信联系g1

卡巴斯基专家称,攻击者正越来越多地利用包含漏洞的驱动程序来攻击 Windows。2024年第二季度,遭受这种技术攻击的系统数量较第一季度增长了23%。包含漏洞的驱动程序可被用于广泛的攻击,包括勒索软件和高级持续性威胁(APT)。

利用包含漏洞的驱动程序的网络攻击被称为 BYOVD(自带漏洞的驱动程序)。它们允许攻击者尝试禁用系统上的安全解决方案并提升权限,使他们能够执行各种恶意活动,例如安装勒索软件或建立持久性以进行间谍活动或破坏,特别是如果高级持续性威胁(APT)组织是攻击的幕后黑手。

卡巴斯基报告称,这种攻击技术在2023年加速发展,目前势头正猛,对个人和组织都有潜在影响。2024年第二季度,遭到使用BYOVD技术攻击的系统数量比上一季度增加了近23%。

利用包含漏洞的驱动程序进行攻击的动态变化

“尽管这些驱动程序本身是合法的,但它们可能包含漏洞。这些漏洞可能被用于恶意目的。攻击者使用各种工具和方法在系统中安装有漏洞的驱动程序。一旦操作系统加载了这个驱动程序,攻击者就可以利用它来规避操作系统内核的安全边界,从而达到自己的目的,”卡巴斯基反恶意软件研究负责人Vladimir Kuskov揭示说。

这一趋势带来的另一个令人担忧的问题是,利用包含漏洞的驱动程序的工具激增——这些工具可以在网上找到。尽管到2024年这些工具相对较少——自2021年以来只有24个项目被发布——但卡巴斯基专家观察到去年这些工具在网上的发布数量有所增加。“虽然没有什么能真正阻止威胁行为者开发他们自己的私人工具,但公开可用的工具消除了研究和利用包含漏洞的驱动程序所需的特定技能。仅在 2023年,我们就发现大约 16 种这种性质的新工具,这标志着与前几年观察到的仅仅一两个工具相比有了大幅增加。鉴于这种增长,强烈建议对所有系统都实施强有力的保护措施,”Vladimir Kuskov解释说。

为了应对利用驱动漏洞的相关威胁,以下措施是有效的:

· 彻底了解您的基础设施并密切监控其资产,重点关注边界。

· 要保护企业免受各种威胁的侵害,可使用卡巴斯基 Next 产品系列的解决方案。该解决方案可为任何规模和行业的组织提供实时保护、威胁可见性、调查和响应能力,并保护系统免受驱动程序漏洞被利用。

· 实施补丁管理流程,检测基础设施中的包含漏洞的软件,并及时安装安全补丁。卡巴斯基端点安全和卡巴斯基漏洞数据源等解决方案可在这方面提供帮助。

· 定期进行安全评估,以识别和修补漏洞,防止它们成为攻击者的入口。

更多有关2024年第二季度漏洞和漏洞利用威胁情况详情,请访问Securelist。第十六届卡巴斯基安全分析师峰会(SAS)将于2024年10月22日至25日在巴厘岛举行,届时您将深入了解不断变化的网络威胁世界,并进行深入交流。

关于卡巴斯基

卡巴斯基是一家成立于1997年的全球网络安全和数字隐私公司。迄今为止,卡巴斯基已保护超过十亿台设备免受新兴网络威胁和针对性攻击。卡巴斯基不断将深度威胁情报和安全技术转化成创新的安全解决方案和服务,为全球的企业、关键基础设施、政府和消费者提供安全保护。公司提供全面的安全产品组合,包括领先的端点保护解决方案以及多种针对性的安全解决方案和服务,以及用于应对复杂和不断变化的数字威胁的网络免疫解决方案。我们还帮助全球220,000家企业客户保护最重要的东西。要了解更多详情,请访问www.kaspersky.com.

「免责声明」:以上页面展示信息由第三方发布,目的在于传播更多信息,与本网站立场无关。我们不保证该信息(包括但不限于文字、数据及图表)全部或者部分内容的准确性、真实性、完整性、有效性、及时性、原创性等。相关信息并未经过本网站证实,不对您构成任何投资建议,据此操作,风险自担,以上网页呈现的图片均为自发上传,如发生图片侵权行为与我们无关,如有请直接微信联系g1002718958。

更多推荐

已为社区贡献5773条内容

已为社区贡献5773条内容

所有评论(0)