wireshark密码嗅探侵入后台管理系统

背景:后台管理系统仅为内网使用并与资金流转息息相关,但是为http协议传输,且用户名密码没有加密,遂想尝试获取其他用户的用户名密码并突破内网侵入后台管理系统;思路:1:本机开启WiFi热点,使用wireshark混杂模式监听对应网卡,待目标用户连接WIFI,并执行登录后台操作后获取用户名密码2:为方便在家办公,公司开启了VPN远程连接内网,VPN账号用户名按既定规则生成,密码为八位...

背景:

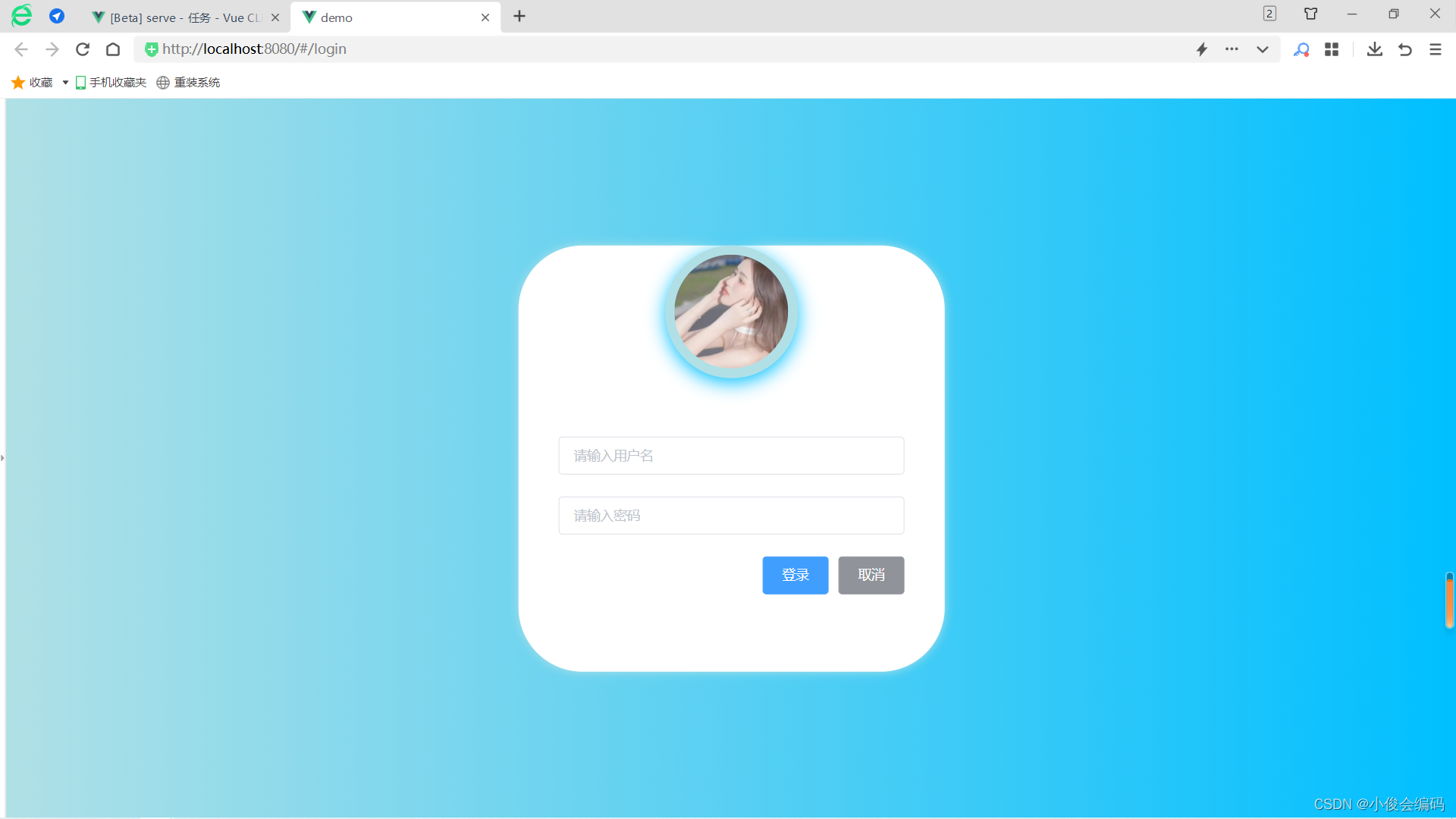

后台管理系统仅为内网使用并与资金流转息息相关,但是为http协议传输,且用户名密码没有加密,遂想尝试获取其他用户的用户名密码并突破内网侵入后台管理系统;

思路:

1:本机开启WiFi热点,使用wireshark混杂模式监听对应网卡,待目标用户连接WIFI,并执行登录后台操作后获取用户名密码

2:为方便在家办公,公司开启了VPN远程连接内网,VPN账号用户名按既定规则生成,密码为八位,为用户自己设定(估计弱密码非常多),因此用户名是已知的,完全可以通过弱密码爆破进入内网

具体实现:

一:本电脑开启WiFi热点,设置为不需要密码,允许任何人连接

二:开启wireshark,使用混杂模式监听对应无线网卡

新手教程:

https://www.cnblogs.com/TankXiao/archive/2012/10/10/2711777.html

三:对数据包进行过滤--http.request.method== "POST"

四:追踪对应HTTP流,分析报文,找到对应用户名,密码

五:抓包重放:burpsuite爆破获取内网密码(关于burpsuite使用,以后会写相关文章,敬请关注)

改善措施:

1)使用https协议

2)内网密码使用用户自己设置八位密码+六位动态码的形式

3)重要字段对应value用户名密码加密处理

总结:

没有绝对的安全,我们需要做的是提高攻击的成本!像上面这种例子攻击的成本就会很低,使用一些简单的方法就可以破解,而后台管理跟用户资金息息相关,非常重要!

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)