bugku 文件包含

点击后,跳转到一个index页面,并且url后有flag=show.php,根据搜索知道这是典型的文件包含问题(虽然这里题目提示是文件包含了)之后尝试改为flag=index,发现不对。在开发过程中,当频繁需要跳转网页,或者需要某个函数时,程序员喜欢将重复的函数写道一个单独的文件中,在需要时调用文件,这种文件调用叫做文件包含。当调用的不是函数,而是一个文件时,就相当于把这个文件变了变量,也就给了用

进入靶场,看到点击,尝试点击

点击后,跳转到一个index页面,并且url后有flag=show.php,根据搜索知道这是典型的文件包含问题(虽然这里题目提示是文件包含了)之后尝试改为flag=index,发现不对

上网查询,发现文件包含题,可以使用PHP伪协议,php://filter可以获取指定文件源码。当它与包含函数结合时,php://filter流会被当作php文件执行。所以我们一般对其进行编码,让其不执行。从而导致 任意文件读取。(转载于Bugku-web-文件包含_火火火与霍霍的博客-CSDN博客_bugku 文件包含)

获取源码代码

通常获取源代码时,伪协议将xxx.php当文件执行,

使得很多信息往往不能直接显示在浏览器页面上,通常使用base64编码后再显示

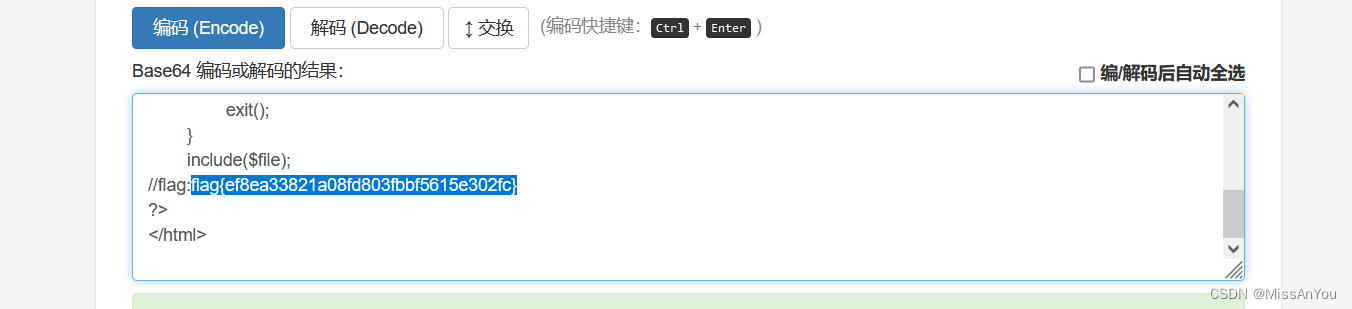

?file=php://filter/read=convert.base64-encode/resource=index.php。得到base64编码后,用网上解码器解码

在解码后,发现show.php得到的字符解码出来是index.php,所以改成index是一下

文件包含知识点(知识点转载Bugku-web-文件包含_火火火与霍霍的博客-CSDN博客_bugku 文件包含)

一、原理:

在开发过程中,当频繁需要跳转网页,或者需要某个函数时,程序员喜欢将重复的函数写道一个单独的文件中,在需要时调用文件,这种文件调用叫做文件包含

文件调用可以使代码更简介,同时使用代码更方便、更快速,但同时也带来的对应的漏洞

当调用的不是函数,而是一个文件时,就相当于把这个文件变了变量,也就给了用户操控参数的机会,就可能造成文件包含漏洞

————————————————

版权声明:本文为CSDN博主「昏头小杨」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。

原文链接:https://blog.csdn.net/qq_51775369/article/details/120784818

更多推荐

已为社区贡献3条内容

已为社区贡献3条内容

所有评论(0)