ensp练习:防火墙安全策略配置

一、实验目的:1、了解华为防火墙安全策略。2、掌握华为防火墙安全策略的配置。二、实验仪器:计算机、华为ensp模拟器、华为防火墙三、实验内容:根据网络拓扑图如上(交换机不需要配置),在防火墙配置安全策略,要求:(1)192.168.0.0/24网段可以访问server1。(2)pc2不能访问server1。(3)192.168.1.0/24网段不可以ping通serv...

一、实验目的:

1、 了解华为防火墙安全策略。

2、 掌握华为防火墙安全策略的配置。

二、实验仪器:

计算机、华为ensp模拟器、华为防火墙

三、实验内容:

根据网络拓扑图如上(交换机不需要配置),在防火墙配置安全策略,要求:

(1) 192.168.0.0/24网段可以访问server1。

(2) pc2不能访问server1。

(3) 192.168.1.0/24网段不可以ping通server1,但可以访问server1的网站。

(4) 建立域内安全策略,使192.168.0.0/24网段不可以ping通192.168.1.0/24网段。

(5) untrust区的计算机只可以访问dmz区服务器server2的网站。

(6) trust区192.168.0.0/24网段可以访问dmz区服务器,而192.168.1.0/24网段不能访问

四、实验详细步骤:

1.先配好各个pc和server的ip地址

接下来是防火墙的端口的ip配置

2.先把要求1和要求2一起配置

先把防火墙的各个端口加进对应的区域,g0/0/0和g0/0/2是在trust区的,g0/0/1是在untrust区的,g0/0/3是在dmz区内的

接着配置安全策略,因为这个过滤规则是从上到下的,先配先过滤,所以我们要把 pc2不能访问server1 这个先配了。拒绝pc2的ip地址访问,再放通192.168.0.0这个网段

接下来可以用ping命令来验证结果

192.168.0.0/24网段可以访问server1

pc2不能访问server1

第1和第2个要求已经完成。

- 192.168.1.0/24网段不可以ping通server1,但可以访问server1的网站

建立策略允许192.168.1.0/24网段通过http

验证结果,无法ping通

但是可以访问

第三个要求也完成了

4.建立域内安全策略,使192.168.0.0/24网段不可以ping通192.168.1.0/24网段。

因为同一个区域内的是可以ping通的,要让ping不通,在trust区内建立安全策略,禁止192.168.0.0网段

验证结果,192.168.0.0/24网段不可以ping通192.168.1.0/24网段了,第四个完成。

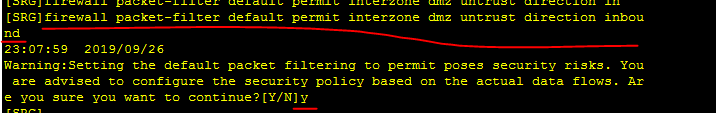

5.untrust区的计算机只可以访问dmz区服务器server2的网站。

开放untrust区到dmz区的通信,缺省包过滤

查看结果

第5个要求完成

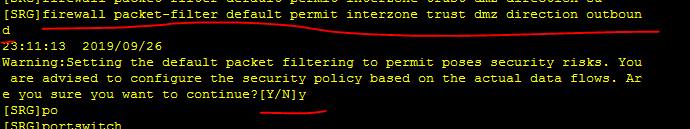

6 .trust区192.168.0.0/24网段可以访问dmz区服务器,而192.168.1.0/24网段不能访问

先把trust区到dmz区放通,再配置策略

验证结果

trust区192.168.0.0/24网段可以访问dmz区服务器

192.168.1.0/24网段不能访问

完成

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)