简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

环境(两台虚拟机):攻击机(kali):192.168.31.231目标机(win xp):192.168.31.941.使用msfconsole 进入 metasploit 控制台2.使用search ms08-067 搜索ms08-067可利用的exploit3.使用use exploit/windows/smb/ms08_067_netapi选择exploit4.使用show o...

今天的这篇文章是对Metasploit 快速入门(三)—— 服务端漏洞利用这篇文章的复现。有些地方由于环境配不好,就直接把原文的图copy过来了!温馨提示:靶机用自己的虚拟机就好,如果不想搞坏你的虚拟机,记得加快照、加快照、快照原创:合天网安实验室合天智汇在前面,我们学习了Metasploit快速入门(一)Metasploit快速入门(二)Metasploit 快速入门(二)——信息收集和扫描-续

0x00漏洞简介开启MongoDB服务时不添加任何参数时,默认是没有权限验证的,登录的用户可以通过默认端口无需密码对数据库任意操作(增、删、改、查高危动作)而且可以远程访问数据库。造成未授权访问的根本原因就在于启动 Mongodb 的时候未设置 --auth 也很少会有人会给数据库添加上账号密码(默认空口令),使用默认空口令这将导致恶意攻击者无需进行账号认证就可以登陆到数据服务器。0x01 环境搭

本文详细地介绍了常见未授权访问漏洞及其利用,具体漏洞列表如下:Jboss 未授权访问Jenkins 未授权访问ldap未授权访问Redis未授权访问elasticsearch未授权访问MenCache未授权访问Mongodb未授权访问Rsync未授权访问Zookeeper未授权访问Docker未授权访问1、Jboss未授权访问漏洞原因:在低版本中,默认可以访问Jboss web控制台(http:/

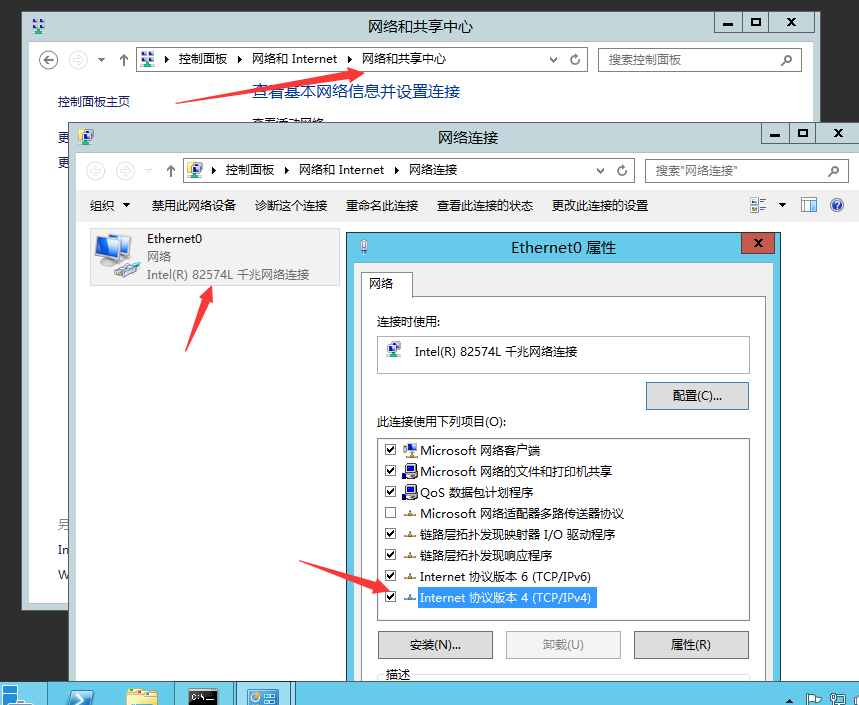

参考链接:域环境搭建Windows环境下搭建域环境目录1.设置静态ip2. 修改主机名3. 安装活动目录和DNS服务4. 提升服务器为域控5. 将win-7和win-2008加入域中6. 创建AD域用户这里使用三台机器,分别是 windows server 2012 ,windows server 2008 和 windows 7我们在这里将windows server 2012作为域控windo

1.加法加法指令:ADD(Addition)格式:ADD OPRD1,OPRD2功能:两数相加,这两个数的类型可以为存储器,寄存器,立即数不允许OPRD1和OPRD2同时为存储器带进位加法指令ADC(Addition Carry)格式:ADC OPRD1,OPRD2功能:OPRD1=OPRD1+OPRD2+CF#include<stdio.h>main()...

最近想收集一下近几年的通用型漏洞,然后就找到了这个漏洞,那就先来这个漏洞吧!01 ZooKeeper未授权访问漏洞是什么ZooKeeper是一个分布式的,开放源码的分布式应用程序协调服务,是Google的Chubby一个开源的实现,是Hadoop和Hbase的重要组件。它是一个为分布式应用提供一致性服务的软件,提供的功能包括:配置维护、域名服务、分布式同步、组服务等。ZooKeeper默认开启在2