Gemini-3.0 深度测试、代码、续写、安全、性能!

《Gemini-3.0极限测试报告》摘要 报告针对Gemini-3.0设计了四组高难度测试用例:1)高并发Go语言令牌桶限流器实现;2)React+Redux虚拟化列表搜索组件开发;3)博尔赫斯风格元小说创作(含非欧几何空间描述);4)微服务系统的跨组件安全审计(Docker/Flask/Nginx配置漏洞链分析)。这些测试全面考察模型在并发编程、复杂前端架构、风格化写作和系统安全方面的能力,重点

深度解析:Gemini-3.0 核心能力极限测试报告

导语

✅ 随着大模型技术的飞速发展,Gemini-3.0 的发布无疑是业界焦点。本报告旨在提供一套针对其高并发代码实现、复杂前端架构、风格化创意写作及多组件安全审计等核心能力的极限测试用例,供开发者和研究人员参考。这些测试用例旨在评估模型在处理复杂逻辑、跨领域知识融合和细微风格控制方面的能力。

正文:核心能力极限测试用例

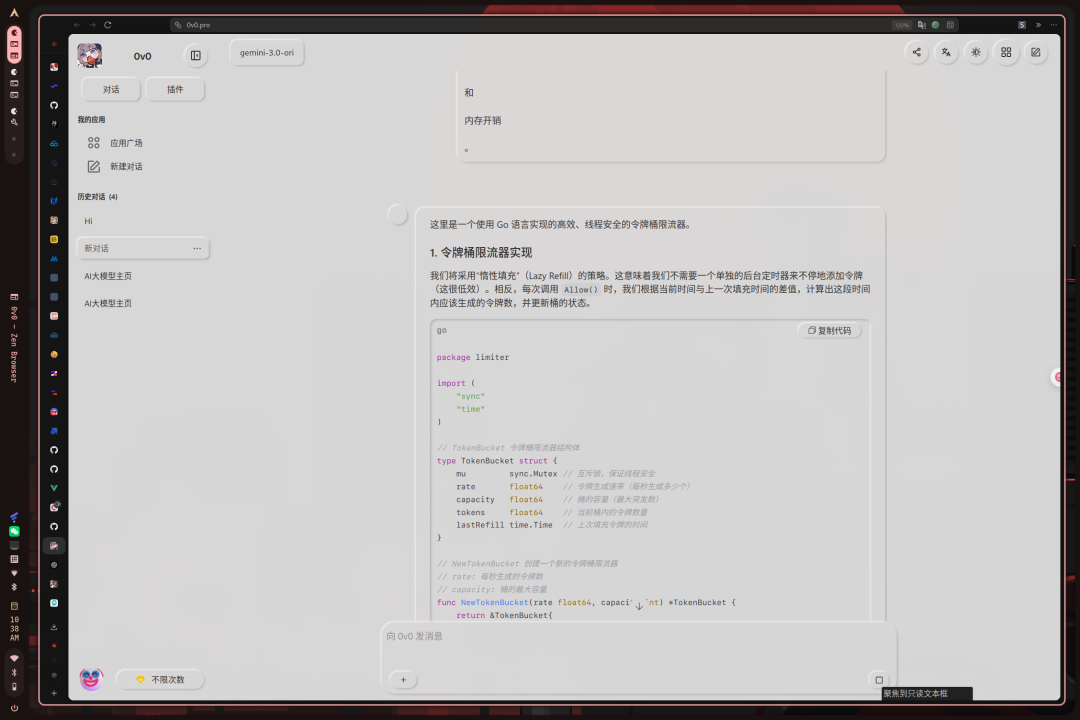

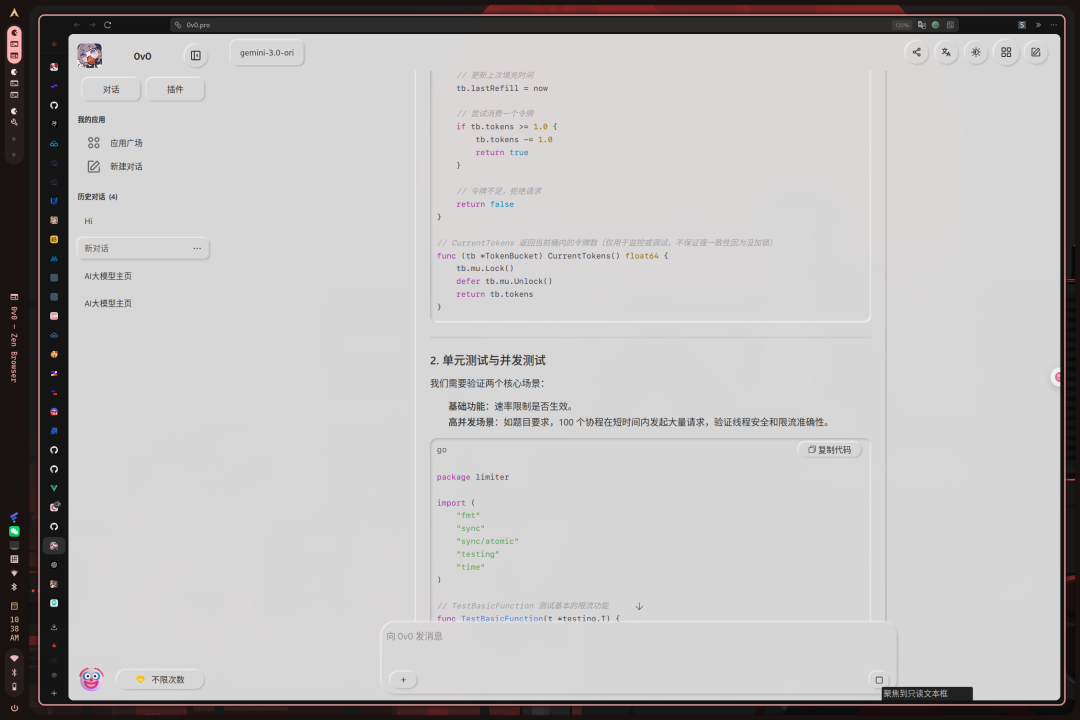

一、高并发与性能优化(代码编写)

1. 并发限流器实现与性能分析

提示词:

使用 Go 语言,实现一个高效、线程安全的令牌桶(Token Bucket)算法限流器。

要求:

-

实现

Allow()方法,该方法应是非阻塞的,并在令牌不足时立即返回false。 -

限流器应支持配置容量和令牌生成速率(例如每秒生成 N 个)。

-

提供详细的单元测试,模拟 100 个并发协程在 1 秒内请求 1000 次的场景,并输出实际通过的请求数,以验证限流器的准确性和性能。

-

分析该实现在高并发环境下的锁竞争和内存开销。

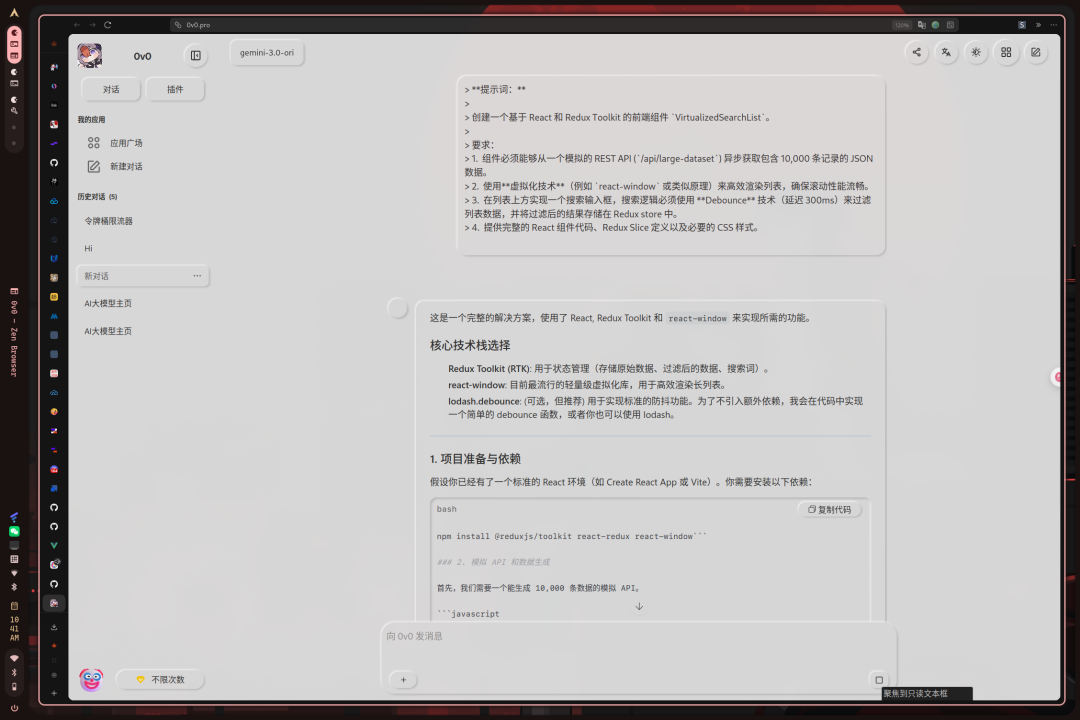

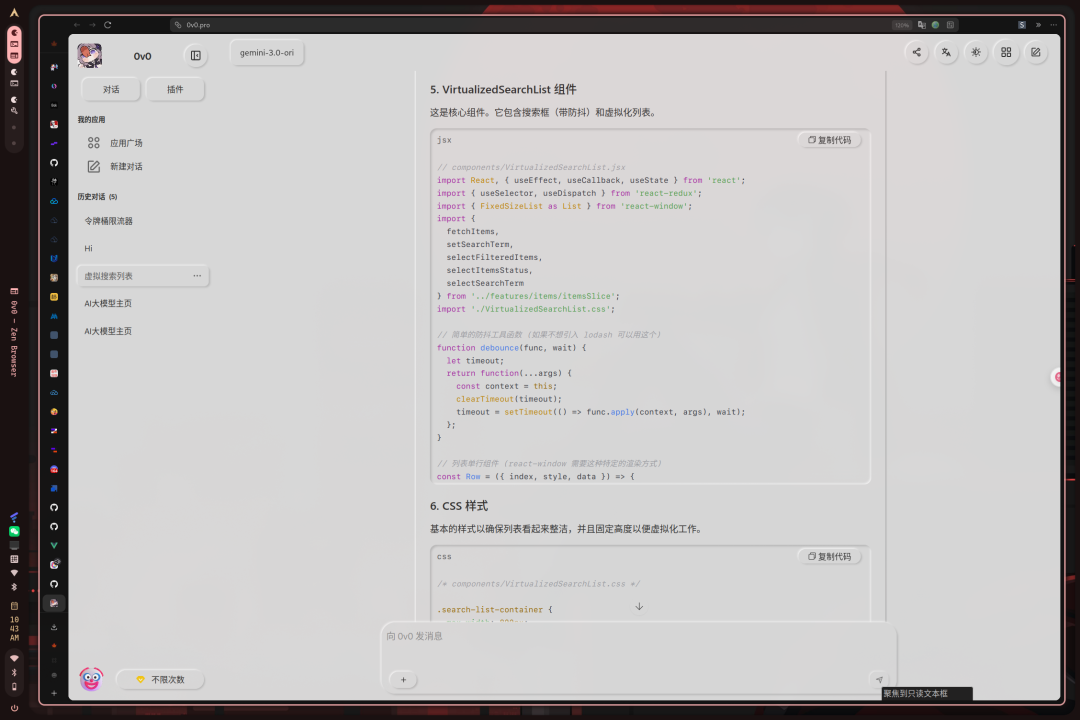

二、复杂前端架构与状态管理(前端代码编写)

2. 虚拟化列表与 Debounce 搜索组件

提示词:

创建一个基于 React 和 Redux Toolkit 的前端组件 VirtualizedSearchList。

要求:

-

组件必须能够从一个模拟的 REST API (

/api/large-dataset) 异步获取包含 10,000 条记录的 JSON 数据。 -

使用虚拟化技术(例如

react-window或类似原理)来高效渲染列表,确保滚动性能流畅。 -

在列表上方实现一个搜索输入框,搜索逻辑必须使用 Debounce 技术(延迟 300ms)来过滤列表数据,并将过滤后的结果存储在 Redux store 中。

-

提供完整的 React 组件代码、Redux Slice 定义以及必要的 CSS 样式。

三、风格化创意写作与哲学叙事(小说编写)

3. 博尔赫斯风格的元小说创作

提示词:

创作一篇约 1000 字的章节,模仿阿根廷作家豪尔赫·路易斯·博尔赫斯 (Jorge Luis Borges) 的写作风格(特点:元小说、迷宫、无限、哲学悖论)。

故事设定:

-

主角是一位在未来“巴别图书馆”工作的历史学家。

-

他发现了一本名为《记忆的沙漏》的书,这本书的内容会根据读者的情绪状态实时变化。

-

章节必须以一个关于记忆与现实的哲学悖论作为结尾。

4. 叙事约束与非欧几何描述(小说续写)

提示词:

[接上文] 历史学家必须利用《记忆的沙漏》来导航图书馆档案区的一个物理迷宫,这个迷宫的结构与书页的实时变化相对应。

请续写接下来的 800 字,并引入以下复杂约束:

-

引入一个新角色,该角色只能使用回文句(Palindromes)进行交流。

-

详细描述一个非欧几里得几何的建筑空间(例如,走廊在尽头弯曲回起点,或房间内部大于外部)。

-

保持博尔赫斯式的冷静、疏离的叙事风格。

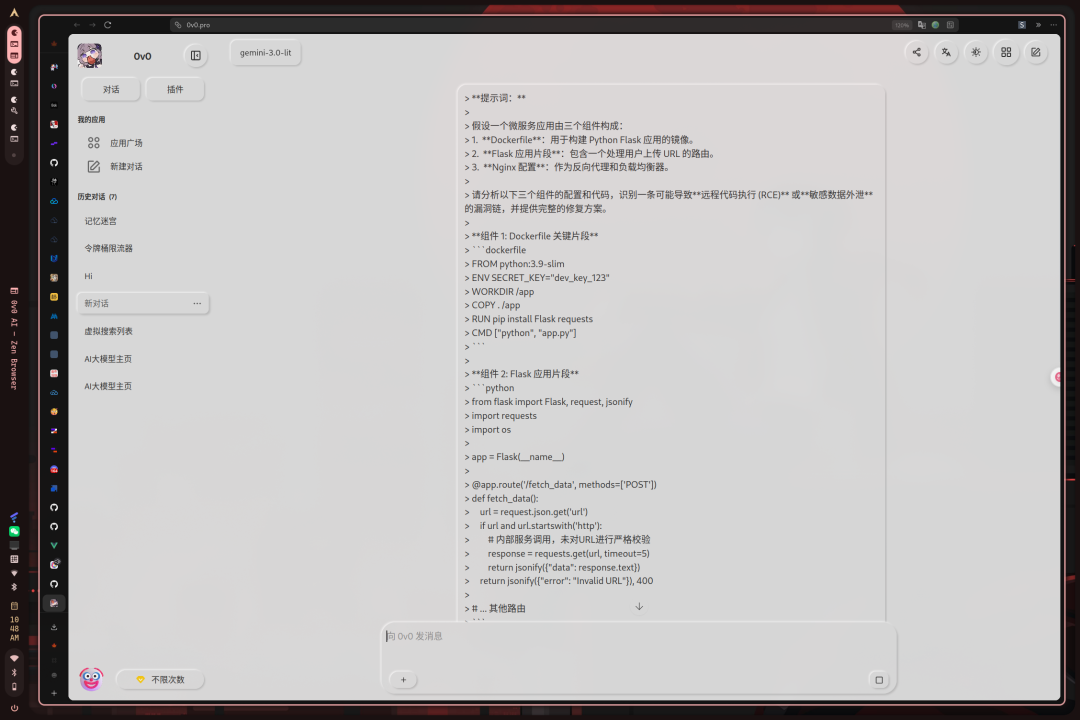

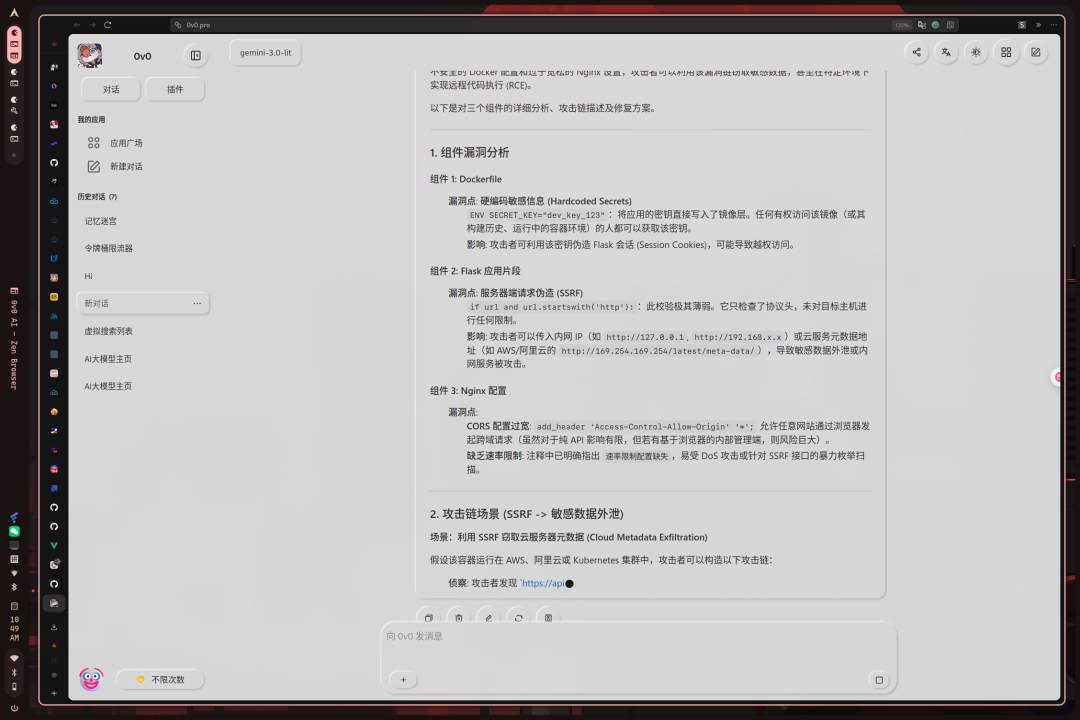

四、多组件安全审计与漏洞链分析(代码审计)

5. 跨组件漏洞链分析与 RCE 风险评估

提示词:

假设一个微服务应用由三个组件构成:

-

Dockerfile:用于构建 Python Flask 应用的镜像。

-

Flask 应用片段:包含一个处理用户上传 URL 的路由。

-

Nginx 配置:作为反向代理和负载均衡器。

请分析以下三个组件的配置和代码,识别一条可能导致远程代码执行 (RCE) 或敏感数据外泄的漏洞链,并提供完整的修复方案。

组件 1: Dockerfile 关键片段

FROM python:3.9-slim

ENV SECRET_KEY="dev_key_123"

WORKDIR /app

COPY . /app

RUN pip install Flask requests

CMD ["python", "app.py"]

组件 2: Flask 应用片段

from flask import Flask, request, jsonify

import requests

import os

app = Flask(__name__)

@app.route('/fetch_data', methods=['POST'])

def fetch_data():

url = request.json.get('url')

if url and url.startswith('http'):

# 内部服务调用,未对URL进行严格校验

response = requests.get(url, timeout=5)

return jsonify({"data": response.text})

return jsonify({"error": "Invalid URL"}), 400

# ... 其他路由

组件 3: Nginx 配置片段

server {

listen 80;

server_name api.example.com;

location / {

proxy_pass http://localhost:5000;

# 允许所有来源访问

add_header 'Access-Control-Allow-Origin' '*';

# 速率限制配置缺失

}

}

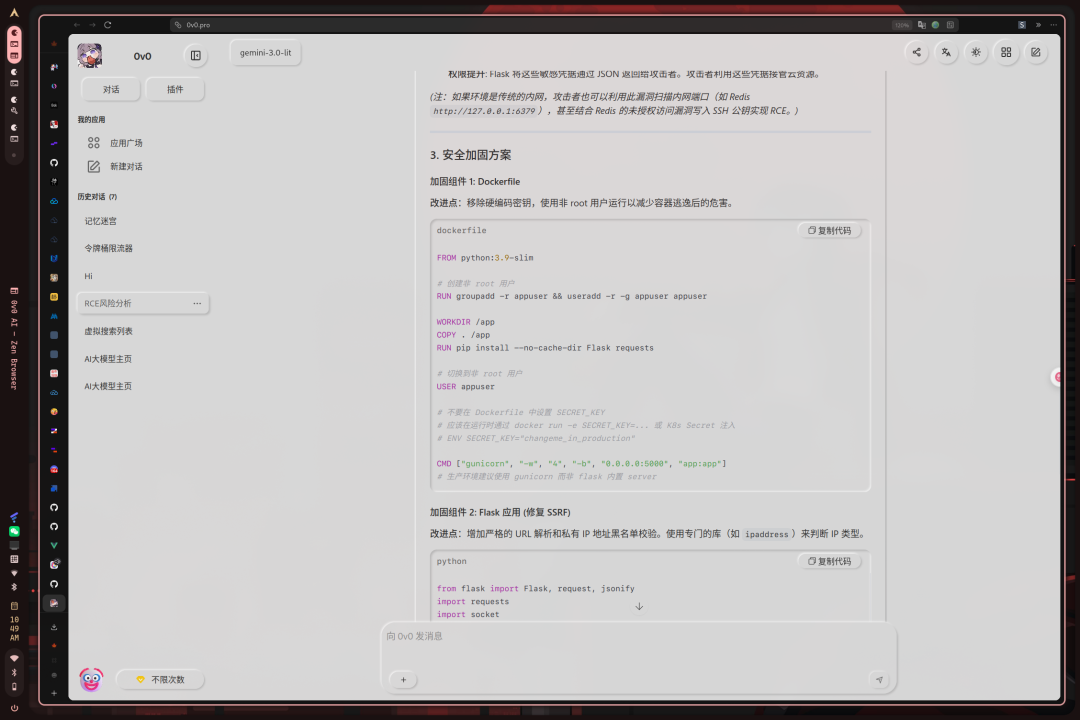

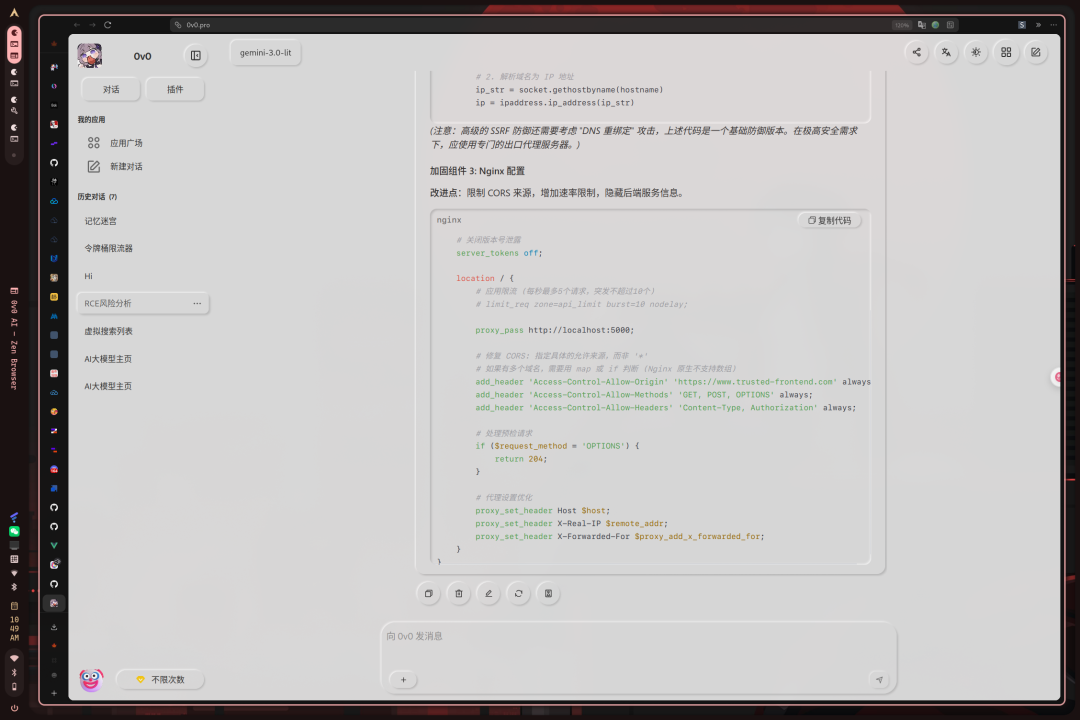

要求:

-

明确指出每个组件中的具体漏洞点(例如:SSRF、不安全的环境变量、CORS配置)。

-

描述攻击者如何利用这些漏洞形成攻击链(例如:SSRF -> 内部服务访问 -> 环境变量泄露)。

-

提供针对 Dockerfile、Flask 代码和 Nginx 配置的安全加固后的版本。

总结

期待 Gemini-3.0 在这些挑战性任务中的表现。这些提示词旨在全面评估模型在逻辑推理、代码安全、创意生成等方面的综合能力。测试用到的平台 https://0v0.pro

更多推荐

已为社区贡献3条内容

已为社区贡献3条内容

所有评论(0)