简介

该用户还未填写简介

擅长的技术栈

可提供的服务

暂无可提供的服务

预训练(Pre-training)通过输入大量互联网文本,目标是:给定前面一串词,预测下一个词的概率。结果:一个“读过很多书,但没人教过它如何当助手”的通才模型。后训练(Post-training / Alignment)阶段专门为“让模型变成好用、听话、安全的助手”,包括微调和强化学习;

数学是理解机器学习和深度学习的基石,主要包括线性代数、概率论与统计学、微积分三部分。

用户用自然语言提问 → 系统先检索相关资料 → 再让大模型阅读这些资料并生成答案 → 给出带引用的、有结构的回答,而不是只给你一堆链接

读文件 → 修改 → 写回 → 跑测试 → 看失败原因 → 再修一轮

想象一下,你写的 Java 程序就像一部已经拍好的**电影**。而 Java Agent 就是一个拥有**超能力的电影剪辑师**!

想象一下,你写的 Java 程序就像一部已经拍好的**电影**。而 Java Agent 就是一个拥有**超能力的电影剪辑师**!

云原生的发展,其实就是应用开发与交付的发展。

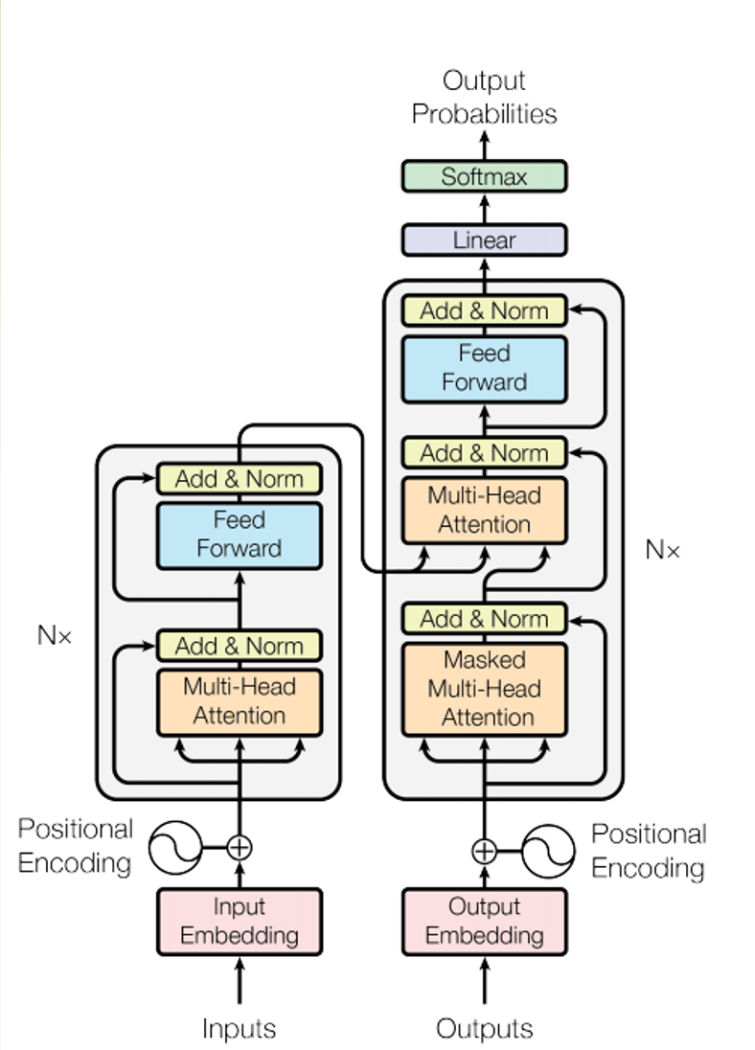

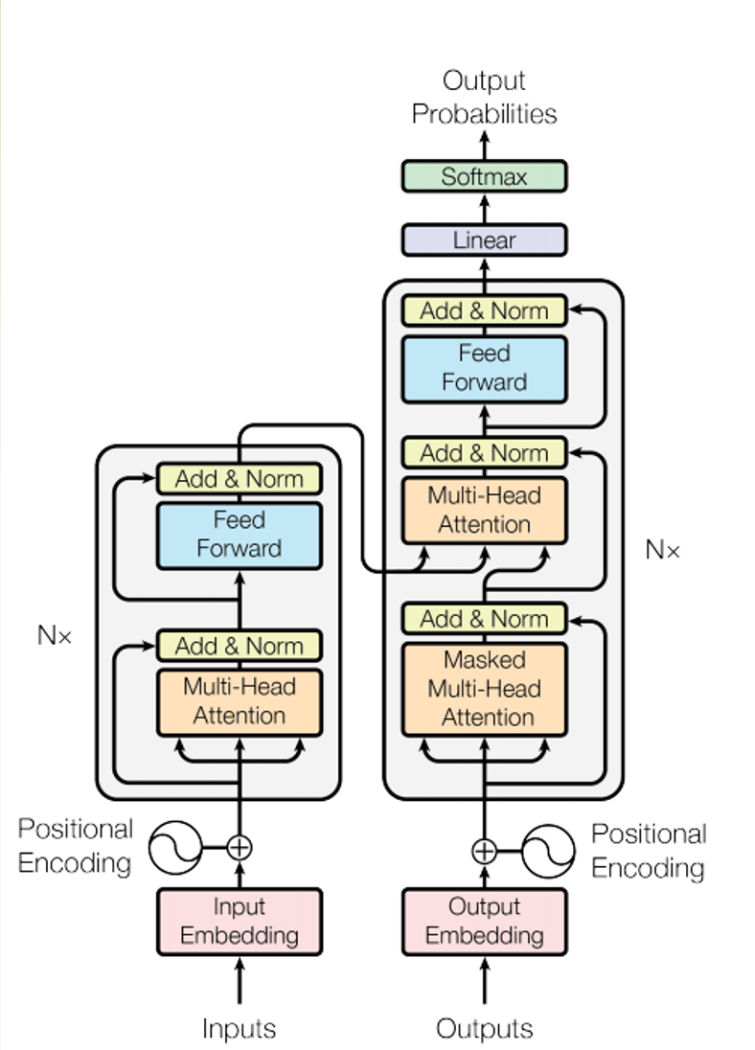

用chatgpt解释chagpt自己的实现原理和机制,是一种什么体验?

数学是理解机器学习和深度学习的基石,主要包括线性代数、概率论与统计学、微积分三部分。

1. 策略路由简介对比传统的基于数据包目的地址的路由算法,基于策略的路由算法更加灵活。策略路由算法引入了多路由表以及规则的概念,支持按数据报属性(源地址、目的地址、协议、端口、数据包大小、内容等规则)选择不同路由表。Linux是在内核2.1开始采用策略性路由机制的。2. 策略路由原理2.1 多路由表(multiple Routing Tables)传统的路由算法是仅使用一张路由表的。但...